Сертификат AM Test Lab

Номер сертификата: 84

Дата выдачи: 14.07.2011

Срок действия: 14.07.2016

4. Установка сервера авторизации vGate Server

5. Развёртывание и конфигурация основных компонентов защиты vGate

6. Компонент защиты VMware vCenter Server – vGate Personal Firewall

7. Агент авторизации vGate Client

Введение

vGate R2 – это продукт, который занимает отдельную, относительно недавно появившуюся нишу среди программных средств защиты информации (СЗИ). Его призвание – обеспечивать безопасность виртуальных инфраструктур, работающих под управлением систем VMware Infrastructure 3 и VMware vSphere версий 4 и 4.1. Стоит заметить, что линейка продуктов VMware vSphere является преемником линейки продуктов VMware Infrastructure.

Рисунок 1: Заставка при запуске установочного диска vGate R2 (версия 2.3)

В vGate R2 реализовано разделение ролей администратора информационной безопасности (АИБ) и администратора виртуальной инфраструктуры (АВИ), что, по задумке разработчиков, обеспечивает дополнительный уровень защиты. Фактически, АИБ отвечает за безопасность виртуальной инфраструктуры (ВИ), а АВИ – за её функционирование. Также в терминах vGate эти категории пользователей часто называются «Администратор» и «Пользователи» соответственно.

В числе объектов защиты vGate находятся как средства управления ВИ, так и виртуальные машины, которые используются в рамках этой инфраструктуры.

К средствам управления ВИ относятся:

- ESX-серверы, предназначенные для хостинга и запуска виртуальных машин (ВМ);

- Серверы vCenter, предназначенные для централизованного управления виртуальной инфраструктурой;

- Средства, предназначенные для обслуживания инфраструктуры (VMware Consolidated Backup, VMware Update Manager и др.);

- Сторонние средства мониторинга и управления инфраструктурой.

Среди средств защиты средствами управления ВИ vGate предлагает следующие:

- Аутентификация субъектов доступа;

- Дискреционное разграничение доступа к средствам управления ВИ (при этом трафик между клиентами и защищаемыми объектами подписывается(считаются контрольные суммы), чем предупреждаются атаки типа Man in the Middle (MITM));

- Ограничение полномочий АИБ по управлению ВИ (АИБ занимается обеспечением безопасности ВИ, но имеет ограниченное влияние на управление ВИ как таковой);

- Контроль действий АВИ (с точки зрения обеспечения безопасности);

- Блокирование доступа из веб в защищаемый периметр;

- Управляемые парольные политики (возможность создания правил, обеспечивающих необходимую надёжность паролей и их ротацию);

- Полномочное управление доступом к конфиденциальным ресурсам (более гибкое управление доступом, чем дискреционное разграничение посредством задания меток безопасности);

- Блокирование сетевого трафика со стороны виртуальных машин к средствам управления ВИ;

- Фильтрация сетевого трафика к серверам vCenter внутри сети администрирования (для этого в vGate предлагается специальный компонент, предназначенный для защиты vCenter);

- Обеспечение доверенной программной среды ESX-сервера;

- Контроль монтирования внешних устройств к ESX-серверу.

Среди механизмов защиты виртуальных машин предлагаются следующие:

- Контроль целостности ВМ и подробный аудит изменений в конфигурационном файле;

- Утверждение изменения конфигурации ВМ у АИБ;

- Запрет создания снимков состояния ВМ (т.н. snapshot);

- Запрет клонирования ВМ;

- Очистка памяти ВМ (гарантирует отсутствие остаточной информации об обрабатываемых данных в памяти ВМ);

- Гарантированное удаление без возможности восстановления остаточной информации в системе хранения данных ESX-сервера при удалении ВМ (атака типа «сборка мусора»);

- Контроль подключаемых устройств;

- Ограничения скачивания файлов с ВМ;

- Ограничения доступа к консоли ВМ (в которой отображается интерфейс операционной системы, установленной в ВМ и приложений, работающих под управлением этой ОС во время работы с ВМ).

При этом, перечисленные механизмы защиты ВМ направлены на защиту от несанкционированного доступа к объектам защищаемой ВИ. Полноценная защита ВМ как конечных точек в общепринятом смысле в vGate R2 отсутствует. Для организации такой защиты производитель vGate R2 предлагает использовать дополнительные продукты, такие как средство защиты информации от несанкционированного доступа Secret Net и межсетевой экран TrustAccess того же производителя.

Сертификат ФСТЭК России (http://www.securitycode.ru/company/licenses/certificates/#vGate) (СВТ 5, НДВ 4) позволяет применять vGate R2 в автоматизированных системах уровня защищённости до класса 1Г включительно и в информационных системах персональных данных (ИСПДн) до класса К1 включительно. В настоящее время vGate R2 также проходит сертификационные испытания для получения сертификата ФСТЭК России для защиты систем обработки информации, составляющей государственную тайну.

Системные требования

Для установки сервера авторизации и резервного сервера авторизации:

- Windows Server 2008 x86 SP2;

- Windows Server 2003 x86 R2/SP2.

Для установки агента аутентификации и консоли управления:

- Windows 2000 SP4 Rollup 1 версия 2;

- Windows XP SP3 (x86/x64);

- Windows Vista SP2 (x86/x64);

- Windows 7 SP1 (x86/x64);

- Windows Server 2003 x86/x64 R2/SP2;

- Windows Server 2008 x86/x64 SP2.

Для установки модуля защиты ESX-сервера:

- VMware Infrastructure 3 (VMware ESX Server 3.5, Update 5);

- VMware vSphere 4 (VMware ESX Server 4.0, Update 2);

- VMware vSphere 4.1 (VMware ESX Server 4.1, VMware ESX Server 4.1 Update 1, VMware ESXi Server 4.1).

Для установки компонента защиты vCenter:

- Windows Server 2008 SP2;

- Windows Server 2003 R2/SP2;

- VMware Infrastructure 3 (VMware vCenter 2.5, Update 5);

- VMware vSphere 4 (VMware vCenter 4.0, Update 2);

- VMware vCenter 4.1 (VMware vCenter 4.1)

Для установки сервера отчётов:

- MS SQL Server 2005 SP3, включающий в себя Reporting Services, и совместимая ОС (Express-редакция MS SQL Server 2005 не поддерживается).

Примечание:

- Установка сервера авторизации vGate R2 и сервера vCenter на контроллер домена не поддерживается. Также настоятельно не рекомендуется включать сервер авторизации vGate R2 в домен.

- Не поддерживается протокол IPv6. Поэтому в случае установки сервера авторизации на компьютер под управлением Windows 2008 необходимо отключить протокол IPv6 в свойствах сетевого адаптера.

Требования к аппаратному обеспечению:

Требования к конфигурации компьютера, на который устанавливаются компоненты vGate, совпадают с требованиями к операционной системе, установленной на нем.

ESX-серверы должны быть оборудованы необходимым числом независимых Ethernet-интерфейсов для соответствующей реализации конфигурирования локальной сети.

На компьютере, предназначенном для сервера авторизации, должно быть установлено не менее двух Ethernet-интерфейсов, один из которых будет подключен к сети администрирования виртуальной инфраструктуры, а другой — к внешнему периметру сети администрирования, в котором находятся рабочие места АВИ, АИБ и сетевые службы (например, DNS, ActiveDirectory и.т.д.).

Описание тестового стенда

Для лучшего восприятия последующих разделов обзора приведём конфигурацию тестового стенда, который использовался при изучении возможностей vGate R2. За основу была взята система VMware vSphere 4.1. Для тестирования vGate было создано 2 сегмента сети – с IP-адресами 10.0.0.x (сеть администрирования ВИ) и 192.168.92.х (внешний периметр).

Тестовый стенд состоял из четырёх ПК, на которых соответственно были установлены следующие компоненты ВИ и vGate R2:

- vCenter Server (IP-адрес: 10.0.0.1; имя компьютера: VCENTER);

- ESXi Server, работающий под управлением vCenter (IP-адрес: 10.0.0.2);

- vGate Server, Консоль администрирования, Сервер отчётов (IP-адрес сети администрирования ВИ: 10.0.0.3; IP-адрес внешнего контура: 192.168.92.137; имя компьютера: VGATE);

- Агент администрирования vGate, vCenter Client (внешний периметр).

Для тестового стенда был принят рекомендуемый вариант настройки маршрутизации – получение маршрута с сервера авторизации vGate, когда на всех компьютерах защищаемого периметра выставляется в качестве шлюза по умолчанию IP-адрес компьютера, где установлен сервер авторизации vGate R2.

Таким образом, первые два компьютера из перечисленных находились в защищаемом периметре, третий – в обоих периметрах (при использовании двух сетевых карт), а четвёртый – во внешнем периметре.

Установка сервера авторизации vGate Server

Сервер авторизации vGate выполняет следующие функции:

- Централизованное управление СЗИ vGate;

- Аутентификация пользователей и компьютеров;

- Разграничение доступа к средствам управления ВИ;

- Регистрация событий безопасности;

- Хранение данных (учётной информации, журналов аудита и конфигурации vGate);

- Репликация данных (при наличии резервного сервера).

Резервный сервер авторизации выполняет следующие функции:

- Хранение настроек и списка пользователей;

- Репликация данных;

- Возможность замены основного сервера в случае его возможного выхода из строя.

Установка vGate Server в данном обзоре рассмотрена для случая, когда резервный сервер авторизации не устанавливается. Установка конфигурации с резервным сервером авторизации vGate лишь не намного сложнее и описана в документации к vGate R2.

Программа установки vGate Server традиционно начинается с приветственного сообщения и текста лицензионного соглашения, которое необходимо принять.

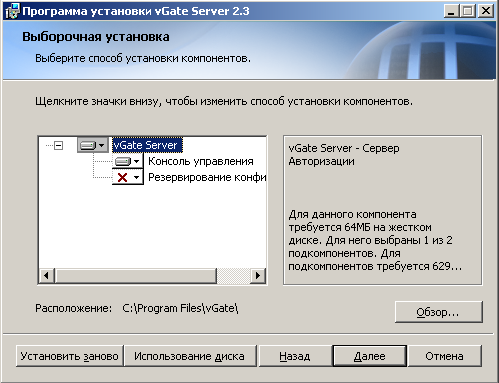

На следующем экране отображается перечень компонентов, которые входят в состав инсталляционного пакета. Как видно, можно выбрать между конфигурациями с резервным сервером авторизации и без него. Также можно выбрать между вариантом с установкой Консоли управления на тот же компьютер, куда устанавливается vGate Server или же установить в будущем консоли администрирования на рабочие места АИБ и АВИ во внешнем периметре сети.

Рисунок 2: Выбор компонентов vGate Server для установки

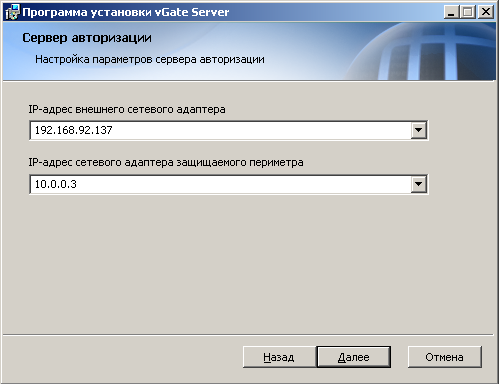

Далее требуется указать, какой из сетевых адаптеров, работающих на компьютере, соединён с защищаемым периметром, а какой – с внешним.

Рисунок 3: Указание IP-адресов сетевых адаптеров защищаемого и внешнего периметров

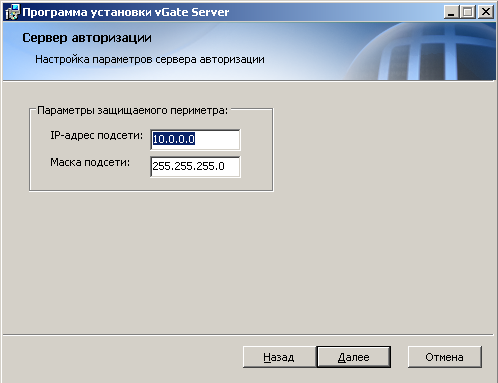

После этого необходимо ввести параметры защищаемого периметра.

Рисунок 4: Указание параметров защищаемого периметра

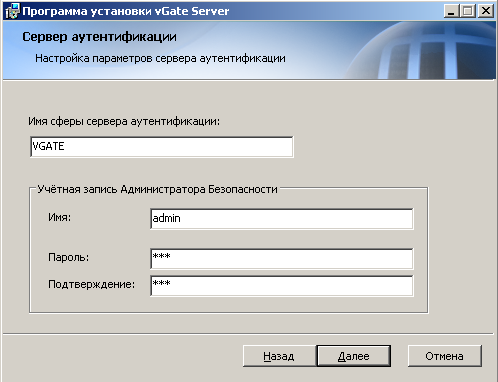

На следующем этапе работы мастера установки следует указать имя сферы сервера аутентификации и параметры записи АИБ, который изначально будет единственным АИБ, который сможет управлять защитой ВИ.

Рисунок 5: Ввод параметров учётной записи АИБ

Далее установка происходит без вмешательства пользователя, во время которой устанавливается СУБД PostgreSQL 8.4, которая необходима для работы vGate Server и дистрибутив которой расположен на установочном диске vGate R2. Для завершения установки необходимо перезагрузить компьютер.

Развёртывание и конфигурация основных компонентов защиты vGate

Развёртывание защиты ESX-серверов, параметров разграничения полномочий АИБ и АВИ, а также мониторинг событий, которые происходят в защищаемой сети производятся через Консоль управления vGate. При запуске консоли необходимо ввести IP-адрес сервера vGate и параметры учётной записи АИБ.

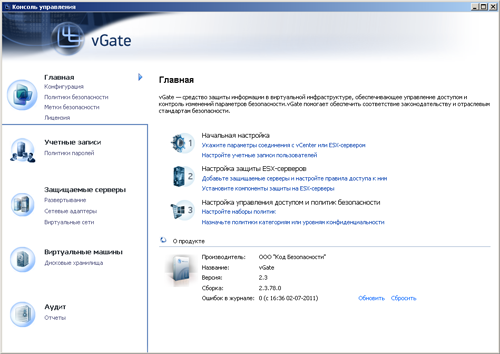

После этого открывается окно консоли, где перечислены основные этапы развёртывания и настройки компонентов vGate: начальная настройка, настройка защиты ESX-серверов и настройка управления доступом и политик безопасности.

Рисунок 6: Главное окно консоли управления vGate

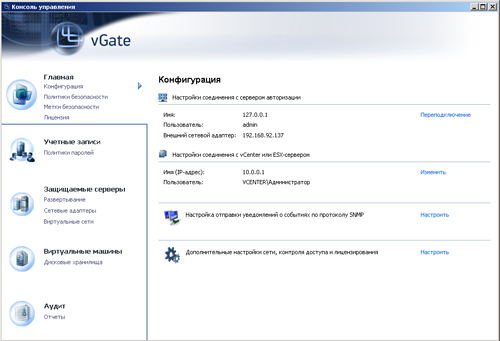

Ссылка «Укажите параметры соединения с vCenter или ESX-сервером» отправляет нас на окно «Конфигурация» Консоли управления, где мы имеем возможность переподключиться с сервером vGate, настроить соединение с vCenter или ESX-сервером, настроить отправку уведомлений о событиях, происходящих в защищаемом периметре, по SNMP-протоколу, а также изменить дополнительные настройки. Среди дополнительных настроек находятся параметры уведомления об истекающем сроке лицензии, необходимость добавления на клиентских компьютерах маршрута к защищённой сети, необходимость контролировать доступ по уровням и категориям конфиденциальности.

В нашем случае на тестовом стенде производилась связь с vCenter, хотя поддерживаются конфигурации ВИ, в которых vCenter отсутствует, а присутствуют лишь ESX-сервера.

Рисунок 7: Окно «Конфигурация» консоли управления vGate

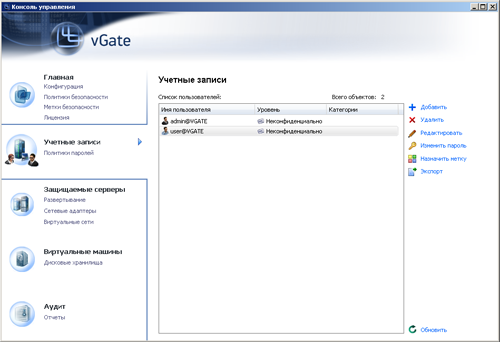

Переход по ссылке «Настройте учётные записи пользователей» главного окна консоли управления открывает окно «Учётные записи», где расположен список пользователей с указанием уровня и категории конфиденциальности информации, с которыми им можно работать. Также в этом окне можно управлять списком пользователей: добавлять их, удалять, редактировать их параметры, изменять пароли учётных записей и экспортировать во внешний файл.

Рисунок 8: Окно «Учётные записи» консоли управления vGate

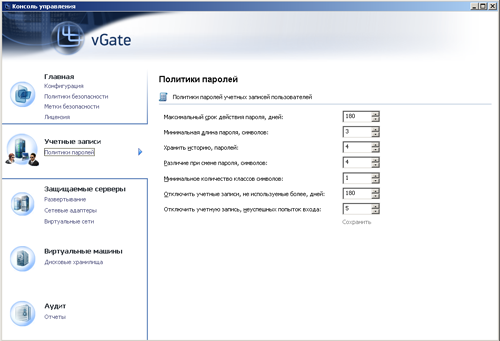

Рядом со ссылкой «Учётные записи» в левой части консоли управления находится опция «Политики паролей». В одноимённом окне, которое открывается при нажатии на эту ссылку, есть необходимость задать условия, которые должны выполняться для вновь создаваемых паролей. С помощью изменения соответствующих настроек, которые достаточно гибкие, можно создать условия, позволяющие администраторам и пользователям использовать достаточно сложные пароли для того, чтобы удовлетворять политике информационной безопасности предприятия.

Рисунок 9: Окно «Политики паролей» консоли управления vGate

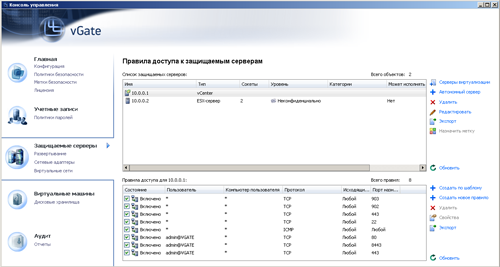

Следующим шагом по развёртыванию vGate R2, судя по главному окну Консоли управления vGate, является указание серверов, которые подлежат защите, и настройка правил доступа к ним. Соответствующая ссылка открывает окно «Правила доступа к защищаемым серверам». В верхней части этого окна отображается список защищаемых ESX-серверов и серверов vCenter. С помощью ссылок, расположенных справа от списка защищаемых серверов, можно добавить серверы ВИ, которые будут защищаться или удалить их из списка защищаемых. В нижней части окна перечислены правила доступа к защищаемым серверам.

Рисунок 10: Окно «Правила доступа к защищаемым серверам» консоли управления vGate

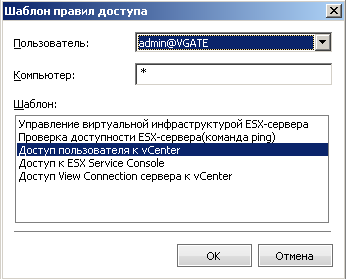

Новые правила доступа к защищаемым серверам ВИ предприятия можно задавать посредством удобных шаблонов, каждый из которых соответствует определённому типу доступа, а также указывая тех пользователей и компьютеры, к которым относится создаваемое правило доступа.

Рисунок 11: Создание правила доступа к серверу ВИ посредством предустановленных шаблонов

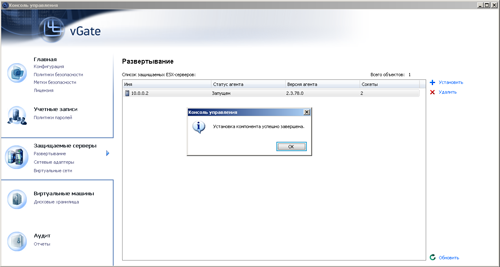

Далее, следуя стандартной схеме установки компонентов vGate R2, следует установить компоненты защиты на защищаемые серверы. Данная операция производится в окне «Развёртывание» Консоли управления vGate и активируется с помощью опции «Установить». Для установки компонента защиты потребуется указать IP-адрес сервера, а также параметры учётной записи администратора защищаемого ESX-сервера.

Модуль защиты ESX-сервера выполняет следующие функции:

- Контроль целостности и доверенная загрузка ВМ;

- Контроль целостности модулей и настроек vGate;

- Регистрация событий безопасности;

- Защита от несанкционированного доступа внутри сети администрирования;

- Контроль монтирования устройств;

- Обеспечение доверенной программной среды.

Рисунок 12: Окно «Развёртывание» консоли управления vGate

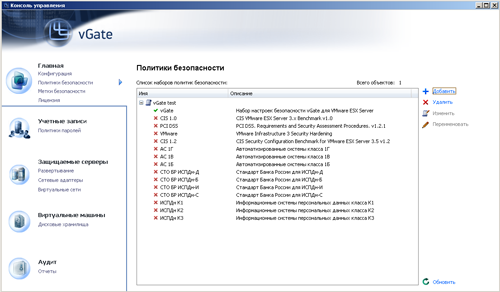

После установки агента vGate на защищаемые ESX-сервера необходимо настроить наборы политик. Эту операцию можно произвести в окне консоли управления vGate под названием «Политики безопасности». Для политик безопасности разработчики vGate R2 предлагают шаблоны, соответствующие различным российским и международным стандартам защиты информации. Эти шаблоны позволяют существенно упростить предприятиям процесс приведения защиты объектов своей ВИ в соответствие с необходимыми стандартами. Также в vGate R2 встроен собственный рекомендуемый набор политик, которые были опробованы в действии при написании настоящего обзора. При создании нового набора политики на основе предустановленных шаблонов их можно необходимым образом скорректировать, включив, отключив или настроив соответствующий элемент набора политик безопасности.

Рисунок 13: Окно «Политики безопасности» консоли управления vGate

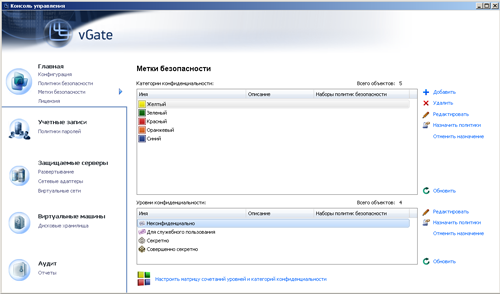

На завершающем этапе первоначальной установки компонентов vGate R2 необходимо назначить созданные политики категориям или уровням конфиденциальности. Это можно сделать в окне «Метки безопасности» Консоли управления vGate.

Рисунок 14: Окно «Метки безопасности» консоли управления vGate

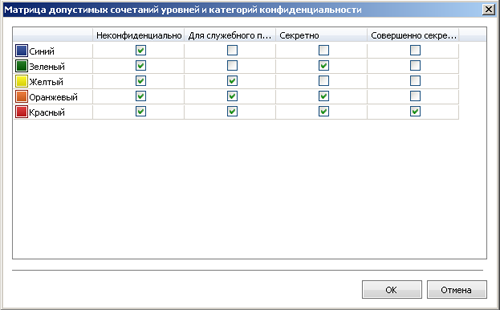

При использовании меток безопасности с помощью перехода по ссылке в нижней части окна «Метки безопасности» можно настроить матрицу сочетаний уровней и категорий конфиденциальности.

Рисунок 15: Настройка матрицы сочетаний уровней и категорий конфиденциальности в консоли управления vGate

В окнах «Сетевые адаптеры», «Виртуальные сети», «Виртуальные машины» и «Дисковые хранилища» Консоли управления vGate можно назначить метки безопасности, настроенные ранее, соответствующим элементам инфраструктуры: сетевым адаптерам защищаемых ESX-серверов, защищаемым виртуальным сетям (их список можно пополнить), защищаемым виртуальным машинам и дисковым хранилищам, расположенным на ESX-серверах.

Окна «Аудит» и «Отчёты» рассмотрены в главе «Сервер отчётов» настоящего обзора.

Компонент защиты VMware vCenter Server – vGate Personal Firewall

Компонент защиты vCenter устанавливается непосредственно на сервер, где установлен защищаемый vCenter Server и выполняет следующие функции:

- Защита от несанкционированного доступа внутри сети администрирования;

- Управление фильтрацией входящего трафика.

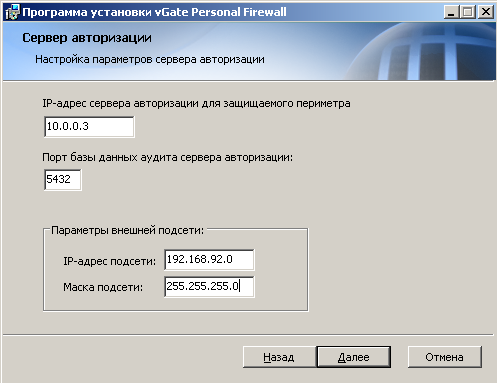

Установка vGate Personal Firewall начинается с приветственного соглашения и необходимости принять лицензионное соглашение. Среди компонентов, входящих в состав дистрибутива vGate Personal Firewall входит единственный одноимённый компонент. Далее установщик требует указать IP-адрес сервера авторизации vGate в защищаемом периметре и параметры внешней подсети, трафик из которой будет фильтроваться.

Рисунок 16: Указание IP-адреса vGate Server и параметров внешней подсети

Далее установка компонента защиты vCenter происходит без участия пользователя. Защита vCenter Server активируется сразу после завершения установки. Пользовательских интерфейсов для настройки работы vGate Personal Firewall не предусмотрено.

Агент авторизации vGate Client

vGate Client устанавливается на рабочие места АИБ и АВИ во внешнем периметре сети и выполняет следующие функции:

- Идентификация и аутентификация пользователя;

- Идентификация и аутентификация компьютера;

- Контроль целостности компонентов агента аутентификации;

- Выбор уровня сессии при работе с конфиденциальными ресурсами (уровень доступа можно изменять во время работы);

- Регистрация событий безопасности.

Процедура установки vGate Client начинается стандартно с приветственного сообщения и предложения принять лицензионное соглашение. Среди дополнительных компонентов, которые входят в состав дистрибутива vGate Client, находится Консоль управления vGate, которая также входит в состав дистрибутива vGate Server. Это облегчает процесс организации рабочих мест АИБ и АВИ.

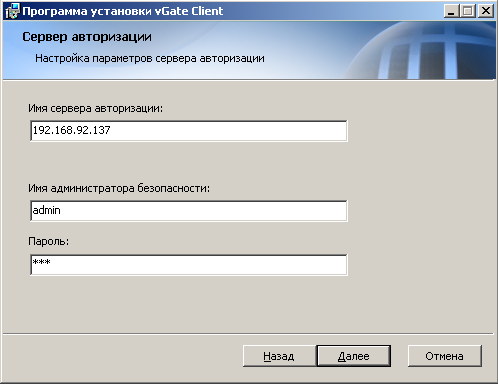

На следующем шаге установки vGate Client требуется указать IP-адрес сервера авторизации vGate, а также параметры учётной записи АИБ.

Рисунок 17: Указание параметров учётной записи АИБ

Дальнейшая установка агента авторизации vGate происходит без вмешательства пользователя.

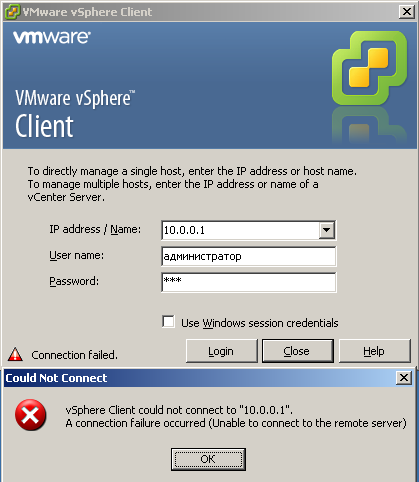

На данном этапе установки и настройки компонентов vGate можно легко убедиться в том, что объекты виртуальной инфраструктуры защищаются от несанкционированного доступа. Если пользователь не авторизуется с помощью vGate Client, то, при попытке получить доступ к vCenter Server, с помощью vCenter Client выводится сообщение об ошибке. Если же авторизация на vGate Client произведена успешно, подключение к vCenter-серверу происходит без проблем.

Рисунок 18: Попытка несанкционированного доступа к серверу vCenter

Сервер отчётов

Сервер отчётов vGate может быть установлен на любой компьютер внешнего периметра сети, включая компьютер, на котором работает vGate Server. Сервер отчётов служит для формирования отчётов о состоянии параметров безопасности ВИ, произошедших событиях и внесённых в конфигурацию изменениях.

Перед установкой сервера отчётов vGate необходимо установить MS SQL Server 2005, при этом Express-редакция этой СУБД не поддерживается, а, в качестве обязательного компонента SQL Server 2005, должен быть установлен Reporting Services. В свою очередь, установка Reporting Services требует, чтобы в системе был установлен и функционировал веб-сервер IIS (Internet Information Services).

Также перед установкой сервера отчётов vGate требуется установить Microsoft Visual C++ 2008 Redistributable Package, который расположен на установочном диске vGate.

Установка сервера отчётов vGate заключается в запуске утилиты report_setup.exe, которая также расположена на установочном диске vGate. В случае, если сервер отчётов vGate устанавливается на тот же компьютер, где функционирует vGate Server, для установки достаточно ввести команду ‘report_setup.exe –server 127.0.0.1’, и через несколько минут отработает скрипт, который произведёт все необходимые действия.

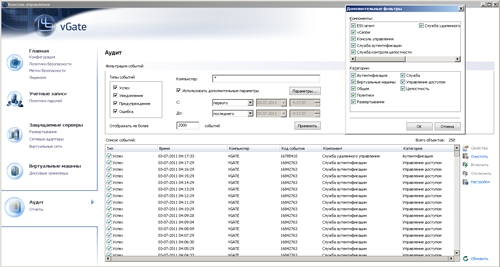

Рассмотрим, какие возможности для аудита и создания отчётов предлагает vGate.

Все события, происходящее в защищаемом периметре сети, собраны в окне «Аудит» консоли управления vGate. В этом окне можно фильтровать события по типу (успех, уведомление, предупреждение, ошибка), по компьютерам, к которым относятся события, а также по дате, когда события произошли. Также доступны дополнительные фильтры – по защищаемым компонентам и по категориям. Наличие достаточного количества фильтров облегчают задачу аудита при расследовании инцидентов, возникающих в защищаемом периметре.

Рисунок 19: Окно «Аудит» консоли управления vGate

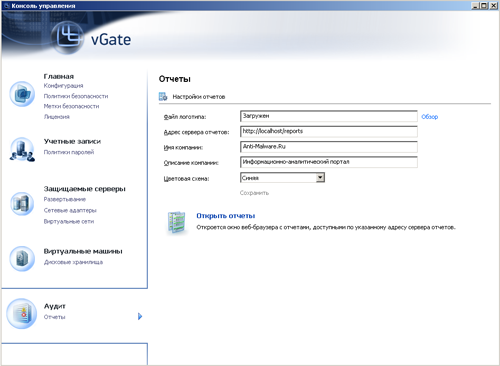

В окне «Отчёты» консоли управления vGate задаются настройки, связанные с работой сервера отчётов vGate. В частности, можно загрузить логотип предприятия, который будет отображаться в отчётах, указать адрес сервера отчётов, название компании, её описание и цветовую схему отчётов (синюю, зелёную или красную).

Рисунок 20: Окно «Отчёты» консоли управления vGate

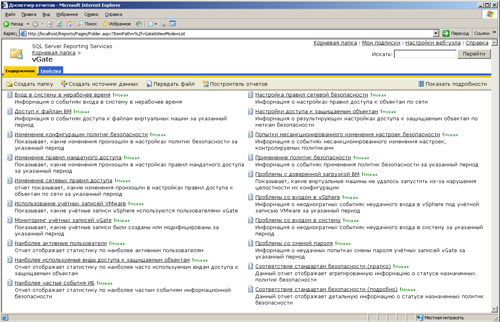

При нажатии на ссылку «Открыть отчёты» в браузере отображается интерфейс сервера отчётов. Если в нём выбрать папку vGate, то в ней будут находиться шаблоны возможных типов отчётов.

Рисунок 21: Типы отчётов vGate

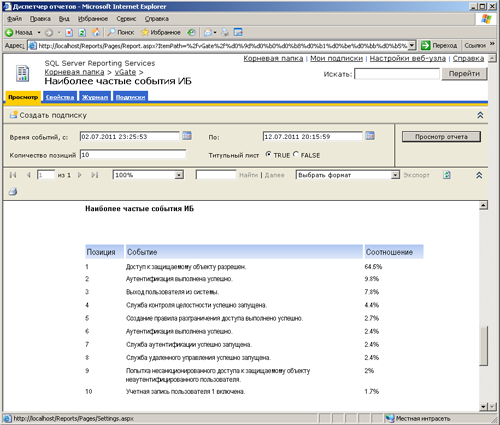

При нажатии на название необходимого отчёта он тут же формируется. В частности, на Рисунке 22 изображён достаточно интересный тип отчёта, в котором отображаются наиболее часто происходящие события информационной безопасности.

Рисунок 22: Отчёт vGate о наиболее частых событиях ИБ, произошедших в защищаемом периметре сети

Выводы

Мы рассмотрели основной функционал средства защиты информации vGate R2 от компании «Код Безопасности». В ходе обзора мы прошли путь развёртывания этого решения в локальной сети предприятий, рассмотрели функциональное наполнение компонентов vGate и их возможности.

vGate R2 является представителем отдельной, относительно недавно появившейся ниши продуктов, посвящённых информационной безопасности, - защите объектов виртуальных инфраструктур предприятий от несанкционированного доступа. При этом известны и другие решения для защиты виртуальных инфраструктур, например, семейство продуктов VMware vShield, Trend Micro Deep Security, IBM Virtual Server Protection. Необходимость использования продукта vGate R2 неоспорима, он позволяет дополнить систему защиты, осуществляемую этими решениями средствами защиты от несанкционированного доступа и контроля выполнения политик информационной безопасности с учетом специфики виртуальной среды. Совместное использование всех перечисленных средств защиты позволит компаниям получить уверенность в защите своей виртуальной инфраструктуры от компрометации. Плюс к этому компания «Код Безопасности» обладает сертификатами ФСТЭК России, которые позволяют применять vGate R2 в информационной инфраструктуре госпредприятий и предприятиях, где предъявляются высокие требования к обеспечению информационной безопасности.

Развёртывание и настройка vGate в локальной сети предприятия не должна вызывать значительных трудностей при соблюдении системных требований и ограничений, изложенных в документации. Настройки политик и параметров доступа к защищаемым объектам виртуальной инфраструктуры достаточно гибкие. Соответствующие настройки и мастера в интерфейсе консоли управления vGate расположены достаточно удобно.

Среди недостатков vGate, которые автору обзора показались важными, можно отметить следующие:

- Невозможность установить vGate Server на 64-битные ОС;

- Отсутствие поддержки протокола IPv6;

- Необходимость использования платной версии MS SQL Server 2005 для установки сервера отчётов vGate (правда, стоимость этого дополнительного продукта, должно быть, составляет небольшую долю от стоимости vGate);

- При установке агента авторизации vGate Client в систему устанавливается дополнительная сетевая служба с названием z0NdisHelper Filter, наличие которой может вызывать проблемы с сетевыми подключениями. В частности, у автора обзора отказался работать Интернет по протоколу ETTH до тех пор, пока галочка, соответствующая указанной службе не была снята в свойствах сетевого адаптера;

- Отсутствие возможности установки компонента защиты vCenter и управление им с консоли управления vGate (хотя для соответствующего компонента защиты ESX-серверов такая возможность есть).

Тем не менее, понятно, что разработчики таких продуктов, как vGate R2 постоянно сами сталкиваются с «вилками» в системных и других дополнительных требованиях, которые уже существуют в таких сложных системах как VMware vSphere, и добавляют (часто вынужденно) свои требования.

Автор обзора выражает благодарность сотрудникам компании «Код Безопасности» за предоставленную возможность существенно улучшить свои познания в области создания и обслуживания виртуальных инфраструктур на базе продуктов VMware, а также за возможность протестировать такой интересный и во многих смыслах новый для рынка информационной безопасности продукт как vGate R2.

Автор: Валерий Ледовской