Что происходит с безопасностью КИИ в 2024 году? В эфире AM Live эксперты дали обзор ситуации по части законодательства, регулирования и технической базы. Как разворачивается импортозамещение и что делать с инфраструктурой? Куда движется регулирование и откуда ждать новых угроз?

- Введение

- Что с отраслью

- Векторы атак на КИИ

- Ход импортозамещения в КИИ

- Как построить инфраструктуру защиты

- Куда направлено регулирование

- Выводы

Введение

В эфире AM Live, посвящённом состоянию безопасности КИИ России в уходящем году, эксперты подробно обсудили степень выполнения требований законодателей и регуляторов, проблемы перехода на отечественный софт в условиях санкций, актуальные киберугрозы для объектов критической инфраструктуры.

Рисунок 1. Участники телеэфира AM Live

В дискуссии участвовали:

- Андрей Пушняк, эксперт Security Vision.

- Алексей Комаров, региональный представитель УЦСБ в г. Москве.

- Андрей Бондюгин, директор направления по сопровождению проектов по промышленной безопасности, «Лаборатория Касперского».

- Егор Куликов, руководитель направления безопасности КИИ и АСУ ТП, «К2 Кибербезопасность».

- Виктор Буйнак, эксперт по кибербезопасности «Лаборатории СайберЛимфа», UDV Group.

- Александр Хонин, руководитель отдела консалтинга и аудита, Angara Security.

- Елизавета Австрийская, эксперт по кибербезопасности промышленных систем компании «Информзащита».

Ведущим и модератором выступил Виталий Сиянов, руководитель отдела развития ГК «Солар».

Что с отраслью

В 2017 году в России был принят федеральный закон № 187-ФЗ «О безопасности критической информационной инфраструктуры». Как напомнил Виталий Сиянов, прошло уже более семи лет. Владельцам критических объектов, от которых зависит устойчивость важнейших отраслей, следовало реализовать ряд значимых мер по обеспечению их безопасности.

Александр Хонин охарактеризовал начальный этап процесса:

«Когда в 2017 году началась эта история, можно было заметить в практике два тренда. Во-первых, была модная тема отстройки ведомственных центров ГосСОПКА, особенно по госорганам. Второй тренд — появился целый новый сектор, который занимался информационной безопасностью, но не так явно; это — промышленность».

Александр Хонин, руководитель отдела консалтинга и аудита, Angara Security

Эксперты вспомнили результаты исследования, проведённого в 2023 году «К2 Кибербезопасностью» и Anti-Malware.ru. Егор Куликов озвучил главные выводы:

«На тот момент порядка 8 % компаний закончили выполнять требования 239-го приказа, частично успели выполнить требования 166-го и 250-го указов президента. Большое количество компаний, порядка 40 %, находились на начальной стадии — либо категорирования, либо первых шагов по проектированию и построению систем защиты. Остальная часть компаний в принципе к этому процессу не приступали».

Особенно показательна ситуация в промышленном секторе. Впрочем, по словам Егора Куликова, на пути построения полноценных систем защиты КИИ есть преграды. Это и финансовые проблемы, и частичное непонимание требований регуляторов, и нехватка персонала, и трудности связанные со внедрением решений, потому что у кого-то инфраструктура в лучшем состоянии, у кого-то — в худшем. Многим компаниям, отметил спикер, перед внедрением системы защиты приходится выполнять либо перепроектирование, либо модернизацию инфраструктуры, в том числе обновлять парк оборудования и прикладное ПО.

Егор Куликов, руководитель направления безопасности КИИ и АСУ ТП, «К2 Кибербезопасность»

Также Егор Куликов подчеркнул, что если раньше, в первое время, защита была больше «бумажной» (люди старались в первую очередь формально удовлетворить требования законодательства и регуляторов), то сейчас компании смотрят в сторону реальной защиты, строят системы таким образом, чтобы ими потом можно было пользоваться.

Таким образом, за семь лет, прошедших с момента принятия 187-ФЗ, субъекты КИИ проделали путь от осознания базовых требований до совершения практических шагов по построению систем защиты. Впрочем, как показал опрос зрителей, есть ещё те, кто не понимает, что такое «субъект КИИ».

Рисунок 2. Являетесь ли вы субъектом КИИ?

Векторы атак на КИИ

В ходе дискуссии эксперты выделили четыре вектора атак:

- DDoS. По данным НКЦКИ, на него пришлось около 16 % всех атак против КИИ в 2023 году. Как отметил Виктор Буйнак, DDoS входит в топ-3 угроз наряду со вредоносными программами и человеческим фактором.

Виктор Буйнак, эксперт по кибербезопасности «Лаборатории СайберЛимфа», UDV Group

- Уязвимости на периметре. Недостатки в конфигурации периметра сети и устаревший софт с неустранёнными уязвимостями остаются привлекательными для злоумышленников.

- Вредоносный софт, особенно шифровальщики. Этот вектор атак стал самым массовым в 2024 году. Андрей Бондюгин озвучил статистику: за второй квартал 2024 года более половины (51 %) всех пострадавших от кибератак в сегменте критической инфраструктуры столкнулись именно с шифровальщиками, а не с чем-то иным.

- Социальная инженерия и фишинг. Даже целевые атаки APT-группировок часто начинаются с фишинговых рассылок и вредоносных вложений.

Эксперты подчеркнули, что мотивация хакеров претерпела изменения. Если раньше преобладали финансовые мотивы (например, шифрование данных с целью получения выкупа), то сегодня на первый план вышла политика. Атаки становятся более разрушительными, злоумышленники стремятся нанести максимальный ущерб, а не получить выкуп.

Ход импортозамещения в КИИ

Одной из главных проблем в сфере защиты КИИ остаётся зависимость от импортного «железа» и ПО. В условиях рестрикций и рисков технологических ограничений переход на отечественные решения становится критически важной задачей. Этот процесс осложняется рядом препятствий.

Опрос зрителей показал главные трудности импортозамещения: незрелость отечественных решений (48 %) и высокая стоимость перехода (23 %). Лишь 7 % респондентов уже выбрали и применили отечественное ПО.

Рисунок 3. Что мешает вашей компании переходить на российское ПО?

Участники дискуссии подробно разобрали причины такого положения дел. Алексей Комаров, региональный представитель УЦСБ, призвал дать шанс российским разработчикам:

«Как повышается зрелость решения? Путём расширения клиентской базы, набора опыта, набивания шишек. Если никто не будет ставить это решение, оно так и останется незрелым. Надо давать шанс».

Алексей Комаров, региональный представитель УЦСБ в г. Москве

Эксперты выразили надежду, что с ростом внедрений отечественные продукты будут быстро развиваться. Оптимистичным прогнозом поделился Александр Хонин. На его взгляд, ситуация уже исправляется: эксплуатация и пилотные проекты дают вендору обратную связь от заказчика и интегратора, вендор эту обратную связь обрабатывает, улучшает продукты, и рынок растёт.

Участники дискуссии согласились, что для перехода важны:

- Совместные пилотные проекты заказчиков и отечественных вендоров.

- Инвестиции в разработку и повышение качества решений.

- Обратная связь между пользователями и разработчиками.

- Своевременная доработка продуктов под требования заказчиков.

Государственная поддержка может ускорить переход на отечественный софт. Как сообщил Алексей Комаров, один из вариантов для тех компаний, которые не успевают из-за нехватки бюджета, — заключение форвардных контрактов, которые государство готово софинансировать.

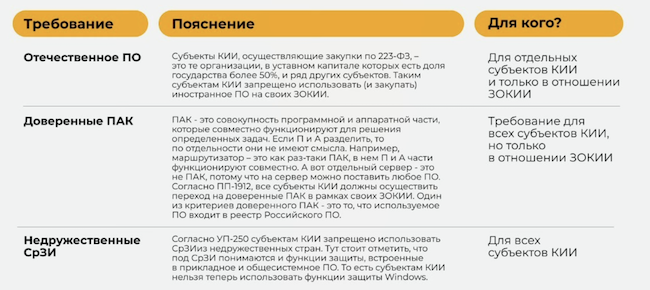

Рисунок 4. Требования по переходу на отечественное программное обеспечение

Андрей Бондюгин обратил внимание на проблемы с безопасностью отечественных решений:

«Наши исследования показывают, что уровень безопасности импортозамещённых решений в среднем ниже, чем у тех аналогов, которые сейчас есть на глобальном рынке и которые ранее присутствовали в России. <...> Для отечественного продукта трудно найти какой-нибудь CVE в международной базе или в БДУ ФСТЭК России — но это не означает, что у них нет уязвимостей, это означает, что их никто не искал».

Андрей Бондюгин, директор направления по сопровождению проектов по промышленной безопасности, «Лаборатория Касперского»

Как построить инфраструктуру защиты

Эксперты сформулировали рекомендации по созданию эффективной системы защиты КИИ.

Первый совет — не полагаться только на собственные силы, а привлекать опытных профессионалов. Как пояснила Елизавета Австрийская, есть много подводных камней, особенно связанных с совместимостью, с особенностями систем АСУ ТП.

Елизавета Австрийская, эксперт по кибербезопасности промышленных систем, «Информзащита»

Вторая рекомендация — начинать с пилотных проектов перед полноценным внедрением решений по безопасности. Елизавета дала следующий совет:

«Я думаю, что нужно не бояться пробовать, проводить “пилоты” с теми решениями, которые сейчас есть на рынке, и смотреть, как они будут себя вести в инфраструктуре. Это в том числе позволит вендорам получить обратную связь от заказчиков».

При внедрении средств защиты эксперты рекомендуют двигаться плавно, отдавая приоритет критически важным системам. Планирование — ключевой момент. Полезно составить чёткий план, защищать поэтапно, не всё сразу, найти самые критически важные места и уязвимости и начать с них.

Эксперты согласились с тем, что даже самые современные технические средства защиты будут бесполезны без регулярного обучения персонала. Елизавета Австрийская особо подчеркнула этот момент: какой бы замечательной ни была система безопасности, 80 % атак — это человеческий фактор, то есть обязательно нужно обеспечивать киберграмотность и её контроль с постоянными проверками.

Егор Куликов добавил:

«Здесь, наверное, есть ещё организационный момент, особенно если мы говорим о внедрении системы защиты в промышленности: работать с ИТ-специалистами тяжело, потому что люди отвечают за технологический процесс, и любые вносимые изменения — это, конечно, риски».

Модератор Виталий Сиянов подытожил обсуждение этой темы опросом зрителей.

Виталий Сиянов, руководитель отдела развития ГК «Солар»

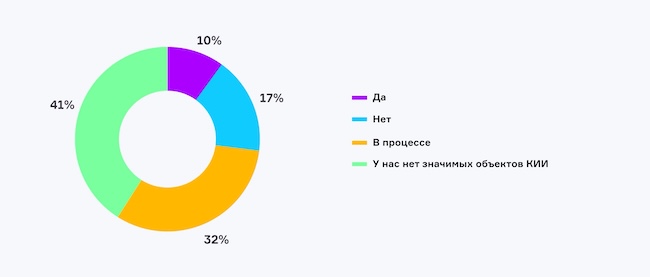

Оказалось, что более 40 % пришедших смотреть эфир о защите КИИ не имеют значимых объектов критической инфраструктуры. Из тех, у кого они есть, большинство — «в процессе».

Рисунок 5. Построили ли вы систему безопасности КИИ?

В целом, построение системы защиты КИИ — это комплексная задача, для решения которой нужны квалифицированные специалисты, тонкое планирование, приоритизация рисков и непрерывная работа с человеческим фактором. Только системный подход, сочетающий организационные и технические меры, может обеспечить реальную безопасность.

Куда направлено регулирование

Эксперты ожидают усиления ответственности за нарушения, в том числе введения оборотных штрафов. В дополнение к законодательным требованиям могут появиться новые методические рекомендации и более строгие требования к сертификации средств защиты. Организациям стоит заранее готовиться к этим изменениям, не дожидаясь прямых указаний регуляторов.

Участники дискуссии сошлись во мнении, что регулирование в области безопасности КИИ будет только ужесточаться. Андрей Пушняк подчеркнул:

«Памятуя о том, что наше законодательство в сторону смягчения не изменяется никогда, а происходит только ужесточение, я рискну предположить, что регуляторы без работы точно не останутся».

Андрей Пушняк, эксперт Security Vision

Одним из ожидаемых трендов остаётся детализация требований с учётом отраслевой специфики. Эксперты также ожидают расширения сферы действия законодательства. По словам Александра Хонина, в ближайшие пять лет точно будут добавляться новые отрасли, потому что пока ещё не все из тех, которые имеют значение для нашей страны, охвачены.

Рисунок 6. Прогноз соответствия требованиям законодательства по КИИ к 2025 году

Дискуссию подытожили финальным опросом зрителей. Результаты показали, что многие задумались над своим поведением. Лишь четверть (24 %) опрошенных уверены, что всё делают правильно.

Рисунок 7. Что вы думаете о защите КИИ после эфира?

Выводы

Отрасль защиты КИИ за семь лет прошла большой путь. Компании уже не просто стремятся закрыть формальные требования закона, а всерьёз задумываются о реальной защите своих инфраструктур.

В отрасли хватает проблем: денег мало, специалистов тоже мало, оборудование нуждается в своевременном обновлении. Особенно острыми являются вопросы по части отечественного ПО. Но эксперты настроены оптимистично: чем больше внедрений, тем быстрее отечественные разработчики подтянут качество решений.

Злоумышленники тоже не дремлют. Меняются мотивы, постоянно эволюционируют инструменты и методы атак, а «старая добрая» человеческая невнимательность остаётся золотой жилой: 80 % успешных вредоносных операций начинаются именно с неё.

Что касается регулирования, «закручивание гаек» будет только усиливаться. Ждём новых отраслевых требований, расширения сферы действия закона 187-ФЗ, усиления контроля за сертификацией. Как точно подметили эксперты, наше законодательство в сторону послаблений не меняется.

Телепроект AM Live еженедельно собирает экспертов отрасли в студии для обсуждения актуальных тем российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!