Развитие сетей IoT заставляет специалистов по информационной безопасности искать способы повышения защищённости таких подключений. Нетривиальным способом решить проблему может быть использование возможностей машинного обучения (ML). Расскажем, как это работает.

- Введение

- Профилирование конечных точек на основе ИИ для устройств интернета вещей

- Обнаружение аномалий в сетях IoT и роль ML в установлении базовой линии поведения

- Будущие тенденции в системах ИИ и NAC для безопасности интернета вещей

- Выводы

Введение

За последние несколько лет интернет вещей (Internet of Things, IoT) стал неотъемлемой частью жизни: в наших квартирах своё место заняли интерактивные колонки, умные телевизоры и другие подобные устройства, а на крупных предприятиях датчики и автоматика контролируют технологические процессы. В итоге мы всё чаще встречаем новых пользователей интернета (и локальных сетей) в виде машин — маленьких, одноплатных, и не очень.

Тенденции развития IoT ставят перед специалистами по ИБ закономерный вопрос: как управлять доступом к сетям IoT и сделать их работу безопасной? С одной стороны, решение для организаций и производственных компаний кажется весьма простым: можно жёстко прописать правила для всех устройств на межсетевом экране и успокоиться. С другой — отсутствие каких-либо мер информационной безопасности на большинстве устройств, зачастую и с устаревшими версиями операционных систем и ПО, упрощает жизнь злоумышленникам, которые могут с помощью нехитрого инструментария из магазина (или маркетплейса) электроники эмулировать полезное устройство для внедрения вредоносных программ в АСУ ТП на производстве.

Помочь противодействовать угрозам IoT может использование классических средств управления доступом к сети (Network Access Control, NAC), усиленных возможностями искусственного интеллекта (ИИ). Современные модели машинного обучения с успехом справляются с задачей обнаружения аномалий, хотя на данном этапе развития технологий зачастую и требуют участия человека для подтверждения именно вредоносной, а не просто новой активности в сети. В статье мы предлагаем несколько идей на тему того, как интеграция систем NAC с решениями поведенческой аналитики позволяет нейтрализовывать киберугрозы в сетях интернета вещей.

Профилирование конечных точек на основе ИИ для устройств интернета вещей

Для сетей IoT характерны специфические проблемы профилирования устройств по сравнению с традиционными конечными точками. Многие устройства имеют ограниченные вычислительные ресурсы и не могут поддерживать сложное ПО для обеспечения информационной безопасности, как традиционные устройства. В дополнение к этому многообразие электроники и системного ПО, включая операционные системы и их компоненты, а также протоколов связи осложняет создание универсального решения. Из-за этого трудным видится создание привычного агента (для АРМ и серверов с типовыми операционными системами), а также использование классического подхода: DHCP-профилирование, обход аутентификации MAC и т. п.

ИИ может значительно улучшить процесс создания цифровой тени устройства за счёт профилирования. Алгоритмы поведенческой аналитики собирают данные от журналов, формируют профиль для каждого устройства IoT, адаптируемый к изменениям с течением времени. Здесь можно обозначить такие технологии, как эволюционные нейронные сети, которые сейчас обсуждаются на научных конференциях во многих научных лабораториях и в университетах, например в петербургском ИТМО и в Санкт-Петербургском политехническом университете им. Петра Великого (СПбПУ). При наблюдении за нормальным поведением каждого устройства ИИ может быстро выявлять отклонения, способные указывать на скомпрометированное или нелегитимное устройство.

Методология профилирования является развитием популярных решений, анализирующих копию трафика (например, как в DPI) либо статистику (анализаторы NetFlow, IPFIX и т. п.). Интеграция таких решений с комплексами поведенческой аналитики (UEBA) может автоматизировать идентификацию устройств путём анализа моделей сетевого трафика, уменьшая потребность в ручном контроле и ускоряя процесс профилирования.

Отдельно можно подчеркнуть важность обнаружения аномалий. В отличие от традиционных конечных точек, которые часто администрируются централизованно ИТ-отделами, устройства IoT управляются несколькими заинтересованными сторонами (производитель, разработчик ПО, владелец), что приводит к противоречиям в процессе обеспечения безопасности. Выстроенный процесс обнаружения аномалий в поведении устройств интернета вещей поможет своевременно определить причину сбоя — например, отличить компрометацию от поломки.

Обнаружение аномалий в сетях IoT и роль ML в установлении базовой линии поведения

Машинное обучение играет ключевую роль в определении базового поведения устройств интернета вещей. Инструменты ML обрабатывают большие объёмы данных, генерируемые устройствами, на основе этой информации формируют нормальные рабочие шаблоны и пороги девиаций поведения, которые служат основой для обнаружения аномалий. В отличие от статических пороговых систем, модели машинного обучения могут со временем адаптироваться к изменениям в поведении устройства, вызванным, например, изменением условий эксплуатации. Это сохраняет высокую вероятность выявления аномалий в процессе использования устройства.

Для поведенческой аналитики в сетях IoT особенно подходящими могут быть следующие архитектуры нейронных сетей.

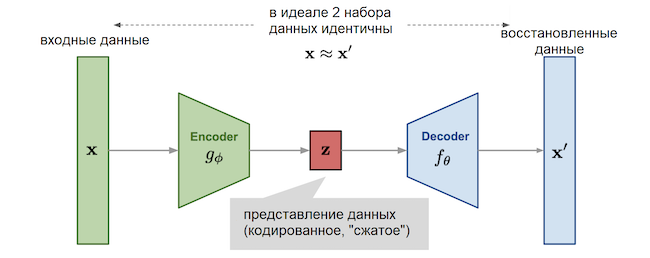

Автокодировщики (encoders)

Это тип искусственной нейронной сети, применяемый для изучения эффективного преобразования неотмеченных данных (обучение без учителя). Такие «нейронки» можно обучить нормальному поведению устройства и использовать для восстановления входных данных. Аномалии обнаруживаются, когда ошибка реконструкции превышает определённый порог, что указывает на значительное отличие входных данных от базового поведения.

Рисунок 1. Принцип обнаружения аномалий с помощью автокодировщика

Рекуррентные нейронные сети (RNN)

Хорошо подходят для обработки данных временных рядов и часто встречаются в алгоритмах, которые предлагаются для мониторинга устройств интернета вещей. Они могут запоминать долгосрочные зависимости и способны предсказывать следующую последовательность данных, что делает их идеальными для обнаружения аномалий с течением времени. Особенно часто для решения подобных задач в научных статьях предлагаются сети с длинной краткосрочной памятью (LSTM).

Свёрточные нейронные сети (CNN)

CNN чаще связаны с обработкой изображений, они также могут применяться к данным временных рядов и могут автоматически обнаруживать важные функции без ручного вмешательства. Ранее ряд разработчиков предлагали подход с анализом не временных рядов численных значений, а графических изображений. В настоящее время это предложение видится неоднозначным.

По нашему мнению, интеграция поведенческой аналитики с существующими системами контроля доступа к сети (NAC) и анализаторами трафика имеет решающее значение для комплексной безопасности, потому что:

- Достигается улучшенная видимость. Поведенческий анализ и профилирование обеспечивают более глубокое понимание поведения устройств, дополняя возможности контроля доступа систем NAC.

- Происходит динамическое реагирование (в рамках концепции XDR). Благодаря интеграции поведенческой аналитики системы NAC могут динамически реагировать на обнаруженные аномалии, например помещать устройство в карантин или ограничивать его права доступа.

- Гарантируется соответствие стандартам (compliance). Непрерывный мониторинг поведения устройств помогает обеспечить соответствие политикам и нормам безопасности, поскольку можно практически в реальном времени осуществлять контроль целостности и соответствия стандартам: в случае выявления аномалии запускаются механизмы проверок. Это, кстати, приводит и к оптимизации ресурсов: без надобности диагностика не проводится.

Будущие тенденции в системах ИИ и NAC для безопасности интернета вещей

Мы не просто ожидаем разработки технологий искусственного интеллекта для дальнейшей поддержки систем NAC, а прилагаем значительные усилия к этому, особенно в контексте безопасности IoT. Ключевые тренды, на наш взгляд, таковы:

- Развитие периферийного ИИ (в контексте федеративного обучения) для принятия решений в настоящем времени. Обработка ИИ всё больше перемещается в сторону периферии, ближе к местам работы устройств интернета вещей. Эта тенденция может обеспечить более быстрый отклик для систем NAC, позволяя им принимать решения по контролю доступа в режиме реального времени, даже в средах с ограниченными возможностями подключения. Разрабатываемые нашей компанией решения предполагают возможность построения иерархических структур для оптимизации процессов по обработке данных и их дальнейшей передаче, в том числе по защищённым каналам связи с ограниченной пропускной способностью.

- Адаптивные системы. Будущие системы NAC с усовершенствованным искусственным интеллектом смогут самоадаптироваться, автоматически настраивая политики безопасности на основе развивающейся сетевой среды и поведения устройств интернета вещей. Стоит отметить интеграцию таких решений с разведкой на базе открытых источников (OSINT) в составе центров мониторинга безопасности (Security Operations Center, SOC) для выявления ботнетов, скомпрометированных сетей, сетей потенциальных или реальных противников.

- Развитие концепции «нулевого доверия». Поскольку принципы Zero Trust становятся всё более распространенными, ИИ будет играть ключевую роль в постоянной проверке состояния безопасности устройств перед предоставлением или поддержанием доступа к сети.

По мере развития технологий искусственного интеллекта они будут играть определяющую роль в совершенствовании систем NAC, особенно в решении типовых задач, связанных с безопасностью IoT. Однако возникающие угрозы, эксплуатирующие сложность экосистем искусственного интеллекта и интернета вещей, потребуют новых подходов и решений.

Выводы

Известный бизнес-автор Том Питерс высказал мысль: «Совершенство — это не стремление. Совершенство — это следующие пять минут». Наш мир, а вместе с ним и ИТ-ландшафт, который прочно закрепился в нашей жизни, постоянно меняется и будет меняться. Мы будем вынуждены постоянно искать, где и как стать лучше, а системы с применением искусственного интеллекта будут содействовать в этом. Наверно, кто-то сможет с пользой потратить высвободившееся время, задуматься о том, чем человек наполняет свою жизнь и как сделать «следующие пять минут» лучше, чем предыдущие, взяв на себя ответственность за свои решения. Мы же, в свою очередь, постараемся создать эту возможность — спокойно и безопасно мыслить в стремительном, местами цифровом, мире.

Авторы:

Сергей Никитин, руководитель группы управления продуктами компании «Газинформсервис»

Лидия Виткова, лидер продукта (product owner) Ankey ASAP компании «Газинформсервис»