Целенаправленные атаки — одни из наиболее опасных. Защититься от них сложно, поэтому важно вовремя их обнаружить, локализовать и предотвратить ущерб. Сейчас разработчики средств защиты предоставляют службам информационной безопасности крупных компаний и государственных предприятий инструменты для обнаружения подобных атак. В частности, компания Check Point предлагает как специальный облачный сервис Cloud Threat Emulation, так и линейку устройств для локального анализа неизвестных угроз Threat Emulation Private Cloud Appliance.

2. Защита от целенаправленных атак с помощью песочницы

3. Возможности Threat Emulation компании Check Point

Введение

Индустрия киберпреступлений достигла такого уровня, что создание новейших образцов вредоносных программ и обнаружение новых критических уязвимостей в программном обеспечении стали рутиной. Мошеннические схемы постоянно совершенствуются, на шаг опережая защитные технологии. Именно поэтому целенаправленные атаки (включая Advanced Persistent Threat, APT) особенно опасны для крупных компаний. Существующие на текущий момент средства защиты, к сожалению, не ограждают от таких атак, поскольку должны знать сигнатуру этой атаки или уметь обнаруживать ее по специфическим системным событиям, и киберпреступники сегодня научились такие средства защиты обходить.

Не стоит забывать и про классические атаки 0-day, когда злоумышленники обнаруживают уязвимость и сразу же создают под нее вредоносную программу. К тому моменту, как об уязвимости узнают сотрудники отдела ИБ, она уже будет эксплуатироваться. Поэтому уже давно различными компаниями ведутся разработки новых проактивных методов обнаружения ранее неизвестных вредоносных программ, в том числе на уровне рабочих станций или интернет-шлюзов.

Защита от целенаправленных атак с помощью песочницы

Одним из таких методов является исполнение кода в виртуальной среде. Методика эта была давно разработана для десктопных антивирусных продуктов, однако ранее она была ограничена только анализом исполняемых файлов, но не могла проверять документы формата PDF, DOC и некоторых других, поскольку такие файлы запускались с помощью программ, установленных на рабочих станциях и для анализа этих файлов нужна полноценная эмуляция той среды компьютера, для которого файл предназначен. Ранее такая задача казалась сложной, но с развитием технологии виртуализации появилась возможность ее реализовать. Возникли первые коммерческие реализации так называемых песочниц, которые представляли собой целый набор виртуальных сред с разным набором программного обеспечения. Они и позволяли проверить поведение неизвестного кода в контролируемом окружении.

Следует отметить, что технология песочницы признана компанией Gartner как один из способов защиты от целенаправленных атак. Она дает возможность очень подробно анализировать код, выявляя в том числе попытки вызвать переполнения буфера. Достоинством этой технологии защиты считается возможность найти заражение еще до того, как оно произошло, по анализу возможного проведения кода в песочнице, а также выявление логики работы вредоносного приложения.

Это связано с тем, что эмуляция работы приложения в песочнице позволяет не только выявить шаблоны вредоносного поведения, но также определить какие изменения код вносит в реестр операционной системы, какие файлы он пытается записать в файловую систему, к каким контрольным серверам и по каким портам он пытается обратиться. Эту информацию можно использовать для блокирования подобной вредоносной активности в корпоративной сети, даже если она каким-то образом проникла туда. В частности, именно такими возможностями по определению вредоносной активности обладает технология эмуляции, используемая компанией Check Point.

Однако такая технология имеет существенный минус — очень медленная скорость работы, на проверку одного файла может уходить до 15 минут. И хотя разработчики говорят о сокращении времени анализа до 5 минут и даже пытаются гарантировать определенное время анализа, создается впечатление, что они там самым ограничивают аналитические возможности своего продукта. В результате каждый разработчик пытается своим способом оптимизировать работу песочницы, не ограничивая ее функционал. В частности, компании предлагают анализировать вложения в письмах с помощью специального сервиса, где на хорошем оборудовании проверка вложений выполняется быстрее. Некоторые производители ПО предлагают использовать специальные устройства для проверки внутри корпоративной сети — такие решения рекомендуют применять тем компаниям, у которых есть ограничения на передачу данных во внешние сервисы.

Возможности Threat Emulation компании Check Point

Компания Check Point предлагает технологию, которая получила название Threat Emulation. Она базируется на облачном сервисе под названием ThreatCloud Emulation Services, который представляет собой систему эмуляции клиентских рабочих станций. Данное решение позволяет подробно анализировать вредоносный код для операционной системы Windows различных версий и обнаруживать вредоносные объекты внутри документов в форматах Adobe PDF, офисных приложений Microsoft Office, в архивах и исполняемых файлах для Windows. Данные о поведении вредоносного кода — контрольные серверы управления, имена файлов и создаваемых процессов — передаются на все шлюзовые средства защиты для блокирования сетевой вредоносной активности данного вредоноса.

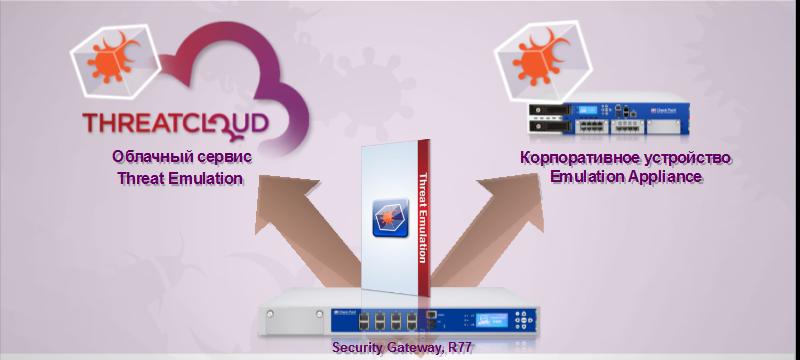

Функционал поиска неизвестного вредоносного кода является дополнительным программным блейдом, который интегрирован в операционную систему компании с версией ПО GAIA R77 — можно либо купить новые устройства, либо установить указанную версию операционной системы на уже работающие. Данный модуль можно активизировать как на шлюзовых устройствах для веб-фильтрации и проверки электронной почты, так и на сервере Exchange — для этого компания предлагает специальный агентский модуль. Следует отметить, что сам по себе этот модуль не занимается анализом неизвестных файлов — он только собирает сведения об источнике файла, его репутации в облаке Check Point и выполняет простейшую сигнатурную проверку на известные вредоносы. Однако как только этот модуль обнаруживает что-то новое и подозрительное, он тут же пересылает данный файл в одну из песочниц. Это может быть либо облачный сервис ThreatCloud Emulation Services, либо специальное устройство, установленное в корпоративной сети (см. рисунок 1).

Рисунок 1. Подозрительные файлы можно передавать либо в облачный сервис, либо на корпоративное устройство

Если файл пересылается в облачный сервис, то данные его анализа распространятся не только по корпоративной сети клиента, который получил файл, но по всем клиентам Check Point. В результате все сети, где установлены решения компании, быстро узнают о новой опасности и оперативно предотвратят проникновение вредоносного кода в сеть . Если новый файл в песочнице пытается извлечь из себя уже известный вредонос или обратиться по адресам известных центров управления ботсетей, то он быстро признается вредоносным и в таком качестве будет идентифицироваться в дальнейшем. Если же заранее неизвестно, несколько файл опасен, но при его эмуляции был зафиксировано проведение, характерное для вредоносных объектов, он передается на анализ вирусному аналитику, а тот уже примет окончательное решение об опасности данного файла.

Однако некоторые клиенты не готовы передавать свои файлы внешним компаниям либо из соображений безопасности, либо по требованию регуляторов. В этом случае у них есть возможность установить свое локальное облако анализа вредоносных кодов. В частности, для этого Check Point предлагает целое семейство устройств Threat Emulation Private Cloud Appliance. Минимальным продуктом является TE250, который может обрабатывать до 250 тыс. файлов в месяц. Вторым продуктом в линейке является TE1000 — он может обрабатывать до миллиона файлов. А наиболее крупным является ТЕ2000 (см. рисунок 2) — производитель уверяет, что одного такого устройства достаточно для компании в 10 тыс. пользователей. При этом в месяц устройство может обработать до 2 млн подозрительных файлов. Такое устройство устанавливается внутри корпоративной сети и исполняет роль песочницы для поиска неизвестных вредоносов. При этом во внешнюю сеть без разрешения службы безопасности никакие данные не передаются. Если у компании больше пользователей или подозрительных файлов, то можно построить внутреннее облако для анализа большого потока данных.

Рисунок 2. Устройство TE2000 Threat Emulation Private Cloud Appliance

Следует отметить, что TE2000 не требует наличия в компании специалистов по анализу вредоносного кода, то есть обладает несколько меньшими функциональными возможностями, чем ThreatCloud. Впрочем, решить проблему можно с помощью ручной пересылки подозрительных файлов в лабораторию Check Point. Для этого пользователям, которые приобрели TE2000, предоставляется доступ к интерфейсу ThreatCloud для ручной пересылки в глобальное облако файлов с функциональными возможностями, которые не классифицируются с помощью автоматических механизмов. Но в этом случае уже служба информационной безопасности клиента должна решить, несколько передача такого файла соответствует политике безопасности компании.

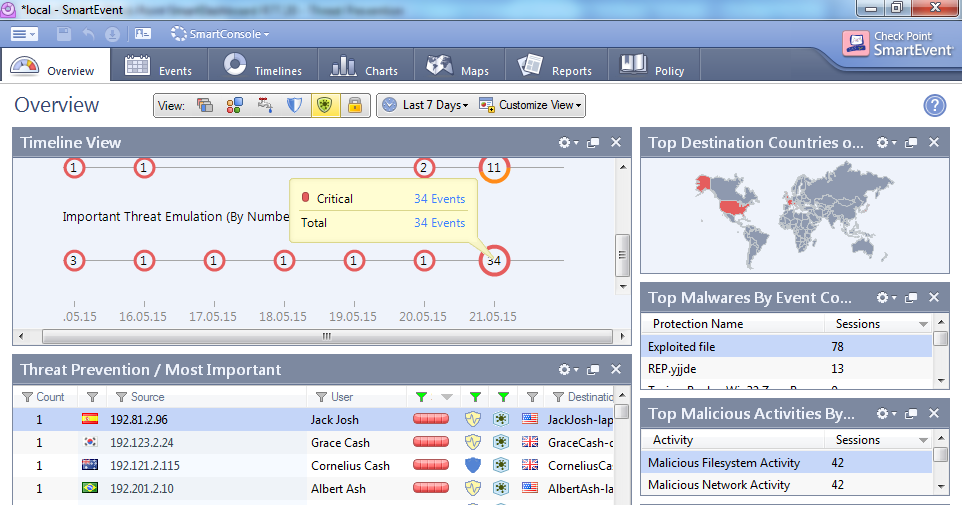

Мы использовали демонстрационный стенд, на котором была развернута система Threat Emulation. В ней можно посмотреть статистику по срабатыванию этого защитного механизма (см. рисунок 3).

Рисунок 3. Статистика по срабатываниям Threat Emulation в последние часы

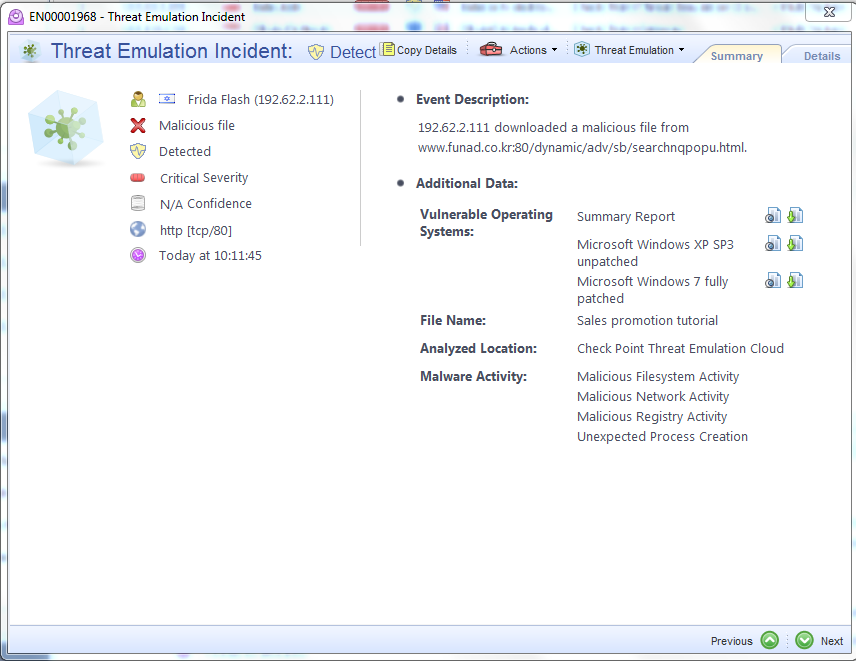

Система управления Smart Event позволяет посмотреть информацию об инциденте более подробно (см. рисунок 4). Видно, что система обнаружила попытку использования эксплойта и заблокировала его передачу внутрь корпоративной сети.

Рисунок 4. Разбор инцидента, выявленного Threat Emulation

Впрочем, используя SmartEvent, можно проанализировать информацию за более длительный период (см. рисунок 5), что позволяет обнаружить более ранние критические инциденты. В частности, есть среди них и те, которые связаны с передачей файлов по электронной почте на потенциально уязвимый компьютер.

Рисунок 5. Ретроспективный анализ информации о срабатывании технологии Threat Emulation

Компания Check Point недавно объявила о разработке нового механизма защиты от вредоносных вложений в офисные документы, именуемого Threat Extraction. Фильтр вычищает из документа все потенциально опасные элементы (скрипты, ссылки на скачивание со сторонних ресурсов и тд) , оставляя только гарантированно безопасное содержимое. Этот механизм защиты работает несколько быстрее, чем полноценная песочница, но и действует грубее, хотя, возможно, и эффективнее.

Выводы

Средства защиты от целенаправленных атак сейчас крайне востребованы. Они являются наиболее интеллектуальными и высокотехнологичными, решая при этом наиболее сложную проблему защиты от неизвестных вредоносных кодов. Эмуляция использования файлов в виртуальной среде для определения его потенциальной вредоносности — в песочнице — является одним из механизмов защиты от целевых атак. Компания Check Point реализовала песочницу в виде технологии под названием Threat Emulation, интегрировав соответствующий модуль в свою операционную систему версии R77. Пользователям продуктов компании с этим номером версии достаточно просто включить соответствующий модуль и оплатить услуги облачного сервиса ThreatCloud Emulation Services или же установить у себя в корпоративной сети специальное устройство Threat Emulation Private Cloud Appliance, которое также проводит анализ файлов на неизвестные угрозы, но делает это внутри корпоративной сети. Таким образом, компания Check Point предлагает своим клиентам необходимый набор модулей и услуг, которые позволяют защититься от наиболее опасных угроз.