Многие компании инвестируют большие средства в построение надежной и эффективной системы информационной безопасности, что, однако, не всегда гарантирует абсолютную защиту от всевозможных угроз. В 2014 году Check Point Software выпустила отчет о состоянии информационной безопасности, составленный по результатам исследования около 10 000 организаций по всему миру.

1. Скрытые бреши в системе информационной безопасности компаний

2. Выявление слабых мест в системе безопасности

3. Как выполняется аудит Check Point Security Checkup

4. Структура отчета Check Point Security Checkup

5. Небезопасные приложения и веб-сайты

8. Попытки взлома системы безопасности

9. Утечки конфиденциальных данных

10. Безопасность клиентских устройств

11. Анализ использования полосы пропускания

12. Соответствие требованиям законодательства

13. Рекомендации по снижению рисков

Скрытые бреши в системе информационной безопасности компаний

Вот самые уязвимые места в защите большинства компаний:

- в 73% организаций на компьютерах обнаружены боты;

- в 75% организаций сотрудники используют сервисы обмена файлами P2P — это приводит к утечкам данных из корпоративной сети и заражению вирусами;

- в 56% организаций сотрудники используют приложения Proxy Anonymizer, позволяющие обходить корпоративную блокировку доступа к подозрительным сайтам;

- в 88% организаций зафиксированы риски утечки данных;

- в 33% организаций выявлены случаи загрузки неизвестного прежде вредоносного кода.

Появление брешей в системе информационной безопасности может быть связано с ошибками при ее проектировании, новыми угрозами, а также с развитием корпоративной ИТ-инфраструктуры (например, развертывание новых приложений или подключение к корпоративной сети дополнительных компьютеров), из-за чего в ней образуются незащищенные сегменты.

Выявление слабых мест в системе безопасности

С прошлого года Check Point Software предлагает бесплатный сервис обследования

Security Checkup, который позволяет определить, насколько надежно работает система безопасности предприятия, и выявить ее слабые места.

Для использования Security Checkup вам не нужно вносить изменения в конфигурацию корпоративной сети, временно отключать уже развернутую систему безопасности или отдельные функции защиты. Корпоративная сеть при проведении аудита работает в обычном режиме, при этом сервис Check Point Software позволяет выявить те скрытые угрозы, которые до этого не удавалось обнаружить.

Аудит проводится с помощью шлюза от Check Point Software — он предоставляется бесплатно. Для достижения максимальной производительности рекомендуется использовать аппаратное устройство Check Point Appliance модели 4800 или более мощной модели, оборудованной оперативной памятью объемом не менее 8 Гбайт.

После проведения обследования вы получите подробный отчет с описанием всех выявленных инцидентов безопасности вместе с рекомендациями по улучшению системы безопасности. К середине прошлого года сервисом Security Checkup воспользовались более чем 10 000 организаций по всему миру.

Как выполняется аудит Check Point Security Checkup

Аудит Check Point Security Checkup состоит из четырех этапов:

- Эксперт по безопасности (из Check Point либо партнера компании) подготавливает шлюз Check Point Security Gateway, включая конфигурирование и инсталляцию необходимого программного обеспечения.

- Шлюз доставляется заказчику и подключается к его корпоративной сети для анализа сетевого трафика. Для этого подключения не нужно прерывать работу сети или вносить изменения в ее топологию и настройки. Check Point рекомендует подключать шлюз к корпоративной сети не менее чем на неделю — чем дольше шлюз будет анализировать трафик сети, тем более исчерпывающей будет полученная картина.

- Эксперт по безопасности отключает шлюз от сети, проводит анализ собранных шлюзом данных и подготавливает отчет по результатам обследования, из которого вы узнаете всю информацию об обнаруженных угрозах.

- Эксперт по безопасности делает презентацию результатов обследования и обсуждает способы устранения выявленных слабых мест системы безопасности.

Для подключения шлюза к сети для Security Checkup используется порт мониторинга, подключаемый к порту зеркалирования (Mirror Port, или Span Port) коммутатора локальной сети или к «перехватчику трафика» Test Access Point (TAP). При такой схеме подключения шлюз не влияет на работу в сети пользователей и приложений. Он анализирует копии пересылаемых по сети пакетов данных, поэтому не создает задержек при их передаче и не вносит в сеть дополнительный трафик. Также как опция поддерживается последовательное подключение шлюза в сеть по схеме «моста».

В некоторых организациях действуют строгие правила безопасности, запрещающие вынос любых устройств с корпоративными данными. Для таких заказчиков Check Point предлагает проведение всех этапов аудита безопасности, включая анализ собранных шлюзом данных, непосредственно в офисе заказчика, и удаление всех данных с устройства до того, как оно будет возвращено в Check Point или партнеру этой компании. Наконец, есть организации, в которых внутренние правила категорически запрещают подключение к корпоративной сети любого чужого оборудования. Они могут провести аудит, установив на своем собственном сервере, где работает гипервизор VMware, виртуальную машину с программным шлюзом Security Checkup.

Структура отчета Check Point Security Checkup

Отчет начинается c краткого резюме. В него включена информация о дате проведения и продолжительности исследования, использованных функциональных модулях Check Point, и сводка о событиях с критическими и высокими степенями риска для безопасности.

При желании часть функций Check Point Security Gateway может быть отключена — например, DLP. Тогда в итоговом отчете будут отсутствовать соответствующие разделы.

Рассмотрим на примерах результаты обследования Check Point Security Checkup, какие разделы содержит итоговый отчет и что интересного из него можно вынести.

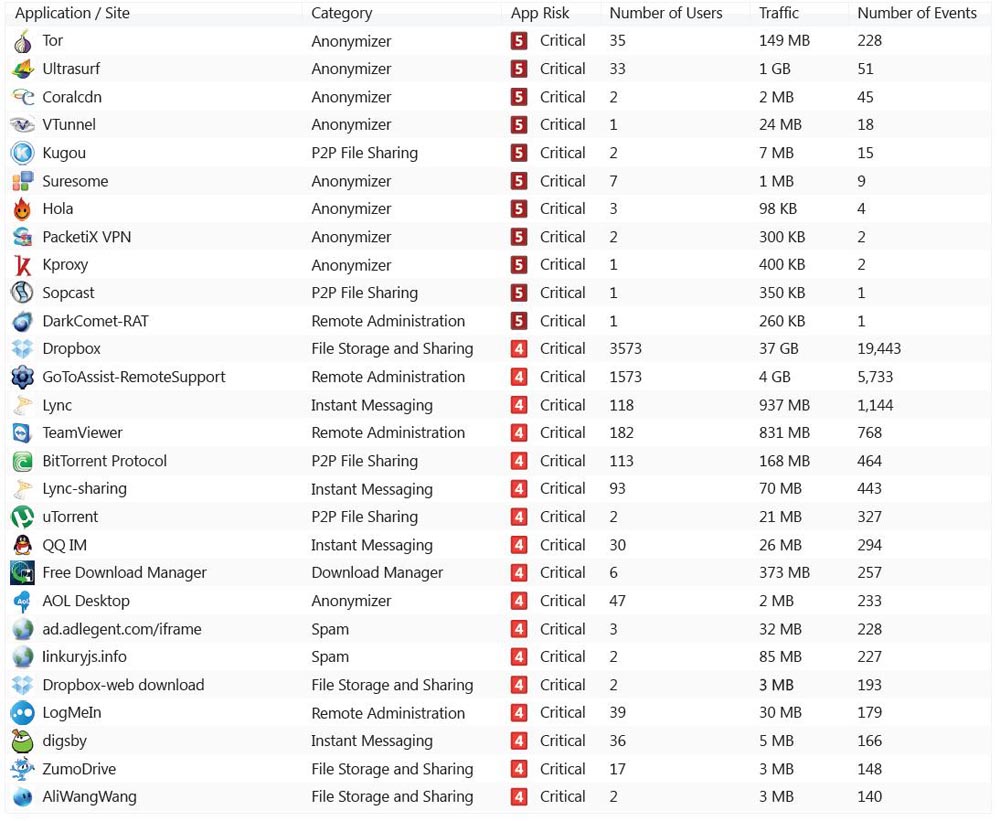

Небезопасные приложения и веб-сайты

В отчете перечисляются потенциально опасные приложения (например, обмен файлами P2P, Proxy anonymizer, хранилища файлов) и подозрительные веб-сайты, которые посещают пользователи корпоративной сети (Рисунок 1), а также список пользователей, из-за которых возникают эти угрозы безопасности.

Рисунок 1. Страница отчета самых опасных приложений и сайтов, согласно Check Point Security Checkup

Вирусные атаки

Check Point Security Checkup помогает оценить, насколько надежно защищена от вирусов ИТ-инфраструктура. В отчете вы увидите статистику по попыткам загрузки вирусов и обращениям на опасные сайты, список хостов с высокой и критичной степенью вирусной опасности.

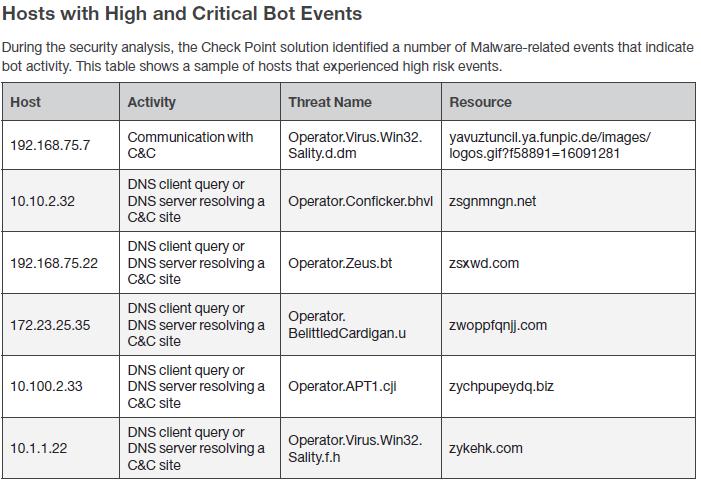

Также вы узнаете конкретные компьютеры в локальной сети, которые уже стали жертвой вирусной атаки. Такие компьютеры необходимо сразу же отключить от локальной сети (иначе они могут заразить остальные компьютеры) и приступить к их лечению. В следующем списке хостов перечислены зараженные вирусами, ботами и ранее неизвестным вредоносным кодом компьютеры с указанием IP-адреса хоста, опасной активности, названием угрозы и адреса, с которого был получен вредоносный код (Рисунок 2).

Рисунок 2. Список зараженных компьютеров из Check Point Security Checkup

Особо опасные угрозы

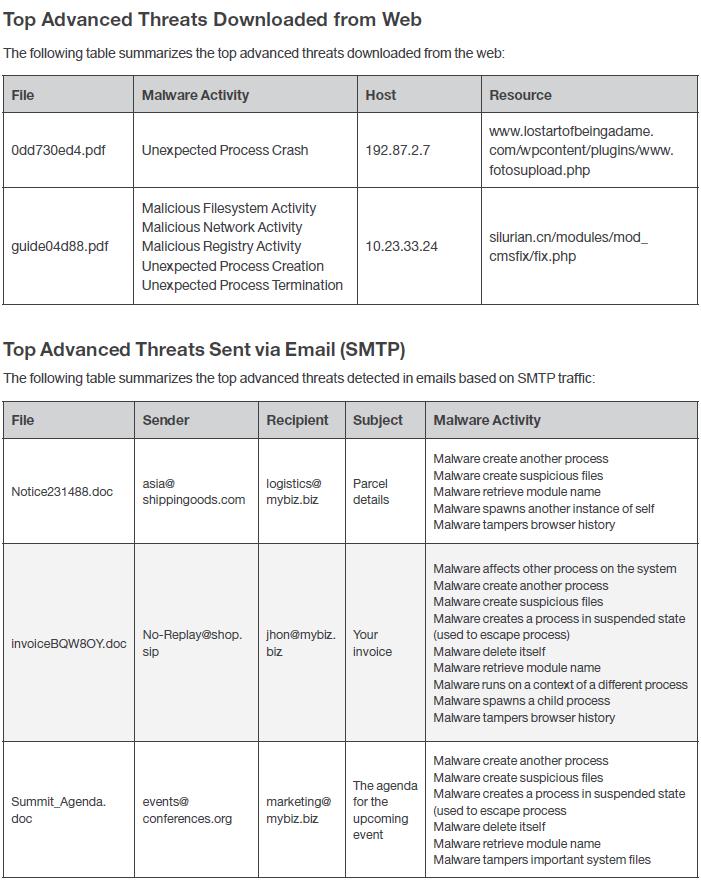

Этот раздел поможет вам понять, насколько корпоративная ИТ-инфраструктура уязвима для сложных угроз (Advanced Threats). Он содержит статистику по количеству сканированных файлов, которые получены по интернету и электронной почте, а также количеству зараженных ими хостов (Рисунок 3).

Рисунок 3. Информация об особо опасных угрозах, полученных из интернета и по электронной почте

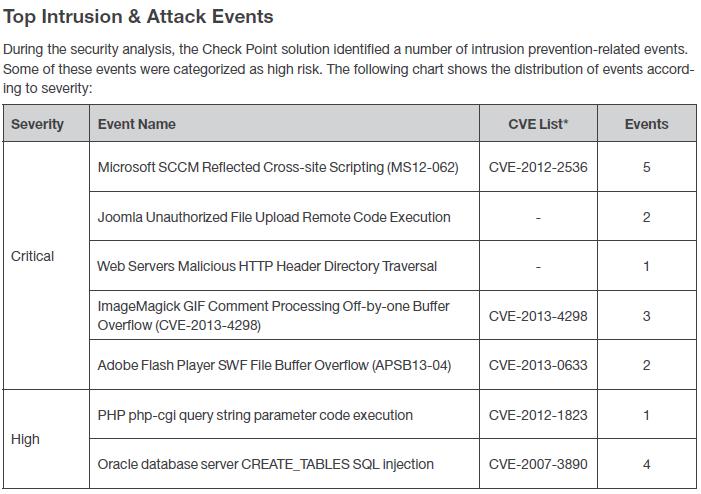

Попытки взлома системы безопасности

В этом разделе вы узнаете об уязвимостях системы безопасности, которые могут использоваться злоумышленниками для проведения кибератак.

Рисунок 4. Обнаруженные во время Check Point Security Checkup попытки кибератак

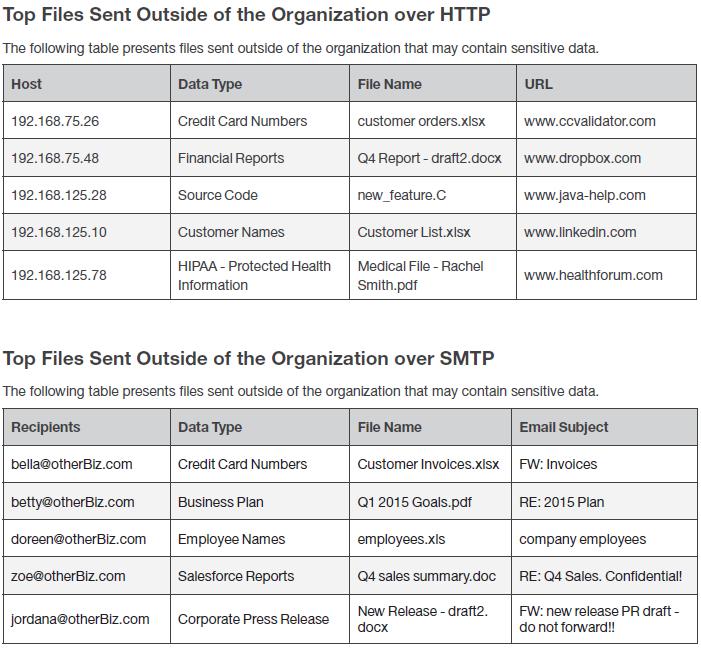

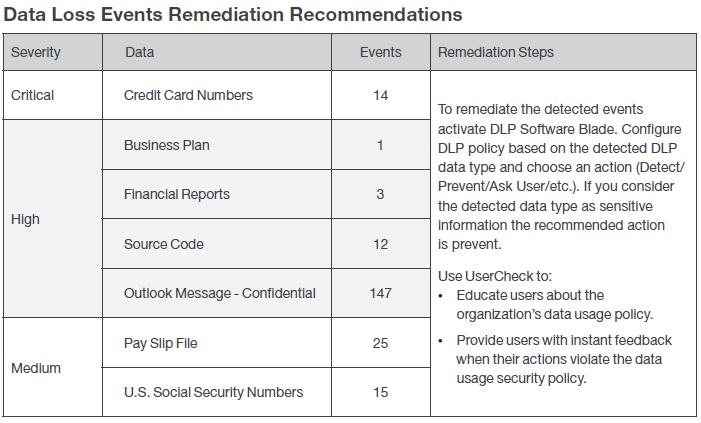

Утечки конфиденциальных данных

Одна из главных проблем безопасности, с которой сегодня сталкиваются многие организации, — неавторизованная пересылка за пределы корпоративной сети файлов, содержащих конфиденциальную информацию. В отчете перечисляются зафиксированные случаи утечек данных (Рисунок 5) с указанием типа данных — например, номера кредитной карточки, имени файла и адреса ресурса, на который были переданы эти данные, а также способа передачи (через веб с помощью HТTP или в письме по SMTP).

Рисунок 5. Сведения об утечках данных, выявленные в ходе Check Point Security Checkup

Безопасность клиентских устройств

В этом разделе отчета содержатся данные о клиентских компьютерах, на которых были зафиксированы инциденты, связанные с попытками нарушения безопасности. Здесь вы также увидите статистику по наиболее злостным нарушителям (Рисунок 6).

Рисунок 6. Наиболее злостные нарушители в отчете Check Point Security Checkup

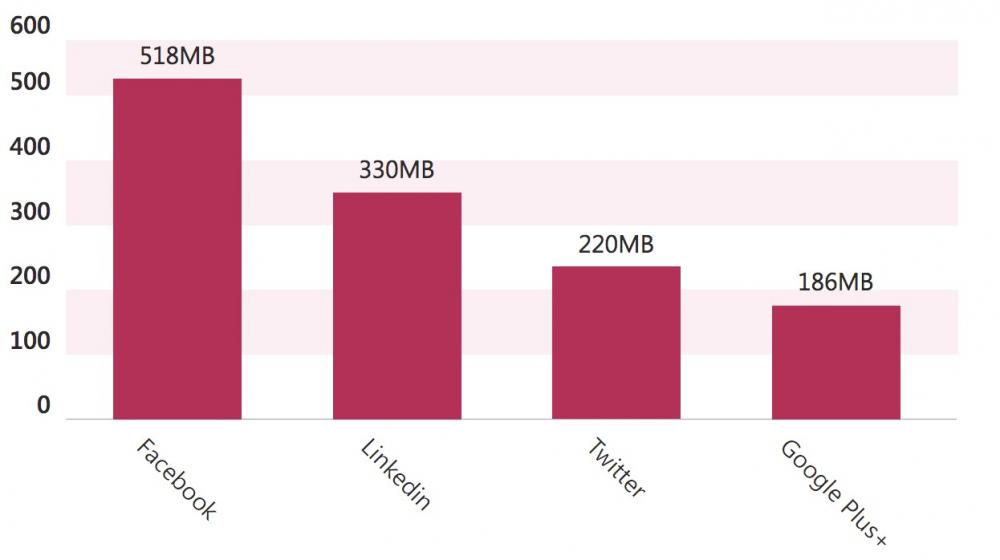

Анализ использования полосы пропускания

Посторонние, не имеющие отношения к бизнесу, веб-сайты не только создают риск образования слабых мест в системе безопасности корпоративной локальной сети, но и могут интенсивно влиять на ее пропускную способность (например, если пользователи просматривают фильмы HD-качества в потоковом режиме). Это приводит к падению скорости сети и производительности бизнес-приложений.

В разделе приводятся данные по ресурсам, которые сильно загружают сеть, а также узнаете пользователей этих приложений (Рисунок 7). Это позволит вам понять причину снижения скорости локальной сети и принять меры к блокированию посторонних приложений.

Рисунок 7. Ресурсы, интенсивно нагружающие полосу пропускания сети, по данным Check Point Security Checkup

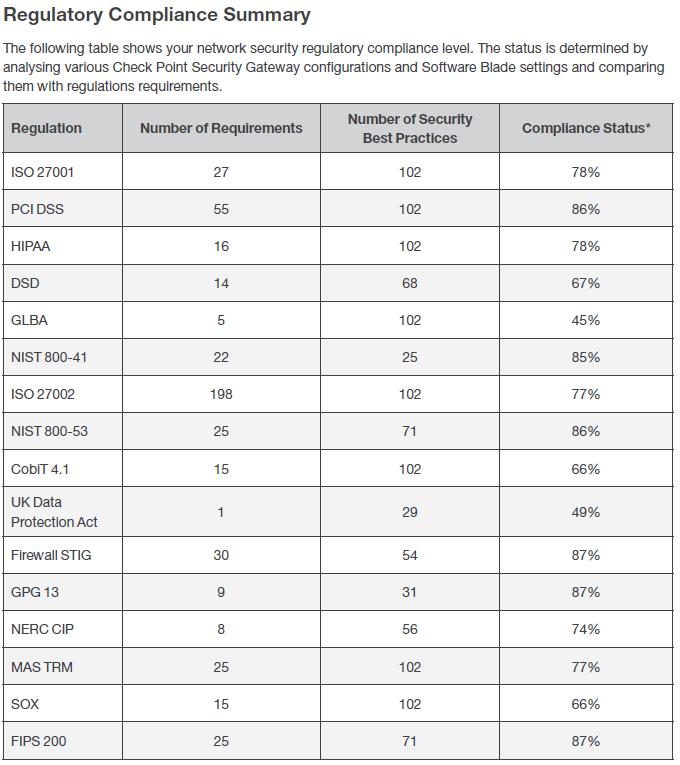

Соответствие требованиям законодательства

В этом разделе отчета не только перечислены обнаруженные угрозы, но и дано объяснение, что нужно сделать для их устранения.

Здесь приводятся данные о рекомендуемых Check Point политиках безопасности и лучших практиках безопасности, а также рекомендации по соответствию требованиям законодательств (ISO 27001, PCI DSS, HIPA, DSD и т. п.) (Рисунок 8).

Рисунок 8. Сводка Check Point Security Checkup о соответствии требований законодательства к защите данных

Рекомендации по снижению рисков

Чтобы помочь вам устранить слабые места системы информационной безопасности, Check Point дает рекомендации по совершенствованию защиты по всем типам угроз. Раздел отдельно описывает меры по ликвидации каждой обнаруженной проблемы безопасности с помощью развертывания в локальной сети заказчика шлюзов ChechPoint или дополнительной настройки этих устройств (Рисунок 9).

Рисунок 9. Рекомендации Check Point Security Checkup по устранению угроз утечек данных

Выводы

Сервис Check Point Security Checkup — быстрый и бесплатный способ провести аудит защищенности корпоративной сети. Результаты отчетов позволяют увидеть конкретные слабые места в корпоративной системе безопасности и оценить их критичность.

В результате анализа вы получаете не только результаты проведенного аудита, но и подробные четкие рекомендации от Check Point по уменьшению рисков для информационной безопасности. В частности, вы получите рекомендации по применению и настройке продуктов безопасности, которые помогут ликвидировать обнаруженные слабые места.