Сейчас уже улеглась шумиха вокруг недавнего обмена заключенными между Россией и США. Часть из них были хакерами, поэтому всем, кто интересуется ИБ, было бы полезно узнать, как и почему они оказались в этом списке.

- Введение

- Роман Селезнёв, сын известного российского политика

- RBS WorldPay

- Атака на банковскую сеть RBS WorldPay

- Детали кибератаки против RBS WorldPay

- Преступление и наказание

- Почему российские граждане не были подвергнуты экстрадиции в США?

- «Русские хакеры»

- Роман Селезнёв: начало хакерской активности

- Террористический акт в Маракеше и арест

- Данные, обнаруженные на ноутбуке

- Суд присяжных в Сиэтле

- В чем смысл участия в обмене 1 августа?

- Выводы

Введение

Как сообщил Центр общественных связей ФСБ России, в аэропорту Анкары (Турция) произошёл обмен восьми граждан России, задержанных на территории ряда стран и находившихся там в заключении. По данным ТАСС, обмен произошел на группу лиц, действовавших в интересах иностранных государств.

Среди обмененных и возвращённых в Россию были названы два человека, по деятельности которых их можно отнести к хакерам — это Владислав Клюшин и Роман Селезнёв. Но последующая информация о них была очень ограниченной. Российские источники не сообщали ничего конкретного, оппозиционные приписывали им масштабные махинации с украденной финансовой информацией, направленной на подрыв финансовой стабильности США.

Почему они подверглись законодательному преследованию со стороны США? Как оказались в американской тюрьме? Что могло стать причиной этому: их навыки, знания, стечение обстоятельств или что-то ещё? Могут ли другие почерпнуть что-то ценное из их опыта?

Мы решили детально изучить их кейсы и дать ответ. При подготовке мы пользовались только открытыми источниками. Информации набралось довольно много, поэтому мы принципиально не пытались добавить ещё и мнение представителей российской отрасли ИБ, в расчёте что они могут продолжить эту тему. Возможно, в нашей трактовке могут быть обнаружены неточности или ошибки. Если это случится, то они отражают, насколько сложно делать выводы при имеющихся открытых данных.

Произошедший обмен заключёнными уже назвали «самым масштабным со времён окончания Холодной войны». Наш первый герой — Роман Селезнёв, который был обвинён в незаконной деятельности, связанной с кражей и незаконным использованием данных банковских карт, и стал участником обмена с возвратом в Россию.

Рисунок 1. Прилёт Романа Селезнёва в Россию (Источник: ТВ-канал «Первый»)

Роман Селезнёв — сын известного российского политика

В российских официальных источниках непременно упоминается, что Роман Селезнёв родом из Владивостока и является сыном депутата Госдумы от ЛДПР Валерия Селезнёва. Политик работает в Думе с 2007 года и хорошо известен. Но такая отсылка сразу навязывает мнение, что Роман был освобождён благодаря влиянию отца. Возможно и не без этого, но такая трактовка освобождения явно очень узкая и не отражает полной реальности.

Официальные российские источники, например ТАСС, сообщают, что Роман Селезнёв был обвинен во взломах баз данных около 200 американских компаний. Это то, чем ограничивается знакомство с этой темой для большинства граждан.

RBS WorldPay

Название RBS WorldPay — дочерней компании Королевского банка Шотландии (The Royal Bank of Scotland, RBS), сейчас мало знакомо в России, хотя это известная в прошлом в банковском мире британская компания, занимающаяся процессингом платежей. Она была основана в 1989 году как компания Streamline, её акции продавались на Лондонской фондовой бирже. В 2018 году она была куплена сначала американской финансовой группой Vantiv, войдя в объединённую компанию WorldPay. Год спустя та, в свою очередь, была куплена американской транснациональной корпорацией FIS за рекордные 43 млрд долл.

RBS WorldPay предоставляла платежные услуги и обслуживание транзакций для клиентов, услуги почтовых денежных переводов и Интернет-платежей, банковское обслуживание для кассовых аппаратов. Клиентами выступали многонациональные и многоканальные ритейлеры, большинство из них относились к SMB. Полученные RBS WorldPay доходы пускались на кредиты малому бизнесу.

Сразу отметим, что причастность Романа Селезнёва к делу RBS WorldPay законодательно не была доказана. Его имя косвенно встречалось в связи с этим громким делом. Но даже если Роман не был причастен к этому делу, оно хорошо иллюстрирует состояние хакерского рынка в конце 2000-х гг., когда, собственно, Роман Селезнёв стал активно проводить свои первые операции.

Атака на банковскую сеть RBS WorldPay

Согласно результатам расследования ФБР США, опубликованным федеральным судом в 2009 году, идея совершить кибератаку на RBS WorldPay возникла, когда хакер из Кишинёва Олег Ковелин обнаружил уязвимость в её сети. Он поделился своей находкой с Сергеем Цуриковым, хакером из Эстонии. Тот, в свою очередь, привлёк к «проекту» Виктора Плещука, 27-летнего директора интернет-магазина «Айти-Информ» из Санкт-Петербурга. Как выяснило позднее следствие, его привлечение было связано с тем, что он обладал техническими навыками, необходимыми для реализации кибератаки для обнаруженной уязвимости.

В этой обнародованной схеме фигурировал еще один четвертый участник, он упоминался под ником Hacker 3. О его роли ничего не сообщалось в материалах следствия США. В то же время к судебному преследованию по этому же делу, проходившему в России, привлекался ещё один человек — программист из Новосибирска Евгений Аникин. Он признал свою вину и получил три года условно по решению районного суда Новосибирска. Скорей всего, его роль в данном преступлении была незначительной либо благодаря его сотрудничеству со следствием удалось выяснить много деталей. Мы деталей не знаем, но предполагаем, что это и был тот неназванный Hacker 3.

Таким образом, распределение ролей в группе, которая поздней совершила кибератаку, было следующим: Олег Ковелин — идея проекта, Виктор Плещук — техническая часть, Сергей Цуриков — координатор проекта, своего рода социальный директор, который объединял участников и распределял между ними обязанности с учётом задач и навыков.

Рисунок 2. Олег Ковлин

Детали кибератаки против RBS WorldPay

Как выяснило следствие, 5 ноября 2007 года Ковелин якобы передал Плещуку учётные данные (имя пользователя и пароль) для входа на сервер в сети RBS WorldPay в Грузии. Попав внутрь сети, Плещук получил через него доступ к базе данных в филиале RBS WorldPay в Атланте, США. Он скопировал там номера счетов дебетовых карт и их PIN-коды.

Так была получена информация о зарплатных дебетовых картах сотрудников компаний, обслуживаемых в банковской системе RBS. По всей видимости, хакерам удалось получить полный доступ к системе на уровне администратора. Это позволило поднять лимиты на снятие наличных с банковских карт до суммы свыше 1 млн долл. Был также предоставлен доступ на снятием сумм вкладов целиком без ограничений.

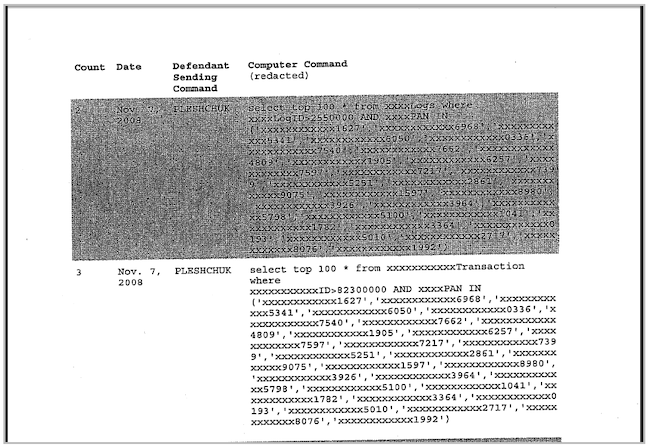

Рисунок 3. Логи кибератаки на компьютерную систему RBS WorldPay (Источник: ThreatPost)

Команда хакеров работала умело и эффективно. Они отобрали среди украденных 44 банковских счёта и передали все необходимые данные в сеть «обнальщиков» на децентрализованное изготовление ими дубликатов банковских карт. От момента первого проникновения до получения готовых дубликатов прошло всего три дня.

8 ноября в течение 10 часов (по другим данным, 12 ч) была проведена скоординированная хакерская операция по снятию денежных средств с использованием карт-дубликатов. Охват снятий составил 280 (?) городов по всему миру. Снятия происходили через банкоматы в США, России, Украине, Эстонии, Италии, Гонконге, Японии и Канаде. Общее количество задействованных банкоматов, по оценкам американского суда, составило более 2100. В течение ограниченного времени было снято со счетов клиентов RBS, в общей сложности, более 9 млн долл.

Одновременно в течение всей кибератаки Плещук и Цуриков оставались в сети RBS WorldPay. Они следили за активностью там, пока обнальщики снимали деньги. Под контролем были все действия в сети, но не только службы ИБ, но и самих «обнальщиков». Организаторы точно знали, сколько денег было украдено.

Позднее выяснилось, что участвовали не обычные дропперы (дропы), типовая ставка которых, по данным чёрного рынка, составляет 5–10 % от обналиченной суммы. Обнальщики в деле RBS WorldPay получали от 30 до 50 % от обналиченных средств, то есть организаторы хакерской атаки не скупились. Их цель была: отработать быстро и эффективно, с максимальной заинтересованностью всех участников.

После завершения кибератаки Плещук и Цуриков загрузили новые журналы баз данных RBS WorldPay и начали удалять информацию, которая могла бы указать на прошедшую кибератаку. По версии следствия они не смогли хорошо замести следы, хотя эти выводы плохо стыкуются с другими деталями следствия. Похоже службе ИБ WorldPay удалось понять, что против них была совершена атака только после появления расхождений в остатках на счетах или, возможно, каким-то другим параметрам банковского контроля.

Но это только начало дела. Для будущего самое важное значение будет иметь то, что помимо непосредственной кражи наличных хакерская команда сумела похитить файлы, содержащие данные с 45,5 млн номеров предоплаченных зарплатных и подарочных карт.

Преступление и наказание

История кражи 2007 года была названа самой дерзкой кардерской операцией в мире. Расследование в США заняло почти два года. В результате были выявлены четыре основных подозреваемых, отнесённых к числу организаторов кибератаки.

Первые два участника — Цуриков и Ковелин — были задержаны в Эстонии в ноябре 2009 года. Полгода спустя, в августе 2010 года, Цуриков был экстрадирован в США как главный организатор киберпреступления. Там ему было предъявлено обвинение в мошенничестве с использованием электронных средств коммуникации. В США ему грозило до 20 лет тюрьмы и штраф до 3,5 млн долл. Сам Цуриков не признал себя виновным.

Арест хакера из Санкт-Петербурга Виктора Плещука был осуществлён в марте 2010 года в рамках спецоперации ФСБ России. 8 сентября 2010 года он был осужден Калининским районным судом Санкт-Петербурга за кражу в особо крупном размере, неправомерном доступе к компьютерной информации и сборе сведений, составляющих банковскую тайну (п.«б» ч.4 ст.158 УК РФ, ч.2 ст.272 УК РФ и ч.3 ст.183 УК РФ). В итоге он получил 6 лет условно с испытательным сроком 4 года. Российские власти не удовлетворили ходатайство американской стороны об его экстрадиции в США, заявив, что осужденный является российским гражданином, поэтому подлежит суду по месту своего проживания.

Полгода спустя, 8 февраля 2011 года, Заельцовский районный суд Новосибирска признал программиста Евгения Аникина, четвёртого участника, также виновным и осудил его на 5 лет лишения свободы условно. Сам Аникин полностью признал свою вину в краже и заключил со следствием досудебное соглашение о сотрудничестве, благодаря которому удалось выяснить многие детали преступления.

От него же стало известно и о масштабах прибыли, которую он получил от участия в этом преступлении. Как сообщалось в российских СМИ, Евгений Аникин «рассказал всё о своём участии в хищении, назвал номер банковской ячейки, в которой хранил 100 тыс. долл. и 50 тыс. евро. На похищенные деньги он купил две квартиры в центре Новосибирска и дорогую иномарку, но позже продал их и начал возмещать ущерб американской корпорации».

Рисунок 4. Евгений Аникин (Источник: «РИА Новости»)

Почему российские граждане не были подвергнуты экстрадиции в США?

У многих до сих пор возникает вопрос: почему двое российских участников кибератаки против RBS WorldPay не были экстрадированы в США, если именно там произошло нарушение закона, а также там (штат Флорида) находится штаб-квартира пострадавшей компании? Официальных разъяснений от российской стороны не было, но попробуем дать оценку этой ситуации.

Прежде всего отметим, что российская правоохранительная система стала инициатором, в первую очередь, ряда инициатив по усилению защиты банковской системы. Ответом стало появление множества новых продуктов, оснащение банковской системы усиленными службами ИБ, которые должны были устранить существующую слабую защищённость в банковской сфере. Инцидент был настолько вопиющим, что его популяризация могла породить волну аналогичных кибератак. Справиться бы с такой угрозой было неимоверно сложно. Поэтому «популяризировать» инцидент явно не следовало.

Что касается самих участников преступления, то по всей видимости, решение российских властей объяснялось нормами международного права и действовавшими на тот момент двусторонними договорами. Согласно ним, если человек совершил преступление, квалифицируемое таковым по российским законам, то он рассматривается как преступник в российской юрисдикции, даже если место преступления относится к другой стране.

Следует учесть, что в США действует прецедентное право, т.е. такая правовая система, в которой «основным источником права признаётся прецедент, а не конституции, статуты или нормативные акты». В прецедентном праве используются подробные факты дела, в отношении которого ранее суд уже вынес решение. Это отличие создаёт серьёзные предпосылки для принятия судебных решений, которые могут идти вразрез с российским законодательством.

Одновременно в федеральном суде США уже было заведено уголовное дело. Согласно запросу прокуроров, прямым организаторам кражи грозило обвинение в сговоре с целью совершения электронного мошенничества, максимальное наказание по которому составляло лишение свободы на срок до 20 лет и штрафы в размере до 3,5 млн долл.

Обвинения против участников снятия украденных денег в банкоматах предусматривали максимальное наказание в виде лишения свободы на срок до 15 лет и штраф в размере до 250 000 долл. Помимо этого, обвинительное заключение требовало от ответчиков конфискацию в уголовном порядке в размере общего оценённого ущерба (9,4 млн долл.)

Отметим также, что была задержана группа обнальщиков, благодаря действиям Центральной уголовной полиции Эстонии, полицейских управлений Гонконга, Нидерландов, Чешской Республики и Словении.

«Русские хакеры»

Но причём здесь Роман Селезнёв, который попал в список обмена России и США 1 августа 2024 года? Его нет ни среди организаторов, ни среди найденных обнальщиков.

Но, кто помнит то время, знает, что массово тиражировавшийся в 1990-х гг. в США мем «русская мафия», трансформировался тогда в мем «русские хакеры». Их след искали повсюду, на них пытались повесить максимально возможные сроки. Уже изначально они считались виноватыми. А расследованием дела против RBS WorldPay занималось ФБР и Секретная служба США.

К лету 2017 года они уже хорошо знали схему обналичивания, сумели найти, арестовать и осудить большую группу «причастных».

В своём обвинении ФБР отмечало, что «киберпреступность и компьютерные кибератаки перестали быть делом одиночек. Они больше не совершаются отдельными лицами». С их точки зрения, вместо этого создаются сложные экосистемы, общение в которых происходит онлайн и лично. В этих экосистемах уже процветал оборот «криминальных товаров и услуг». Услуга обналичивания – это одна из таких.

Например, организатором одной из теневых экосистем — службы обналичивания (cashing service), участвовавшей в краже денег из RBS WorldPay, стал уроженец Украины Евгений Левицкий (aka Vinchenco, aka Vinch, aka M.U.R.D.E.R.E.R). Следствие сумело определить, что через него было проведено обналичивание в размере около 500 тыс. долл., но только с одного банковского счета. За соучастие Левицкий был осужден на 46 месяцев (3,8 лет) тюрьмы и полное возмещение потерь пострадавшей стороне (499,518.51 долл.).

По данным на июль 2017 года, обвинение было предъявлено в адрес 14 лиц, причастных ко взлому и обналичиванию денежных средств. Помимо граждан России (Виктор Плещук, Евгений Аникин, Роман Селезнёв), по этому списку проходили граждане Эстонии (Сергей Цуриков, Игорь Грудиев, Рональд Цой, Эвейлин Цой, Михаил Евгенов), Молдовы (Олег Ковелин), Украины (Владимир Тайлар, Евгений Левицкий), Нигерии (Эзенва Чукукере), США (Соня Мартин) и Израиля — Владислав Хорохорин, имевший также гражданство России и Украины.

Очень «цветастый» получился купаж для «российских хакеров». Но американские СМИ везде писали про след «ГРУ», «ФСБ», «СВР» в одном флаконе.

Роман Селезнёв: начало хакерской активности

Если вы внимательно прочитали последний список соучастников кибератаки на RBS WorldPay, то могли заметить, что впервые в списке появилось имя Романа Селезнёва. Это именно тот человек, который попал в обмен заключенными 1 августа 2024 года в Турции.

Роман Селезнёв (aka bandysli64, aka Bulba, aka Roman Ivanov, aka nCuX, aka Ruben Samvelich, aka shmak, aka smaus, aka Track2, aka Zagreb,), 1984 г.р., сын от первого брака влиятельного российского политика Валерия Селезнёва. Он был обвинен федеральным судом в 2017 году и приговорен к 27 годам лишения свободы с нахождением в федеральной тюрьме США.

Официальное следствие по Роману Селезнёву в США началось ещё в декабре 2014 года. Позднее бывший хакер Андрей Споров («Sporaw») опубликовал документы, указывающие на то, что ещё в 2009 году следователи Секретной службы США и ФБР встречались в Москве с представителями ФСБ России и представили «существенные» доказательства причастности Селезнёва к незаконной продаже данных банковских карт через свой «рабочий» сайт bulba.cc. Ответом на эту встречу стало закрытие этого сайта и временное прекращение онлайн-деятельности Романа.

По собранным данным, Роман Селезнёв начал заниматься хакингом, кардингом (незаконным использованием данных банковских карт), кибервзломом сетей небольших торговых точек и ресторанов в США еще в 2003 г., задолго до RBS Worldpay. Его первым «увлечением» стал сайт CarderPlanet – один из первых маркетплейсов для продажи украденной финансовой информации, одним из основателей которого был украинец Роман Вега (aka “Boa,” aka “Roman Stepanenko” aka “Randy Riolta”). На этом сайте можно было приобрести платные номера социального страхования и провести «пробив» по личным данным на сайте криминального анализа LexisNexis — официальной службе, которой пользовались федералы. Так, все желающие могли получить информацию из действующей федеральной базы. Доступ к ней осуществлялся по украденным учётным данным.

Уже на старте Роман Селезнёв проявил свои умения. Он написал сканер открытых портов MS RDP, с помощью которого можно было исследовать атакуемую конфигурацию и найти учётные записи администраторов, не защищённые стойким паролем. Используя эту уязвимость, Селезнёв вместе с другими хакерами сумел получить доступ ко многим удалённым компьютерам, в том числе тем, где хранились финансовые данные и данные кредитных карт.

По официальным материала следствия в американском суде, первые дампы кредитных карт Селезнёв получил с помощью автоматизированного скрипта для поиска следов кредитных карт в различных системах и сетях. Ему передал его хакер с ником BadB (идентифицированный в 2009 году как Владислав Хорохорин), уже имевший большой опыт в эксплуатации финансовых систем. Собранные данные Роман Селезнёв перепродал Хорохорину.

Позднее Роман Селезнёв поссорился с Хорохориным и решил начать собственную операцию по сбросу данных кредитных карт, используя псевдоним nCuX (от русского «псих»).

Рисунок 5. Роман Селезнёв и его спортивный автомобиль

Мы так и не смогли найти прямых подтверждений того, что Роман Селезнёв получил учётные данные, украденные из банковской службы RBS WorldPay (45,5 млн номеров зарплатных и подарочных карт). Роман действительно управлял в это время несколькими интернет-магазинами под ником nCux, где торговал данными дебетовых и кредитных карт, украденных из различных источников. Но по данным американского федерального суда, до сих пор не все найденные данные, касающиеся кражи в RBS WorldPay, опубликованы.

Считать Романа Селезнёва также единственным «продавцом украденных данных» на рынке также было бы явным преувеличением. По данным федерального суда в Неваде, в 2011 году Селезнёв входил в число трёх десятков наиболее активных торговцев запрещённой банковской информацией на онлайн-площадке carder[.]su. Продажи на этой площадке осуществлялись абсолютно открыто. Роман Селезнёв признал позднее, что продавал тогда каждый номер счёта примерно за 20 долл.

Но вернёмся в 2009 год, когда представители ФБР и Секретной службы США наведались на Лубянку. Вскоре после этой встречи в Москве Роман Селезнёв поменял свой ник на «Bulba» и открыл для кардинга новый сайт 2pac[.]cc. Кроме этого сайта, под его управлением оказались также кардинговые сайты track2[.]name и bulba[.]cc.

Рисунок 6. Магазин кредитных карт 2pac[.]cc, которым управлял Роман Селезнёв

Эти сайты продавали тогда десятки тысяч «дампов данных», сливов данных. Покупатели «заливали» эти данные на новые пластиковые карты-дубликаты и использовали для розничных покупок, прежде всего, в США. По данным следствия, количество продаж этих дампов в США составляли «десятки тысяч».

Рисунок 7. Частное обсуждение между продавцом «Bulba» и покупателем на carder[.]pro

Террористический акт в Маракеше и арест

В апреле 2011 года в Маракеше (Марокко) во время встречи с отцом Селезнёвы случайно оказались в местном кафе, где произошёл террористический акт, ответственность за который взяла на себя Аль-Каида (группировка признана террористической и запрещена в России). В результате погибло 17 человек, 25 были ранены, в том числе четыре очень серьёзно. В числе серьёзно пострадавших оказался Роман Селезнёв. Со слов отца, после этого возможности сына для ведения хакинга стали сильно ограниченными.

Рисунок 8. Место теракта в Маракеше в апреле 2011 года

Три года спустя, в апреле 2014 года во время отпуска на Мальдивах Роман Селезнёв был арестован в аэропорту Секретной службой США и вывезен в тюрьму на американском острове Гуам. Там ему были предъявлены обвинения в компьютерном мошенничестве, хакерстве, взломе банковских счетов, похищении персональных данных владельцев кредитных карт, нанесении ущерба гражданам и организациям США на сумму около 2 млн долл.

В течение месяца федералы договаривались с властями Мальдивских островов о возможности экстрадиции Романа Селезнёва в США. Его отец назвал это «похищением». Позднее на запросы МИДа РФ о законности похищения Романа власти США давали ответ, что задержание было произведено в рамках закона, в соответствии с «красным уведомлением» Интерпола и при его содействии.

Данные, обнаруженные на ноутбуке

Очевидно, что после задержания основной интерес для следствия США представлял компьютер Романа Селезнёва. Получить доступ к нему удалось очень быстро: вход был защищён «адски сложным» паролем «ochko123».

Что было найдено внутри?

Там были обнаружены данные более 1,7 млн кредитных карт, переписка с аккаунтов, которые ранее уже были отнесены к преступной деятельности на территории США. Также были найдены результаты запросов к американской поисковой судебной системе Criminal Party Search, там Селезнёв периодически проверял свою фамилию и никнеймы, в том числе которыми пользовался много лет назад (2pac, bulba, nCuX и др.).

На банковских счетах Романа Селезнёва было обнаружено поступлений в общей сложности на сумму более 18 млн. долл. На эти средства, в частности, им были приобретены две квартиры на Бали общей стоимостью 800 тыс. долл.

Сообщалось, что незадолго до своего ареста Роман Селезнёв потратил более 20 000 долларов на отдых на Мальдивах. Он хвастался своим друзьям, что снимал там самые дорогие номера.

Рисунок 9. Роман Селезнёв с семьей

Суд присяжных в Сиэтле

В августе 2016 года начался суд присяжных Окружного суда в Сиэтле, США. Суд признал Романа Селезнёва виновным во взломе компьютерных систем различных компаний в США и последующую продажу учётных данных банковских карт через Интернет на общую сумму 170 млн. долл. Прокуратура установила, что от его действий пострадали 3700 различных финансовых учреждений, более 500 компаний по всему миру и миллионы владельцев кредиток. В апреле 2017 года он был приговорён к 27 годам заключения.

Это рекордное наказание за хакерские нарушения в США. Такое суровое наказание объяснялось тем, что Селезнёв отказался сотрудничать с прокурорами до начала суда. После оглашения принятого решения Роман Селезнёв всё-таки дал признательные показания, но суд отказался принять их во внимание. Как пояснил судья, «признание, сделанное после вердикта присяжных, не соответствовало ожиданиям суда».

Многие восприняли принятие такого «рекордного» наказания как желание американской Фемиды послать сигнал хакерам по всему миру о строгости преследования в случае совершения преступлений.

Судебное преследование было расценено стороной защиты как беспрецедентное. Адвокат Селезнёва назвал приговор «драконовским», заявив, что Селезнёв «серьезно пострадал в результате теракта 2011 года в Марокко, тяжело болен гепатитом В и плохо себя чувствует. Он не проживёт так долго. Он умрёт в тюрьме. Я в этом уверен», — заявил адвокат.

В чем смысл участия в обмене 1 августа?

История вокруг Романа Селезнёва давно обросла слухами. Американские медиа очень настойчиво пытались связать Романа Селезнёва с российскими спецслужбами, раздувая миф о «злых русских хакерах». Но взгляните на «команду», которая была признана участниками кражи и обналичивания с банковских карт RBS: она явно не тянет на славу быть «государственной группировкой России» или «иметь тайного спонсора в лице российских спецслужб». Уж слишком разношёрстный список её участников.

Участие Романа Селезнёва в обналичивании данных, украденных из RBS, также не было доказано. По сути его обвинение строилось только на тех данных, которые были обнаружены на его ноутбуке в момент задержания на Мальдивах. Да, он занимался незаконной деятельностью по продаже финансовых данных. Но был ли он причастен ко всем кражам данных? Хотя, судя по сроку наказания, на него решили «повесить» значительно больше, чем смогли доказать официально.

Даже американская сторона признаёт, что рекордный 27-летний срок заключения Романа Селезнёва является явно политическим решением. Известно, что прокуроры пытались посадить его на ещё более длительный срок — 35 лет. Даже принимая его виновность, очевидно, что суд исходил из желания назначить демонстративно жестокое наказание. Нежелание Романа Селезнёва сотрудничать со следствием рассматривалось как усугубляющее условие, хотя виновный и не обязан делать этого.

Американская сторона также демонстративно игнорировала состояние здоровья осужденного, который итак уже провёл в американских тюрьмах 10 лет.

Выводы

В своё время в советском прокате шёл фильм «Берегись автомобиля!». Там Юрий Деточкин крал автомобили у советских граждан, которых он считал виновными в незаконном обогащении, и переводил полученные деньги в детские дома. Фильм получился тёплым, но явно «фантастическим». В реальной жизни всё бывает совсем иначе.

Оказавшись в заключении, Роман Селезнёв не раз заявлял, что причиной его хакерской деятельности стали сложные условии взросления и соблазны. Но он признал свою вину и ответственность. Возврат в Россию после 10 лет заключения – это, наверное, гуманное решение с учётом всех обстоятельств, о которых мы рассказали в этой статье.

![Магазин кредитных карт 2pac[.]cc, которым управлял Роман Селезнёв Магазин кредитных карт 2pac[.]cc, которым управлял Роман Селезнёв](/files/14-08-2024/Seleznev_fig_06-s.png)

![Частное обсуждение между продавцом «Bulba» и покупателем на carder[.]pro Частное обсуждение между продавцом «Bulba» и покупателем на carder[.]pro](/files/14-08-2024/Seleznev_fig_07-s.png)