Positive Technologies объявила о начале массовых отгрузок своего нового продукта — межсетевого экрана нового поколения PT NGFW. Благодаря уникальным особенностям производитель позиционирует продукт как предложение мирового уровня. Можно ли достичь такого высокого уровня всего за два года разработки? Давайте разберёмся!

- Введение

- Российские NGFW

- PT NGFW от Positive Technologies

- Архитектурная особенность PT NGFW

- Результаты практических испытания PT NGFW в Jet Infosystems

- «Виртуальные контексты» PT NGFW

- Набор поддерживаемых правил

- Отказоустойчивость PT NGFW

- Экспертиза в противостоянии кибератакам

- Экосистема PT

- Поддержка защиты от кибератак против «1С-Битрикс»

- Выводы

Введение

В конце 2024 года были выпущены несколько новых российских разработок, принадлежащих к классу межсетевых экранов нового поколения (NGFW). Их относят к продуктам третьего поколения на базе технологий межсетевых экранов (Network Firewalls). Их отличительные особенности:

- расширенный набор средств для фильтрации работы сетевых устройств;

- широкий набор функций по инспекции пакетов на сетевом (L4) и прикладном (L7) уровнях;

- инструменты глубокой проверки пакетов (DPI);

- системы предотвращения вторжений (IPS).

У новых продуктов есть и традиционный набор средств класса NGFW:

- проверка трафика с шифрованием TLS;

- фильтрация веб-сайтов;

- управление полосой пропускания трафика (QoS);

- антивирусная проверка;

- управление идентификацией для различных протоколов (LDAP, RADIUS, AD);

- расшифровка трафика SSL и др.

Теперь заказчикам предстоит выбрать решение взамен продуктов ушедших вендоров. Они будут опираться на собственный набор требований к безопасности и указания регуляторов.

Рисунок 1. Анонс официального выпуска PT NGFW

Российские NGFW

Стимулами для активного продвижения новых российских продуктов класса NGFW стали два фактора. Во-первых, западные вендоры отказались от поддержки своих решений на территории России, и в результате возникла угроза для безопасности отечественной инфраструктуры. Во-вторых, началась активная фаза политики импортозамещения и ФСТЭК оказывает сильное давление на вендоров, чтобы перейти от бумажных гарантий к реальным предложениям в сфере ИБ, выведенным на рынок.

Выпуск российских NGFW регулируется, прежде всего, приказом ФСТЭК России от 07.03.2023 № 44. В нём указаны основные требования по безопасности информации, которым должны отвечать российские NGFW.

Вендор должен реализовать, а заказчик — получить следующие функции:

- обеспечение высокого уровня доверия;

- управление доступом;

- идентификация и аутентификация пользователей;

- фильтрация сетевого трафика;

- обнаружение и блокирование компьютерных атак и вредоносного ПО;

- доверенная загрузка;

- тестирование и контроль целостности;

- производительность;

- выбор аппаратной платформы;

- режимы работы;

- регистрация событий безопасности;

- обеспечение бесперебойного функционирования и восстановления;

- взаимодействие с различными средствами защиты информации;

- централизованное и удалённое управление.

Список требуемых функций достаточно широкий, причем приказ ФСТЭК прописывает необходимость отслеживать соответствие классов защиты российских NGFW требуемому уровню доверия.

Продуктовая ниша NGFW привлекла многих российских вендоров. Они используют разные подходы к решению поставленной задачи. Поэтому заказчикам необходимо внимательно изучить каждый продукт и его спецификацию, прежде чем приобретать его. Обратная связь поможет разработчикам NGFW ликвидировать недочеты, обнаруженные в условиях эксплуатации.

Рисунок 2. Функции PT NGFW

PT NGFW от Positive Technologies

В пресс-релизе по случаю запуска PT NGFW в эксплуатацию сообщалось, что он относится к продуктам мирового класса. То же самое заявил Юрий Дышлевой, руководитель практики PT NGFW, в интервью Anti-Malware.ru. Разработка PT NGFW велась «с нуля» в течение двух лет. В PT NGFW внедрены следующие подсистемы: IPS-система, потоковый антивирус, фильтрация URL, обогащение данными об угрозах.

Новая линейка состоит из семи моделей: 1010, 1050, 2010, 2020, 2050, 3010, 3040. Их технические характеристики приведены здесь.

Рисунок 3. Младшая модель PT NGFW 1010 отличается компактностью

Ключевые преимущества новой линейки продуктов PT NGFW:

- модернизированный стек TCP/IP, то есть отказ от использования встроенной в ОС Linux сетевой обработки пакетов с переходом на собственную систему обработки («ноу-хау»);

- использование аппаратных платформ с архитектурой х86 (это гарантирует независимость от проблем с поставкой специализированных решений);

- удобный UI;

- иерархическая система управления объектами и правилами, что избавляет от проблем при масштабировании;

- интеграция с экосистемой продуктов и решений Positive Technologies.

Ключевые технические характеристики PT NGFW:

- производительность до 300 Гбит/с (в режиме фильтрации с контролем приложений) и до 60 Гбит/с (в режиме IPS);

- инспекция TLS 1.3 при пропускной способности до 25 Гбит/с;

- более 10 000 сигнатур, выпущенных экспертным центром PT ESC;

- централизованная система управления (подключение до 100 000 устройств);

- аппаратная платформа российского производства.

К дате анонса PT NGFW уже было налажено производство новых изделий на нескольких российских заводах. В начале ноября состоялась первая отгрузка PT NGFW через партнёрский канал. Вся техническая и производственная документация для выпуска PT NGFW была подготовлена исключительно силами Positive Technologies, компании принадлежат все авторские права.

Архитектурные особенности PT NGFW

Как рассказал Денис Кораблёв, управляющий директор Positive Technologies и директор по продуктам, разработчики платформы PT NGFW отказались от обработки сетевого трафика напрямую через буфер сетевой карты. Архитектура нового PT NGFW выстроена так, что данные, поступающие в буфер сетевой карты, подвергаются разметке и созданию их проекции в оперативной памяти. Дальнейшая обработка по набору правил фильтрации осуществляется через указатели в ОЗУ без прямой манипуляции с данными в буфере сетевой карты. Вся нагрузка по этой обработке перекладывается на центральный процессор. После этого выполняется оркестрация сетевых пакетов с учётом принятых решений по фильтрации.

Рисунок 4. PT NGFW соответствует уровню продуктов мирового уровня

В результате такого «ноу-хау» достигнуто существенное ускорение обработки сетевых пакетов. Массив адресуемых из сетевого буфера данных доступен благодаря средствам прямого доступа к памяти (DMA). Он динамически обновляется, и все выполняемые в рамках функций NGFW операции проходят без задержек. Последние играют существенную роль в других, альтернативных продуктах, где доступ осуществляется через буфер сетевой карты.

Благодаря новой архитектурной особенности в PT NGFW предусмотрено самостоятельное формирование сессионных потоков, их анализ, управление окном выборки. На это не тратятся ресурсы на копирование данных. Новое решение значительно повышает эффективность применения аппаратных возможностей сетевых карт и не создает задержек для функциональности NGFW.

В новой концепции PT NGFW разборка трафика больше не зависит от производительности сетевой карты. Даже на самых трудных (с точки зрения привлекаемых вычислительных мощностей) задачах скорость разбора пакетов получается выше, чем производительность сетевой карты.

Например, если используется сетевой интерфейс PCIe 3.0, позволяющий достичь скорость передачи пакетов 8 GT/s, то реальная пропускная способность NGFW будет ограничена скоростью 800 Mb/s. Центральный процессор работает на более высокой тактовой частоте и поддерживает широкие возможности для многопоточной обработки. Этого достаточно для разбора трафика без манипуляций над данными в буфере сетевой карты. Функции фильтрации не тормозят прохождение сетевого трафика.

Вся новая «математика» была разработана специалистами Positive Technologies. Обеспечив отсутствие потерь пакетов, теперь они могут применять алгоритмы оптимизации для обработки сетевых пакетов, не опасаясь за падение производительности при их обработке.

Как отметил Денис Кораблёв, главные трудности, с которыми может столкнуться PT NGFW, — это вовсе не работа с интенсивным трафиком. «Наибольшее снижение его скорости работы вызывает большое количество небольших по размеру пакетов, передаваемых на высоких скоростях. PT NGFW работает на сложных пакетах в 2–3 раза быстрее, чем конкуренты, поддерживая полный анализ трафика на уровне L7».

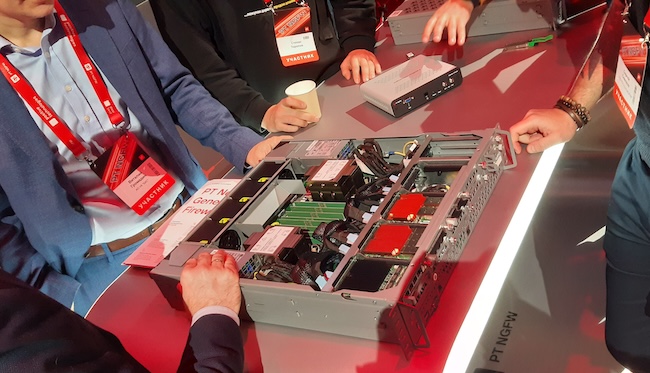

Рисунок 5. Комплектация старшей модели PT NGFW 3040

Результаты практических испытания PT NGFW в Jet Infosystems

Перед тем как вывести новый продукт на рынок, были проведены независимые нагрузочные испытания PT NGFW. Как рассказал Евгений Пузаков, эксперт отдела сетевой безопасности компании «Инфосистемы Джет», в мае 2024 года в их тестовой лаборатории была испытана ранняя версия PT NGFW. Прогоны проводились по собственной методике «Инфосистемы Джет» и по методике Positive Technologies. «Мы проверили производительность системы, испытания прошли успешно», — отметил Евгений Пузаков.

Исследование подтвердило соответствие решения заявленным характеристикам и ожидаемую динамику дальнейшего развития. Был сделан вывод: «Отличительной чертой оборудования PT NGFW стала высокая производительность в условиях высоких нагрузок». Сегодня к этому стремятся практически все вендоры.

Нагрузочные тесты показали следующее:

- максимальная пропускная способность — 31,4 Гбит/с.

- максимальное число новых соединений — 833 тыс./с;

- максимальное число конкурентных соединений — 12,2 млн (пиковое — 14,9 млн).

- пропускная способность для TCP (HTTP, 64 КБ) — 38 Гбит/с.

С полной версией результатов нагрузочного тестирования можно ознакомиться на сайте лаборатории.

Виртуальные контексты PT NGFW

Архитектурная модель PT NGFW позволяет получить «из коробки» механизм, которому присвоено название «виртуальные контексты». Речь идёт о создании логических межсетевых экранов, позволяющих разделить физически одно устройство NGFW на несколько логических NGFW с независимым управлением каждым.

По сути, для каждого физического устройства NGFW автоматически создаётся его виртуальный контекст Default. Когда в сценариях применения PT NGFW возникает потребность для использования нескольких виртуальных контекстов, то их можно сформировать через субинтерфейсы. Они будут привязаны к существующему Default-интерфейсу, но управлять каждым из них можно раздельно.

Потребность может возникнуть в случаях, когда необходимо разделить сеть на сегменты и обеспечить нормирование потребления трафика через каждый виртуальный интерфейс NGFW. Это позволит повысить эффективность управления нагрузкой, в том числе перераспределять её на другие физические устройства.

Набор поддерживаемых правил

Часто самым слабым звеном устройств NGFW называют зависимость их производительности от количества и сложности применяемых правил обработки. Очевидно, что разрастание этого списка (от нескольких десятков тысяч до сотен тысяч) существенно отражается на загрузке NGFW. Издержки оказываются особенно большими, если применять перебор правил «в лоб».

Рисунок 6. Производительность младших моделей PT NGFW

Подход PT NGFW существенно меняет картину. «Скорость обработки слабо зависит от количества правил. Например, если объём правил исчисляется единицами тысяч, а скорость обработки составляет, скажем, 12 Гбит/с, то при увеличении списка правил до 100 тысяч единиц пропускная способность снизится максимум до 10 Гбит/с. Если оценивать в целом, снижение производительности PT NGFW в зависимости от количества правил не превышает 10–15 %», — отметил Денис Кораблёв.

Секрет сохранения низкой зависимости объясняется переносом буфера в оперативную память, использованием собственного алгоритма поддержки правил (он ещё не запатентован). «Наш алгоритм обработки не требует последовательного перебора. Проверки проводятся параллельно по всему массиву правил. Это даёт выигрыш в скорости и отсутствие снижения производительности», — утверждает представитель компании.

Со слов Дениса Кораблёва, в процессе тестирования был выполнен кейс с массивом правил размером около 3 млн единиц. PT NGFW успешно справился с поставленной задачей.

Рисунок 7. Производительность старших моделей PT NGFW

Отказоустойчивость PT NGFW

Важным достоинством новой архитектуры PT NGFW является поддержка двух режимов работы для конфигураций из нескольких устройств:

- active — active (система управления работает в роли внешнего балансировщика нагрузки);

- active — passive/standby (в случае отключения одного из устройств или задержки в его сетевом канале осуществляется переброс и синхронизация его сессий на другое устройство без потери данных).

Для реализации режима active — passive требуется репликация текущего состояния (snapshot) одного устройства на другое. В архитектуре PT NGFW предусмотрен доступ к управлению состояниями обоих NGFW.

Когда в NGFW нет поддержки для режима active — passive, приходится держать резерв производительности сетевого канала для отработки всплесков трафика в условиях сильно нагруженных или зашумленных сетей. У PT NGFW нет необходимости в избыточном резервировании. Это позволяет легко масштабировать стек устройств, наращивая суммарную производительность без потерь и издержек.

Экспертиза в противостоянии кибератакам

«У нас есть профильный отдел численностью 200 человек, сотрудники обладают большим опытом работы по данному направлению. Накопленная экспертиза постоянно обновляется», — отметил Денис Кораблёв в интервью Anti-malware.ru, назвав это ещё одним важным преимуществом PT NGFW.

Он советует заказчикам обращать внимание на то, насколько хорошо наполнены правилами функции защиты от кибератак у других вендоров. С его слов, нередко внутри решения есть только единичные правила, а не накопленная широкая база. Для её наполнения требуются людские ресурсы, а их часто не хватает.

Рисунок 8. Алексей Леднёв (справа), руководитель продуктовой экспертизы PT Expert Security Center

Экосистема Positive Technologies

Как рассказал Алексей Леднёв, руководитель продуктовой экспертизы PT Expert Security Center, главная задача системы защиты — максимально усложнить работу для атакующих хакеров и добиться того, чтобы они убедились в трудозатратности взлома и отказались от него. Самым действенным способом защиты является эшелонированная оборона. Если опираться только на установку определённого, пусть даже очень мощного, ИБ-продукта, то теоретически хакерам может быть проще преодолеть периметр, чем эшелонированную оборону.

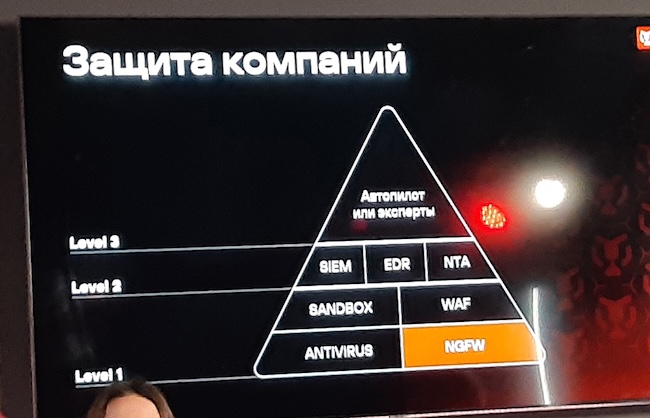

Алексей Леднёв привёл схему оценки уровня защищённости компаний. Организации без средств защиты относятся к первому уровню. «Таких организаций достаточно много. Функции ИБ в них выполняет администратор сети. На этом уровне подходит применение таких средств защиты, которые не требуют прямого участия человека». Согласно схеме, которой пользуются в Positive Technologies, это антивирус, «песочница», сетевой фильтр (WAF) и NGFW.

Рисунок 9. Место PT NGFW в системе безопасности компаний

Рассматривать NGFW лучше не как рубеж защиты, а как часть эшелонированной обороны, считает Алексей Леднёв. Она может быть выстроена различными путями. Positive Technologies предлагает использовать экосистему взаимосвязанных между собой продуктов, частью которой является PT NGFW. Таким образом, этот продукт будет полезен не только для организаций с развитой системой защиты, но и для тех, кто выстраивает начальный уровень обороны.

Поддержка защиты от кибератак против «1С-Битрикс»

В пресс-релизе Positive Technologies сообщается, что 20 % выявленных в 2024 году уязвимостей в российском ПО имели критический уровень опасности (по оценкам этичных хакеров группы PT SWARM). На первых позициях антирейтинга оказались сайты под управлением CMS «1С-Битрикс». По данным экспертов Positive Technologies, доля уязвимых сайтов этого вендора выросла за последний год до 33 %. Более того, эксперты ожидают увеличения количества уязвимостей в отечественных сайтах на фоне импортозамещения.

Со слов Дениса Кораблёва, в составе PT NGFW есть специальная ветка правил, которая регулирует практику защиты от кибератак на сервис «1С-Битрикс». Это является дополнительной локализацией экспертизы PT NGFW с учётом российских реалий. Ещё в феврале 2024 года сведения о PT NGFW были внесены в единый реестр софта для электронных вычислительных машин и баз данных.

Рисунок 10. Заявленный уровень техподдержки для PT NGFW

Выводы

В новом продукте PT NGFW воплощены перспективные концепции, выбранные исходя из опыта эксплуатации других устройств NGFW. Широкая линейка новых устройств и быстрый запуск их производства объясняются тем, что разработчики опирались на архитектуру x86. Она хорошо исследована, накоплен большой опыт её эксплуатации. Это позволило получить продукт PT NGFW с ожидаемыми характеристиками и надёжной технической поддержкой.