Доступ к «защищённому смартфону» стрелка в Трампа удалось взломать, благодаря специалистам Cellebrite. Но почему не сообщается, какая именно модель Samsung Galaxy попала под расследование? И какая польза от этого для кибербеза?

- Введение

- Cellebrite — штатное ПО для ФБР или коммерческий продукт?

- Как всё начиналось...

- Восхождение Cellebrite

- Зачем Минюст оказывал давление на Apple в 2016 году?

- Какие модели iPhone можно взломать с помощью ПО Cellebrite?

- Модели ПАК на базе UFED Physical Analyzer

- Можно ли было обойтись без Cellebrite?

- А что говорят хакеры?

- Смартфон iPhone остаётся самым безопасным на рынке

- Выводы

Введение

Напомним официальную версию: после покушения на Д. Трампа ФБР попробовали получить доступ к телефону стрелка (называемому как «самая последняя модель Samsung»), но их попытки не увенчались успехом. Расследование проводилось на законных основаниях с целью понять мотивы совершённого преступления. Известно, что ФБР с самого начала использовали «специальное ПО для взлома паролей» израильской компании Cellebrite. Добавим, что эта компания хорошо известна на рынке как занимающаяся цифровой разведкой. Её ПО было в распоряжении секретной службы и ранее.

Согласно публикации в Bloomberg, ссылаясь на лиц, имевших доступ к ходу расследования, к расследованию были привлечены «сотрудники местного отделения ФБР в г. Питтсбурге (штат Пенсильвания)», которые имели лицензированное ПО Cellebrite. Это позволяло правоохранительным органам подобрать код доступа к телефону стрелка. Однако выяснилось, что при попытке проделать следственные действия с телефоном убитого стрелка Томаса Крукса (Thomas Matthew Crooks), получить доступ не удалось.

По мнению интервьюируемых лиц, это было связано с тем, что стрелок пользовался «более новой моделью смартфона Samsung на базе Android, чем указанные в списке поддержки ПО Cellebrite». Это заставило ФБР обратиться напрямую в компанию Cellebrite. В течение нескольких часов они предоставили свежую, ещё не публичную версию программы, но почему-то передали её в другой офис ФБР, находящийся в г. Куантико, штат Вирджиния. Повторная разблокировка с помощью обновлённой программы Cellebrite заняла у ФБР 40 минут, подытожил Bloomberg.

Время разблокировки телефона с помощью обновлённого ПО Cellebrite заняло 40 минут, хотя сообщалось, что сказать заранее это было невозможно: «это могло занять секунды, дни или даже годы» — всё зависело от сложности буквенно-цифрового кода доступа, установленного владельцем. Косвенно стало понятно, что для разблокировки использовался метод подбора по словарю (Brute force). Особенностью применения ПО Cellebrite было также то, что оно снимало ограничение на количество повторных попыток ввода пароля.

Это, пожалуй, всё, что можно собрать из новостной повестки на текущий момент. Если вы хотите узнать больше, то надо проводить более детальное расследование, чем, собственно, мы и занялись. Попробуем разобраться, что осталось за кадром.

Cellebrite — штатное ПО для ФБР или коммерческий продукт?

Первое, что удалось узнать: в 2021 году израильская компания Cellebrite сообщила федеральному регулятору США, что прекратила свою деятельность в некоторых регионах мира. Назывались Китай и Гонконг, но указывалось, что список содержит ещё и другие страны.

Причинами прекращения бизнеса Cellebrite в этих странах назывались «опасения, которые высказывали активисты по правам человека, что ПО Cellebrite нарушает правила конфиденциальности, предоставляя возможность неэтичного взлома смартфонов отдельных групп граждан». В то же время сообщалось, что программа Cellebrite использовалась для получения доступа к изъятым телефонам со стороны только правительственных агентств.

Таким образом, начиная с 2021 года ПО Cellebrite осталось коммерческим продуктом, приобрести которое могли правоохранительные органы только в определённых странах. Очевидно, что оно стало штатным для службы ФБР США.

Но что было раньше?

Как всё начиналось...

Компания Cellebrite Mobile Synchronization (Израиль) была основана в 1999 году. С 2007 года она начала производить оборудование для судебно-криминалистического исследования мобильных устройств: телефонов, смартфонов, планшетных компьютеров, GPS-устройств и т.д. Её продукция стала широко применяться специалистами судебных и правоохранительных органов, военных подразделений и служб безопасности в разных странах.

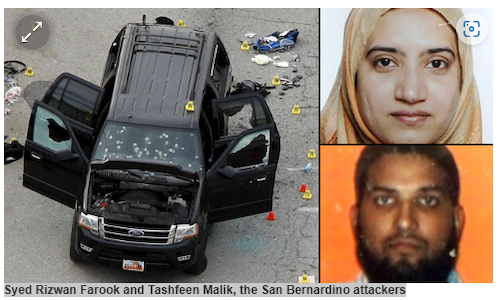

Компания Cellebrite попала в заголовки главных новостей в начале 2016 года. По слухам, именно тогда её ПО помогло ФБР взломать iPhone, которым пользовался стрелок из Сан-Бернардино. Эта история получила широкую огласку также в связи с иском, которое ФБР направило в Министерство юстиции США, чтобы обязать компанию Apple написать программу для взлома выпускаемых ею устройств iPhone.

Рисунок 1. Инцидент в Сан-Бернардино в 2016 году

Напомним, дело касалось инцидента в калифорнийском городке Сан-Бернардино в декабре 2015 года. Тогда некто Саид Фаруку вместе с супругой расстреляли 14 человек. Чтобы получить важные зацепки для расследования (контакты, звонки, сообщения, фотографии), ФБР официально потребовали «найти возможности для взлома смартфона iPhone 5C, принадлежавшего убийце». Доступ к нему был защищён обычным паролем. Обоснованием обращения в суд была необходимость осуществить законным путём поиск информации, которая могла бы подтвердить или опровергнуть версию о возможных связях убийц со «спящими ячейками террористов в США».

Apple тогда категорически отказалась взломать iPhone по приказу суда. В результате суд вынес решение, обязывающее Apple разработать специальные программные средства, которые позволяли бы осуществлять взлом iPhone.

Хотя речь шла о доступе только к конкретному телефону, ФБР всячески приветствовало, чтобы Apple не только обеспечивала технологически сложную защиту, не позволяющую посторонним получать данные через защищённые каналы связи, но и предоставила дополнительные средства для обхода своей защиты. «Это должно было стать действенной мерой для борьбы с терроризмом», подчеркивали в ФБР.

В ответ Тим Кук, глава Apple, наотрез отказался выполнять решение суда. Была подана апелляция. В ней указывалось, что ФБР требует создать опасный прецедент, допускающий неоднократное применение. В случае утечки такой программы (или разработанного способа) к злоумышленникам, они будут применяться и на стороне преступников.

Возник конфликт интересов, который внезапно удалось решить. Со стороны ФБР было заявлено, что агентству всё-таки удалось получить доступ к заблокированному смартфону стрелка из Сан-Бернардино без помощи Apple. После этого Минюст отозвал из суда свой иск, а с Apple было снято требование разработать код для взлома iPhone.

Минюст заявил, что нашлась «третья сторона, не связанная с правительством США, которая продемонстрировала метод разблокировки устройства iPhone 5C». Публично высказывалось мнение, что этой «третьей стороной» могли быть хакеры, но власти не стали ни подтверждать, ни опровергать эту информацию.

Вы, наверное, уже догадались, что этой «третьей стороной» оказалась компания Cellebrite.

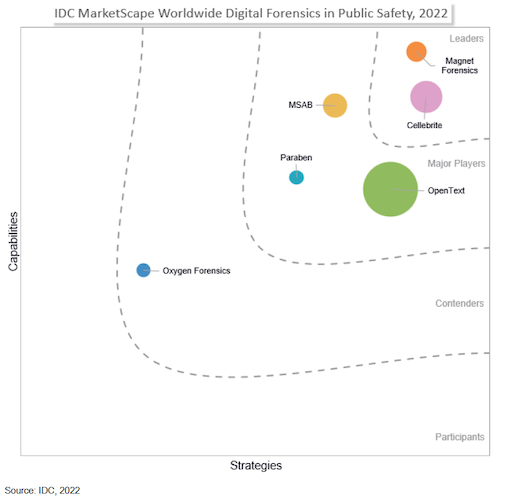

Рисунок 2. «Магический квадрант» Gartner для инструментов цифровых расследований в области ИБ

Восхождение Cellebrite

О причастности компании Cellebrite удалось узнать очень быстро. Информацию обнародовало BBC уже в марте 2016 года. «Утечка» произошла через израильский новостной портал Ynet, в подготовке материала для которого участвовали сотрудники Reuters. Об участии Cellebrite заявил её гендиректор Йосси Кармил (Yossi Carmil).

Оказалось, что Cellebrite не собирается делать из этого тайну. Они специально пригласили британских журналистов на презентацию своего ПО, которое проводили… для британских полицейских в Великобритании. В ходе презентации было показано, как происходит извлечение данных из телефонов и как проводится анализ их содержимого.

Демонстрация проводилась на смартфоне Samsung. Сообщалось, что он работал на уже довольно старой (на тот момент) версии Android 4.2 (официальный релиз стабильной версии 4.2 состоялся 13 ноября 2012 г.). Журналисты BBC смогли получить в своё полное распоряжение телефон на полчаса, они самостоятельно поставили новый пароль на телефон и воспользовались смартфоном для фотографирования и отправки текстовых сообщений. Телефон был совершенно обычный.

Вернувшись в зал, журналисты передали телефон в руки представителя Cellebrite. Он подключил его через разъём для зарядки к специальному мобильному устройству размером с ноутбук и показал процедуру разблокировки. После нескольких нажатий кнопок был отключён код блокировки телефона. Затем была продемонстрирована функция загрузки недавно сделанных фотографий и отправленных SMS на внешний USB-накопитель.

Журналисты стали задавать вопросы. На один из них не был получен ответ: может ли данное ПО получать данные из защищённых приложений, не входящих в состав заводской установки Android, например, WhatsApp?

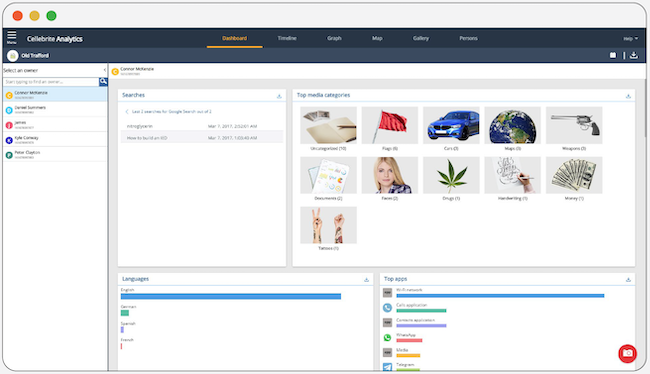

Рисунок 3. Cellebrite Pathfinder позволяет быстро отыскивать по ключевым словам картинки в телефоне

Зачем Минюст оказывал давление на Apple в 2016 году?

Ещё в 2016 году представитель Cellebrite заявил: «Мы определённо можем извлечь данные и из iPhone 7 (самая последняя на тот момент модель) — вопрос в том, какие данные». Всё указывало на то, что для взлома смартфонов под управлением Android принципиальных трудностей не существовало. Неопределённость была только в отношении смартфонов iPhone (у стрелка из Сан-Бернардино был iPhone 5C).

Представитель Cellebrite тогда уклонился также от ответа на вопрос, может ли Cellebrite извлекать данные из защищённых сервисов, таких как WhatsApp: «Могу дать только ответ: Да / Нет».

Но самое интересное было другое. Оказывается, Cellebrite поставляла в ФБР технологии по взлому смартфонов и ранее. Это делалось по контракту с ФБР, подписанному ещё в 2013 году.

Возникает вопрос: зачем ФБР требовала в 2016 году от Минюста, чтобы Apple разработала собственную утилиту для взлома? Официального ответа тогда не было. Версия, что ФБР просто хотела посмотреть, сможет ли Apple выстоять под её ударом, думается, не самая вероятная. Возможно, ФБР хотели иметь «отечественную технологию взлома», а не иностранную. Но ясности в этом вопросе пока нет.

Какие модели iPhone можно взломать с помощью ПО Cellebrite?

Cellebrite — это коммерческая компания. Её публичные высказывания в 2016 году объясняются тем, что, видимо, она искала в это время новых заказчиков. Для их привлечения на сайте была страница с обобщённым списком поддерживаемых устройств. С неё же был переход на партнёрский закрытый канал My Cellebrite. Там, согласно описанию, находился полный список поддерживаемых устройств. В данный момент доступ к этим данным запрещён.

Тем не менее, мы нашли архивные копии этих страниц. В частности, в августе 2017 года открытый список поддерживаемых устройств выглядел следующим образом: «iOS Devices: iPhone 2G, iPhone 3G, iPhone 3GS, iPhone 4, iPhone 4S, iPhone 5, iPhone 5S, iPhone 5C, iPhone 6, iPhone 6 Plus, iPod Touch 1G, iPod Touch 2G, iPod Touch 3G, iPod Touch 4G, iPod Touch 5G, iPad Mini, iPad 1, iPad 2, iPad3, iPad 4».

Сообщалось, что если смартфон удавалось разблокировать, то для извлечения файловой системы и самих файлов применялось специальное устройство UFED Touch. Такие устройства, как оказалось, поставлялись также и в Россию через компанию ООО «Целевые технологии», официального представителя Cellebrite. Но 18 марта 2021 года в официальном пресс-релизе на сайте Cellebrite Mobyle Synchronization Ltd. появилось сообщение, что поставки продукции Cellebrite в Россию прекращены.

Рисунок 4. Портативный ПАК UFED Touch 2 компании Cellebrite для криминалистических исследований

Если же разблокировать смартфон не удавалось, то для физического извлечения данных с устройства и их логического анализа предлагалось использовалось ПАК UFED Physical Analyzer.

UFED Physical Analyzer — это, прежде всего, сама программа, к которой прилагаются различные аксессуары для выполнения криминалистических действий. С их помощью можно осуществлять физическое и файловое извлечение данных, декодирование и анализ информации на заблокированных устройствах, защищённых как с помощью простого, так и сложного пароля.

В случае обнаружения простого пароля можно восстановить доступ к электронным письмам и Keychain — специальному инструменту в macOS, который помогает хранить и защищать пароли, учётные записи и другую конфиденциальную информацию, используемую на устройствах iOS и iPadOS. Расшифровка Keychain в реальном времени обеспечивала доступ к именам пользователей и паролям учётных записей.

Расшифровка была доступна в 2017 году для устройств под управлением iOS 4.x, iOS 5.x и iOS 6.x. Можно было получить доступ к данным, файлам и содержимому приложений, в том числе содержимому электронных писем в формате emlx. Для извлечения были доступны данные треккинга GPS, сетей Wi-Fi и идентификаторов вышек сотовой связи. Получив эти данные, можно было определять местонахождение владельца смартфона, изучать маршруты его перемещений с помощью Google Earth и Google Maps.

Если же пароль на устройстве iOS был слишком сложным, то проводилось физическое извлечение данных без восстановления доступа к электронным письмам и Keychain. Далее осуществлялся Brute force с целью подбора сложного пароля. Если это удавалось, то можно было также восстановить и эти данные.

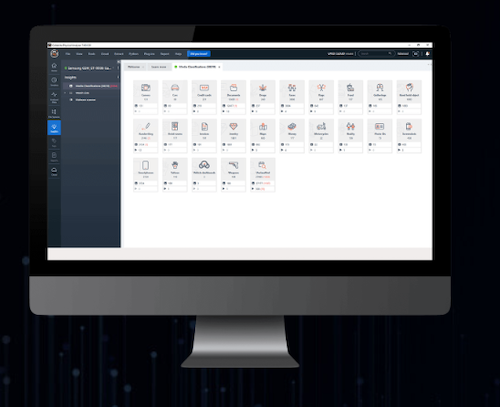

Рисунок 5. ПАК UFED Physical Analyzer для криминалистических исследований в стационарных условиях

Применение расширенных методов UFED Physical Analyzer для расшифровки и декодирования позволяло также восстановить удалённые мобильные данные из баз данных SQLite (сообщения, данные приложений, история вызовов, контакты и прочие). Их расшифровка предоставляла доступ к информации, сохранённой в журналах вызовов, голосовым сообщениям, спискам контактов, данным местоположения (точки Wi-Fi, вышки сотовой связи, реальные координаты / GPS fixes), изображениям, видеофайлам, текстовым сообщениям (SMS), MMS, электронным письмам, заметкам (notes), установленным приложениям и журналам их применения, словарю пользователя, календарю, истории сопряжений с другими устройствами Bluetooth, кэшу Maps.

Список приложений, из которых можно было восстановить зашифрованные данные, выглядел в августе 2017 г. следующим образом: Skype, Whatsapp, Viber, Fring, MotionX, AIM, TigerText, Facebook Messenger, Twitterrific, Textfree, Google+, Facebook, Foursquare, Garmin, TomTom, Waze, TextNow, Dropbox, Yahoo Messenger, Ping Chat, Twitter, Touch (новый ping-чат), Find My iPhone, LinkedIn, iCQ, Kik Messenger, Google Maps, Kakaotalk, QIP, Evernote, Vkontakte, Mail.ru. Из браузеров Safari и Opera Mini можно было извлечь закладки, историю и файлы cookie.

Модели ПАК на базе UFED Physical Analyzer

Главным инструментом разработки компании Cellebrite был комплекс программных средств UFED Physical Analyzer. Для упрощения использования этих функций компания стала выпускать ПАКи.

ПАК Cellebrite UFED TK представляет собой комплексное переносное решение «под ключ» повышенной прочности для мобильных криминалистических исследований. Оно смонтировано в специальном корпусе и имеет полный комплект необходимых периферийных устройств и принадлежностей. С их помощью можно осуществлять извлечение, декодирование, анализ данных, получать отчеты, в том числе с подключением стороннего ПО и выдачи данных в их форматах.

Рисунок 6. Программно-аппаратный комплекс Cellebrite UFED TK

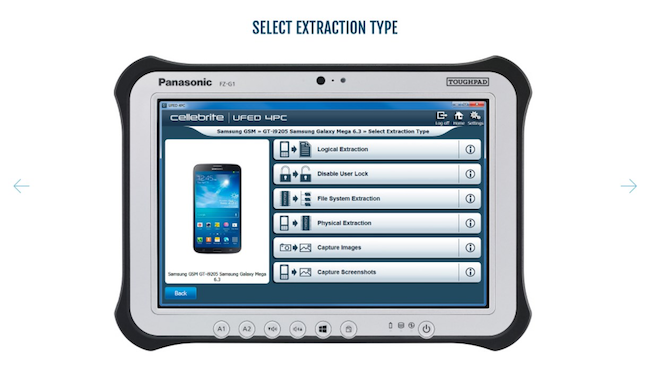

Для криминалистических исследований в стационарных условиях предлагался универсальный ПАК Cellebrite UFED 4PC. Он состоит из программных приложений и набора периферийных устройств и принадлежностей для проведения исследований. Основное ПО UFED 4PC написано для Windows, получаемые результаты пригодны для использования в качестве доказательств в суде.

В комплект ПО входят следующие программы, которые используются последовательно друг за другом: UFED 4PC, UFED Physical / Logical Analyzer, UFED Phone Detective и UFED Reader.

Комплект ПАК выпускается в двух вариантах комплектации: Ultimate и Logical. UFED 4РС Ultimate включает в себя UFED Physical Analyzer для глубокого декодирования, анализа и подготовки отчётов. Комплект UFED 4РС Logical содержит UFED Logical Analyzer для упрощённого выполнения криминалистических процедур.

Программа UFED 4PC позволяет извлекать данные с мобильного устройства на физическом уровне и декодировать их с обходом блокировок, создаваемых через ввод графического ключа (отпечатка пальца) / пароля / PIN-кода. Программа «понимает» данные, используемые не только в Android и iOS, но также в устаревших ОС (BlackBerry, Nokia, Windows Phone). Доступна опция восстановление удалённых данных различных типов из нераспределённого пространства в флэш-памяти устройства.

В комплекте есть также специальная UFED Camera для сбора доказательств. Она позволяет осуществлять съёмку изображений полученных данных, делать скриншоты экрана мобильных устройства во время проведения расследований.

Рисунок 7. Программно-аппаратный комплекс Cellebrite UFED 4PC

Зачем мы так подробно описали, какие типы ПАКов может поставлять Cellebrite. Это может быть одним из возможных объяснений, почему расследование с телефоном стрелка в Д. Трампа было перенесено из Пенсильвании в Вирджинию. По всей видимости, потребовалось использовать стационарный ПАК, который мог отсутствовать в офисе ФБР в Пенсильвании.

Можно ли было обойтись без Cellebrite?

Итак, вернёмся в 2024 год. Криминалисты ФБР получили в своё распоряжение смартфон Samsung, на его расследование официально ушло 48 часов. Фактически же извлечение данных заняло 40 минут, когда были привлечены к расследованию специалисты Cellebrite.

Но отметим ещё одну важную подробность, на которую не обратили внимание СМИ: всего через четыре дня после инцидента компания Cellebrite приобрела американскую ИБ-фирму Cyber Technology Services (CyTech). Она стала подразделением Cellebrite в США и носит теперь название Cellebrite Federal Solutions (CFS), имеет право на работы с грифом максимальной секретности по программе FedRAMP. Теперь Cellebrite имеет право продавать свои инструменты для взлома телефонов правительственным агентствам США напрямую.

В чём состоит странность этой истории? Компания Cellebrite поставляет в систему ФБР США свои ПАКи класса MDFT (mobile device forensic tools) с 2013 года. Но в самые ответственные моменты вдруг оказывается, что стабильные версии ПО Cellebrite не позволяют взломать «последнюю модель смартфона Samsung». Это выглядит абсурдно, если вы знаете другие подробности. О них пойдет речь далее.

Рисунок 8. Функции ПАК Cellebrite UFED 4PC (конец 2010-х гг.)

Ещё в 2020 году некоммерческая организация Upturn из Вашингтона (округ Колумбия) провела исследование рынка продуктов класса MDFT в США. Согласно полученным результатам, такие устройства применяются в более 2000 правоохранительных подразделениях по всей территории страны (50 штатов и округ Колумбия). Службы пользуются инструментами MDTF пяти различных вендоров: Cellebrite, Graykey, MSAB, Magnet Forensics и AccessData.

Рассмотрим для сравнения ПАК Grayshift компании Graykey — это один из наиболее дорогих и функционально развитых инструментов MDTF на рынке. Его цена составляет от 15 000 до 30 000 долларов. Согласно опубликованному в марте анонсу, устройство Magnet компании Graykey обеспечивало «полную поддержку» для Apple iOS 17 (самая свежая версия iOS, хотя там есть нюансы, начиная с версии 17,4,2), устройств Samsung Galaxy S24 (самая последняя версия смартфонов Samsung), устройств Pixel 6 и 7.

Отметим ещё одну особенность. В своих смартфонах Samsung не ограничивается применением только средств защиты Google Android, а также применяет более развитую систему безопасности Samsung Knox. Её последняя версия 3.9 была выпущена 31.10.2022, то есть более полутора лет назад.

Неужели Cellebrite так долго не добавляет поддержку в свои обновления? Почему ФБР, имея в своём арсенале альтернативные ПАКи класса MDTF с подтверждённой поддержкой нужной «последней модели Samsung», обращаются только к Cellebrite?

А что говорят хакеры?

Чтобы попробовать прояснить ситуацию, посмотрим, что говорят по этому поводу хакеры.

Мы нашли в сети материалы издания 404 Media, которым удалось ещё в апреле 2024 года познакомиться с документами, утекшими в сеть от неназванных клиентов компании Cellebrite.

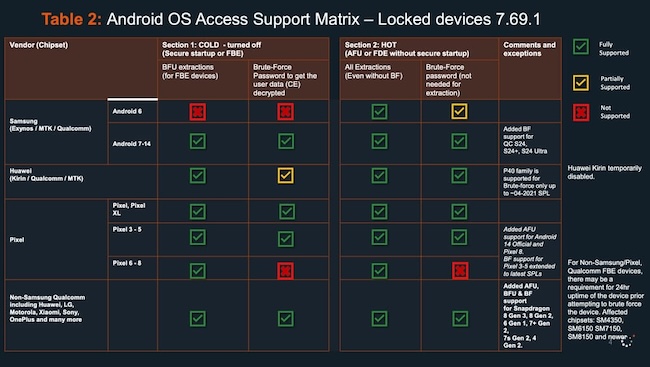

Как утверждает 404 Media, они проверили и убедились в достоверности полученных документов: Cellebrite предоставляла их своим легальным пользователям. В этих документах были обнаружены таблицы, указывающие какие именно версии мобильных ОС, в том числе iOS и Android, могли быть взломаны с помощью ПО Cellebrite.

Искомая таблица называется «Cellebrite Android Support Matrix» («Матрица поддержки устройств Android продуктами Cellebrite»). Издание 404 Media публикует её скриншоты. Ранее (ещё в мае) эти же таблицы публиковались на сайте Mastodon — разработчика ОС GrapheneOS на базе Android, ориентированной на конфиденциальность и безопасность.

Рисунок 9. Матрица поддержки устройств Android продуктами Cellebrite (март, 2024)

Оригинал, как отмечают в издании, появился в результате утечки ещё в апреле. Согласно этому документу, ПО Cellebrite поддерживает взлом ВСЕХ версий Android на телефонах Samsung всех возможных комплектаций (чипсеты Exynos, MTK, Qualcomm). Ожидаемо выглядит и комментарий, что в обновлённой версии ПО Cellebrite добавлена поддержка смартфонов Galaxy S24, S24+, S24 Ultra. Это было очевидно, потому что в самых последних версиях смартфонов Galaxy используется давняя версия Samsung Knox.

Ничего неожиданного не произошло. Это просто лишний раз подтвердило, что, скорей всего, ПО Cellebrite использовалось просто в силу хорошего знакомства ФБР с этим продуктом. Ну а сама Cellebrite воспользовался шансом, чтобы усилить свои позиции на рынке США.

Если есть другие версии, то ими можно поделиться в комментариях.

Смартфон iPhone остаётся самым безопасным на рынке

Все вопросы, вроде, решены. Хотелось бы только добавить, что в названной «Матрице доступности» Cellebrite для Android-устройств содержится много дополнительных сведений о других моделях смартфонов. Более детальный анализ потребует подробных разъяснений о различиях в системах защиты данных в разных версиях Android.

Отметим, что в утечку попали также аналогичные сведения о возможности взлома для смартфонов iPhone вплоть до модели iPhone 15.

Реакция в соцсетях относительно легального взлома «последней модели Samsung» вновь породила интерес к теме: какие модели современных смартфонов можно отнести к наиболее стойким ко взлому (в т.ч. специальными средствами)?

Выводы

Из этой истории можно сделать несколько выводов.

Во-первых, в середине 2010-х гг. правительство США, похоже, пыталось инициировать разработку утилит для легального взлома смартфонов всех моделей силами американских разработчиков.

Во-вторых, самым популярным в США инструментом в сегменте MDFT, видимо, остается ПО Cellebrite.

В-третьих, наличие в России ранее закупленных MDFT-средств не означает, что ими можно воспользоваться сейчас для осуществления правоохранительных мероприятий. Использование таких средств существенно помогает противодействовать тем, кто осуществляет криминальную или террористическую деятельность.

Есть ли в России разработки соответствующего уровня? У нас нет ответа на этот вопрос.