Правило «знай своего клиента» (Know Your Customer, KYC) — обоюдоострый меч: эффективный инструмент борьбы с преступностью и одновременно источник рисков, связанных с утечками данных. Рассмотрим, как злоумышленники получают информацию, собранную в рамках процедур KYC, и злоупотребляют ею.

- Введение

- Как осуществляется KYC?

- Как злоумышленники получают данные KYC?

- 3.1. Инсайдеры

- 3.2. Фишинговые атаки и инфостилеры

- 3.3. Хакерские атаки

- Примеры краж и использования данных KYC злоумышленниками

- Какие угрозы ожидать в будущем?

- Выводы

Введение

Процедура KYC (Know Your Customer, «Знай своего клиента») — краеугольный камень современной финансовой безопасности. Её цель — предотвратить отмывание денег, финансирование терроризма и другие преступления в сфере денежного оборота, для этого проводится идентификация и верификация личности клиента. Несмотря на благие намерения, процедура KYC сама по себе может стать источником проблем.

Данные, собранные в рамках KYC, являются лакомым куском для злоумышленников, так как содержат невероятно ценную информацию о клиентах: персональные данные, историю финансовых операций, информацию о местонахождении и многое другое. Например, благодаря хакерским атакам и утечкам данных преступники могут получить доступ к базам данных, содержащим конфиденциальную информацию. Украденная информация используется для создания фиктивных аккаунтов и проведения мошеннических операций под чужим именем.

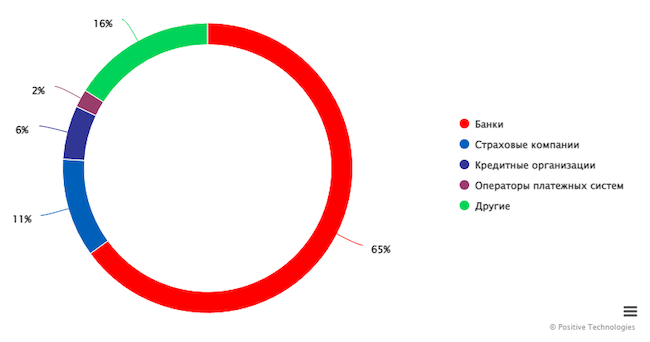

За последнее время масштабы утечек конфиденциальных данных приобрели угрожающий характер. В 2024 году резко возросло число подобных случаев, связанных с базами данных российских и белорусских компаний. Зафиксировано 455 инцидентов, или в два раза больше, чем за предыдущий период (246 инцидентов). Исследования Positive Technologies, предпринятые в первой половине 2024 года, показывают, что мишенью кибератак, связанных с утечкой данных, чаще всего становятся финансовые организации.

Рисунок 1. Организации, данные которых чаще всего продают на теневом рынке (Positive Technologies)

Как осуществляется KYC?

Правило KYC можно назвать частью регуляторных требований в области финансов. В соответствующих процедурах предусмотрено несколько ключевых этапов, где проводится идентификация и верификация личности клиента, оценка рисков, связанных с ним. Это подразумевает сбор данных: имени, адреса, гражданства, номеров документов и прочего. Например, в России любой банк обязан получать и регулярно обновлять совокупность сведений о клиенте— физическом лице:

- фамилия, имя, отчество;

- гражданство;

- документ, удостоверяющий личность;

- документы, подтверждающие право пребывания в РФ для иностранных граждан;

- адрес места жительства или места пребывания;

- номер телефона;

- адрес электронной почты;

- почтовый адрес;

- сведения о работодателе;

- получение или утрата статуса публичного должностного лица.

Подтверждение личности осуществляется путём верификации предоставленных документов, иногда с использованием биометрических данных или других методов аутентификации. После первичной проверки ведётся постоянный мониторинг с целью отслеживать необычную активность и оперативно обновлять оценку рисков.

Следующий этап — оценка риска. Анализируется информация о клиенте, включая общедоступные данные, для определения потенциальных угроз. В отношении юридических лиц особое внимание уделяется идентификации бенефициарного владельца: предусмотрен сбор данных о директорах и акционерах, проверка, действительно ли фирма работает и не совершает ли сомнительных операций.

Банк России классифицирует юридических лиц по уровню риска (низкий — зелёный, средний — жёлтый, высокий — красный), после чего устанавливает уровень контроля за их операциями. ЦБ и ФНС сотрудничают в этом вопросе: если клиент отнесён в «красную» группу риска в части совершения подозрительных действий, его даже могут исключить из соответствующих реестров (ЕГРЮЛ, ЕГРИП).

Кроме того, в некоторых вариантах KYC включает проверку источников дохода и репутации клиента: анализируется его финансовое положение, источники средств и наличие негативной информации, связанной с ним. Все действия в рамках KYC должны строго соответствовать национальному и международному законодательству по борьбе с отмыванием денег (Anti Money Laundering, AML) и финансированием терроризма.

Неудивительно, что данные, собранные в результате KYC, являются желанной целью для хакеров, рассчитывающих получить конфиденциальную информацию о личности и финансовом статусе пользователей.

Как злоумышленники получают данные KYC?

Существует три основных вектора атак, позволяющих злоумышленникам подобраться к данным, собранным в результате процедур KYC.

Инсайдеры

Утечка информации из организации, осуществляющей верификацию, — один из самых опасных способов получения данных KYC, предотвратить его использование чрезвычайно трудно. Недобросовестные сотрудники, руководствующиеся корыстью, ставшие объектами шантажа или действующие исходя из иных причин, могут стать «агентами» утечек. Конкретные способы организации утечек разнообразны:

- Сотрудник копирует данные на внешние носители информации (флешки, SSD, жёсткие диски) или в облачные хранилища.

- Злоумышленник проводит внутреннюю модификацию системы для получения несанкционированного доступа или скрытого копирования данных. Сюда же можно отнести внедрение бэкдоров, создание скрытых каналов доступа к данным.

- Сотрудник взаимодействует с внешними хакерами, предоставляя им доступ к данным в той или иной форме.

В отличие от внешних атак, которые часто оставляют следы в логах системы безопасности, действия недобросовестных сотрудников могут быть практически незаметными. Они используют свои полномочия для санкционированного доступа к данным, способны манипулировать логами или удалять следы своих шагов. Выявление таких утечек требует сложных аудитов, анализа поведения сотрудников и применения специализированных средств контроля доступа.

Фишинговые атаки и инфостилеры

Атаки с целью украсть данные, полученные в результате KYC, представляют серьёзную угрозу как для пользователей, так и для организаций, осуществляющих KYC-верификацию. Хотя такие атаки обычно направлены на пользователей, они косвенно наносят ущерб организации: подрывают доверие клиентов и репутацию, создают риски несоответствия требованиям регуляторов.

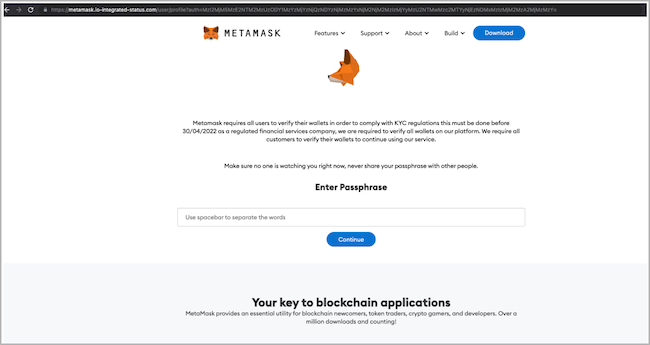

Злоумышленники рассылают фишинговые письма, маскируясь под доверенные организации (банк, платёжную систему, компанию, проводившую KYC-верификацию). Письма могут содержать ссылки на поддельные веб-сайты, имитирующие легитимные сервисы, или прикреплённые вредоносные файлы.

Если пользователь принимает фишинговое письмо за письмо от реальной организации, тогда сам оставляет свои данные. Но зачастую злоумышленники задействуют различные вредоносные программы: трояны, кейлоггеры, инфостилеры. Эти инструменты загружаются на компьютер пользователя через фишинговые ссылки, заражённые файлы или уязвимости в программном обеспечении.

Рисунок 2. Пример фишингового ресурса для выманивания данных, необходимых для KYC

Хакерские атаки

Злоумышленники могут атаковать непосредственно системы хранения данных организаций, осуществляющих KYC-верификацию. Такого рода хакерские атаки обычно обращаются к уязвимостям в программном обеспечении, отвечающем за хранение и обработку данных KYC.

Среди ключевых векторов атак — SQL-инъекции, межсайтовый скриптинг, уязвимости, связанные с неправильной конфигурацией доступа, а также изъяны в сопутствующем ПО: веб-серверах, API-шлюзах или системах управления идентификацией и доступом.

Кроме того, хакеры предпринимают диверсии в виде DDoS-атаки, отвлекая внимание администраторов ИБ от основной атаки. Пока защитники отбиваются от DDoS-нападения, направленного на внешние компоненты системы (веб-серверы, системы управления веб-сайтами), злоумышленники проводят скрытую атаку на внутренние компоненты, например непосредственно на серверы баз данных.

Примеры краж и использования данных KYC злоумышленниками

В результате взлома базы данных клиентов блокчейн-фирмы Ledger в 2020 годубыло похищено более миллиона адресов электронной почты и около 10 000 полных наборов личных данных. Пострадавшие столкнулись с волной фишинговых атак, вымогательством, угрозами, которые доходили до упоминания насилия и убийства.

В сентябре 2020 года Красногорский городской суд приговорил бывшего сотрудника Сбербанка Сергея Зеленина к двум годам и десяти месяцам колонии за незаконное получение и разглашение данных клиентов. Он скачал информацию о 5200 клиентов, включая их паспортные данные и финансовую информацию, и выгрузил её в общий доступ в периметре банка.

В середине прошлого года произошла утечка данных консалтинговой компании Acuity, сотрудничающей с американскими государственными органами. Хакеры опубликовали документы, содержащие личную информацию сотрудников госучреждений: полные имена, адреса электронной почты, номера телефонов.

На Уральском форуме «Кибербезопасность в финансах» директор департамента банковского регулирования и аналитики Банка России Александр Данилов сообщил, что в 2024 году мошенники, использовавшие похищенные данные клиентов, оформили кредиты в крупнейших российских банках на сумму 12,8 млрд рублей. Преступные операции стали возможны из-за хищения и неправомерного оборота личной информации граждан.

Инциденты такого рода не прекращаются. Буквально на днях, 20 февраля 2025 года, издание Cybernews сообщило, что компания VIVIFI случайно сделала конфиденциальные данные клиентов доступными для неопределённого круга лиц в интернете. Утекла важная личная информация: паспортные данные, зарплатные ведомости и счета за коммунальные услуги.

Какие угрозы ожидать в будущем?

В ближайшие годы стоит ожидать более широкого применения генеративного ИИ для похищения и обработки данных, полученных в результате процедур KYC.

Персонализированные фишинговые атаки

Ещё недавно фишинговые атаки были нацелены на «сферического пользователя в вакууме», его индивидуальные особенности никак не учитывались. Современный генеративный ИИ способен поднять фишинговые атаки на новый уровень: благодаря персонализации, ставшей чрезвычайно убедительной, они становятся куда более опасными.

Украденные данные KYC: имя, адрес, информация о работе, удостоверяющие личность документы и другие сведения — становятся мощным инструментом в руках мошенников. ИИ обрабатывает эти данные, создаёт фишинговые письма, которые выглядят как отправленные реальным корреспондентом конкретному лицу. Частные детали из жизни жертвы упоминаются для того, чтобы вызвать доверие и снизить бдительность.

Более того, ИИ способен генерировать текст, идеально имитирующий общение с реальными организациями: банком, работодателем или страховой компанией, — с которыми жертва ранее взаимодействовала. Он может упоминать номер счёта, недавние транзакции или название конкретного продукта, создавая иллюзию подлинности. Стиль письма воспроизводит манеру общения сотрудников определённой организации или конкретного человека, усиливая эффект.

KYC и дипфейки

Реалистичные дипфейки, создаваемые с помощью искусственного интеллекта, представляют серьёзную угрозу безопасности финансовых организаций, криптобирж и даже государственных структур. Злоумышленники используют эту технологию для обхода систем KYC, подделывают видео- и аудиозаписи, необходимые для биометрической идентификации. По мере совершенствования дипфейк-технологии могут быть задействованы для создания куда больших угроз.

Например, злоумышленники способны предоставлять дипфейки для обхода процедур KYC на криптовалютных биржах и других финансовых платформах. Известны случаи, когда с помощью этой технологии удавалось успешно пройти верификацию на площадках Binance и Bybit.

Дипфейки часто используются в сочетании с социальной инженерией. С их помощью удаётся сгенерировать поддельные видеозвонки с участием руководителей или финансовых консультантов. Таким образом, злоумышленники обманным путём получают конфиденциальные данные или денежные средства жертв. KYC-информация о юридическом лице пригодна для того, чтобы узнать, кого именно требуется сымитировать для повышения убедительности.

Синтетические личности

Синтетические личности — это искусственно созданные фальшивые профили, составленные из фрагментов реальной информации, собранной из разных источников. Если какие-то детали не удалось выяснить, их можно сгенерировать с помощью алгоритмов. Это даёт злоумышленникам возможность открывать счета, получать кредиты и совершать финансовые операции, оставаясь незамеченными.

Преступные элементы комбинируют настоящие имена, адреса и другие личные данные с поддельными документами, создавая правдоподобные идентификаторы, способные пройти верификацию KYC. Для генерации синтетических личностей злоумышленники собирают реальные имена, адреса и другие персональные данные из открытых источников: социальных сетей, публичных баз данных или утечек данных.

Сегодня организациям необходима многоуровневая защита от синтетических личностей и дипфейков. Для выявления аномалий полезен поведенческий анализ пользовательской активности (шаблоны входа, источники трафика). Ещё один подход — совершенствование биометрической аутентификации для блокировки дипфейков.

Выводы

Процедура KYC призвана повысить безопасность финансовых операций и защитить от преступных действий третьих лиц. Тем не менее полученные с её помощью данные злоумышленники способны эксплуатировать в своих интересах. Риски чрезвычайно разнообразны: внутренние утечки, фишинговые и хакерские атаки — и указывают на необходимость комплексного подхода к защите.

Генеративный искусственный интеллект привносит новые, причём существенные, риски в части защиты данных KYC. Его способность создавать реалистичные поддельные данные значительно усиливает возможности злоумышленников и усложняет задачу защиты конфиденциальной информации.

Для противодействия угрозам, связанным с генеративным ИИ, необходимы инновационные решения: технологии обнаружения синтетических данных, расширенная биометрическая аутентификация, более сложные процедуры верификации и системы детектирования дипфейков. Хорошим подходом может быть хранение конфиденциальных данных на распределённой зашифрованной блокчейн-платформе.

Так или иначе, защита данных, полученных в рамках KYC, требует многоуровневой стратегии, учитывающей как традиционные угрозы (внутренние утечки, фишинг, хакерские атаки), так и новые риски, связанные с генеративным ИИ.