Подавляющее большинство беспроводных (не Bluetooth) клавиатур и мышей подвержены уязвимостям класса MouseJack. Разберёмся, как развиваются атаки с их использованием и что можно сделать, чтобы не стать жертвой «маусджекинга».

Введение

Периферийные устройства подключаются к хост-компьютеру с помощью радиопередатчика, обычно — небольшого USB-ключа (dongle). Поскольку соединение беспроводное, а движения мыши и нажатия клавиш передаются по воздуху (на радиочастоте 2,4 ГГц), можно скомпрометировать компьютер жертвы, передавая специально созданные радиосигналы с помощью устройства, которое стоит чуть больше 1500 рублей.

Например, Anti-Malware.ru ещё в 2016 году сообщал об уязвимости MouseJack, позволяющей на расстоянии до ста метров получить контроль над беспроводными мышами и симулировать ввод любых клавиатурных комбинаций. Контроль над устройством позволяет набирать на компьютере любую команду, а это, в свою очередь, обеспечит киберпреступнику переход на новые этапы жизненного цикла атаки.

Как это работает

Беспроводные мыши и клавиатуры обычно взаимодействуют с помощью фирменных протоколов, работающих в диапазоне ISM 2,4 ГГц. В отличие от Bluetooth, здесь нет отраслевого стандарта, которому нужно следовать, что позволяет каждому поставщику внедрять собственную схему безопасности. Беспроводные мыши и клавиатуры работают путём передачи радиочастотных пакетов на миниатюрное USB-устройство, подключённое к компьютеру пользователя. Оно прослушивает эти пакеты и уведомляет компьютер всякий раз, когда пользователь перемещает мышь или печатает на клавиатуре (рис. 1).

Рисунок 1. Уведомление компьютера аппаратным ключом

Чтобы предотвратить подслушивание, большинство поставщиков шифруют данные, которые передаются беспроводными клавиатурами. USB-приёмник знает криптографический ключ, используемый клавиатурой, поэтому может расшифровать данные и увидеть, какая клавиша была нажата. Злоумышленнику же это не под силу, если у него нет ключа шифрования (рис. 2).

Рисунок 2. Шифрование данных

А вот у мышей такой защиты нет. Данные тестов Bastille показали, что ни одно из проверенных устройств не шифровало свои беспроводные коммуникации. Среди манипуляторов без Bluetooth подвержены уязвимостям класса MouseJack изделия производителей Logitech, Dell, HP, Lenovo, Microsoft, Gigabyte и AmazonBasics. У них отсутствует механизм аутентификации, вследствие чего аппаратный ключ (dongle) не может отличить пакеты переданные мышью от пакетов переданных злоумышленником. В результате злоумышленник может выдать себя за мышь и передавать собственные пакеты движений / щелчков на аппаратный ключ (рис. 3).

Рисунок 3. Передача пакетов движений злоумышленником

Однако основная проблема заключается в том, что атакующий также может передать уязвимому аппаратному ключу созданные определённым образом пакеты, которые будут расценены устройством как нажатия на клавиши клавиатуры, а не как передвижения мыши. Иначе говоря, при необходимости злоумышленник принудительно подключает поддельную клавиатуру к USB-радиоприёмнику жертвы, находясь при этом в радиусе 100 метров от неё, и передаёт пакеты, которые содержат фейковые нажатия клавиш.

Так нарушитель может вводить серии команд на компьютере жертвы, как если бы у него был физический доступ к клавиатуре. Это позволяет ему осуществлять загрузку вредоносных программ, передавать файлы с ПК жертвы и реализовывать другие атаки.

В большинстве устройств, которые уязвимы для Mousejacking, стоят трансиверы серии nRF24L. Они обеспечивают механизм беспроводной передачи данных между двумя устройствами, но функциональность, которая превращает щелчки мыши и нажатия клавиш в байты, отправляемые по воздуху, реализовывается каждым поставщиком самостоятельно.

Возможный сценарий атаки таков: ноутбук подвергается «маусджекингу» и на него устанавливается вредоносная программа, которая бездействует до тех пор, пока компьютер не подключится к корпоративной сети. Как только это произойдёт, она попытается реплицироваться на остальные компьютеры, подключённые к этой сети, и изъять конфиденциальные документы вкупе с учётными данными пользователей, реализовав тем самым корпоративный шпионаж.

Организация может столкнуться со значительной опасностью, поскольку атака класса Mousejacking позволяет злоумышленнику проникнуть внутрь периметра без обнаружения. Система защиты не распознает злонамеренность устройства и не будет создавать сигналов тревоги. Как следствие, организация не узнает, что на неё нападают, пока не станет слишком поздно.

Вариант реализации защиты от атаки класса Mousejaсking

Разумеется, атакам такого типа можно противостоять. Один из вариантов защиты — использование механизма проверки конечных точек на соответствие требованиям политики безопасности.

Этот механизм (агент) реализован, например, в ПК Efros DefOps (модуль NAC) от компании «Газинформсервис». NAC-агент (Network Access Control) позволяет управлять доступом пользователей к корпоративным ресурсам с учётом состояния защищённости рабочих мест и соответствия принятым в организации требованиям по информационной безопасности.

NAC-агент, установленный на устройстве (конечной точке), выполняет сбор сведений о нём. На основе полученных данных определяется статус соответствия требованиям политики безопасности.

Перечень запрашиваемых у конечной точки данных настраивается в этой же политике. Политика безопасности содержит набор требований, которым должно соответствовать устройство, чтобы считаться надёжным и безопасным для получения доступа к сетевым ресурсам организации. Проверка требований политики для подключённого к корпоративной сети устройства производится с заданным интервалом.

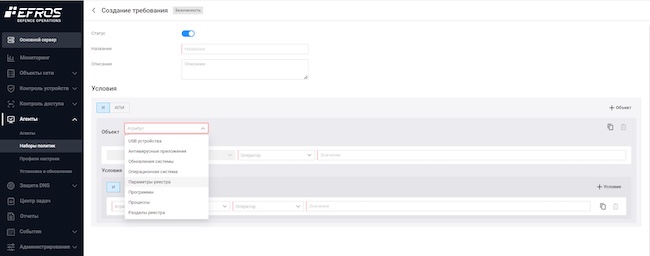

Создавая политику безопасности (наборы политик), вы можете выбирать одно или несколько требований (атрибутов) для проверки конечной точки (рис. 4).

Рисунок 4. Выбор требований для проверки конечной точки

Рассмотрим, как простая настройка требования для NAC-агента от Efros DefOps позволит предотвратить атаку класса Mousejacking.

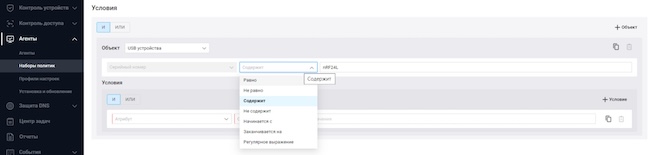

На вкладке «Набор политик» создаём политику проверки конечных точек по атрибуту USB-устройств. В подразделе «Объект» в выпадающем списке выбираем «Содержит» и в поле справа вводим часть серийного номера от трансиверов nRF24L, используемых в большинстве уязвимых к «маусджекингу» устройств (рис. 5).

Рисунок 5. Создание политики проверки конечных точек

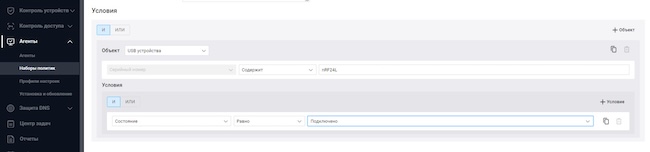

В подпункте «Условия» следует выбирать «Состояние», далее справа в выпадающем списке — «Равно», а затем опять же справа — «Подключено». Таким образом, созданная настройка будет ограничивать доступ в сеть для конечных точек, у которых данное USB-устройство будет подключено к хосту (рис. 6).

Рисунок 6. Настройка ограничения доступа для конечных точек

На основе полученных от NAC-агента данных определится статус соответствия требованиям политики безопасности и будет вынесено решение о предоставлении доступа в сеть для конечной точки. Таким образом, доступ пользователей к корпоративным ресурсам с учётом состояния USB-ключа будет успешно ограничен.

Выводы

В статье приведён один из сценариев защиты корпоративной сети от злоумышленников, который можно реализовать при помощи ПК Efros DefOps. Подробнее о возможностях продукта можно узнать на сайте.