На «Инновационном Саммите 2024», который провела компания «Систэм Электрик», рассказали о перспективах создания кибериммунных продуктов для промышленных предприятий, внедрении принципов безопасной разработки и о том, что «Систэм Электрик» делает для внедрения модели конструктивной безопасности в технологическом партнерстве с признанным лидером в области кибербезопасности - «Лабораторией Касперского».

- Введение

- Четверть промышленных компьютеров АСУ в мире подвергаются прямым кибератакам ежеквартально

- Российские промышленные системы под ударом

- Подход «Систэм Электрик» к автоматизации

- Трёхуровневая концепция кибербезопасности SystemeOne

- Цели развития безопасной разработки

- Электронный блок управления SystemeLogic X

- От достаточной безопасности к конструктивной защите

- Выводы

Введение

Компания «Систэм Электрик» (Systeme Electric), российский разработчик и производитель оборудования и комплексных решений в области распределения электроэнергии и автоматизации, провела в Москве «Инновационный Саммит 2024». В ЦВК «Экспоцентр» были представлены новейшие продукты и собственные разработки.

Большое внимание было уделено теме кибербезопасности и внедрению ИБ-технологий в продукты компании. Эти работы проводятся в рамках расширяющегося долгосрочного сотрудничества с «Лабораторией Касперского». Они нацелены на повышение уровня кибербезопасности продуктов «Систэм Электрик» и развитие её экосистемы промышленных решений. В перспективе возможны и разработки на базе кибериммунной операционной системы KasperskyOS.

Как компания «Систэм Электрик» поднимает уровень безопасности своих устройств? Какое участие принимает «Лаборатория Касперского» в этих проектах? Можно ли оценить заранее реальную безопасность промышленных продуктов на этапе их разработки и повышать её на других этапах жизненного цикла? В каком направлении следует развивать бизнес-процессы, чтобы обеспечивать защищённость выпускаемых изделий, решая задачи заказчиков и одновременно добиваться роста продаж?

Ответы на эти вопросы прозвучали во время пленарной дискуссии.

Рисунок 1. Участники дискуссии: И.Дорофеев, А.Перепелицын, А.Духвалов, А.Ильин, Е.Рудина, С.Парьев и А.Аносов

Четверть промышленных компьютеров АСУ в мире подвергаются прямым кибератакам ежеквартально

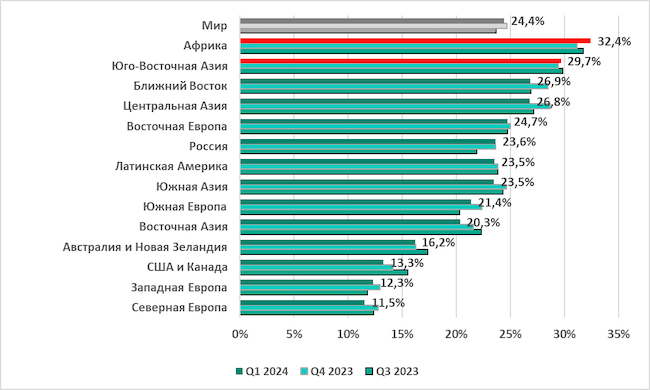

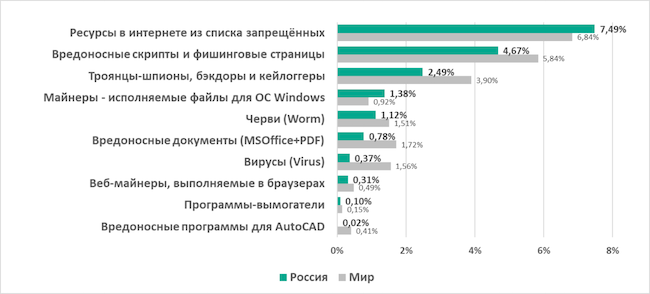

Высокая вредоносная активность злоумышленников против промышленных компьютерных систем наблюдается по всему миру. Это показывают результаты исследования «Ландшафт угроз для систем промышленной автоматизации (1 кв. 2024)», проведённого «Лабораторией Касперского» (экспертами Kaspersky ICS CERT).

Как рассказал Андрей Духвалов, вице-президент и руководитель департамента перспективных технологий «Лаборатории Касперского», злоумышленники не просто атакуют промышленные системы, но и придерживаются определённой тактики, используя, прежде всего, самые эффективные методы в каждом регионе.

Атаки на промышленные системы через фишинг и электронную почту более характерны для Южной Европы, Латинской Америки и Ближнего Востока, а против российских компаний, где службы ИБ и пользователи уже обрели необходимые навыки и опыт, применяются более сложные прямые кибератаки через интернет. Именно с такими угрозами в первую очередь сталкиваются российские промышленные компании, попавшие в тройку наиболее часто атакуемых целей вместе с компаниями из ЮВА и Восточной Европы. Среди российских предприятий обращения к узлам со вредоносным содержимым были зарегистрированы для каждого пятого (19,1 %) компьютера в АСУ ТП.

Рисунок 2. Доля систем АСУ ТП по регионам, подвергшихся кибератакам за 2023 г. (Kaspersky ICS CERT)

Несмотря на все предпринимаемые службами ИБ защитные меры, на каждом третьем компьютере в составе промышленных систем (АСУ ТП) обнаруживаются вредоносные объекты. И хотя частота их обнаружения в российских компаниях (31,1 %) сопоставима с медианной по миру (31,9 %), ситуация не выглядит спокойной.

Критическая значимость сложившегося положения обусловлена тем, что под удар попадают промышленные объекты, большинство из которых относятся к ЗО КИИ. По данным того же исследования Kaspersky ICS CERT, риск столкнуться со злонамеренным проникновением наиболее велик у организаций из сферы инжиниринга и интеграции средств АСУ, а также компаний энергетической отрасли и промышленного производства.

Рисунок 3. Доля систем АСУ ТП по типам, подвергшихся кибератакам за 2023 г. (Kaspersky ICS CERT)

Российские промышленные системы под ударом

Промышленные компании во всём мире сталкиваются с одними и теми же рисками, но в отношении российских предприятий ситуация заметно хуже. Андрей Духвалов назвал семь дополнительных факторов, которые усугубляют нынешние проблемы по части кибербезопасности в России:

- Ситуация на рынке: нет поддержки иностранных продуктов, мало российских решений, особенно в области промышленной автоматизации.

- Подходы системных интеграторов: многие не учитывают требований по кибербезопасности при проектировании систем.

- Подходы российских вендоров ПО: большинство делают акцент на функциональности выпускаемого продукта или устройства, не уделяя должного внимания кибербезопасности.

- Мониторинг и управление: широкое использование незащищённых каналов связи.

- Сотрудники: низкая осведомлённость и культура в области кибербезопасности.

- Цепочки поставок: сложность управления жизненным циклом изделий.

- Уязвимые устройства: продолжительный срок работы продуктов без закрытия брешей в них.

В своём выступлении Андрей Духвалов отметил, что традиционные подходы к выбору средств ИБ для применения в индустрии накладывают сейчас определённые ограничения. Каждое средство выполняет отдельно взятую функцию, в то время как современный уровень киберугроз требует большего. Необходимо дополнить защиту функциями по анализу имеющихся угроз для более точного понимания того, кто именно атакует, какие цели он преследует и какой тактики атаки придерживается.

Рисунок 4. Андрей Духвалов, руководитель департамента перспективных технологий компании «Лаборатории Касперского»

Подход «Систэм Электрик» к автоматизации

Современные, с точки зрения безопасности, продукты рождаются на стыке компетенций, считают в «Лаборатории Касперского». У этой компании есть весомые достижения в области ИБ, которые производитель может реализовать в своих продуктах, имея понимание того, какие функции и сервисы нужны рынку. По мнению Андрея Духвалова, «Систэм Электрик» — хороший партнёр, который обладает таким стратегическим видением в области промышленности и электроэнергетики.

Как рассказал Александр Аносов, менеджер «Систэм Электрик» по развитию бизнеса релейной защиты и автоматизации, в группе компаний сложилось понимание того, что происходящие в последнее время события накладывают свой отпечаток на стратегии развития производственного предприятия. Задачи по импортонезависимости и выпуск продуктов на базе локальных производств не означают достижения киберзащищённости. Подходы к созданию безопасных продуктов должны развиваться.

В «Систэм Электрик» опираются на три основных принципа в развитии своего подхода. Во-первых, это принцип достаточной безопасности для выпускаемых продуктов, с последующим переходом на принцип конструктивной кибербезопасности и внедрение кибериммунного подхода. Во-вторых, это переход от учёта требований по защищённости в отношении отдельных продуктов к реализации модели выпуска конструктивно безопасных решений. Это предусматривает, в частности, использование встроенных методов защиты программных продуктов, интеграцию с СЗИ, проведение тестирований на совместимость и внедрение опыта разработки безопасных архитектур.

Третья составляющая — это развитие партнёрства с лидерами отрасли ИБ. Выбор пал на «Лабораторию Касперского», с которой в прошлом году были заключены соглашения о совместных исследованиях и разработках решений в области кибербезопасности объектов критической инфраструктуры, а также разработке кибериммунных устройств на основе KasperskyOS для промышленных и энергетических предприятий.

На Инновационном Саммите компании вновь закрепили эти договорённости и планируют проводить внедрение и оптимизацию KasperskyOS под задачи и функции таких устройств, как терминалы релейной защиты и автоматики, и программируемые логические контроллеры.

Рисунок 5. Александр Аносов, менеджер по развитию бизнеса релейной защиты и автоматизации в ГК «Систэм Электрик»

Трёхуровневая концепция кибербезопасности SystemeOne

«Систэм Электрик» развивает экосистему продуктов и решений SystemeOne, которая охватывает три уровня: подключаемые устройства, контроль и обработка данных, приложения и сервисы. На каждом уровне выделяется свой набор средств поддержки ИБ.

Рисунок 6. Трёхуровневая концепция кибербезопасности SystemeOne

Например, на уровне «Подключаемые устройства» предусматривается использование встроенных механизмов защиты, позволяющих реализовать базовый и расширенный наборы СЗИ. В дальнейшем здесь появится учёт требований по конструктивной безопасности и принципов кибериммунности.

На уровне контроля и обработки данных используются две собственные платформы: SystemePlatform и WebSCADA. Учитывается необходимость обязательного тестирования и интеграции с СЗИ, проверок на совместимость с различными ОС, реализации специальных мер для построения доверенных ПАК.

На уровне приложений и сервисов закладываются методы контроля для будущей реализации облачной платформы, а также исполнения различных требований по безопасной передаче данных, выстраиванию эшелонированной защиты, безопасной реализации средств мониторинга и информирования. В перспективе это позволит полноценно оказывать информационные услуги с гарантией полной защищённости.

Цели развития безопасной разработки

В «Систэм Электрик» придерживаются точки зрения, согласно которой развитие направления безопасной разработки является не откликом на некое модное веяние рынка, а прямым следствием из тех требований, которые ставит перед рынком регулятор. Кроме того, это должно быть частью стратегии ответственного производителя.

Стимулами внедрения идей и принципов безопасной разработки являются:

- стандартизация процессов и инструментов разработки;

- требования по повышению стабильности релизов;

- задачи по минимизации рисков в ИБ;

- требования регулятора (в частности, приказ ФСТЭК России № 239).

Как отметил в своём выступлении Иван Дорофеев, директор департамента развития в НТЦ «Механотроника» (ГК «Систэм Электрик»), внедрение процессов разработки безопасных продуктов обеспечивает выявление дефектов уже на ранних стадиях и гарантирует высокое качество в итоге. Это особенно важно ещё и потому, что модель безопасности является по сути вероятностной, вследствие чего ни одна промышленная система не исключает выявления новых уязвимостей. Реализация принципов безопасной разработки обеспечивает проактивную защиту, препятствуя компрометации уже эксплуатируемых изделий и наделяя вендора возможностью своевременно установить заплатку или принять другие меры для противодействия новым угрозам.

Рисунок 7. Иван Дорофеев, директор департамента развития в НТЦ «Механотроника» (ГК «Систэм Электрик»)

Особую значимость безопасной разработки в ГК «Систэм Электрик» видят в том, что она способствует повышению доверия к вендору. Эти принципы позволяют более уверенно смотреть на риски компрометации изделий при эксплуатации и брать на себя ответственность за их устранение.

Взамен нынешней модели, когда на заказчика промышленных систем возлагается задача обеспечивать их безопасность, появляется возможность перехода на новую модель — безопасной эксплуатации, когда ответственность за защищённость уже работающих изделий берёт на себя вендор, а заказчик может уделять основное внимание достижению лучших для себя эксплуатационных характеристик.

«Информационное окружение устройств при эксплуатации становится новым объектом внимания, который необходимо тщательно изучать при разработке новых продуктов, — отметил Иван Дорофеев. — Его учёт позволяет добиваться соответствия высоким стандартам качества, достижения соответствующих эксплуатационных характеристик, обеспечения отсутствия проблем при эксплуатации, необходимого уровня устойчивости ко вредному воздействию со стороны окружающих устройство информационных сред».

Электронный блок управления SystemeLogic X

Иван Дорофеев представил также пример устройства нового поколения, созданного путём безопасной разработки. Это электронный блок управления SystemeLogic X для автоматических выключателей, в основе которого — принцип кибербезопасности.

Устройство было разработано в сотрудничестве с «Лабораторией Касперского». По инициативе «Систэм Электрик» эксперты «Лаборатории Касперского» провели оценку блока управления SystemeLogic Х на соответствие профилю зрелости безопасности, включая оценку защищенности (поиск уязвимостей, устойчивость к атакам), а также анализ процессов компании по обеспечению кибербезопасности на всех стадиях жизненного цикла продукта.

Согласно заключению «Лаборатории Касперского», электронный блок управления SystemeLogic Х компании «Систэм Электрик» соответствует целевому уровню зрелости кибербезопасности. Это означает, что использование SystemeLogic Х позволит обеспечить безопасность распределительной сети на протяжении всего срока службы оборудования.

Логика его безопасной работы «прошита» внутри встроенного ПО и позволяет не только дистанционно управлять эксплуатационными параметрами, но и держать на контроле функции по обеспечению безопасности устройства.

Рисунок 8. Автоматические выключатели, управляемые через блоки SystemeLogic X

Новые выключатели могут найти широкое применение: от торговых центров до больниц, производств и объектов КИИ. Их внедрение позволяет снизить риск компрометации оборудования и сбоя его работоспособности с последующим нарушением энергоснабжения, которое является недопустимым событием для потребителей.

Новое устройство SystemeLogic X уже прошло тестирование и получило сертификаты совместимости для использования на объектах АСУ ТП, ТМ, ССПИ, РЗА и в других системах с СЗИ. Как отметил Иван Дорофеев, «мы не только проводили оценку защищённости продукта, но и делали полный аудит процессов, связанных с его производством».

Рисунок 9. Контуры защиты блоков управления SystemeLogic X

От достаточной безопасности к конструктивной защите

«Создание безопасного продукта или сервиса невозможно без обеспечения безопасного программного окружения вокруг него», – отметил Андрей Ильин, директор по ИБ ГК «Систэм Электрик». Правильный выбор стратегии развития ИБ в компании приобретает для нее большое значение. Опираясь на накопленный опыт, «Систэм Электрик» стремится донести в своих продуктах для заказчиков следующие принципы:

- Минимизация потенциального ущерба для бизнес-активов компаний и их защита от киберугроз.

- Сохранение высокой требовательности ко всем элементам ИБ.

- Тесная интеграция функций ИБ с процессами цифровизации, разработкой новых сервисов и решений.

В то же время нынешнее состояние применяемых на промышленных предприятиях программно-аппаратных комплексов (ПАК) пока оставляет желать лучшего. Как показали исследования, проведённые в недавно созданной Интеллектуальной лаборатории цифровых сетей НТЦ «Россети», их результаты ещё вызывают обеспокоенность.

Рисунок 10. Артём Перепелицын, руководитель Интеллектуальной лаборатории цифровых сетей

Как рассказал Артём Перепелицын, руководитель Интеллектуальной лаборатории цифровых сетей, теперь все изделия, предназначенные для эксплуатации на объектах КИИ ПАО «Россети», подлежат обязательному прохождению комплексных сертификационных испытаний. Проверка в лаборатории будет занимать около трёх месяцев и будет проводиться по четырем направлениям:

- Композиционный анализ.

- Статический анализ.

- Фаззинг-тестирование.

- Архитектурный анализ.

Кроме результатов прошедших тестирований, были обозначены ключевые проблемы и предлагаемые пути решения, в которых технологиям безопасной разработки отводится основная роль.

Екатерина Рудина, руководитель группы аналитиков по ИБ департамента перспективных технологий «Лаборатории Касперского», обратила внимание, что все компании сталкиваются в своей практике с универсальным правилом: «Если уязвимость существует, то она будет обнаружена в самый неподходящий момент». Это заставляет их стремиться к уровню «достаточной безопасности», когда вкладываемые усилия перекрывают ущерб в случае реализации угроз.

Когда этот уровень безопасности достигнут, зрелые компании продолжают повышать свою защищённость. Они идут в сторону строительства конструктивной безопасности. Этот уровень требует от компаний совершенствовать архитектуру применяемых программных экосистем с учётом требований ИБ и регулятора, развивать свою инфраструктуру для сокращения количества потенциальных уязвимостей, которые могут быть обнаружены в применяемых устройствах. Благодаря этому, удаётся добиться сокращения затрат при достижении высокого уровня защищенности.

Рисунок 11. Екатерина Рудина, руководитель группы аналитиков по ИБ компании «Лаборатория Касперского»

К чему же можно прийти, следуя этим принципам?

Сергей Парьев, руководитель группы R&D Департамента перспективных технологий компании «Лаборатория Касперского», представил первые результаты совместной работы с компанией «Систэм Электрик» по проекту разработки кибериммунного терминала РЗА – нового решения со встроенными механизмами защиты (ИБ). Помимо снижения стоимости владения по сравнению с существующими наложенными средствами ИБ, этот терминал позволит добиться устойчивости в работе устройств даже в условиях направленных кибератак.

Рисунок 12. Сергей Парьев, руководитель группы R&D компании «Лаборатория Касперского»

Высокий уровень защищённости будет достигнут за счёт расширенного набора механизмов защиты, включающего в себя:

- Контроль доступа к терминалу РЗА.

- Персонализацию доступа и переходу на «умное» управление ролевыми правами с централизованным общим управлением. Благодаря внедрению принципа регистрации любых действий пользователей, будет достигнута невозможность их отказов от совершённых действий. Это позволит проводить объективный анализ несанкционированных действий и эффективно выявлять возникающие риски.

- Защиту сетевых каналов и ИБ-мониторинг.

- Внедрение базовых защит от сетевых атак, обеспечение защиты каналов связи с терминалом РЗА и мониторинг событий ИБ, что позволит обеспечить безопасную работу устройства в сетевом окружении.

- Обеспечение целостности программной среды.

- Реализацию механизмов доверенной загрузки и доверенных обновлений с периодическим контролем целостности и невозможностью запуска нелегитимного ПО, что обеспечивает безопасность работы терминала на всём жизненном цикле.

Выводы

Современные подходы к оценке безопасности выпускаемых продуктов не ограничиваются только поиском уязвимостей. Они предполагают также оценку реакции будущих решений в случае обнаружения уязвимостей уже на этапе эксплуатации. Для повышения уровня безопасности не только применяют изоляцию отдельных частей кода, но и занимаются развитием концепции Secure-by-Design (конструктивная безопасность).

Компания «Систэм Электрик» — один из лидеров на российском рынке электрораспределения и автоматизации применяет в своей бизнес-модели новые принципы DevSecOps, поставив перед собой цель перейти к конструктивной безопасности и внедрить новую бизнес-модель, когда вендор берёт на себя ответственность за безопасную эксплуатацию выпускаемых устройств, а заказчик может сосредоточиться на эксплуатационных характеристиках своих систем. И важно, что работа в этом направлении ведётся совместно с одним из ведущих вендоров в области информационной безопасности — «Лабораторией Касперского».