Сертификат AM Test Lab

Номер сертификата: 469

Дата выдачи: 04.07.2024

Срок действия: 04.07.2029

- Введение

- Центр расследований InfoWatch

- 2.1. Архитектура центра расследований

- 2.2. Главная страница

- 2.3. События

- 2.4. Аналитика

- 2.5. Мониторинг

- 2.6. Хранение файлов

- 2.7. Риски

- 2.8. Персоны

- 2.9. Расследования

- 2.10. Отчёты

- Аппаратные и программные требования продуктов InfoWatch

- Сценарии использования продуктов InfoWatch

- 4.1. Перехват отправки файлов в любые облачные хранилища и веб-сервисы

- 4.2. Интеграция

- 4.3. Контроль корпоративной почты на личном устройстве сотрудника

- 4.4. Поведенческая аналитика по сотрудникам

- 4.5. Аудит и категоризация данных на файловых ресурсах

- 4.6. Анализ расшифровки аудиоокружения ПК

- 4 7. Контроль потребления данных

- 4.8. Автоматический контроль допустимости получателя

- Выводы

Введение

По результатам анализа инцидентов, произошедших за последние три года в организациях различных отраслей, выяснилось, что умышленных внутренних нарушений стало существенно больше по сравнению со случайными. Если раньше наблюдался паритет между ними, то теперь соотношение составляет 75 % против 25 %.

Умышленные нарушения — более изощрённые. Информация выводится через необычные каналы или малыми порциями, неправомерные действия мимикрируют под легитимные. InfoWatch заявляет, что привычные методы контроля данных уже не так эффективны, и призывает использовать следующий подход:

- контролировать данные в местах их хранения, а не просто во всех каналах их передачи;

- расширять арсенал применяемых средств защиты информации, объединять данные для обогащения контекста расследования;

- строить систему защиты с пониманием ценности данных и учётом особенностей бизнес-процессов организации.

Обзор будет посвящён передовым технологиям, применяемым в InfoWatch Traffic Monitor 7.9, а также в модулях InfoWatch Vision, InfoWatch Activity Monitor, InfoWatch Data Discovery и InfoWatch Prediction, объединённых в общем интерфейсе центра расследований.

С предыдущей версией системы можно ознакомиться на сайте нашего информационно-аналитического центра.

Центр расследований InfoWatch

Центр расследований объединяет данные от всех продуктов и модулей InfoWatch по защите данных, позволяет посмотреть на инцидент со всех ракурсов и понять общую ситуацию в организации. С появлением единой консоли DLP-система InfoWatch Traffic Monitor становится частью целостной экосистемы защиты, а её возможности по контролю данных обогащаются функциональностью смежных модулей.

В кластере центра расследований можно установить как один продукт InfoWatch, так и несколько, в зависимости от потребностей.

Архитектура центра расследований

В центре расследований объединены данные из:

- InfoWatch Traffic Monitor (контролирует различные виды трафика и детектирует конфиденциальную информацию);

- InfoWatch Vision (отвечает за визуализацию данных в виде статистики и графа связей);

- InfoWatch Activity Monitor (позволяет детально рассмотреть действия сотрудников в течение рабочего дня и восстановить последовательность действий нарушителя);

- InfoWatch Data Discovery (осуществляет сканирование сетевых узлов и облачных хранилищ, выявляет нарушения при хранении файлов и находит новые данные, нуждающиеся в защите);

- InfoWatch Prediction (выполняет автоматический анализ действий сотрудников с помощью искусственного интеллекта, выявляя подозрительные действия).

Рисунок 1. Архитектура центра расследований InfoWatch

Главная страница

На главной странице центра расследований приведена вся актуальная информация о нарушениях. Для структурирования данных используются дашборды.

Рисунок 2. Главная страница центра расследований InfoWatch

В системе доступны следующие предустановленные панели мониторинга (дашборды):

- Оперативный — отражает наиболее важные показатели для мониторинга нарушений за указанный интервал времени.

- Контроль сотрудников — показывает нарушения с участием людей.

- Файлы — отражает часто встречаемые в нарушениях файлы и статистику действий с ними.

- Нарушения — позволяет видеть изменения в поведении сотрудников.

- Дашборд руководителя — обобщает информацию по подразделению.

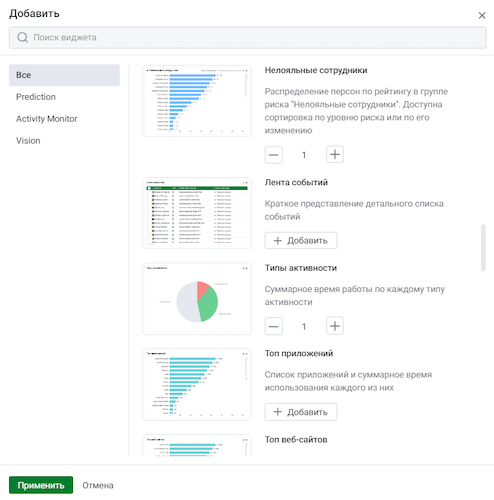

Есть возможность создавать собственные дашборды из доступных виджетов (в зависимости от того, какие продукты InfoWatch приобретены).

Рисунок 3. Добавление виджетов при создании дашборда

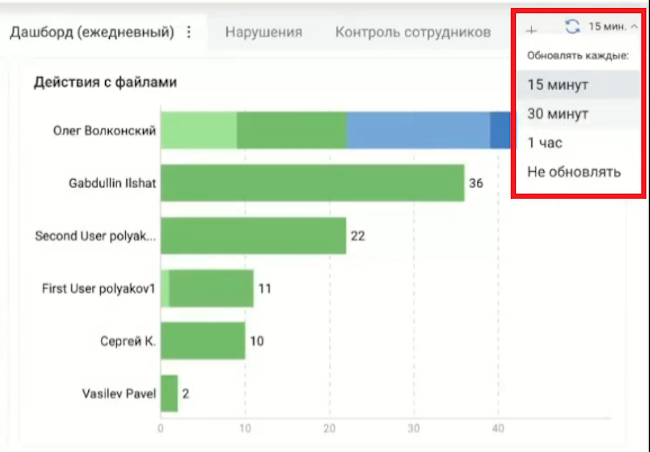

Данные на главной странице могут обновляться каждые 15, 30 или 60 минут, что позволяет осуществлять мониторинг в режиме реального времени.

Рисунок 4. Настройка периода обновления информации на дашбордах

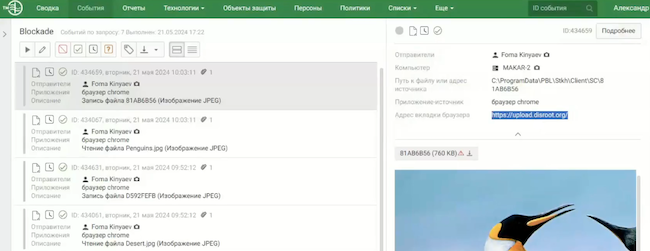

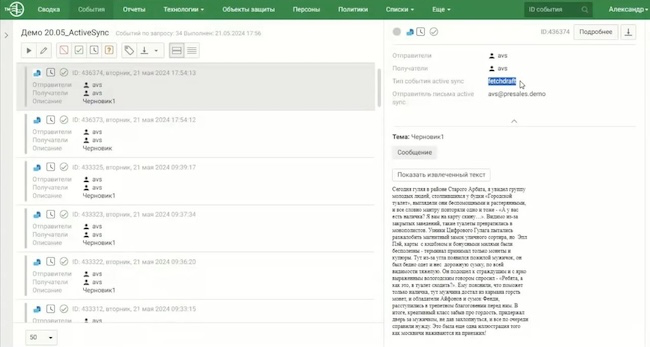

События

В этом разделе отображены все события, полученные из Traffic Monitor. Для быстрого поиска предусмотрено большое количество критериев фильтрации. Для каждого события отображается:

- уровень нарушения (выводится в начале строки события, выделяется цветом в зависимости от уровня: высокий, средний, низкий);

- дата создания события;

- сотрудник, совершивший нарушение;

- получатель (другое лицо или ресурс);

- описание совершённого действия (передача, отправка на печать, копирование и прочее);

- название и размер вложения (при его наличии);

- сработавшие для данного вида нарушения политики;

- переданные объекты защиты;

- идентификатор события.

Рисунок 5. События и фильтры в центре расследований InfoWatch

При нажатии на конкретное событие можно увидеть более детальную информацию о нём.

Рисунок 6. Детализированная информация о событии

Аналитика

В разделе «Аналитика» отображаются статистика нарушений, граф связей и сведения об активности.

В первом подразделе приведены данные из Traffic Monitor.

Рисунок 7. Подраздел «Статистика нарушений»

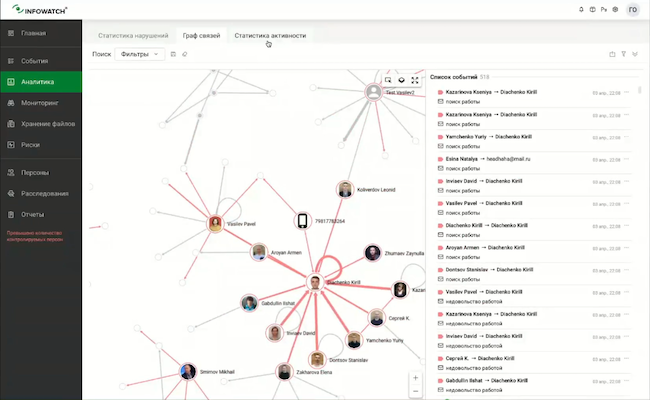

На графе связей визуализируется информация о событиях с участием сотрудника. Стрелка на ребре графа показывает направление потока данных, толщина ребра зависит от количества событий, цвет ребра зависит от уровня нарушения.

Для графа есть возможность применения фильтров. При модификации параметров фильтра граф тоже изменяется.

Рисунок 8. Подраздел «Граф связей»

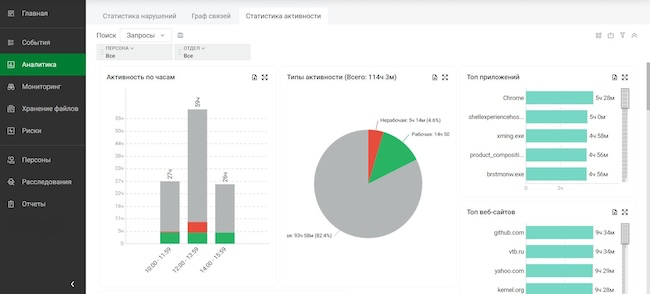

На вкладке «Статистика активности» в виде графиков представлена информация о действиях пользователей.

Рисунок 9. Подраздел «Статистика активности»

Мониторинг

Раздел «Мониторинг» включает в себя следующие подразделы:

- Сведения обо всех событиях, полученных из различных источников.

- Действия сотрудников с файлами.

- Снимки экрана, сгруппированные по активным сессиям.

- Аудиозаписи звукового окружения ПК сотрудников.

- Интерактивная шкала времени (таймлайн), где объединена информация изо всех предыдущих подразделов.

Таймлайн позволяет получить полную информацию по всем действиям сотрудника. Информация на шкале времени отображается согласно выбранным параметрам.

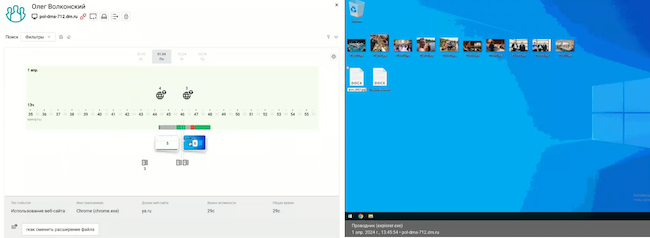

Рисунок 10. Таймлайн сотрудника на вкладке «Наблюдение»

Таймлайн можно масштабировать от часов до секунд. При щелчке по событию открывается окно с информацией о нём; также можно просмотреть снимки экрана, прослушать аудиозаписи окружения и пр.

Рисунок 11. Просмотр событий на таймлайне

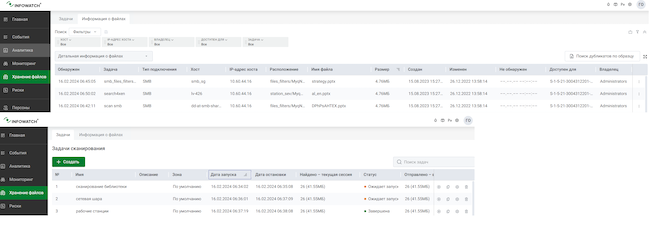

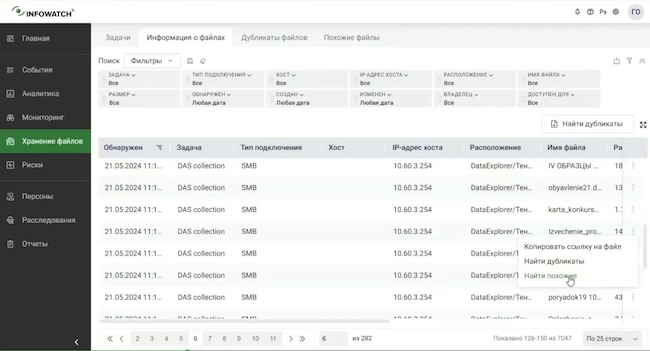

Хранение файлов

Раздел содержит данные из модуля Data Discovery, полученные в результате сканирования ресурсов.

Рисунок 12. Вкладки подраздела «Хранение данных»

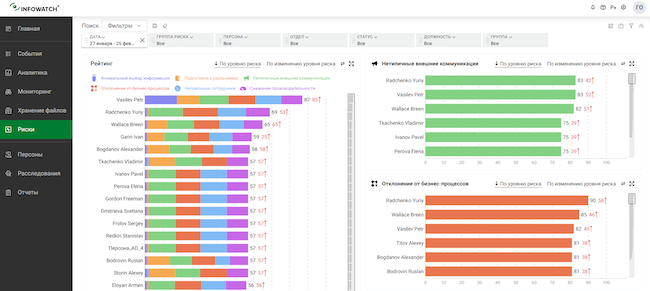

Риски

Информация здесь основана на данных системы InfoWatch Prediction. В раздел включены общий рейтинг пользователей и рейтинг по группам риска. На рейтинг работника влияет степень отклонения от нормы.

Рисунок 13. Подраздел «Риски»

Персоны

В разделе «Персоны» содержится справочник сотрудников. Информация о сотрудниках берётся из Active Directory или Traffic Monitor, при необходимости добавляется вручную.

Рисунок 14. Досье сотрудника

Досье сотрудника показывает статистику активности и нарушений, граф связей, доступные ему файлы.

Рисунок 15. Просмотр файлов, доступных сотруднику

Помимо общего графа связей в разделе «Аналитика», строится граф для каждого сотрудника.

Рисунок 16. Граф связей для конкретного сотрудника

При нажатии на ребро графа отображается информация о событии.

Рисунок 17. Просмотр события, показанного на графе

Расследования

Этот раздел позволяет накапливать данные по нарушениям в одном месте для последующего принятия решений.

Проведём расследование на основе информации из предыдущих разделов.

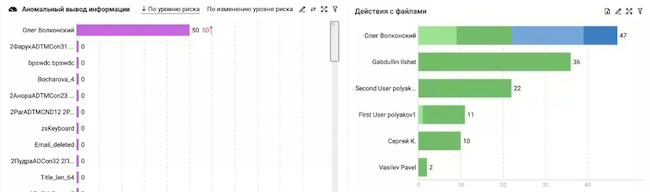

На главной странице центра расследований при визуальном осмотре наше внимание сразу же привлекает сотрудник по имени «Олег Волконский»: он совершал больше всего действий с файлами (открывал, создавал, переименовывал, перемещал) и осуществлял аномальный вывод информации.

Просматривая события, связанные с заинтересовавшим нас сотрудником, видим, что под видом графического файла в облачное хранилище был отправлен текст.

В разделе «Мониторинг», разбирая действия сотрудника на шкале времени, мы видим, что он интересовался способами изменить расширение файла и замаскировал документ под JPG-файл. Это подтверждает наши подозрения об утечке данных.

При просмотре досье сотрудника граф связей показывает, что данные отправлялись за периметр компании ещё и через мессенджер. Содержимое сообщения не оставляет сомнений в том, что «Олег Волконский» — нарушитель. В его досье можно увидеть, к каким ещё файлам он имеет доступ (а следовательно, может их «слить»).

На любом этапе, от возникновения подозрений до их подтверждения, можно создать карточку расследования, добавляя в неё все связанные события, файлы, досье персон.

Рисунок 18. Добавление события в карточку расследования

Карточку можно редактировать, архивировать, менять в ней порядок событий.

Рисунок 19. Карточка расследования

При проведении расследования мы использовали данные из различных продуктов и модулей InfoWatch по защите данных. Отсутствие необходимости переключаться между панелями различных систем ИБ для уточнения информации значительно экономит время и позволяет оставаться в контексте инцидента.

Отчёты

Для выгрузки в формат XLSX необходимо определить охват данных и тип отчёта. От выбора типа зависит итоговое представление: презентационный тип содержит таблицы и графики и предназначен для печати, а детализированный тип содержит структурированные данные из виджетов.

Аппаратные и программные требования продуктов InfoWatch

С системными требованиями можно ознакомиться на сайте вендора. Для всех продуктов InfoWatch указываются минимальные необходимые значения, так как спецификация оборудования рассчитывается индивидуально для каждого заказчика в зависимости от предполагаемой нагрузки и параметров сети. Для расчёта требуемых конфигураций рекомендуется привлекать специалистов компании InfoWatch.

Сценарии использования продуктов InfoWatch

Рассмотрим на примерах возможности использования новых технологий InfoWatch и восстановим в консоли центра мониторинга детальную картину инцидента, а также узнаем, для каких целей в продукте используется искусственный интеллект (ИИ). (Преимуществам и рискам, связанным с применением машинного обучения, посвящена статья на нашем ресурсе.)

Перехват отправки файлов в любые облачные хранилища и веб-сервисы

В DLP-системе обязательно должен быть контроль всего спектра каналов. Однако есть то, о чём не любят говорить производители: передача данных в защищённые файловые хранилища и веб-сервисы с часто меняющимися протоколами. В таких случаях DLP либо не может перехватывать файлы вовсе, либо теряет эту способность с каждым обновлением протокола на веб-ресурсе. Компания InfoWatch решила эту проблему: в их системе применяется особая технология, благодаря которой работа перехватчика не останавливается даже при смене сетевого протокола веб-сервиса.

Рисунок 20. Перехват сообщения, отправленного в защищённый файлообменник

Эта технология перехвата может использоваться и операторами персональных данных. Дело в том, что здесь не нужна подмена сертификата безопасности SSL, а значит, можно не вмешиваться в ГОСТовое шифрование. Это позволяет контролировать обмен документами с критически значимыми бизнес-системами, в том числе хранящими персональные данные.

Интеграция

InfoWatch уже давно идёт по пути интеграции со сторонними корпоративными приложениями и сервисами с помощью программных интерфейсов (API). События перехвата данных, формируемые сторонними компонентами, передаются в Traffic Monitor для последующей классификации и анализа. Использование API позволяет заказчику самостоятельно определять, какие данные попадут в DLP-систему. На данный момент в портфеле InfoWatch — 75 настроенных интеграций. При необходимости вендор готов оказать интегратору, заказчику или производителю приложения помощь в создании или настройке интеграционного решения.

Благодаря универсальному перехватчику DLP-система InfoWatch поддерживает и нестандартные приложения. Допустим, необходимо отслеживать выгрузку проектов из программы по 3D-моделированию. В таком случае нужно фиксировать сам факт сохранения файла на локальной машине, а не факт его передачи куда-либо. В рамках технической поддержки настройка перехвата из любого приложения выполняется в предельно сжатые сроки, вплоть до одного дня.

Такой подход позволяет контролировать данные ещё до того, как они попадут в каналы передачи информации для вывода.

Контроль корпоративной почты на личном устройстве сотрудника

Весьма часто работникам организаций требуется использовать корпоративную почту на личном устройстве: ноутбуке, мобильном телефоне, планшете. Для компании это — дополнительные риски утечки информации: сотрудник может сохранить письмо или вложение на личном устройстве, открыть на своём смартфоне черновик письма, созданный на рабочем ПК. Передачи данных при этом не происходит, так что отследить подобные моменты средствами стандартной DLP-системы без установки агента или MDM-клиента (приложения для контроля и защиты мобильных устройств) на личный гаджет не представляется возможным.

Для решения этой проблемы в InfoWatch Traffic Monitor используется программный модуль ActiveSync Adapter, который обеспечивает синхронизацию почты на Exchange-сервере и мобильном устройстве. Интеграция с ActiveSync позволяет легитимно и этично контролировать рабочую почту на личном устройстве без установки ПО.

Для примера мы создали и сохранили черновик письма в корпоративной почте на телефоне. Это действие незамедлительно появляется в панели событий Traffic Monitor, с отображением содержания черновика.

Рисунок 21. Событие, созданное в Traffic Monitor при сохранении черновика на личном устройстве

Поведенческая аналитика по сотрудникам

Для выявления отклонений в нормальном течении бизнес-процессов используется UBA-система (User Behaviour Analytics) InfoWatch Prediction, основанная на технологии машинного обучения. Изучая ежедневные данные о действиях сотрудников, она самостоятельно определяет стандартные паттерны отдельно для каждого работника, а потом отслеживает изменения в поведении. Статистика аномального поведения сотрудников представлена в удобном для визуального анализа виде.

Рисунок 22. Визуальное представление данных о действиях сотрудников

Искусственный интеллект в InfoWatch Prediction учитывает в том числе и усреднённые данные по всей компании, а также поведение работников, которые похожи на ту или иную персону.

Инструмент предиктивной аналитики позволяет осуществлять профилактику нарушений и оперативно реагировать на подозрительные действия сотрудников.

При использовании InfoWatch Prediction совместно с модулем ActiveSync Adapter можно выявить аномальную работу с почтой на смартфоне — например, если сотрудник стал сохранять много черновиков писем.

Аудит и категоризация данных на файловых ресурсах

Контролировать данные необходимо до их утечки. Для этого нужно проводить аудит хранения информации и доступа к ней.

Модуль Data Discovery сканирует рабочие станции и файловые хранилища, позволяя:

- проводить инвентаризацию файлов с учётом их содержимого и обнаруживать новые информационные активы;

- выявлять нарушения при хранении файлов (если конфиденциальный документ находится в общем доступе, то ИБ-специалист будет об этом уведомлён);

- найти копию файла с определением того, кто является его владельцем и кому он доступен для копирования, чтения и редактирования.

Новая «фишка» этого модуля — категоризация файлов с помощью машинного обучения и их индексация для ускорения поиска. При проверке файлов все документы раскладываются по смысловым группам. Посмотрев на аннотацию и примеры, специалист по ИБ может быстро понять, стоит ли защищать тот или иной тип документов. Если ответ положителен, то специалист выгружает файлы и отправляет их в «Автолингвист» — так автоматически создаётся словарь для детектирования этой информации в трафике. Это кратно снижает трудозатраты при настройке DLP и позволяет чаще актуализировать политики.

При каждой категоризации файлы индексируются. Это позволяет мгновенно находить схожие по смыслу документы. В других DLP-системах используется поиск по хешу файла, что занимает много времени и не позволяет находить черновики документа.

Приведём пример. Предположим, что у нас есть файл с данными по участию в конкурсе в качестве подрядчика и мы хотим, чтобы эта информация имелась только у ограниченного круга лиц. При этом у кого-то могут храниться старые версии документа или же его части.

С помощью модуля Data Discovery мы осуществляем сканирование файлов, далее из перечня выбираем нужный нам документ и нажимаем «Найти похожие».

Рисунок 23. Поиск аналогичных по смыслу файлов

Результаты поиска аналогичных файлов (все документы со схожим набором терминов, словосочетаний и по той же тематике) выводятся моментально, это достигнуто как раз за счёт их индексирования.

Для отслеживания действий в критически важных для компании системах с целью контроля прав пользователей используется модуль Data Access Tracker. Контроль изменения прав осуществляется по установленным правилам. При срабатывании правила уведомляется специалист по ИБ.

Анализ расшифровки аудиоокружения ПК

С недавнего времени для обнаружения внутренних нарушителей в портфеле InfoWatch Activity Monitor присутствует инструмент для записи звука вокруг ПК с помощью перехватчика Audio Record Control, для которого предусмотрена гибкая настройка правил: можно задать продолжительность ведения записи, указать ресурсы, при доступе к которым осуществляется запись, или же включать фиксацию звукового окружения при начале сессии конкретного пользователя.

Для нужд автоматического анализа аудиозаписей используется технология транскрибирования (преобразования аудиопотока в текст). По данным, которые были получены в результате этой процедуры, осуществляется полнотекстовый поиск. Это позволяет проверять разговоры на упоминание конкретных сущностей — например, контрагентов.

InfoWatch применяет собственное решение по транскрибированию, которое разворачивается у заказчика и не передаёт данные в сторонние сервисы. За распознавание и согласованность текста отвечают нейронные сети.

При необходимости аудиозапись можно отредактировать: например, поставить метку времени или обрезать.

Рисунок 24. Окно для работы с аудиозаписью

Контроль потребления данных

При нарушении не обязательно использовать электронные средства связи. Иногда утечка происходит «через голову» сотрудника: он может посмотреть информацию и запомнить её, записать на бумажке.

Traffic Monitor может контролировать то, с какой информацией работал сотрудник. Это особенно актуально для тех сведений, даже малая порция которых критически опасна при утечке. Например, можно отслеживать работу с данными ключевого клиента банка.

Рисунок 25. Поиск событий по ключевым словам в InfoWatch Traffic Monitor

По итогам поиска можно увидеть, кто и на каких ресурсах работал с данными конкретного клиента.

Рисунок 26. Результат запроса на поиск по ключевым словам

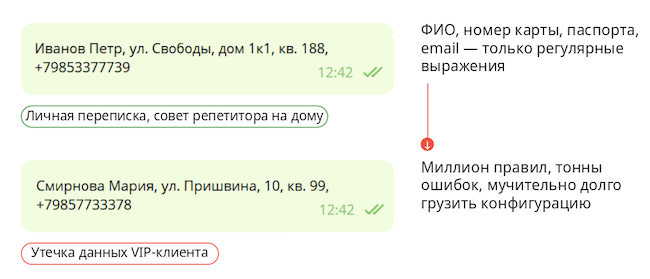

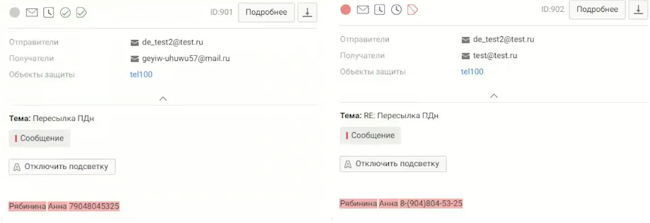

Автоматический контроль допустимости получателя

Многие говорят о важности защиты персональных данных клиентов и сотрудников. Однако для защиты Ф. И. О., номеров карт, паспортов, адресов (в т. ч. электронной почты), телефонных номеров используются регулярные выражения. Это приводит к тому, что специалист по ИБ сталкивается с огромным числом ложных срабатываний на подписи к письмам, советы относительно репетитора на дому и другие неконфиденциальные данные.

Чтобы снизить количество ложных срабатываний, можно указывать в политиках конкретные порции данных. Однако, если у вас 10 000 клиентов, получится 10 000 правил. А если клиентов не десять тысяч, а миллион?

Рисунок 27. Проблема легитимности запроса

Traffic Monitor может контролировать выгрузки, в частности, из баз данных клиентов. Каждый раз, когда сотрудники будут передавать ПДн, система будет проверять, не цитата ли это из базы данных клиентов, причём по заданному сочетанию полей. Скорость защиты ПДн и других именованных данных — 100 млн записей в секунду. Это позволяет свести к минимуму ложные срабатывания, создать одно правило, а не миллион, и динамически обновлять выгрузку, чтобы всегда защищать актуальные данные.

А что делать, если есть бизнес-процесс, при котором конфиденциальную информацию нужно отправлять легитимно (допустим, владельцу счёта в банке нужна выписка по операциям)? Ранее это было нерешаемой задачей для DLP.

Компания InfoWatch использует особый механизм, позволяющий определить легитимность запроса. Для этого необходима интеграция с бизнес-системой — например, CRM или АБС. По определённым маркерам (почта, номер телефона и прочее) осуществляется выгрузка из системы.

Рисунок 28. Выгруженные из бизнес-системы данные (имитация)

Traffic Monitor выявляет защищаемые данные при их передаче и сопоставляет их с информацией из бизнес-приложения. При отсутствии связи между получателем и отправляемыми данными система принимает решение о блокировке запроса.

Рисунок 29. Персональные данные, отправленные на легитимный и нелегитимный почтовые адреса

Попытки отправки данных фиксируются в журнале событий, при этом неправомерному запросу присвоен высокий уровень нарушения (строка события выделена красным цветом).

Рисунок 30. События отправки данных с отражением уровня нарушений

Время проверки легитимности запроса не зависит от количества пользователей. Это достигнуто благодаря особой запатентованной технологии индексации.

В итоге, например, отправка банковской выписки владельцу карты допускается, а постороннему лицу — блокируется. Выслать конфиденциальные данные подрядчику с NDA — можно, конкуренту — нельзя. Спецпредложение по кредитной ставке всегда уйдёт к правильному клиенту и никогда не поступит неправильному.

Выводы

С появлением центра расследований пользователи InfoWatch Traffic Monitor получили возможность в едином интерфейсе и в едином контексте пресекать нарушения ИБ, выявлять риски и обеспечивать профилактическую работу, отслеживать аномальную активность сотрудников, проводить аудит хранения данных и прав доступа. Это позволяет сказать, что решение от InfoWatch охватывает целый комплекс задач по защите данных, а не только защиту от утечек, как классические DLP-системы. Использование искусственного интеллекта позволяет значительно расширить возможности специалистов по ИБ за счёт скоростной обработки миллионов событий.

Стоит также отметить, что в продуктах InfoWatch реализована поддержка отечественного программного обеспечения.

Достоинства:

- Автоматизация поиска новых информационных активов и настройки политик безопасности с помощью технологий ИИ, быстрый поиск похожих по смыслу документов.

- Контроль данных в трафике, на ПК, серверах, в бизнес-системах и облаках, фиксация даже факта ознакомления с информацией. Есть возможность контроля корпоративной почты на личном устройстве без установки агента.

- Контроль допустимости получателя позволяет защищать ПДн от несанкционированной отправки и не мешать разрешённым операциям такого рода.

- Возможность увидеть подготовку инцидента благодаря поведенческой аналитике с применением технологий машинного обучения.

- Собственная технология транскрибирования аудиозаписей.

- Интерактивный таймлайн для получения детальной информации о действиях сотрудников.

- Единый интерфейс центра расследований позволяет иметь под рукой максимум информации, быстро строить различные срезы данных и понимать контекст инцидента.

Недостатки:

- Для возможности пользоваться всеми функциями центра расследований нужно покупать дополнительные модули.

- Высокие аппаратные требования при большом количестве анализируемых данных.

- Отсутствует поддержка операционной системы macOS.