Сертификат AM Test Lab

Номер сертификата: 408

Дата выдачи: 15.02.2023

Срок действия: 15.02.2028

- Введение

- Функциональные возможности Kaspersky Fraud Prevention

- Архитектура Kaspersky Fraud Prevention

- Системные требования Kaspersky Fraud Prevention

- Сценарии использования Kaspersky Fraud Prevention

- Выводы

Введение

По данным исследования Juniper Research, в 2018 году убытки от кибермошенничества в сфере онлайн-платежей и сервисов составили 22 млрд долларов США, а к 2023 г. был спрогнозирован рост до 48 млрд долларов США. Прогноз был сделан без учёта пандемии, когда в условиях борьбы с COVID-19 ускорился переход сферы услуг в онлайн, потребовались организация защиты дистанционных рабочих мест и в целом укрепление информационной безопасности пользователей.

В России (по данным РБК на 2020 год) наблюдается резкий рост числа инцидентов в сфере «электронных средств платежа» по сравнению с предыдущими годами. При этом к концу 2021 г., согласно заявлениям Банка России, 75 % оборота денежной массы составляли безналичные платежи.

Рисунок 1. Изменение числа случаев мошенничества в период самоизоляции по данным РБК и crimestat.ru

Многие кредитные организации России в 2022 году отметили рост интереса киберпреступников к онлайн-приложениям и стали усиливать антифрод-системы. Мы также отмечали, что спрос на опытных антифрод-специалистов возрастает, как и на аналитиков SOC.

Вендоры активно совершенствуют технологии защиты в ответ на новые угрозы со стороны кибермошенников, среди которых — появление новых инструментов для проведения атак, расширение рынка FaaS (Fraud-as-a-Service, мошенничество как услуга), создание синтетических отпечатков устройств (Linken Sphere), в том числе и для последующей перепродажи, покупка реальных отпечатков устройств (Genesis).

Создаются боты четвёртого и пятого поколений, которые имитируют не только поведение, но и физические действия человека: прикосновение пальца к дисплею смартфона, правдоподобное перемещение курсора мыши и т. п.

Методы социальной инженерии также развиваются. Например, в 2019-2020 годах были распространены случаи, когда злоумышленники побуждали пользователей устанавливать утилиты дистанционного администрирования: они представлялись сотрудниками банка и предлагали перевести деньги на якобы безопасный счёт. В такой ситуации даже легитимный софт (AnyDesk, TeamViewer, AirDroid и т. д.) становится оружием для нанесения ущерба. С 2021 г. схема изменилась: злоумышленники переместились в Zoom, Skype и просили активировать функцию «трансляции экрана», а далее убеждали жертв совершать необходимые действия.

Практически каждый россиянин сталкивался с попыткой телефонного мошенничества в сфере онлайн-банкинга. Это большая проблема многих банков, так как телефонное мошенничество составляет от 70 до 90 % от общего объёма атак в этом сегменте. С обзором рынка приложений для защиты от спам-звонков можно ознакомиться на нашем сайте.

Впрочем, не все атаки мошенников происходят в финансовом секторе: не менее часто жертвами становятся пользователи интернет-порталов, онлайн-магазинов, социальных сетей, мессенджеров и онлайн-игр.

Рисунок 2. Количество веб-атак в сфере игр по данным Kaspersky Security Network в 2020-2021 гг.

Манипуляции кибермошенников также могут привести к провалу маркетинговых кампаний организаций с программами лояльности: бонусами, баллами, накопительными скидками, кешбэком и т. д. Например, в случае с ретейлерами мошенники, используя различные методы, могут получить доступ к аккаунтам пользователей и перевести бонусные баллы на свой счёт, чтобы использовать их для собственных покупок. Другой сценарий — продажа украденных данных в даркнете: например, накопленных миль авиакомпаний. Также злоумышленники могут зарегистрировать множество фейковых аккаунтов, чтобы на накопленные приветственные баллы покупать товары для перепродажи со скидками.

Рисунок 3. Граф из 3000 синтетических аккаунтов для получения промокодов по программе лояльности

Эволюция и трансформация мошеннических схем ускоряются в эру повсеместной цифровизации, повышается сложность атак, злоумышленники с каждым годом подготовлены всё лучше: знают много информации о жертве из разных источников (закрытых и открытых), могут представиться следователем и предложить помочь расследовать инцидент и т. д. Активно развиваются как мировой, так и отечественный рынки антифрод-платформ, что можно увидеть в нашем аналитическом обзоре систем противодействия мошенничеству.

В борьбе с угрозами онлайн-фрода важно повышать уровень цифровой грамотности,например при проведении соответствующих обучающих программ для сотрудников. Другая сторона борьбы с мошенническими действиями — это защита с помощью программно-технических средств.

Одним из популярных продуктов на отечественном рынке сессионных антифродов является Kaspersky Fraud Prevention. «Лаборатория Касперского» глубоко изучает проблему, опираясь в том числе на глубокие знания и широкий опыт экспертов команды: антифрод-аналитиков, математиков-исследователей и специалистов по машинному обучению. Компания также самостоятельно проводит исследования и ретроанализ, отслеживает тренды в мошеннических схемах, формирует модели потенциальных угроз и применяет в продукте соответствующие технологии и разработки.

Kaspersky Fraud Prevention развивается с 2014 года: изначально продукт был рассчитан на защиту конечных точек (АРМ, рабочие станции). К 2017 году платформу перенесли в облако, что было продиктовано трендами в ИТ-сфере, изменением мошеннических схем и новыми потребностями заказчиков.

Рассмотрим, какие именно риски мошеннических действий помогает минимизировать интеллектуальная антифрод-платформа Kaspersky Fraud Prevention и каким образом ей это удаётся.

Функциональные возможности Kaspersky Fraud Prevention

Kaspersky Fraud Prevention позволяет выявлять сложные схемы мошенничества в цифровых каналах в режиме реального времени. Это достигается путём непрерывного анализа сессии пользователя и использования данных из других продуктов компании наряду с собственными данными Kaspersky Fraud Prevention.

Рисунок 4. Схема комплекса непрерывного анализа сессии пользователя

Набор фактов о системном окружении пользователя, его поведении в сессии и различных факторах риска, таких как входящий звонок с неизвестного номера, аномальные данные с биометрических датчиков, новое устройство и многие другие показатели, поступает в облако Kaspersky Fraud Prevention, где анализируется с учётом исторических данных и глобальных репутационных сервисов Kaspersky. На основании этого создаются вердикты о подозрительной активности в сессии пользователя.

Далее вердикты могут быть использованы в виде быстрого скоринга, к примеру, при совершении платежей и/или инцидентов с детальной информацией о подозрительной активности для проведения более глубокого расследования антифрод-аналитиками. Инцидентом может являться, например, случай кражи учётных данных, создание подозрительных аккаунтов, отмывание денежных средств и т. д.

Рисунок 5. Среднегодовое соотношение вердиктов по рискам онлайн-сессии пользователя за 2022 год

Рассмотрим, на основе комплекса каких технологий выносится вердикт и формируются инциденты.

Технологии Kaspersky Fraud Prevention

Важно подчеркнуть, что облачная платформа работает только с обезличенными данными, конфиденциальность пользователя при этом никак не затрагивается.

Рисунок 6. Схема ключевых технологий Kaspersky Fraud Prevention

- Анализ устройства и окружения. Для выявления скомпрометированных устройств и факторов риска анализируются сотни различных параметров. Выявить признаки компрометации помогает глобальная экспертиза «Лаборатории Касперского». В то же время для «хороших» устройств могут быть предоставлены упрощённые условия аутентификации.

- Сессионные аномалии указывают на признаки влияния мошенников на действия пользователя или имитацию легитимной активности. Например, это могут быть признаки удалённого управления, трансляция экрана, отклонения в историческом профиле пользователя и характерные для мошенничества профили звонков.

- Идентификация устройства позволяет выявлять мошеннические схемы основываясь на истории активности пользователей и устройств. Например, для устройств, которые используются для вывода денег, характерна работа с десятками и сотнями аккаунтов, и наоборот, «угнанный» аккаунт может использоваться на аномально большом количестве устройств.

- Обнаружение вредоносных программ. В зависимости от специфики области применения для детектирования заражения пользовательского устройства может использоваться облегчённая схема облачного сканирования либо полноценный сканирующий компонент на устройстве с загружаемыми антивирусными базами (сигнатурный анализ) и обнаружением на основе машинного обучения (несигнатурный анализ).

- Поведенческий анализ. Анализирует активность пользователя в течение сессии. Учитывается взаимодействие с элементами навигации, перемещение по разделам веб- и мобильного приложения. Это позволяет создавать отдельные правила для тех действий, которые чаще осуществляют именно мошенники. Также возможно обнаружение аномалий поведения пользователя, что само по себе не идентифицирует угрозу, но может использоваться совместно с другими факторами риска.

- Поведенческая биометрия. Анализирует взаимодействие пользователя с устройствами ввода (мышь, сенсорный экран, клавиатура) и различными сенсорами мобильного телефона (гироскоп, акселерометр и т. д.). Аномальные данные из этих источников помогают выявлять автоматизированную активность, эмуляторы и средства удалённого контроля устройства. В некоторых случаях также возможно определить признаки перехвата учётной записи мошенником.

- Выявление мошеннических звонков. Позволяет выделить потенциально мошеннические звонки в мобильном приложении. Также есть возможность совместной интеграции с Kaspersky Who Calls SDK. В этом случае доступны как репутация номеров для более точного вынесения вердиктов (для ОС Android и iOS), так и возможность оповещать пользователя о мошеннических и назойливых звонках по аналогии с работой приложения Kaspersky Who Calls.

Рисунок 7. Схема взаимодействия KFP и Kaspersky Who Calls SDK на примере Android-платформы

Для обеспечения высокого уровня эффективности, скорости реакции системы, высокого качества прогнозирования и точности обнаружения используется сразу несколько подходов: конфигурируемые правила, экспертный анализ и технологии машинного обучения. Комплекс таких технологий позволяет мгновенно реагировать на случаи мошенничества, снижая потенциальный риск ущерба как для пользователя, так и для компании, предоставляющей онлайн-сервис.

Kaspersky Fraud Prevention может быть полезен для:

- упрощения входа легитимных пользователей, а также сокращения количества шагов при совершении целевых действий, что позволяет повысить конверсию платежей онлайн-сервиса;

- обнаружения захвата аккаунта злоумышленником на ранней стадии в режиме реального времени;

- обнаружения подозрительных новых аккаунтов (мошенники, боты);

- обогащения данными внешних систем, таких как SIEM, SOAR, XDR, EFM и т. д.;

- ускорения реакции и адаптации к новым схемам и шаблонам мошенников;

- снижения операционных затрат: оптимизация обработки обращений клиентов в колл-центр и экономия на закупке инструментов 2FA;

- выявления признаков отмывания денежных средств;

- соблюдения требований и рекомендаций регулятора, в том числе ПОД/ФТ и требований к выявлению признаков мошенничества для Системы быстрых платежей от НСПК.

Архитектура Kaspersky Fraud Prevention

Рисунок 8. Общая схема работы Kaspersky Fraud Prevention

Как мы отметили выше, данные о сессии пользователя передаются в облако непрерывно в течение сеанса в мобильном приложении или на веб-портале. Далее поступившие данные анализируются на наличие индикаторов угроз и аномалий в историческом профиле пользователя.

Результаты анализа могут поставляться через два основных модуля, каждый из которых может использоваться отдельно:

- Advanced Authentication выносит вердикты по действиям пользователя в веб- и мобильном приложении на этапах аутентификации, авторизации, регистрации, платежа, оформления заказа и т. д.;

- Automated Fraud Analytics формирует инциденты с детальной информацией об обнаруженной подозрительной активности.

Рассмотрим возможности и особенности обоих модулей подробнее.

Модуль Advanced Authentication

Advanced Authentication обеспечивает оценку уровня риска на протяжении всей сессии за счёт технологий «аутентификации на основе рисков» (RBA, Risk-Based Authentication) и «непрерывной аутентификации».

Во время сессии пользователя происходит непрерывный анализ и поиск аномалий, которые могут быть связаны с действиями мошенников. В любой момент, когда необходимо оценить уровень риска сессии, например при логине или при подтверждении платежа, может быть запрошен агрегирующий вердикт, который будет предоставлен в срок до 1 секунды (обычно 200–300 мс).

Рисунок 9. Базовая схема работы модуля Advanced Authentication в Kaspersky Fraud Prevention

Если сессия пользователя оценивается как легитимная, платформа выносит «зелёный» вердикт. При обнаружении отклонений и аномалий появляются «красные» или «серые» вердикты, когда могут быть задействованы дополнительные факторы верификации пользователя (обращение в колл-центр, подтверждение по СМС, одноразовый пароль и т. п.) или наложены ограничения со стороны функциональных возможностей сервиса (не начисляются бонусы, скрыты разделы и т. д.). Результаты RBA отражаются в режиме реального времени в веб-консоли.

Окончательное решение о блокировке или ограничении возможностей пользователя принимает заказчик на основе правил обработки сессионных инцидентов, примеры которых мы рассмотрим ниже в разделе «Сценарии использования».

Модуль Advanced Authentication:

- обеспечивает выявление признаков кражи учётной записи и другие факторы риска как на этапе входа в систему, так и на протяжении всей сессии;

- позволяет повысить уровень удобства использования за счёт снижения количества шагов аутентификации и сокращения процедур проверки пользователя при совершении платежей, изменении профиля и других действиях;

- помогает снизить затраты на предоставление услуг 2FA (второго фактора аутентификации);

- обеспечивает соответствие законодательным требованиям в области безопасности платежей и противодействия мошенническим операциям.

Модуль Automated Fraud Analytics

По своей сути Automated Fraud Analytics — модуль цифровой антифрод-криминалистики для распознавания сложных комбинаций, аномалий и комплексного расследования мошеннических инцидентов.

Рисунок 10. Схема работы модуля Automated Fraud Analytics в Kaspersky Fraud Prevention

Аналитики «Лаборатории Касперского» создают правила формирования инцидентов для модуля Automated Fraud Analytics на языке Python. Количество правил не ограничено. Вендор поставляет готовые правила по принципу «лучшие практики» для обоих модулей, постоянно дополняет и оптимизирует их.

На выходе модуль формирует «инцидент» — результат срабатывания предварительно настроенного правила, которое создано на основе комбинации категорий пользовательской активности и «сырых» данных, поступающих с веб- и мобильного сенсоров.

«Инцидент» не всегда может быть вызван действиями злоумышленников. Например, пользователь мог сменить мобильное устройство, что привело к появлению нового инцидента, который необязательно требует немедленной реакции, но может учитываться при проведении расследований.

Модуль Automated Fraud Analytics эффективен для:

- разоблачения групп мошенников и запутанных мошеннических схем;

- расширения функциональных возможностей при расследовании инцидентов;

- выявления подозрительных действий в режиме реального времени до того, как действия мошенников нанесут ущерб бизнесу;

- оптимизации и снижения эксплуатационных затрат на фродмониторинг.

Системные требования Kaspersky Fraud Prevention

Так как платформа облачная, вся нагрузка приходится на мощности вендора. Для корректной работы Kaspersky Fraud Prevention машина администратора должна удовлетворять простым минимальным требованиям:

- Монитор: разрешение не менее 1024 × 768.

- Поддерживаемые браузеры: Apple Safari 9, Google Chrome (3 финальные версии), Microsoft Internet Explorer (11 или выше), Mozilla Firefox (2 крайние версии).

Полный цикл развёртывания платформы Kaspersky Fraud Prevention осуществляется в несколько шагов:

- Вендор подготавливает и предоставляет сенсоры — JavaScript-код, который необходимо интегрировать в веб-портал, и/или SDK-библиотеку, обладающую функциональностью сбора параметров мобильного устройства, которую необходимо встроить в мобильное приложение заказчика. Кроме того, заказчику передаются подробные инструкции по интеграции и техническая документация.

- Заказчик интегрирует сенсор в соответствующий канал, при необходимости вендор консультирует по корректному внедрению сенсоров. Примеры реализации включены в документацию.

- Если заказчик планирует оценить работу сервиса в тестовом контуре, то к проверкам можно приступать непосредственно после интеграции и настройки вендором правил как из лучших практик, так и из пожеланий заказчика.

Если заказчик будет оценивать работу сервиса на промышленном трафике, то после проверки интеграции и поступления трафика от пользователей заказчика система в течение первых трёх недель будет работать в режиме накопления информации об исторических профилях пользователей. Далее необходимо настроить правила.

- Оптимизация детектирующих правил и получение результатов.

Теперь рассмотрим работу Kaspersky Fraud Prevention на практике.

Сценарии использования Kaspersky Fraud Prevention

Рисунок 11. Демосайт для тестирования возможностей платформы Kaspersky Fraud Prevention

Воспользуемся демосайтом интернет-банкинга, который разработала «Лаборатория Касперского» для демонстрации возможностей платформы.

Рисунок 12. Страница входа в управление платформой Kaspersky Fraud Prevention

На персональной странице входа в панель управления антифрод-платформой можно выбрать язык интерфейса.

На текущий момент поддерживаются три локализации: русский, испанский и английский языки, поскольку продукты «Лаборатории Касперского» используются на общемировом рынке.

Рисунок 13. Обзорная панель отчётности по событиям в Kaspersky Fraud Prevention

Вверху слева можно выбрать интервал отображения данных: за последние сутки, за последнюю неделю, за последние 30 дней или произвольный. Данные, поступающие через веб-канал и мобильный канал, подсвечиваются в виде инфографики разными цветами.

В обзорном дашборде выводятся следующие события:

- Успешные события входа — количество успешных логинов пользователей, где один и тот же пользователь может аутентифицироваться несколько раз.

- Уникальные пользователи — количество активных уникальных пользователей с разделением на веб-канал и мобильный канал в выбранный интервал времени.

- Типы инцидентов — отображаются предустановленные типы, для которых можно написать свои правила и выполнить классификацию в зависимости от сервиса заказчика: скомпрометированная учётная запись, мошенническая учётная запись, отмывание денег или дроп-сервис, средства автоматизации, заражённое устройство.

- Инциденты по правилам — отображаются инциденты по настроенным правилам с возможностью выбора отдельных правил для мониторинга эффективности и количества срабатываний.

- Статусы инцидентов — формируются на основании обратной связи от заказчика для обучения системы: «новый», «фрод», «отложенный», «не фрод».

- Аутентификация пользователей на основе уровня риска — по каждой аутентификации или запросу на критической точке (платёж, смена данных или другое) выносится вердикт на основании настроенных правил: «красный», «серый», «зелёный».

Рисунок 14. Раздел «События» в Kaspersky Fraud Prevention

«События» — общая аналитическая вкладка, которая позволяет обзорно оценить количество срабатываний различных категорий за выбранный интервал времени.

Для отображения в настройках можно выбрать более 200 различных причин.

Рисунок 15. Раздел «Правила инцидентов» в Kaspersky Fraud Prevention

Правила инцидентов пишутся антифрод-аналитиками «Лаборатории Касперского» по техническому заданию заказчика и могут реализовывать самую сложную логику. Количество правил не ограничено. «Минорная» версия правила изменяется автоматически вместе со временем последнего обновления.

Каждое правило имеет свою версию и тип: «включено», «выключено» или «тестовое» (может сработать, но не фиксируется как инцидент и не влияет на вердикт). Статус правила выставляется заказчиком: «готово» или «требуется улучшение вендором».

Рисунок 16. Раздел «Правила инцидентов», вид правила в Kaspersky Fraud Prevention

Любое правило можно прочитать, но администратор не имеет возможности самостоятельно внести изменения в код правила, который вендор пишет на языке Python. Поддерживается возможность оставить комментарий.

Каждое правило связывается с определённым инцидентом, что отображается ниже в таблице.

Рисунок 17. Раздел «Инциденты» в Kaspersky Fraud Prevention

Инциденты формируются согласно настроенным правилам, список правил можно фильтровать: отобрать записи за определённый интервал времени, а также по статусу и типу. Если были сформированы тестовые инциденты, то они отображаются в одноимённой соседней вкладке.

Каждый инцидент имеет уникальный идентификатор в системе, источник, подробности и тип. Возможны следующие статусы: «фрод», «не фрод», «новый», «отложенный».

Рисунок 18. Раздел «Инциденты → Скомпрометированная учётная запись» в Kaspersky Fraud Prevention

Разбор инцидента содержит рекомендации от вендора, что полезно для заказчиков, которые только знакомятся с антифрод-инструментом.

Указываются список причин, на основании которых сформирован инцидент, а также время создания и последней активности.

Связанные с инцидентом устройства отображаются ниже, равно как и пользователи (идентификаторы), IP-адреса и локации, связанные сессии.

Со страницы разбора инцидента можно быстро переместиться в соответствующий аналитический раздел. Например, перейдём на аналитическую страницу, сформированную платформой по событиям пользователя «user3».

Рисунок 19. Раздел «Пользователи», пользователь «user3» в Kaspersky Fraud Prevention

Как и в случае с инцидентом, отображаются подробная статистика по конкретному пользователю и его окружение: связь с сессиями, инцидентами, IP-адресами, устройствами.

Вся выведенная информация может быть также выгружена через API.

Рисунок 20. Раздел «Пользователи» в Kaspersky Fraud Prevention

В общем разделе «Пользователи» в табличном виде отображаются все учётные записи, которые когда-либо взаимодействовали с веб- и/или мобильным приложением. Здесь находятся / выводятся идентификатор каждого пользователя, имя в системе, данные о локации и временные метки. Сквозной поиск любых сущностей по всем разделам доступен в левом верхнем углу.

Рисунок 21. Раздел «Сессии» в Kaspersky Fraud Prevention

Все данные по сессиям также сведены в таблицу. Каждая сессия имеет уникальный идентификатор; фиксируются канал взаимодействия, имя пользователя, операционная система, геолокационные и временные метки, IP-адрес.

Вердикт по аутентификации на основе уровня риска выводится в столбце «RBA».

Для наглядности мы искусственно создали три последние полностью легитимные сессии одного и того же пользователя «demo3» на демосайте вендора. Первый и второй сеансы при входе в демобанк запрашивали второй фактор аутентификации, что отображено в соответствующем столбце. Каждая из этих сессий подсвечена серым цветом. Цифра означает количество сработавших правил по данному вердикту определённого цвета в рамках сессии. При четвёртом же входе демобанк уже не запрашивал второй фактор аутентификации: правило настроено таким образом, чтобы после трёх успешных входов пользователя в систему дополнительный фактор не требовался.

Рассмотрим последнюю сессию пользователя «demo3» подробнее, нажав на соответствующий идентификатор сессии.

Рисунок 22. Раздел «Сессии», сеанс пользователя «demo3» в Kaspersky Fraud Prevention

Здесь мы видим такое же окружение, как и в предыдущих разделах, а также поле «Результат аутентификации», где отображено правило, на основании которого выносится вердикт.

Нелегитимная сессия пользователя будет подсвечиваться красным цветом в этом же поле, с указанием соответствующего правила или набора правил.

В поле «Результаты вердикта» выведены категории и сопутствующие данные для проведения более глубокого экспертного анализа.

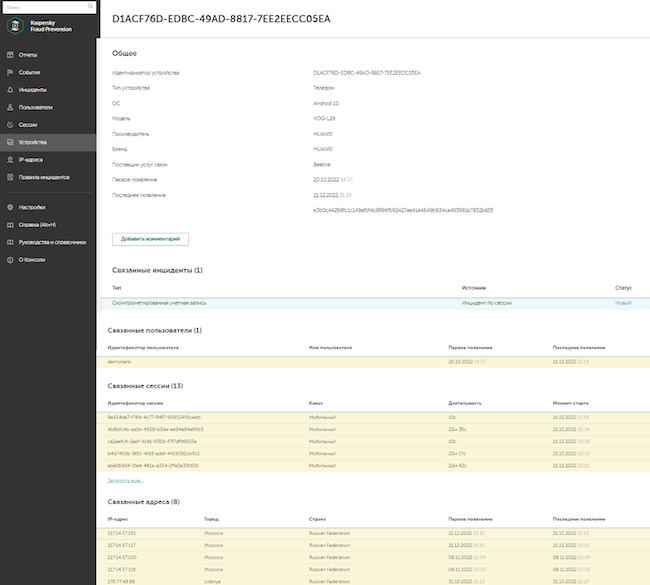

Рисунок 23. Раздел «Устройства» в Kaspersky Fraud Prevention

В разделе «Устройства» данные собраны по такому же принципу, как и в предыдущих секциях. Фиксируются уникальный идентификатор устройства, тип, вендор, операционная система, геолокация и время.

Рисунок 24. Раздел «Устройства», данные по идентификатору устройства в Kaspersky Fraud Prevention

Более подробные данные о каждом устройстве содержат наименование модели, бренд, имя поставщика услуг и временные метки появления в системе. Отображается вся история событий и взаимосвязей устройства с инцидентами, пользователями, IP-адресами.

Рисунок 25. Раздел «IP-адреса» в Kaspersky Fraud Prevention

В сводке по IP-адресам присутствуют поставщик услуг, город и страна, первое и последнее появления.

Поддерживается выгрузка данных по взаимосвязям IP-адреса с пользователями, инцидентами, устройствами в формате CSV. Аналогичная информация отображается визуально, если нажать на требуемый IP-адрес в таблице.

Рисунок 26. Раздел «Настройки» в Kaspersky Fraud Prevention

Раздел позволяет выбрать язык интерфейса, настроить правила аутентификации на основе рисков (RBA), вносить в чёрный список IP-адрес, SIM, идентификатор пользователя или устройства, а также редактировать «Настраиваемые списки», которые участвуют в конструкции правил.

Рисунок 27. Раздел «Настройки», добавление идентификатора устройства в список «white_device» в Kaspersky Fraud Prevention

При внесении устройства в список «white_device» его идентификатор (или идентификаторы) копируются из раздела «Устройства» в соответствующее поле, ниже устанавливается время исключения устройства из списка, по необходимости — оставляется комментарий.

По такому же принципу можно добавить к этому или любому другому списку IP-адреса, идентификаторы SIM, пользователей.

Настроим новое правило RBA для списка «white_device», в котором мы разместили идентификатор устройства.

Рисунок 28. Раздел «Настройки», добавление нового правила RBA в Kaspersky Fraud Prevention

Создадим правило для легитимного RBA-вердикта. Нажимаем на кнопку «Зелёное RBA-заключение» в разделе «Настройки» и попадаем в конструктор правил.

Вендор поставляет преднастроенные правила, на базе которых можно создавать необходимую комбинацию условий для получения «зелёного» вердикта.

Нажимаем на «Добавить правило», в новом поле задаём имя, например «device from white list». Для добавления условия нажимаем «плюсик» и в модальном окне выбираем причину: «Устройство из настраиваемого списка».

Рисунок 29. Раздел «Настройки», условия срабатывания «зелёного» RBA-правила в Kaspersky Fraud Prevention

Далее в выпадающем меню выбираем дополнительное условие «В одном». Теперь система автоматически вынесет «зелёный» вердикт, если устройство находится в одном из указанных нами списков — в нашем случае это список «white_device».

Можно добавить несколько условий, формируя строгий комплекс, который удовлетворяет бизнес-логике заказчика.

Такой же принцип применяется при создании правил для «красных» и «серых» RBA-вердиктов. Любое редактирование правил и списков автоматически активируется платформой незамедлительно.

Нельзя не отметить раздел «Справка», над которым вендор качественно поработал. Структура разделов и развёрнутое содержание многих вопросов позволяют полноценно погрузиться в платформу, получить справочные данные, пояснения по любым типам инцидентов, статистике, глубоким настройкам RBA, видам мошенничества, сессиям и т. д.

Справочная информация постоянно обновляется и полезна не только для работы с Kaspersky Fraud Prevention, но и для расширения общего горизонта знаний об информационной безопасности в области кибермошенничества.

В разделе «Руководства и справочники» предоставлены инструкции по интеграции для веб- и мобильного каналов (Android, iOS), инструкции по интеграции с API, а также описание категорий детектирования пользовательской активности с подробным описанием и метриками.

Kaspersky Fraud Prevention Advanced Authentication может быть использован для получения оценки риска для Системы быстрых платежей (СБП). Модуль способен закрывать признаки относящиеся к пользовательской активности в рамках сессии, формировать оценку риска в формате предусмотренном стандартом ОПКЦ СБП.

В предварительную оценку риска входят обработка параметров транзакции и анализ признаков пользовательской сессии и устройства. В частности, обращается внимание на аномальное поведение, расположение, тип устройства, внесение изменений, время работы, наличие роботизированных инструментов.

Рисунок 30. Закрываемые подпризнаки из стандарта ОПКЦ СБП

Продукты Kaspersky Fraud Prevention в реестре отечественного ПО:

- Kaspersky Fraud Prevention Automated Fraud Analytics [156555] включена в Реестр по приказу Минкомсвязи РФ от 19.11.2019 № 742 (Приложение 1, № п/п 72, реестровый № 5954)

- Kaspersky Fraud Prevention Advanced Authentication [156556] включена в Реестр по приказу Минкомсвязи РФ от 19.11.2019 № 742 (Приложение 1, № п/п 73, реестровый № 5955)

Выводы

Kaspersky Fraud Prevention 2022 — современная облачная антифрод-платформа, нацеленная на предотвращение мошеннических действий в режиме реального времени. Она позволяет соблюсти баланс между удобством для легитимных пользователей и защитой от атак злоумышленников на ранней стадии, попутно снижая затраты на многофакторную аутентификацию.

Применение технологий машинного обучения в анализе потока данных онлайн-сессии пользователя повышает скорость реагирования на фрод-инциденты. Пул собранных данных даёт возможность проводить глубокий криминалистический анализ, помогая аналитикам разоблачать сложнейшие многоуровневые мошеннические схемы.

Простой и понятный интерфейс со стороны дизайна можно привести в более современный вид (шрифты, отступы, поля таблиц, выделить поиск).

Нельзя не отметить высокую скорость поиска по огромному массиву собираемых данных.

Для адаптации под текущие реалии ландшафта угроз и мошеннических трендов Kaspersky Fraud Prevention стабильно получает обновления. Вендор активно развивает платформу, прислушивается к потребностям заказчика.

В конечном итоге, Kaspersky Fraud Prevention сопутствует снижению прямых финансовых и репутационных потерь бизнеса, позволяет сократить операционные расходы, а также помогает заказчику соблюдать требования регулятора (115-ФЗ; 161-ФЗ, 167-ФЗ, 375-П; 382-П; 16-МР; ОПКЦ СБП).

Достоинства:

- Простое внедрение и скорое получение первых результатов.

- Поддержка выгрузки данных посредством API.

- Гибкий конструктор правил аутентификации на основе уровня риска.

- Быстрый сквозной поиск любой сущности в огромном массиве данных.

- Минималистичный простой и понятный интерфейс.

- Обогащение данных SIEM, SOAR, EDR и т. д.

- Расследование и выявление сложных мошеннических схем.

- Поддержка пользователей и качественный справочник.

Недостатки:

- Настройка ролевой модели доступа — только через вендора.

- Дизайн интерфейса требует доработок (шрифты, меню, таблицы, поиск, инфографика).

- Необходимость участия аналитика от вендора в написании правил по инцидентам.