Сертификат AM Test Lab

Номер сертификата: 502

Дата выдачи: 25.12.2024

Срок действия: 25.12.2029

- Введение

- Технологическая концепция Kaspersky SD-WAN

- Функциональные возможности Kaspersky SD-WAN

- Возможности Kaspersky SD-WAN версии 2.2

- 4.1. Поддержка VRF Lite

- 4.2. Централизованное управление политиками файрвола и NAT на CPE

- 4.3. Поддержка Direct Internet Access (DIA)

- 4.4. Централизованное управление отправкой NetFlow

- 4.5. Поддержка PPPoE

- 4.6. Поддержка 2FA при доступе к веб-интерфейсу оркестратора

- 4.7. Передача логов аудита на внешний Syslog-сервер

- 4.8. Прочие нововведения и возможности

- Новейшие возможности Kaspersky SD-WAN 2.3

- Архитектура Kaspersky SD-WAN

- 6.1. Оркестратор SD-WAN

- 6.2. Контроллер SD-WAN

- 6.3. Менеджер виртуализации инфраструктуры

- 6.4. VNF-менеджер

- 6.5. Шлюз SD-WAN

- 6.6. CPE

- Лицензирование

- Сценарии применения Kaspersky SD-WAN 2.3

- 8.1. Описание компонентов стенда

- 8.2. Сценарий отказоустойчивости и порядок настройки

- 8.3. Создание домена и центра обработки данных

- 8.4. Создание шаблона экземпляра SD-WAN

- 8.5. Создание шаблона сервиса SD-WAN

- 8.6. Создание тенанта и развёртывание сервиса SD-WAN

- 8.7. Развёртывание и регистрация CPE-устройств

- 8.8. Тестирование

- Выводы

Введение

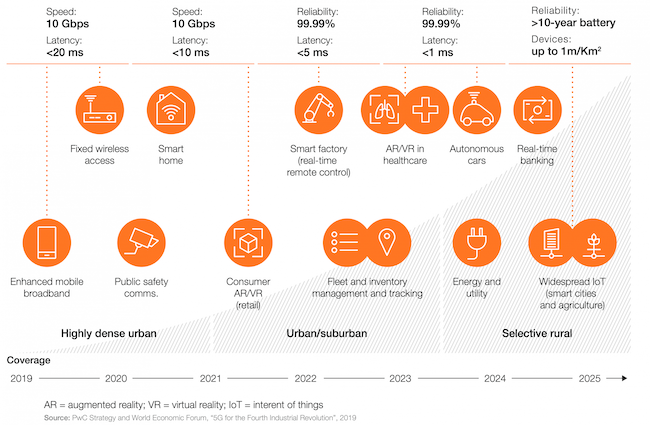

В современных условиях повсеместной цифровизации сетевые инфраструктуры занимают одну из ключевых позиций. К сети подключается всё больше самых разных устройств. В сетевые объекты превращаются целые предприятия, организации, «умные города», промышленные и научные кластеры.

Прогресс сетевых технологий позволяет связать между собой самые удалённые уголки планеты. На наших глазах формируются сложнейшие взаимосвязанные многоярусные сетевые комплексы.

Рисунок 1. Прогноз развития повсеместного подключения к сети «Интернет»

Эволюционный рост сетей не только расширяет горизонты деятельности человечества, но и обозначает новые риски и вызовы: нехватку кадров, рост требований к квалификации специалистов, аппаратные ограничения оборудования, обеспечение безопасности и отказоустойчивости сетевых инфраструктур. Сетевые инженеры неизбежно сталкиваются со множеством проблем, которые требуют новых подходов и технологических решений.

На этом фоне построение эффективно работающей сети организации становится фундаментом не только безопасности, но и роста современной компании. Развитые корпоративные сети крупных игроков рынка всё чаще требуют более широкого набора функций сетевого оборудования и новых концептуальных подходов.

На текущем эволюционном этапе ряд сложных сетевых задач помогает решить концепция программно определяемых распределённых сетей (Software-Defined WAN, SD-WAN), которая была представлена Gartner и начала формироваться в середине прошлого десятилетия.

Перечислим основные возможности продуктов на базе концепции SD-WAN, которая реализовывается многими вендорами как программно, так и в виде аппаратных устройств:

- интеллектуальная динамическая маршрутизация трафика;

- туннелирование;

- межсетевое экранирование;

- поддержка автоматизации дистанционного конфигурирования сетевых узлов (Zero-Touch Provisioning, ZTP);

- отказоустойчивость;

- комфортное централизованное администрирование;

- комплексный мониторинг состояния сети;

- поддержка всех доступных типов каналов связи.

На российском рынке технологию SD-WAN развивают несколько вендоров. Один из них — «Лаборатория Касперского», в арсенале которой уже несколько лет присутствует и развивается Kaspersky SD-WAN.

Kaspersky SD-WAN — многофункциональное сетевое решение, сфокусированное на бизнесе и предназначенное для того, чтобы автоматизировать маршрутизацию сетевых потоков через каналы передачи данных с использованием технологий программно конфигурируемых сетей (Software-Defined Networking, SDN).

Мы уже публиковали подробный обзор Kaspersky SD-WAN версии 2.0, а также рассматривали возможности Kaspersky SD-WAN 2.1 на базе популярных кейсов. В данном обзоре сделаем акцент на новых возможностях Kaspersky SD-WAN 2.3, а также отметим важнейшие нововведения предыдущей версии 2.2.

Технологическая концепция Kaspersky SD-WAN

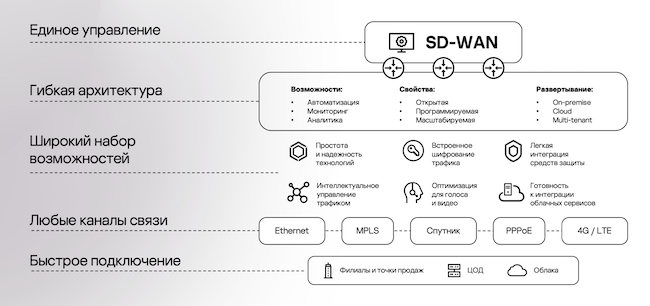

Kaspersky SD-WAN — это комплексное программно-аппаратное решение для построения распределённых сетей, которое состоит из специальных маршрутизаторов SD-WAN CPE (устанавливаются на объектах компании, например в филиалах) и интеллектуальной системы управления (базируется в ЦОДе или головном офисе).

Рисунок 2. Инфографическая схема концепции Kaspersky SD-WAN

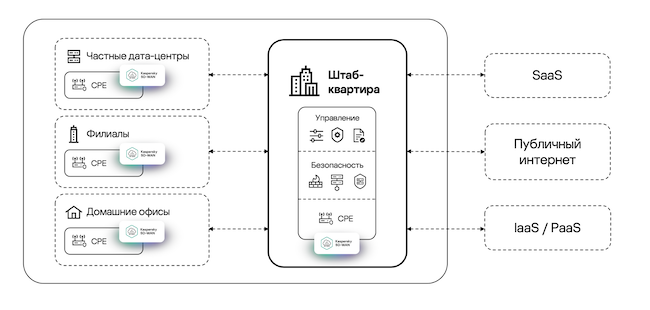

Применение Kaspersky SD-WAN в корпоративном сегменте позволяет сетевым инженерам развернуть современную безопасную и отказоустойчивую территориально распределённую филиальную сеть с централизованным управлением, поддерживая непрерывность бизнес-процессов.

Крупному бизнесу технологии SD-WAN помогают экономить на услугах связи. Например, нет необходимости применять механизм многопротокольной коммутации по меткам (Multi-Protocol Label Switching, MPLS), который работает только в рамках архитектуры одного провайдера. Kaspersky SD-WAN позволяет построить туннели поверх любой L3-связанности: неважно, какой провайдер физически присутствует в удалённых локациях. Это даёт компании свободу выбора наиболее выгодных тарифов на связь с филиалами.

Функциональные возможности Kaspersky SD-WAN

Кратко напомним базовые возможности и технические характеристики решения.

Возможности и технические параметры Kaspersky SD-WAN

Для удобства используем табличный формат.

Таблица 1. Функциональные возможности и технические характеристики Kaspersky SD-WAN

Возможности / функции | Технические характеристики |

Типы CPE |

|

Функции SD-Branch |

|

Поддерживаемые каналы связи |

|

Поддерживаемые топологии сети |

|

Zero Touch Provisioning |

|

VPN / Overlay |

|

Отказоустойчивость и резервирование |

|

Сегментация LAN | Полноценная поддержка стандарта 802.1q на LAN-портах CPE (Access, Trunk, Q-in-Q) |

Маршрутизация |

|

Балансировка и отказоустойчивость WAN |

|

Мониторинг качества каналов |

|

Оптимизация и коррекция ошибок WAN |

|

Качество обслуживания (QoS) |

|

Управление сетевыми функциями (оркестровка платформы предоставления сетевых услуг) |

|

Распознавание и маршрутизация трафика приложений на уровне L7 |

|

Также инженерами реализован мониторинг центральных компонентов, клиентского оборудования (CPE), виртуальных функций (VNF), зеркалирования трафика (TAP) и NetFlow.

Сейчас есть два способа управлять решением: централизованно (охватываются ПО для CPE и центральные компоненты) или по принципу «out-of-band» применительно к CPE (не через клиентские туннели). Планируется интеграция в Kaspersky Open Single Management Platform (OSMP) в марте 2025 г.

Вендор предлагает несколько вариантов развёртывания: на площадке заказчика или в частном / публичном облаке.

Функции безопасности

Особо выделим функции безопасности:

- Stateful Firewall.

- Встроенное высокоскоростное шифрование.

- Настройка шифрования по каналам.

- Поддержка ГОСТ-шифрования (ПАК в процессе сертификации).

- Поддержка интеграции СКЗИ, сертифицированных ФСБ России.

Помимо поддержки ГОСТ-шифрования, Kaspersky SD-WAN входит в реестр российского ПО, работает на отечественных аппаратных платформах. Центральные компоненты решения Kaspersky SD-WAN поддерживают Astra Linux SE 1.7 и РЕД ОС 7.3.

Рисунок 3. Пример внедрения Kaspersky SD-WAN

Переходим к новым возможностям решения, которые инженеры вендора реализовали в последних версиях.

Возможности Kaspersky SD-WAN версии 2.2

Весной 2024 г. был представлен релиз Kaspersky SD-WAN 2.2. Рассмотрим функциональность, которая появилась в этой версии.

Поддержка VRF Lite

Стало возможным создание нескольких таблиц маршрутизации в рамках одного CPE. Это обеспечивает дополнительную сегментацию сети, повышая её безопасность.

На данный момент в дополнительных таблицах маршрутизации VRF поддерживается статическая маршрутизация, планируется добавить поддержку BGP в марте 2025 г.

Централизованное управление политиками файрвола и NAT на CPE

Появилась опция управления правилами фильтрации трафика и NAT на всех CPE централизованно с использованием шаблонов. Анализ трафика осуществляется в том числе на уровне L7 с помощью встроенной в решение технологии DPI (Deep Packet Inspection, глубокий анализ сетевых пакетов).

В предыдущих релизах настройка политик производилась отдельно на каждом CPE.

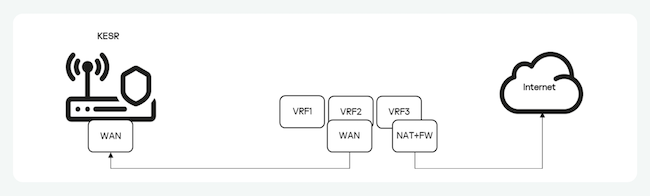

Поддержка Direct Internet Access (DIA)

Возможность централизованной настройки перенаправления трафика напрямую в физический (underlay) WAN-канал в обход туннелей между CPE актуальна для тех сценариев, где часть трафика выгоднее направлять с CPE сразу во внешнюю сеть, чтобы организовать наиболее короткий маршрут и сократить задержку.

Рисунок 4. Схема работы DIA в Kaspersky SD-WAN

Безопасность в данном сценарии обеспечивается за счёт настройки фильтрации трафика на CPE.

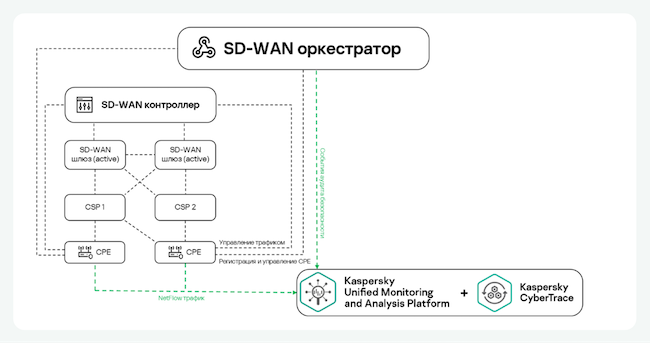

Централизованное управление отправкой NetFlow

Протокол NetFlow позволяет отправлять с CPE информацию о потоке трафика, например, в SIEM или любой совместимый коллектор. Поддержка этого протокола и централизованного управления передачей различных артефактов, например IP-адресов, позволяет строить дашборды безопасности.

Обеспечивается в том числе взаимодействие с Kaspersky Unified Monitoring and Analysis Platform (KUMA) и Kaspersky CyberTrace для детектирования угроз и аномалий в трафике, а также последующего построения дашбордов по состоянию сети.

Рисунок 5. Пример интеграции с KUMA и Kaspersky CyberTrace

В более ранних версиях были доступны только мониторинг сети и децентрализованная настройка отправки NetFlow, т. е. отдельно на каждом CPE.

Поддержка PPPoE

Внедрена поддержка протокола PPPoE для возможности подключения WAN-интерфейса CPE к физической сети, использующей этот протокол, что позволяет охватить программно определяемой сетью те филиалы, которые подключены к оператору связи по PPPoE.

Поддержка 2FA при доступе к веб-интерфейсу оркестратора

В целях повышения безопасности реализована возможность использовать второй фактор при доступе в веб-интерфейс оркестратора. В качестве второго фактора применяется одноразовый пароль на основе времени (Time-based One-Time Password, TOTP) по стандарту RFC 6238.

Передача логов аудита на внешний Syslog-сервер

Появилась возможность передавать журналы аудита на удалённый Syslog-сервер. Настройка передачи осуществляется централизованно. Система может передавать все логи аудита на единый Syslog-сервер, например в SIEM.

В предыдущих версиях события только отображались в интерфейсе решения, а выгрузка была возможна только через API с помощью определённых запросов.

Прочие нововведения и возможности

Перечислим прочие новые возможности версии 2.2:

- OVF-шаблон vCPE, позволяющий упростить процедуру ZTP при развёртывании на VMware.

- Расширено количество диагностических инструментов в оркестраторе для CPE.

- IPAM для туннельной (overlay) сети. Поддержка управления IP-адресами позволяет автоматизировать и ускорить процесс развёртывания и администрирования сети SD-WAN.

- Поддержка РЕД ОС для развёртывания центральных компонентов решения.

- Поддержка протокола PIM.

- Протокол для передачи трафика L3 Multicast, в т. ч. голоса и видео. Используется, среди прочего, в операторских сетях.

- Защита от от DoS-атак типа TCP SYN Flood.

- Поддержка цепочек сертификатов для CPE в рамках Zero-Touch Provisioning.

- Инсталлятор для развёртывания решения как в режиме «всё в одном», так и по отказоустойчивой схеме (High Availability).

- Отправка событий на электронные адреса соответствующих абонентов (тенантов).

- Поддержка Zabbix 6.0 с возможностью развёртывания в отказоустойчивом (HA) режиме.

- Набор преднастроенных сетевых шаблонов для моделей Kaspersky SD-WAN Edge Service Router (KESR), который упрощает и ускоряет начало работы с продуктом.

- Улучшение UX-характеристик продукта.

Теперь отметим последние инженерные внедрения в Kaspersky SD-WAN версии 2.3.

Новейшие возможности Kaspersky SD-WAN 2.3

В начале ноября 2024 г. вендор анонсировал Kaspersky SD-WAN 2.3, в котором также представлен ряд оптимизаций.

Link State Control

Механизм Link State Control значительно доработан в релизе 2.3. Ранее в проверке качества канала участвовал контроллер, теперь потребность в контроллере отсутствует и CPE могут самостоятельно измерять качество канала.

Качество каждого туннеля измеряется по отдельности. Любые сбои в канале и туннеле определяются менее чем за секунду. Это обеспечивает комплексность проверок и упрощает работу администраторов, а также значительно повышает стабильность и надёжность сети.

Поддержка ГОСТ-шифрования

Внедрена поддержка отечественных криптоалгоритмов для шифрования передаваемых в сети данных. Теперь компании могут без ограничений развивать надёжную сетевую инфраструктуру на базе программно определяемых сетей.

Программно-аппаратные комплексы находятся на стадии сертификации. Вендор также разрабатывает отдельную линейку ПАК с поддержкой ГОСТ-шифрования.

Дополнительные функциональные оптимизации

Отметим прочие нововведения:

- Добавлена поддержка виртуальных исполнений для устройств KESR моделей 1–4.

- Улучшен алгоритм удаления CPE.

- Добавлен механизм перезапуска процесса регистрации CPE.

- Улучшен интерфейс Zero-Touch Provisioning.

- Улучшен инсталлятор решения.

- Добавлены утилиты для оптимизации управления безопасностью и повышения удобства использования.

Рассмотрим далее архитектуру продукта.

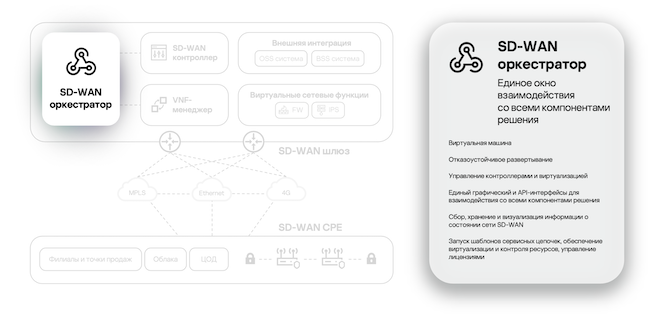

Архитектура Kaspersky SD-WAN

Инженеры вендора реализовали гибкую архитектуру Kaspersky SD-WAN, где каждый компонент обеспечивает полноценный жизненный цикл решения: централизованную оркестровку, автоматизированную настройку, а также мониторинг и необходимую диагностику.

Рисунок 6. Архитектура Kaspersky SD-WAN

Рассмотрим компоненты системы более детально.

Оркестратор SD-WAN

Программный компонент, который управляет контроллерами SD-WAN и менеджером виртуализации инфраструктуры. Обеспечивает единый графический интерфейс и API для взаимодействия со всеми компонентами решения. Выполняет функции по сбору, хранению и визуализации данных о состоянии сети.

Рисунок 7. Оркестратор в архитектуре Kaspersky SD-WAN

Оркестратор позволяет запускать шаблоны, настраивать параметры сервисных цепочек, управлять виртуализацией, контролем ресурсов и лицензиями.

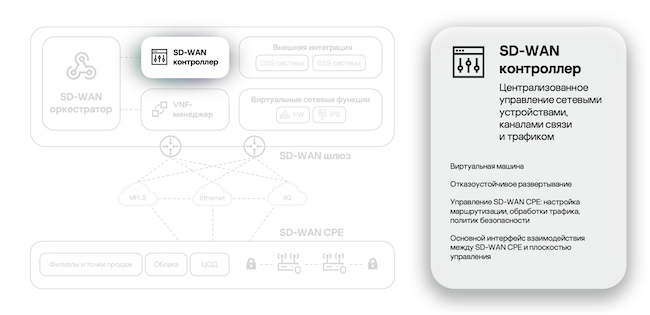

Контроллер SD-WAN

Контроллер также является программным компонентом. Его назначение — управлять CPE.

Рисунок 8. Контроллер в архитектуре Kaspersky SD-WAN

Отвечает за управление трафиком, обмен маршрутной информацией, настройку политик безопасности и параметров защиты каналов связи.

Менеджер виртуализации инфраструктуры

VIM-менеджер является сторонним ПО, которое отвечает за конфигурацию и управление виртуальной инфраструктурой. В составе Kaspersky SD-WAN по умолчанию используется VIM OpenStack.

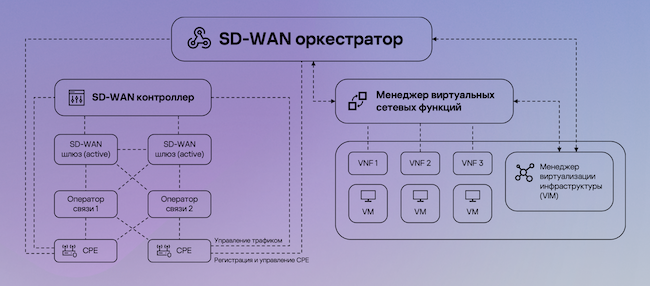

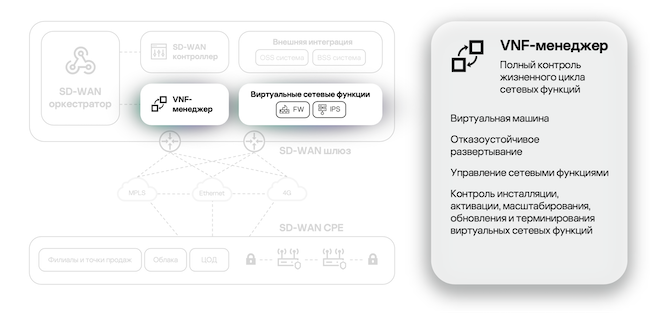

VNF-менеджер

VNF-менеджер — программный компонент для управления жизненным циклом виртуальных сетевых функций.

Рисунок 9. VNF-менеджер в архитектуре Kaspersky SD-WAN

Обеспечивает контроль ряда операций (см. иллюстрацию выше) над виртуальными сетевыми функциями.

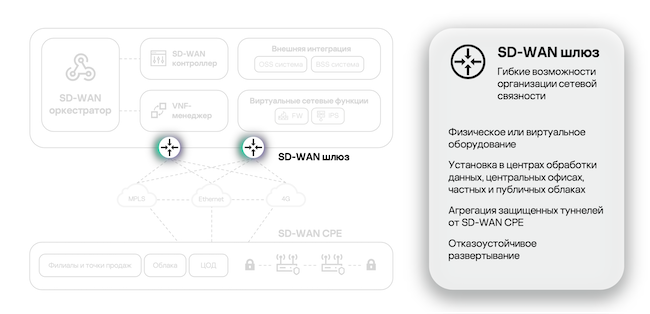

Шлюз SD-WAN

Так называется сетевое оборудование, развёрнутое в центре обработки данных (ЦОД) или центральном офисе, которое осуществляет агрегацию туннелей SD-WAN.

Рисунок 10. Шлюз в архитектуре Kaspersky SD-WAN

Вендор рекомендует производить установку шлюзов SD-WAN в отказоустойчивых парах.

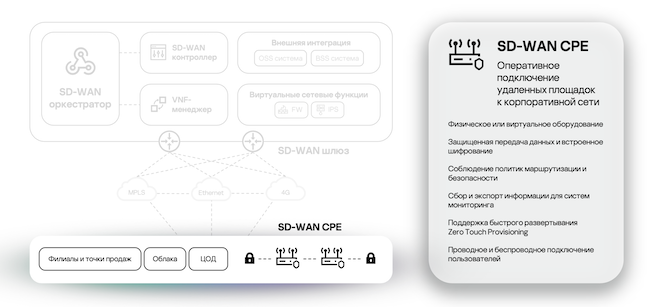

CPE

Аббревиатурой CPE обозначается телекоммуникационное оборудование, устанавливаемое в филиалах для подключения каналов связи и организации туннелей до шлюза SD-WAN.

Рисунок 11. CPE в архитектуре Kaspersky SD-WAN

Отметим варианты лицензирования, предлагаемые вендором.

Лицензирование

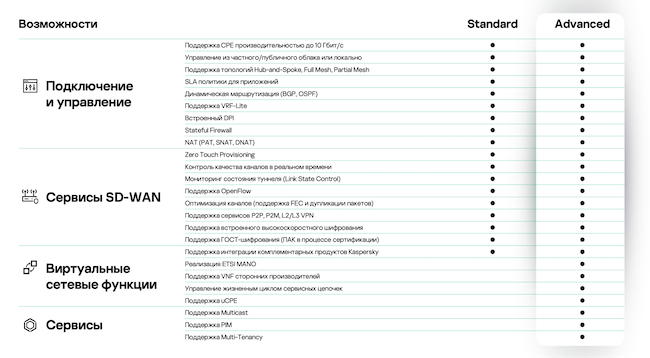

Kaspersky SD-WAN поставляется в двух вариантах:

- «Standard» — содержит основные инструменты для организации сети и управления ею, поддерживает работу сервисов SD-WAN и интеграцию продуктов «Лаборатории Касперского» в виде виртуальных сетевых функций.

- «Advanced» — включает расширенные возможности для работы с виртуальными сетевыми функциями, в том числе сторонних производителей, а также поддержку Multicast и Multi-Tenancy для сервисов.

Рисунок 12. Сравнение возможностей Kaspersky SD-WAN версий «Standard» и «Advanced»

Вендор предлагает гибкую систему лицензирования. Каждый заказчик может подобрать оптимальную конфигурацию оборудования.

Объекты лицензирования

Лицензирование осуществляется по устанавливаемому на объектах компании граничному телекоммуникационному оборудованию (CPE) в зависимости от необходимой пропускной способности. Вендор рекомендует использовать CPE модельного ряда Kaspersky SD-WAN Edge Service Router (KESR).

Рисунок 13. Некоторые модели ПАК из линейки Kaspersky SD-WAN KESR

В качестве аппаратных платформ для CPE на выбор доступны устройства с различными наборами интерфейсов и разной производительностью.

Подробные технические характеристики программно-аппаратных комплексов и актуальные условия лицензирования уточняйте на официальном сайте вендора.

Переходим к практическому блоку обзора, где рассмотрим применение Kaspersky SD-WAN на примере кейса, актуального в современных корпоративных сетях.

Сценарии применения Kaspersky SD-WAN 2.3

Одной из важнейших особенностей любой современной высоконагруженной сети является отказоустойчивость. В контексте бизнеса отказоустойчивость ключевых инфраструктурных объектов обретает статус неотъемлемого атрибута.

Возможности Kaspersky SD-WAN позволяют не только реализовать высокопроизводительную сетевую архитектуру, но и обеспечить надлежащую бесперебойную работу сети в случае возникновения форс-мажорных обстоятельств.

Развернём и протестируем отказоустойчивый кластер с помощью Kaspersky SD-WAN на демостенде вендора, максимально приближенном к «полевым» условиям современных корпоративных сетей.

Рассмотрим архитектуру сети и демостенд вендора подробнее.

Описание компонентов стенда

Все компоненты демонстрационного стенда Kaspersky SD-WAN развёрнуты в среде виртуализации VMware.

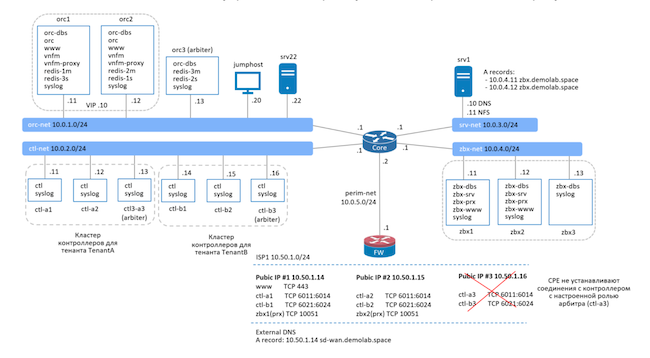

Рисунок 14. Схема стенда для площадки DC в отказоустойчивой конфигурации

Состав демонстрационного стенда:

- Площадка DC с сетевыми сегментами «orc-net», «ctl-net», «srv-net» и «zbx-net», подключёнными к маршрутизатору «Core».

- На границе DC размещён пограничный межсетевой экран FW, который выполняет функцию SNAT для сетевых сегментов DC.

- Межсетевой экран FW выполняет функцию DNAT для хостов оркестраторов, контроллеров и системы мониторинга Zabbix.

На виртуальных хостах «orc1», «orc2» и «orc3» («arbiter») развёрнуты Docker-контейнеры оркестратора SD-WAN, база данных оркестратора, быстрое хранилище данных оркестратора (Redis) и менеджер сетевых функций VNFM.

Контроллеры SD-WAN развёрнуты на выделенных хостах «ctl-a1», «ctl-a2», «ctl-a3» для тенанта А и на хостах «ctl-b1», «ctl-b2», «ctl-b3» для тенанта B.

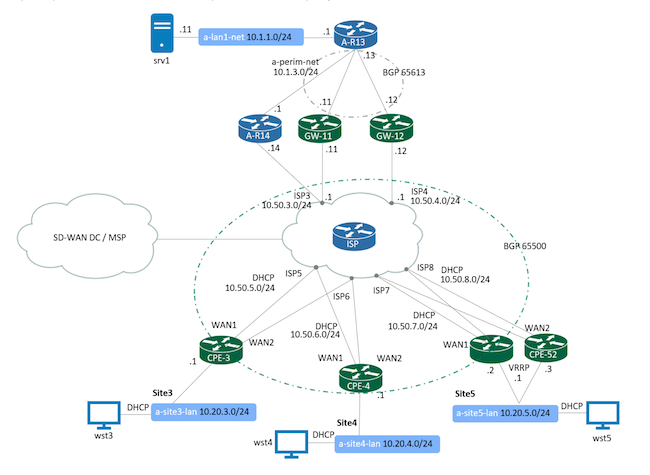

Рисунок 15. Пример сети тенанта А

Хосты «wst3», «wst4» и «wst5» нам понадобятся для последующего тестирования отказоустойчивости.

Обозначим логику работы отказоустойчивой конфигурации и необходимые для этого настройки.

Сценарий отказоустойчивости и порядок настройки

Зафиксируем следующий сценарий отказоустойчивости нашей демосети:

- Для FQDN оркестратора настроена A-запись: «sd-wan.demolab.space ←→ 10.50.1.14» (внешний IP-адрес FW).

- Хосты оркестраторов «orc1» и «orc2» работают в режиме «active / standby». На хосте «orc1» активен виртуальный IP-адрес 10.0.1.10.

- На пограничном межсетевом экране FW настроен DNAT TCP 443 на виртуальный IP-адрес оркестраторов 10.0.1.10. FW выполняет SNAT для подсети 10.0.1.0/24.

- При загрузке шлюзы SD-WAN и CPE-устройства подключаются к оркестратору с использованием его FQDN. FW транслирует соединение на виртуальный IP-адрес оркестраторов 10.0.1.10.

- При выходе из строя (отключении) хоста «orc1» служба «Pacemaker» переводит виртуальный IP-адрес оркестраторов 10.0.1.10 на «orc2».

- CPE-устройства / шлюзы SD-WAN периодически (раз в 30 секунд) подключаются к оркестратору по TCP 443 через FW в соответствии с DNS-записью FQDN.

- После подключения к оркестратору CPE-устройства / шлюзы SD-WAN получают список IP-адресов контроллеров SD-WAN: 10.50.1.14, 10.50.1.15 и 10.50.1.16. Первый загрузившийся из «ctl-a1» и «ctl-a2» контроллер работает в роли «Primary», второй — в роли «Standby», третий — в роли «Standby Arbiter». CPE-устройства / шлюзы SD-WAN устанавливают соединения одновременно со всеми контроллерами SD-WAN, кроме контроллера с ролью арбитра.

- При выходе из строя (отключении) первого контроллера второй контроллер переходит из режима «Standby» в «Primary».

- FW выполняет DNAT-трансляцию портов TCP 6011:6014 с IP-адресов 10.50.1.14, 10.50.1.15 и 10.50.1.16 на контроллеры тенанта A: 10.0.2.11, 10.0.2.12, 10.0.2.13.

- FW выполняет DNAT-трансляцию портов TCP 6021:6024 с IP-адресов 10.50.1.14, 10.50.1.15 и 10.50.1.16 на контроллеры тенанта A: 10.0.2.14, 10.0.2.15, 10.0.2.16.

- FW выполняет SNAT для подсети 10.0.2.0/24.

Для настройки отказоустойчивой конфигурации согласно сценарию необходимо:

- Создать домен и центр обработки данных.

- Создать шаблон экземпляра SD-WAN.

- Создать шаблон сервиса SD-WAN.

- Создать тенант и развернуть сервис SD-WAN.

- Произвести развёртывание и регистрацию CPE-устройств, а также создать транспортные сервисы.

После всех настроек протестируем конфигурацию, искусственным образом моделируя наступление форс-мажорных событий.

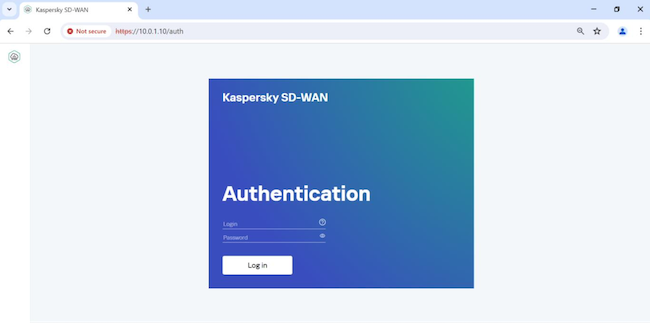

В панели управления Kaspersky SD-WAN (10.0.1.10) проходим аутентификацию.

Рисунок 16. Экран аутентификации в Kaspersky SD-WAN

После успешной аутентификации приступаем к первому шагу.

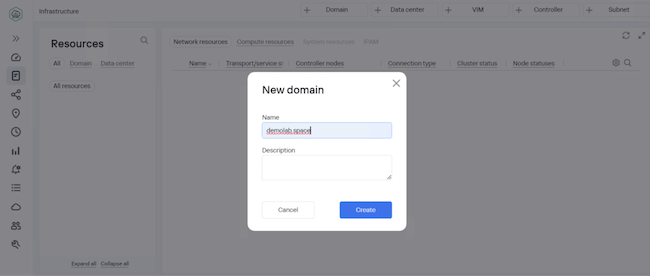

Создание домена и центра обработки данных

Домен — логическая группа ресурсов под единым административным управлением.

В разделе «Infrastructure» в поле «Resources» нажимаем кнопку «Domain».

Рисунок 17. Создание нового домена в Kaspersky SD-WAN

В модальном окне указываем имя, если необходимо — комментарий.

Центр обработки данных представляет собой логическую сущность, которая позволяет группировать сетевые и вычислительные ресурсы.

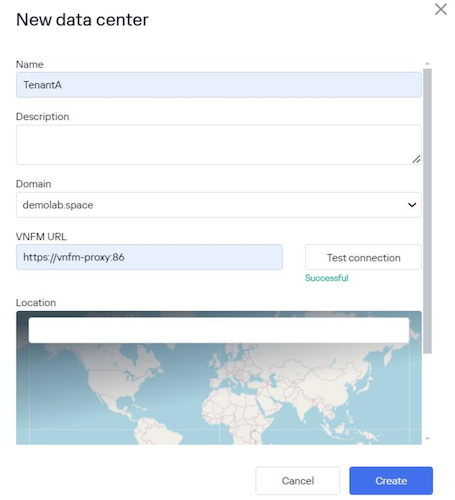

Создание дата-центра происходит в этом же разделе по такому же принципу: нажимаем кнопку «Data Center».

Рисунок 18. Параметры дата-центра в Kaspersky SD-WAN

Даём название каждому дата-центру согласно схеме сети в поле «Name»: «TenantA» и «TenantB» соответственно.

В поле «VNF URL» прописываем «https://vnfm-proxy:86», нажимаем «Test Connection» и кнопку «Create». В поле «Resources» должно отобразиться древо ресурсов из трёх созданных нами сущностей.

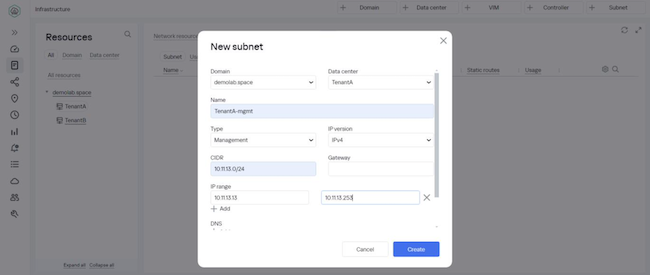

Для каждого дата-центра выделяются один или несколько диапазонов адресов. Добавим пул IP-адресов для сети управления.

Добавление пула IP-адресов

В текущем разделе «Infrastructure» переходим в «Domain» → «Data Center» → «IPAM» и нажимаем кнопку «Subnet».

Рисунок 19. Настройка пула адресов для дата-центра в Kaspersky SD-WAN

Настройки для «TenantA»: «Name» — «TenantA mgmt», CIDR — 10.11.13.0/24, «IP Range» — 10.11.13.13–10.11.13.253. По аналогии задаём настройки для «TenantB».

Далее для контроллера SD-WAN необходимо подготовить дескриптор PNF в формате XML.

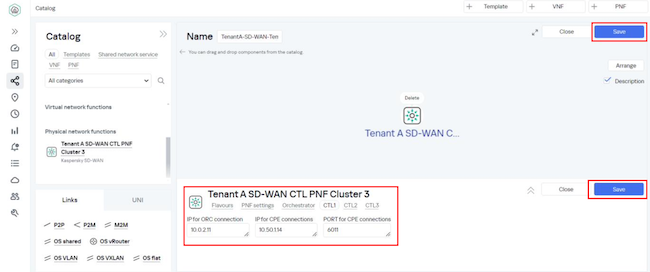

Подготовка дескриптора и импортирование шаблона

В шаблоне дескриптора прописываются следующие параметры переменных согласно схеме:

- Название шаблона: «Tenant A SD-WAN CTL PNF Cluster 3».

- Адрес подключения к оркестратору в переменной «orc_ip» (10.0.1.10).

- Адреса контроллеров в переменных «ctl1_ip» (10.0.2.11), «ctl2_ip» (10.0.2.12), «ctl3_ip» (10.0.2.13).

- Публичный IP-адрес контроллера SD-WAN в переменной «ctl1_external_ip» (10.50.1.14), «ctl2_external_ip» (10.50.1.15), «ctl3_external_ip» (10.50.1.16).

- Начальный порт для подключения CPE к контроллерам в переменных «ctl1_port» (6011), «ctl2_port» (6011), «ctl3_port» (6011).

Для создания архива необходимо воспользоваться утилитой «make», которая по умолчанию находится на хосте «orc1», для пути «/pnfs/pnf_sdwan_ctl_3/».

После подготовки скачиваем архив и импортируем шаблон дескриптора в разделе «Catalog», нажав в правом верхнем ряду кнопку добавления PNF и указав путь к архиву.

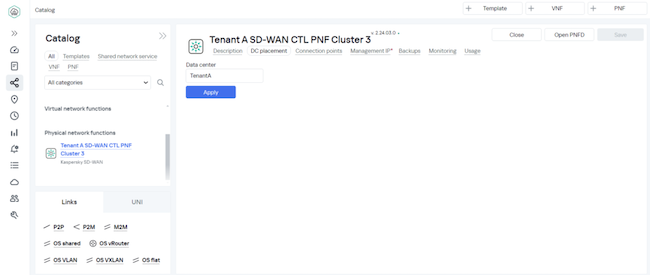

Произведём некоторые настройки PNF.

Настройки PNF

В этом же разделе «Catalog» на вкладке «PNF» в поле «Physical Network Functions» выбираем наш «Tenant A SD-WAN CTL PNF Cluster 3» и указываем «DC Placement».

Рисунок 20. «DC Placement» для PNF в Kaspersky SD-WAN

В нашем случае «DC Placement» — «TenantA».

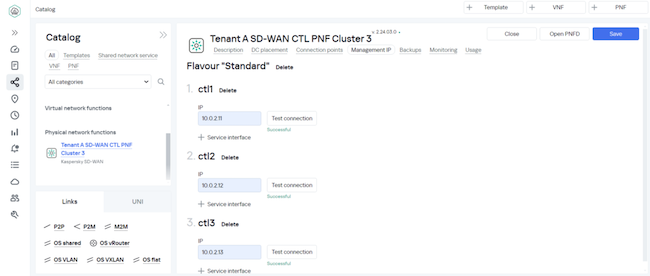

Здесь же переходим на вкладку «Management IP» и указываем адреса хостов контроллеров согласно нашей схеме архитектуры сети.

Рисунок 21. Настройка «Management IP» в Kaspersky SD-WAN

Вводим адреса: «ctl-a1» — 10.0.2.11, «ctl-a2» — 10.0.2.12, «ctl-a3» — 10.0.2.13. Проверяем соединение и нажимаем «Save» в правом верхнем углу текущего раздела.

Переходим ко второму шагу.

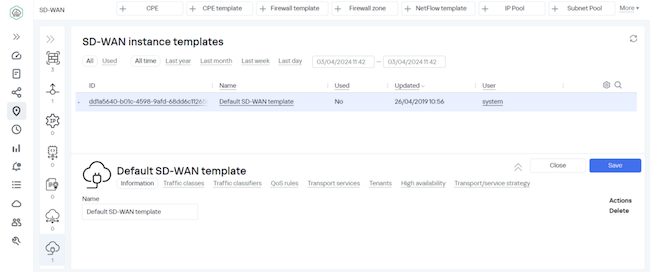

Создание шаблона экземпляра SD-WAN

Шаблон экземпляра SD-WAN (SD-WAN Instance Template) содержит параметры наложенной сети. Применяется к контроллеру после развёртывания сервиса SD-WAN.

Переходим в раздел «SD-WAN» веб-панели оркестратора, после чего погружаемся в подраздел «SD-WAN Instance Template».

Рисунок 22. Шаблоны экземпляров в Kaspersky SD-WAN

Открываем для редактирования шаблон «Default SD-WAN template». Здесь же шаблон можно переименовать.

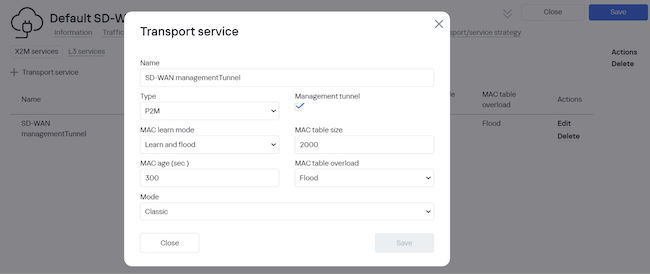

В настройках шаблона переходим на вкладку «Transport Services» и оставляем только «SD-WAN managementTunnel», удалив сервис «SD-WAN P2M Data».

Проверим параметры «SD-WAN managementTunnel».

Рисунок 23. Настройки «SD-WAN managementTunnel» в Kaspersky SD-WAN

Параметры «SD-WAN managementTunnel» рекомендуется сохранить по умолчанию.

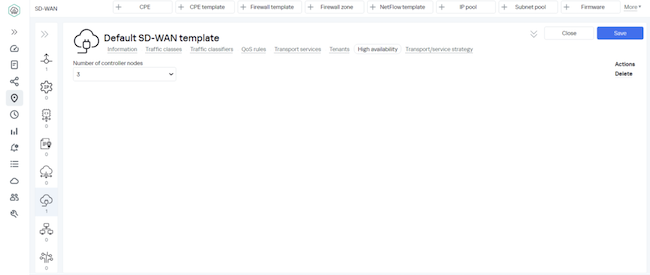

Здесь же в настройках шаблона на вкладке «High Availability» указываем значение «Number of controller nodes».

Рисунок 24. Настройки «Number of controller nodes» в Kaspersky SD-WAN

В нашем случае количество узлов — три, согласно архитектуре. Сохраняем настройки, нажав «Save».

На третьем шаге добавим шаблон сетевого сервиса.

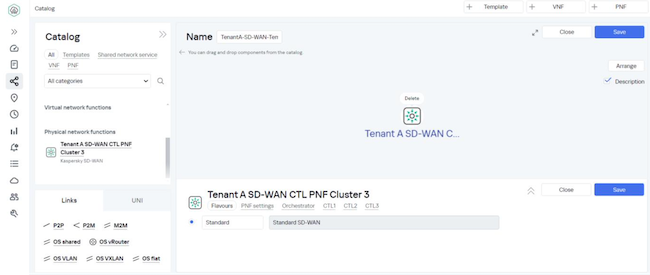

Создание шаблона сервиса SD-WAN

Переходим в раздел «Catalog», нажимаем кнопку «Template» для добавления шаблона и импортируем в окно конструктора контроллер SD-WAN в виде PNF, файл которого мы подготовили ранее.

Рисунок 25. Объекты раздела «Catalog» в Kaspersky SD-WAN

Изменить имя контроллера SD-WAN можно в этом же поле настройки объекта на вкладке «PNF».

На вкладке «Orchestrator» указываем настройки оркестратора.

Рисунок 26. Настройка виртуального IP-адреса контроллера в Kaspersky SD-WAN

Вводим начальный виртуальный IP-адрес (vIP) оркестратора: 10.0.1.10, а также порт и протокол подключения к API.

По такому же принципу настраиваем опции на вкладках «CTL1», «CTL2», «CTL3».

Рисунок 27. Настройка контроллера «CTL1» в Kaspersky SD-WAN

В качестве внутреннего IP-адреса указываем идентификатор контроллера «ctl-a1»: 10.0.2.11. Внешним IP-адресом служит 10.50.1.14. Начальный порт для подключения CPE: 6011.

Повторяем настройки для вкладок «CTL2», «CTL3» и нажимаем кнопку «Save» в поле настроек контроллера, затем «Save» в настройках шаблона.

Переходим к следующему шагу, где создадим тенант.

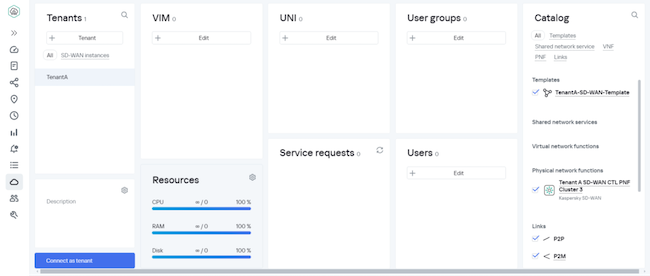

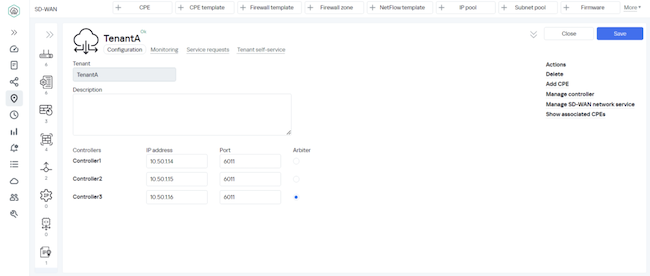

Создание тенанта и развёртывание сервиса SD-WAN

В поле «Tenants» нажимаем кнопку добавления, указываем имя: «TenantA».

Рисунок 28. Добавление тенанта в Kaspersky SD-WAN

В поле «Catalog» отмечаем «Templates» и «Physical Network Functions».

Здесь же можно назначить администратора тенанта, предварительно создав для этого учётную запись с ролью «Tenant» в разделе «Users».

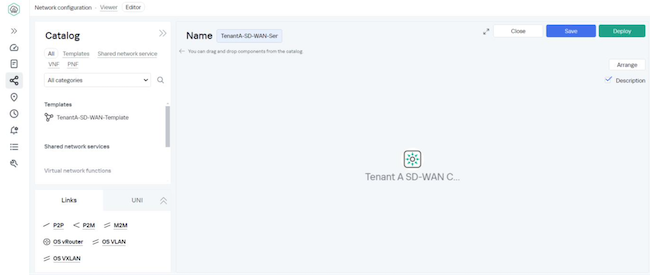

В левом нижнем углу нажимаем «Connect as Tenant». В разделе «Catalog» → «Services» добавляем «Network service». В области «Templates» выбираем созданный ранее шаблон SD-WAN и перетаскиваем в окно конструктора сервисов.

Рисунок 29. Добавление тенанта в Kaspersky SD-WAN

Задаём имя сервиса SD-WAN — «TenantA-SD-WAN-Service» — и нажимаем кнопку «Deploy». Система автоматически переходит в режим просмотра, отображается статус развёртывания сервиса SD-WAN.

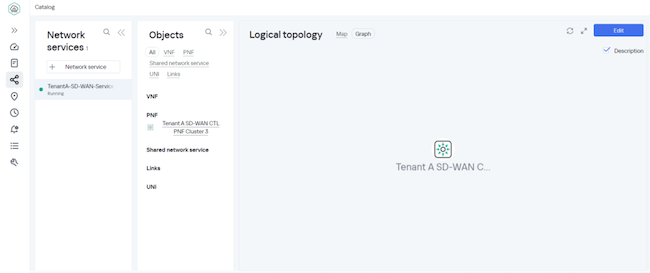

Рисунок 30. Статус успешного запуска тенанта в Kaspersky SD-WAN

В случае успешного запуска сервис SD-WAN маркируется в поле «Services» зелёным индикатором со статусом «Running».

Проверим запуск экземпляра сети SD-WAN. Для этого переходим в раздел «SD-WAN», подраздел «SD-WAN Instances». Перед идентификатором сервиса SD-WAN должен отображаться индикатор зелёного цвета, в поле «Status» — «Ok».

Теперь можем отметить третий контроллер как «Arbiter». Напомним, что CPE не должны создавать соединения с арбитром.

Выбираем экземпляр SD-WAN тенанта A и попадаем на первую вкладку «Configuration».

Рисунок 31. Установка флага «Arbiter» для контроллера в Kaspersky SD-WAN

Отмечаем «Arbiter» для «Controller3» и нажимаем «Save».

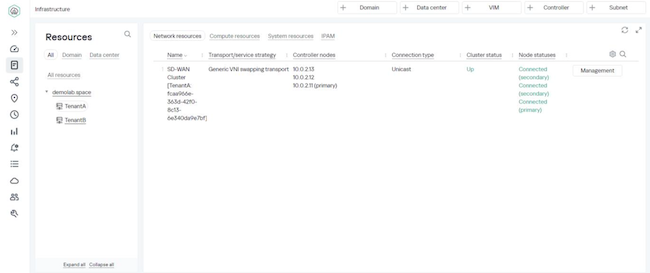

В разделе «Infrastructure» переходим в «Domain» → «TenantA» и проверяем статус контроллера SD-WAN.

Рисунок 32. Проверка статуса кластера в Kaspersky SD-WAN

Поле «Cluster status» со значением «UP» указывает на то, что кластер контроллеров успешно развёрнут и функционирует.

При развёртывании сервиса SD-WAN и настройке контроллера оркестратор подключается к контроллеру через контейнер «mockpnf» с временным паролем. После завершения запуска кластера требуется остановить временный контейнер, выполнив команду остановки на соответствующих хостах.

Все действия повторяем для настройки «TenantB», начиная с шага, где создаётся PNF-дескриптор.

Переходим к финальному шагу.

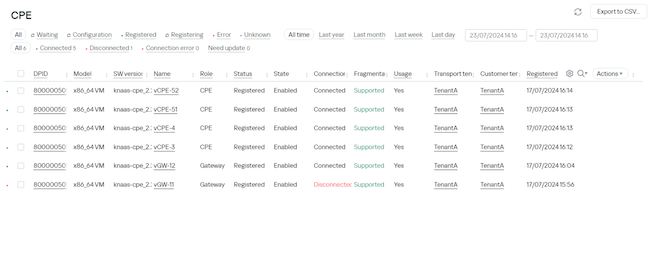

Развёртывание и регистрация CPE-устройств

При настройке шаблонов CPE и шлюзов требуется использовать FQDN для подключения к оркестратору, в нашей конфигурации это «sd-wan.demolab.space». Для шлюзов также добавляем подсети управления в префикс-лист «dc-net-list».

Выполняем регистрацию CPE и шлюзов из режима «Tenant», а также настройку транспортных сервисов для «TenantA» и «TenantB».

Для повышения защищённости соединений вендор рекомендует заменить сертификат веб-интерфейса оркестратора на подписанный доверенным центром сертификации.

Протестируем отказоустойчивость конфигурации.

Тестирование

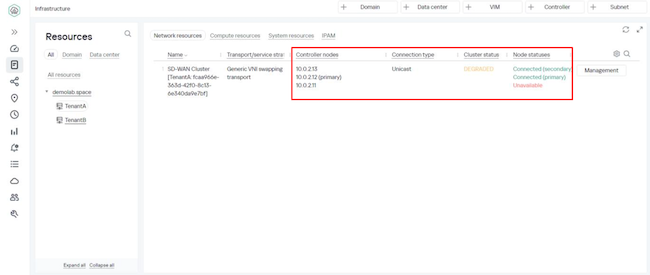

Отключим сетевые интерфейсы хостов «orc1», «ctl-a1» и шлюз SD-WAN «vGW-11».

Контроллер «ctl-a1» (10.0.2.11) до отключения находился в роли «Primary».

Рисунок 33. Проверка статуса «ctl-a1» в Kaspersky SD-WAN

После отключения «ctl-a1» получил статус «Unavailable», а роль «Primary» взял на себя контроллер «ctl-a2» (10.0.2.12), согласно нашему сценарию.

Проверим статус шлюза «vGW-11».

Рисунок 34. Проверка статуса шлюза «vGW-11» в Kaspersky SD-WAN

Шлюз находится в статусе «Disconnected».

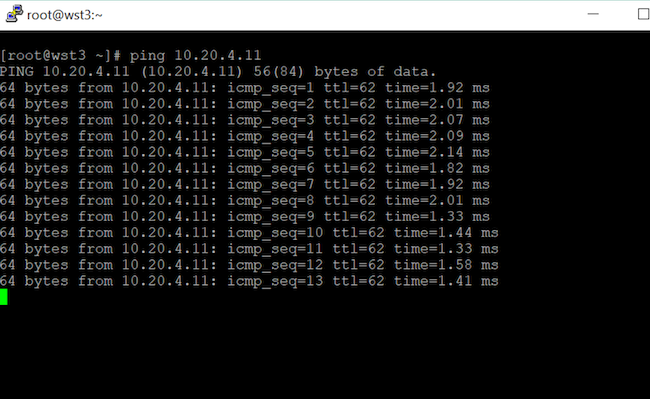

Проверим сетевую связанность между хостами «wst3» и «wst4».

Рисунок 35. Проверка соединения между «wst3» и «wst4» в Kaspersky SD-WAN

Отказоустойчивый кластер успешно настроен и работает.

Выводы

Kaspersky SD-WAN 2.3 от российского вендора «Лаборатория Касперского» аккумулирует в себе мощный стек возможностей для развёртывания современных высокопроизводительных сетевых архитектур любой сложности.

Практический блок обзора показал, что с помощью Kaspersky SD-WAN сетевые инженеры могут максимально оперативно реализовать отказоустойчивую территориально распределённую сеть с централизованным управлением, гарантируя непрерывность бизнес-процессов. Это удобный, интуитивно понятный и зрелый инструмент с интеллектуальными механизмами, который особенно эффективен в руках опытных специалистов.

Решение «Лаборатории Касперского» облегчает цифровую трансформацию компаний, помогая адаптироваться к новым условиям импортозамещения и выполнять требования регулятора.

Многофункциональное средство для запуска и контроля производительности сети Kaspersky SD-WAN также помогает оптимизировать затраты на аренду каналов связи и поддержку существующей сетевой инфраструктуры. Различные варианты внедрения и гибкая модель лицензирования открывают бизнесу возможность выбора наиболее оптимальной аппаратной конфигурации оборудования, которая обеспечивает выполнение конкретных задач компании.

Решение соответствует самым актуальным требованиям бизнеса, подходит операторам связи и компаниям с разветвлёнными сетями филиалов, а также формирует основу для обеспечения безопасности передачи данных в территориально распределённых сетях.

Вендор непрерывно улучшает продукт, адаптируя его под современные угрозы и запросы рынка. Решения класса SD-WAN постепенно обретают статус ключевого элемента в реализации концепции пограничного безопасного доступа (Secure Access Service Edge, SASE), обеспечивая комплексную защиту корпоративных ресурсов, необходимую производительность и отказоустойчивость.

Достоинства:

- Взаимодействие с российскими СЗИ и экосистемой продуктов «Лаборатории Касперского».

- Простое масштабирование сети и автоматизация рутинных настроек.

- Единая политика безопасности.

- Мониторинг использования виртуальных и серверных ресурсов.

- Поддержка всех актуальных каналов связи.

- Гибкое лицензирование.

- Оптимизация расходов на построение и обслуживание сети.

- Бесперебойная работа сети в отказоустойчивой конфигурации.

- Централизованное управление и эффективная ролевая модель.

- Проектирование и визуализация сетевой инфраструктуры.

Недостатки:

- На данный момент нет ПАК с поддержкой ГОСТ-шифрования (отдельная линейка ПАК находится в процессе сертификации).

- Требуется высокая квалификация сетевого администратора уровня CCNP.

- Интерфейс веб-панели может показаться перегруженным.