Сертификат AM Test Lab

Номер сертификата: 505

Дата выдачи: 28.12.2024

Срок действия: 28.12.2029

- Введение

- Функциональные возможности Security Vision VM

- 2.1. Построение ресурсно-сервисной модели активов

- 2.1.1. Автоматическое обнаружение

- 2.1.2. Типы активов

- 2.2. Управление активами

- 2.2.1. Автоматизация управления

- 2.3. Сканирование на уязвимости

- 2.3.1. Режимы сканирования

- 2.3.2. Настройки и объекты сканирования

- 2.4. Устранение обнаруженных уязвимостей

- 2.5. Прочие возможности и особенности

- 2.5.1. Глубокая индивидуализация

- 2.5.2. Интеграции

- 2.1. Построение ресурсно-сервисной модели активов

- Архитектура Security Vision VM

- Системные требования Security Vision VM

- Сценарии применения Security Vision VM

- Выводы

Введение

Повсеместная цифровизация нашей жизни набирает обороты. С каждым годом выпускается всё больше гаджетов, «умных вещей» и прочих подобных устройств, подключающихся к Сети и неизбежно попадающих под прицел злоумышленников, которые также развивают свои подходы и методы с целью извлечения выгоды из прогресса.

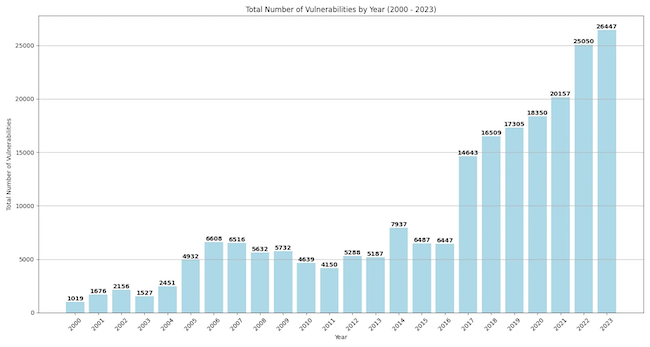

В последние годы количество зафиксированных уязвимостей только увеличивается.

Рисунок 1. Динамика роста количества известных уязвимостей по годам

На первое место выходит не только эффективное управление, но и комплекс мер по обеспечению безопасности современных информационных систем, особенно в контексте бизнеса. Надлежащая защита ИТ-инфраструктуры становится базовым атрибутом развития любой современной компании.

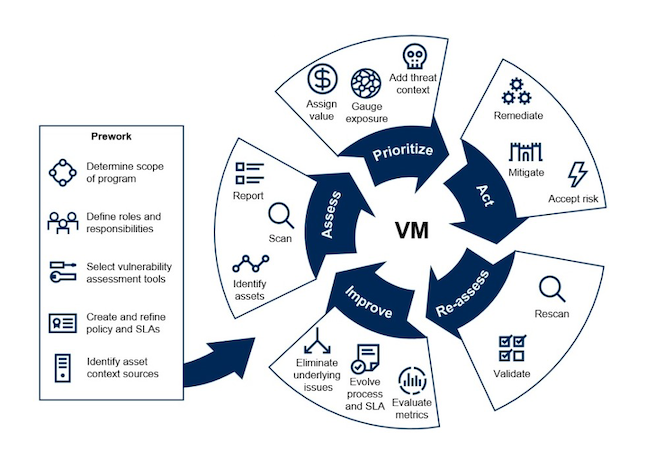

Для обнаружения уязвимостей и работы с ними применяются сканеры, которые до сих пор остаются эффективным инструментом в оценке рисков. С ростом числа кибератак инженерам по безопасности потребовалась новая концепция, которая позволяет выявлять и приоритизировать риски, автоматизировать рутину, быстро реагировать на критические угрозы. Эта концепция получила название «управление уязвимостями» (Vulnerability Management, VM) и впервые была предметно сформулирована компанией Gartner.

Рисунок 2. Полный цикл управления уязвимостями по версии Gartner

Цикл управления уязвимостями включает в себя:

- Сбор данных об уязвимостях с активов.

- Приоритизацию рисков и угроз.

- Действия по устранению уязвимостей и смягчению угроз.

- Повторное сканирование и отчётность.

- Оптимизацию.

Перед стартом цикла также проводятся подготовительные мероприятия, такие как оценка объёма работ, выбор инструментов сканирования и отчётности, распределение ролей, создание политик и многое другое.

В рамках проекта AM Live эксперты отрасли уже обсуждали различные аспекты построения процесса управления уязвимостями. Также на нашем портале был опубликован обзор рынка систем управления уязвимостями, который показал, что в России наблюдается дефицит СЗИ данного вида. С другой стороны, вендоры получили дополнительный стимул к развитию, который обусловлен обострением противостояния в киберсреде и вектором на импортозамещение.

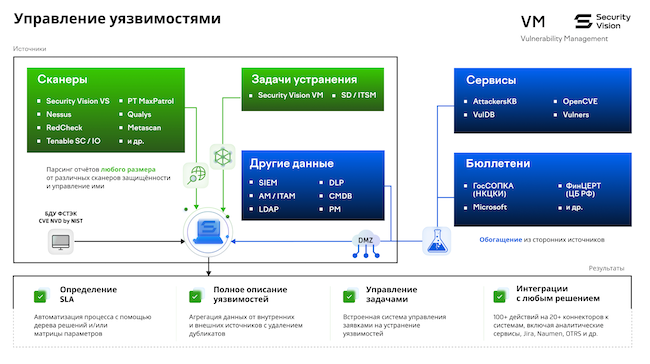

Платформа автоматизации и роботизации процессов обеспечения информационной безопасности Security Vision – ИТ-платформа low code/no code, позволяющая роботизировать до 95% программно-технических ИТ/ИБ функций в круглосуточном режиме, тем самым обеспечивая непрерывное реагирование на угрозы, киберинциденты, поиск ИТ-активов и управление конфигурациями, поиск и управление уязвимостями, анализ данных и управление SGRC-процессами. Среди продуктов на платформе Security Vision — Security Vision VM, комплексное программное обеспечение для управления уязвимостями.

Security Vision VM обеспечивает выявление уязвимостей на всех активах компании, предоставляет детальную информацию о найденных угрозах и предлагает рекомендации по их устранению, применяя интеллектуальные механизмы для автоматизации рутинных задач. Программный комплекс Security Vision VM находится в едином реестре российского ПО.

Рисунок 3. Схема процесса управления уязвимостями в Security Vision VM

Рассмотрим подробнее Security Vision 5 VM и её функциональные возможности, отметим особенности, архитектуру и системные требования продукта. В практическом блоке обзора реализуем несколько популярных кейсов на демонстрационном стенде вендора.

Функциональные возможности Security Vision VM

Базовые функции системы Security Vision VM можно разделить на четыре блока.

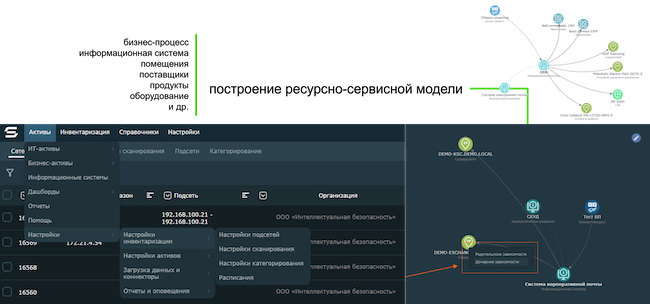

Построение ресурсно-сервисной модели активов

В рамках построения модели активов система производит сканирование и обнаружение всех объектов ИТ-инфраструктуры. Происходят их автоматическая идентификация и инвентаризация, запуск процессов жизненного цикла.

Автоматическое обнаружение

Обнаружение активов и сбор данных о них происходят при помощи разработанного инженерами Security Vision механизма или через взаимодействие со внешними системами / сервисами.

Также автоматизируются категорирование активов и управление в соответствии с рекомендациями библиотеки инфраструктуры информационных технологий (Information Technology Infrastructure Library, ITIL).

Рисунок 4. Построение ресурсно-сервисной модели в Security Vision VM

При сканировании инфраструктуры Security Vision VM сочетает неаутентифицированный и аутентифицированный методы сбора информации об активах в сети, доступных сервисах и их версиях.

Неагентское сканирование происходит в несколько этапов. Комбинируются различные техники сбора информации, которые автоматически подстраиваются под доступные данные и уникальный ландшафт инфраструктуры заказчика.

Типы активов

Security Vision VM поставляется с набором преднастроенных типов активов, характерных для любой современной ИТ-инфраструктуры: серверы, АРМ, сетевые устройства, базы данных, принтеры, VoIP-устройства и многие другие.

Для каждого типа устройства настроен свой уникальный атрибутивный состав, есть карточки для визуального отображения характеристик и работы с объектом, а также свой уникальный набор действий, которые можно выполнять с активом — как по сбору данных, так и по внесению изменений в конфигурацию устройств.

Активы автоматически объединяются по подсетям, связываются с бизнес-параметрами, заданными для категорирования. Полноценная ресурсно-сервисная модель включает в себя самые различные типы объектов: информационные системы, бизнес-процессы, приложения, оборудование, поставщики и продукты.

Рисунок 5. Идентификация хостов в Security Vision VM

Эти объекты можно также создавать вручную и / или загружать из внешних систем. Далее Security Vision VM формирует карту сети, доступную в графическом виде, заполняет поля в карточках объектов, фиксирует взаимосвязи.

Для того чтобы предотвратить создание лишних копий сущностей и консолидировать информацию изо всех источников в единой карточке, применяются механизмы дедупликации и обогащения. Информация об источнике и времени получения конкретных данных доступна в карточке актива.

Таким образом формируется ресурсно-сервисная модель базы активов, включающая в себя не только технические узлы и компоненты, но и процессы, приложения, информационные системы, помещения, отделы и любые другие типы активов, управляемых бизнесом, ИБ- и ИТ-подразделениями.

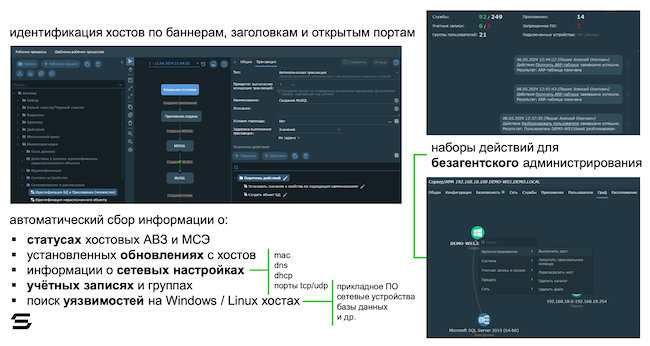

Управление активами

Управление активами включает в себя сбор данных, мониторинг и различные действия.

Автоматизация управления

Отметим функции автоматизации в контексте управления активами:

- Управление жизненным циклом и мониторинг состояния любых объектов с возможностью создания произвольных типов.

- Поддержка управления ПО, оборудованием, УЗ и другими типами активов. Например, это может быть запуск обновления ПО или выключение хоста удалённо по кнопке в интерфейсе.

- Табличные и древовидные представления, карточки автоматизированных систем (АС), информационных систем (ИС), программного обеспечения (ПО), учётных записей (УЗ), средств защиты информации (СЗИ) с возможностью связать любые объекты друг с другом.

- Единая ресурсно-сервисная модель для ИТ, практической (инциденты, уязвимости) и стратегической (КИИ, риски, моделирование угроз) безопасности.

В частности, Security Vision VM автоматизирует типичные действия по администрированию: запуск скрипта, проверка файлов общего доступа, выключение рабочей станции.

Также реализовано управление жизненным циклом оборудования и ПО: сбор сведений об утилизации ресурсов, анализ состояния, формирование белых и чёрных списков, обновление и удаление.

Рисунок 6. Автоматизация процессов управления уязвимостями в Security Vision VM

Администратору системы доступны сотни различных действий в рамках автоматизации управления.

Переходим к блоку, который отвечает за сканирование активов на предмет технических уязвимостей.

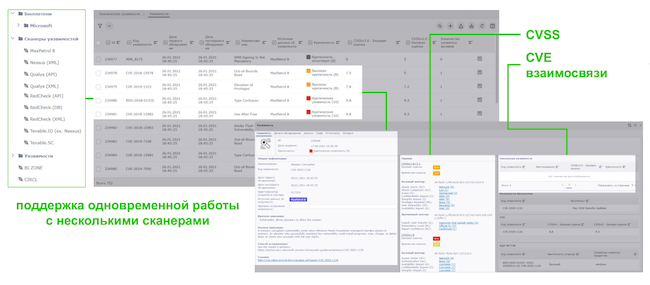

Сканирование на уязвимости

Сканирование реализовано на собственном ядре Security Vision. Выполняется поиск уязвимостей на Windows- / Linux-хостах, в средах контейнеризации, в прикладном ПО, на сетевых устройствах, в базах данных и на прочих активах.

Поддерживается дистанционное сканирование через собственные агенты, а также проверка в режиме мультиарендности (multitenancy), когда единый экземпляр приложения может обслуживать несколько юридических лиц.

Режимы сканирования

Security Vision VM предоставляет несколько режимов поиска уязвимостей и анализа защищённости, которые можно использовать в различных комбинациях и согласно автоматическим расписаниям.

Рисунок 7. Поиск уязвимостей

Доступны следующие режимы сканирования:

- Отчуждаемый сканер — для сбора уязвимостей из закрытых сегментов сети.

- «Белый ящик» (сканируются пакеты, приложения и обновления без ограничения количества).

- «Чёрный ящик» (пентест с возможностью добавления собственных проверок или применения 100+ вариантов "из коробки").

- «Серый ящик».

- Сканирование веб-приложений и контейнеров с возможностью отдельного поиска уязвимостей в образах, запущенных и / или остановленных Docker-контейнерах.

- Ретроградное сканирование — для быстрого поиска выбранных уязвимостей по собранным ранее данным со всех активов.

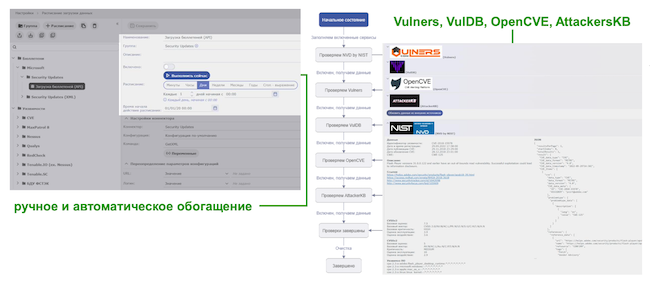

Система использует базу уязвимостей от аналитиков Security Vision, которая ежедневно обновляется. Также возможно подключение прочих источников для обогащения: VulDB, Vulners, AttackersKB, OpenCVE, БДУ ФСТЭК России, CVE от NIST и мн. др.

Рисунок 8. Обогащение данных по уязвимостям

Также доступно множество тонких настроек сканирования, рассмотрим их отдельно.

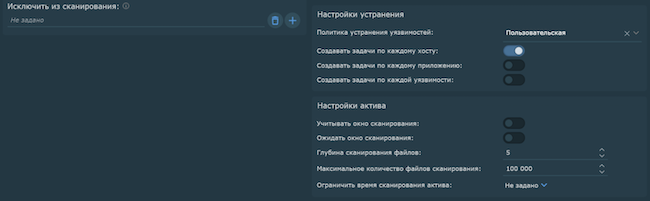

Настройки и объекты сканирования

Администратор системы может настраивать глубину поиска и скорость работы, с возможностью ограничения по длительности процесса. Интервалы сканирования настраиваются индивидуально для каждого актива.

Узлы, в отношении которых сканирование на уязвимости не производится, вносятся в список исключений.

Используя шаблоны, можно выполнять регулярные сканирования (по кнопке или по расписанию) для поиска уязвимостей по большому количеству объектов.

- Операционные системы: Astra Linux, Alt Linux, РЕД ОС, Ubuntu, RedHat, CentOS, AlmaLinux, Oracle Linux, Debian (включая всевозможные системы на базе последнего), Windows (настольные и серверные версии).

- Docker-контейнеры: запущенные и / или остановленные, образы контейнеров, а также среды под управлением Kubernetes.

- Сетевые устройства: Cisco, Juniper, Check Point, Palo Alto, Sun и прочие.

- Системное и прикладное ПО: Microsoft Office, Exchange, SharePoint, приложения загруженные через Windows Store.

- Базы данных: Microsoft SQL Server, PostgreSQL, MySQL, Oracle, Elasticsearch и прочие.

Сканер также изучает уязвимости в репозиториях более высокого уровня — например, для альтернативных сборок ОС.

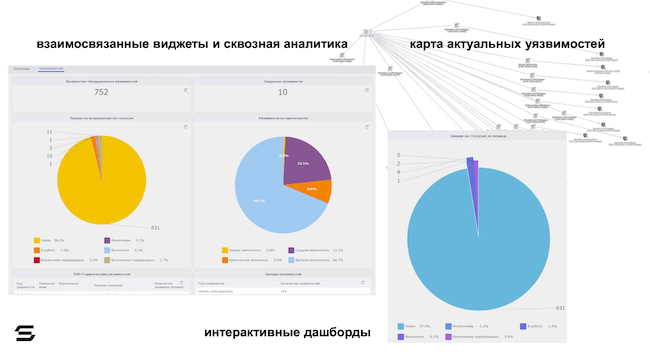

По каждому объекту ресурсно-сервисной модели и по всей процедуре сканирования предоставляются подробные отчёты. Также по каждой уязвимости отражаются оценки, описание, теги, объекты, на которых она обнаружена.

Важно отметить, что встроенный сканер может применяться совместно с любыми сторонними ИТ-системами, СЗИ и аналитическими базами для запуска постоянного циклического процесса устранения уязвимостей.

В Security Vision VM встроены рекомендации по исправлению обнаруженных уязвимостей, в т. ч. советы по установке обновлений безопасности и информация по устаревшим операционным системам.

Финальный блок включает в себя процессы по устранению обнаруженных уязвимостей.

Устранение обнаруженных уязвимостей

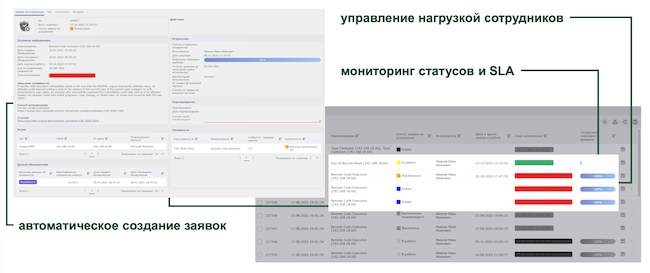

Охватывает процессы управления задачами, приоритизации и автоматического расчёта SLA.

А также взаимодействие со внешними системами класса Service Desk, назначение заявок, автопатчинг и автоматическое подтверждение устранения.

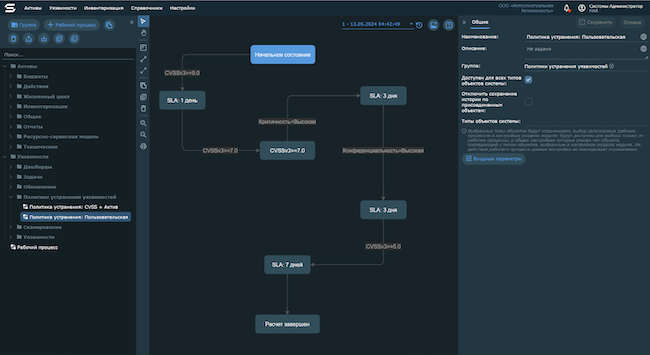

Политики управления уязвимостями

В Security Vision VM встроено несколько политик управления уязвимостями: матрицы на базе метрик CVSS и CIAT, дерево решений и пользовательские схемы.

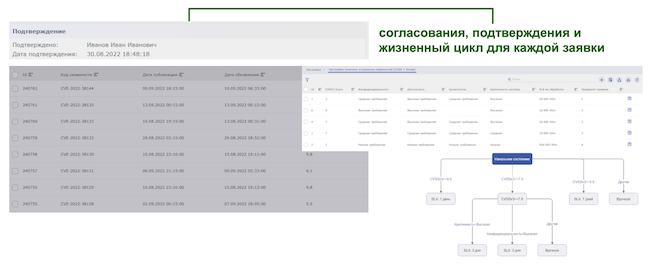

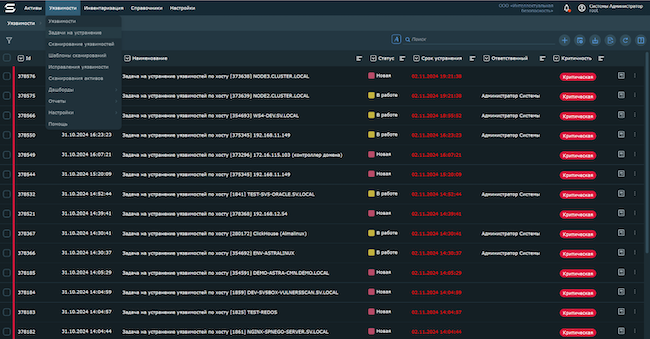

Задачи на устранение уязвимостей

Администраторы могут выбрать сценарии создания задач и группировки брешей в самых разных комбинациях. Например, по определённым уязвимостям и объектам можно создавать отдельные задачи, а в других случаях группировать все уязвимости по одному активу.

Для отдельных брешей можно создавать одну задачу на каждую уязвимость по всем активам, где она обнаружена.

Рисунок 9. Жизненный цикл заявки и расчёт SLA в Security Vision VM

Задачи на устранение уязвимостей могут не только создаваться внутри Security Vision VM, но и автоматически передаваться во внешние системы для обработки заявок (Service Desk) или управления ИТ-услугами (IT Service Management, ITSM), такие как Naumen SD, Jira OTRS, Redmine и многие другие.

Статус выполнения переданных задач также автоматически отслеживается системой.

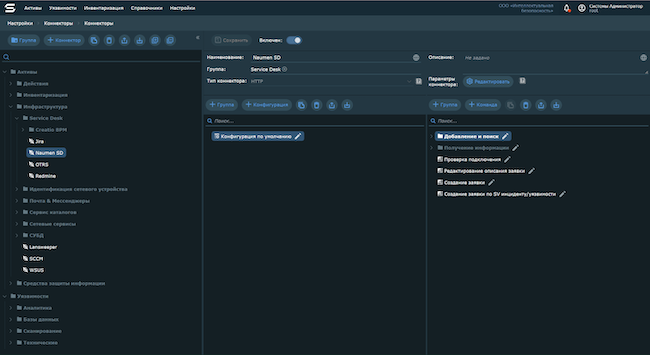

Рисунок 10. Управление заявками во внешней ITSM-системе и внутри Security Vision VM

Расчёт SLA поддерживает рабочие календари и позволяет рассчитывать метрики не только в календарных днях, но и в рабочих.

Отдельно отметим механизм подтверждения задач.

Механизм подтверждения

Если задача была выполнена (что не является её финальным статусом), то при последующих сканированиях система автоматически будет проверять, действительно ли все уязвимости, указанные в задаче, были закрыты.

По результатам повторных сканирований статус автоматически будет подтверждён, но если какая-то из уязвимостей осталась неустранённой, система вернёт задачу в работу и проставит отметку, что задача не была решена.

Уведомления по значимым событиям в адрес всех участников процесса управления уязвимостями поступают через различные каналы: электронную почту, Telegram или внутриплатформенную систему оповещений.

Цикл устранения уязвимостей

Security Vision VM помогает обеспечить выполнение различных сценариев в рамках полного цикла обработки технических уязвимостей.

Приведём пример сценария:

- Идентификация уязвимостей на объектах инфраструктуры организации.

- Классификация выявленных уязвимостей.

- Предоставление детального описания выявленных уязвимостей.

- Приоритизация выявленных уязвимостей.

- Предоставление вариантов устранения уязвимостей.

- Назначение ответственных лиц и сроков устранения выявленных уязвимостей.

- Контроль устранения уязвимостей.

- Подготовка отчётности о динамике обнаружения уязвимостей как на отдельных узлах, так и по всей организации.

Порядок работы над устранением обнаруженных брешей может быть расширен в зависимости от конкретной инфраструктуры.

Прочие возможности и особенности

Отметим некоторые важные особенности продукта.

Глубокая индивидуализация

Продукт построен на единой платформе автоматизации ИТ- и ИБ-процессов Security Vision, включает в себя все её компоненты в виде редакторов на основе принципов «no-code» и «low-code». Это позволяет администратору настраивать не только внешний вид объектов и элементов, но и логику работы системы.

Security Vision VM имеет следующие конструкторы и редакторы:

- Объектов и карточек. Необходим для создания различных сущностей и таблиц (комбинируются поля, чаты, виджеты, географические карты и другие элементы).

- Рабочих процессов. Позволяет запускать и поддерживать процессы любой сложности с автоматизацией действий по расписанию.

- Интеграций. Поддерживаются все известные типы коннекторов и протоколов для быстрого подключения к любым внешним системам.

- Отчётов. Представляет собой редактор шаблонов документов, позволяющий обеспечить выгрузку любых данных в отчуждаемые файлы разных форматов.

- Аналитики. BI-инструмент поставляет различные срезы данных для статистического и визуального анализа в режиме реального времени.

- Меню и ролей. UI-инструмент предназначен для персонализации визуального представления модуля и продукта с полноценной организационно-ролевой моделью.

Для формирования отчётности и для визуализации статистической информации по результатам обработки технических уязвимостей в системе предусмотрены интерактивные дашборды (включая географическую карту и другие способы визуализации).

Данные могут быть экспортированы в виде файлов различных форматов: PDF, DOCX, XLSX, CSV, ODS, ODT, TXT.

Рисунок 11. Пример интерактивных дашбордов в Security Vision VM

Система Security Vision VM также взаимодействует с различными современными СЗИ и поддерживает множество протоколов.

Интеграции

Security Vision VM осуществляет сбор информации по активам, а также обогащение данных и выполнение действий при помощи преднастроенных коннекторов для различных систем.

Поддерживаются встроенный модуль неагентского сканирования хостов и серверов (Windows и Linux), Nmap, сервисы каталогов (Microsoft AD, Astra Linux Directory и OpenLDAP), базы данных (Microsoft SQL Server, MySQL, Oracle, PostgreSQL) и сервисы управления конфигурациями (Lansweeper, Microsoft SCCM и WSUS) и "озера данных" на основе Kafka, Hadoop, Elasticsearch и др.

Подключаемыми источниками данных также являются различные актуальные средства защиты информации: SIEM-системы (KUMA, IBM QRadar, MaxPatrol SIEM), SOAR и многие другие СЗИ — Cisco ASA, Firepower и Switch, Check Point NGFW, D-Link, Juniper, Palo Alto, UserGate, xFirewall, «Континент», Kaspersky Security Center, SearchInform, Skybox, Symantec CSP и прочие. Поддерживается также выполнение скриптов Batch, Bash, Java, JavaScript, PowerShell, Python.

Как мы уже отметили выше, вендор реализовал параллельное использование по принципу «из коробки» нескольких сканеров уязвимостей: PT MaxPatrol 8 / VM, Tenable, Nessus, Qualys, RedCheck и многих других.

Кроме того, различные аналитические сервисы позволяют провести обогащение данными как в автоматическом режиме, так и по запросу.

Переходим к архитектуре системы Security Vision VM.

Архитектура Security Vision VM

Security Vision VM спроектирована на базе микросервисной архитектуры, что даёт необходимую гибкость для масштабирования и возможность размещения сервисов отдельно в различных сегментах инфраструктуры.

Классическая схема в базовой конфигурации без требований отказоустойчивости: веб-сервер, СУБД и сервер с необходимым набором сервисов.

Security Vision VM предусматривает вертикальную и горизонтальную масштабируемость за счёт наращивания вычислительной мощности компонентов или их количества, с возможностью балансировки нагрузки. На базе этого инженеры Security Vision реализовали несколько аппаратных режимов функционирования системы.

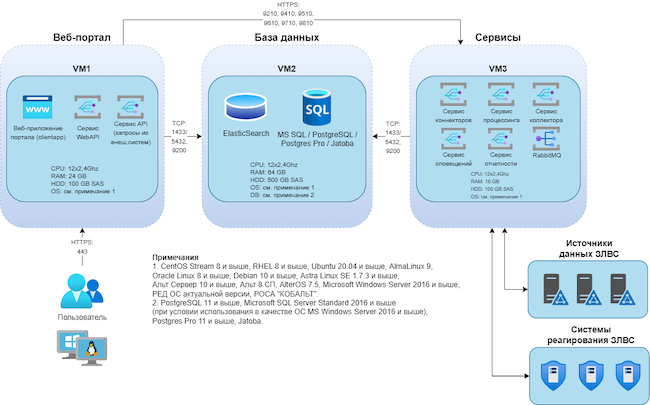

Базовый режим

Базовый режим развёртывания не поддерживает отказоустойчивость.

Рисунок 12. Архитектура Security Vision VM в базовом режиме

Применяется один прикладной сервер (веб-приложение, API), один сервер базы данных (Microsoft SQL Server / PostgreSQL / Postgres Pro / Jatoba) и сервер с различными сервисами: коннектора, процессинга, коллектора, оповещений, отчётности и API.

Также можно развернуть систему в виртуальной среде.

В этом варианте база данных расположена на отдельной виртуальной машине.

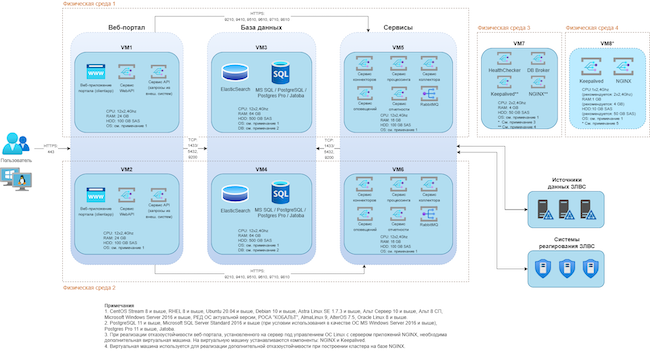

Режим полной отказоустойчивости

Данная конфигурация используется для обеспечения непрерывной работы Security Vision VM в любых обстоятельствах.

Рисунок 13. Архитектура Security Vision VM в режиме полной отказоустойчивости

Отказоустойчивая конфигурация реализовывается за счёт дублирования всех основных компонентов.

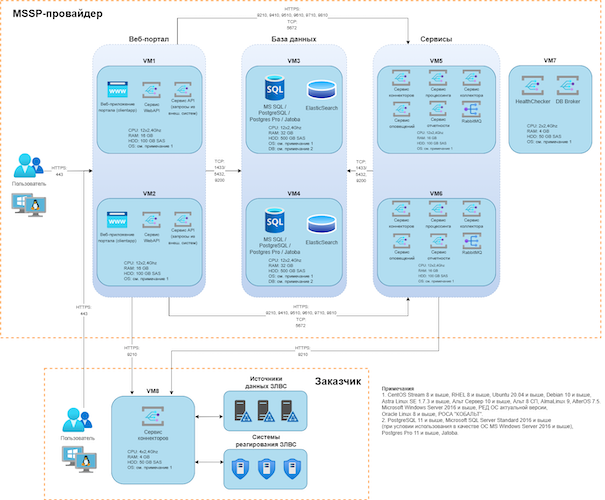

Полная отказоустойчивость для MSS-провайдеров

В случае эксплуатации Security Vision VM поставщиком управляемых услуг безопасности (Managed Security Service Provider, MSSP) архитектура расширяется.

Рисунок 14. Архитектура Security Vision VM в режиме полной отказоустойчивости для MSSP

Данная архитектура также учитывает требования к отказоустойчивости.

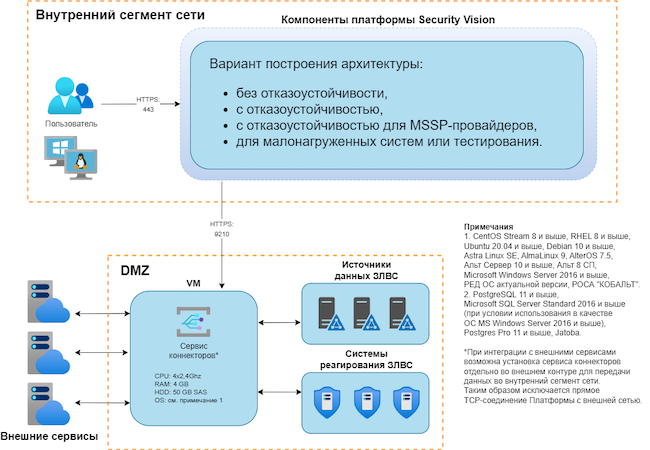

Режим с выделенным сервисом коннекторов

Для взаимодействия со внешними сервисами возможна установка отдельного компонента системы — «сервиса коннекторов».

Рисунок 15. Архитектура Security Vision VM в режиме с выделенным сервисом коннекторов

В этой конфигурации сервис коннекторов располагается на внешнем контуре для передачи данных во внутренний сегмент сети, чтобы исключить прямое TCP-соединение Security Vision VM со внешней сетью.

Отметим системные требования, которые необходимы для функционирования программного комплекса Security Vision VM.

Системные требования Security Vision VM

Оптимальные аппаратные требования Security Vision VM в значительной степени зависят от размеров инфраструктуры заказчика и задач, которые требуется решить.

Аппаратные требования

Все компоненты системы могут быть развёрнуты на физических серверах, в среде виртуализации (без ограничений при выборе гипервизоров) или в Docker-контейнерах.

Отметим, что приведённые ниже требования подходят для сканирования уязвимостей и инвентаризации 300 000 узлов, при условии, что сканирование всех объектов разделяется на этапы и проводится в разные временные промежутки, а не единовременно.

Таблица 1. Рекомендуемые аппаратные требования Security Vision VM

Аппаратный компонент | Компоненты архитектуры | ||||

Веб-портал | База данных | Сервисы | Сервис отказоустойчивости | Сервисы коннекторов | |

ЦП | 2,4 ГГц, 12 ядер | 2,4 ГГц, 12 ядер | 2,4 ГГц, 12 ядер | 2,4 ГГц, 4 ядра | 2,4 ГГц, 8–12 ядер |

ОЗУ | 24 ГБ | 64 ГБ | 32 ГБ | 16 ГБ | 16–24 ГБ |

Диск | 100 ГБ (SAS) | 1 ТБ (SAS) | 100 ГБ (SAS) | 100 ГБ (SAS) | 100 ГБ (SAS) |

Сеть | 1 Гбит/с | 1 Гбит/с | 1 Гбит/с | 1 Гбит/с | 1 Гбит/с |

Отметим также требования к программному обеспечению.

Программные требования

Все компоненты Security Vision VM поддерживают следующие операционные системы:

- CentOS Stream 8 / 9;

- RHEL 8 и выше;

- Ubuntu 20.04 / 22.04 / 24.04;

- AlmaLinux 9;

- Debian 10 / 11 / 12;

- Oracle Linux 8 / 9;

- Astra Linux SE «Орёл» 1.7.3 и выше;

- «Альт Сервер 10» и выше;

- «Альт 8 СП»;

- AlterOS 7.5;

- РЕД ОС 7 / 8;

- РОСА «ХРОМ».

Что касается базы данных, вендор обеспечил поддержку СУБД Microsoft SQL Server, PostgreSQL 11 и выше, Postgres Pro 11 и выше, а также Jatoba.

В практическом блоке исследуем работу Security Vision VM на примере популярных кейсов.

Сценарии применения Security Vision VM

Система Security Vision VM развёрнута на демонстрационном стенде в базовой конфигурации.

Произведём инвентаризацию активов в ИТ-инфраструктуре, затем просканируем их на уязвимости и внесём необходимые оптимизационные изменения в процесс управления.

Инвентаризация активов

Переходим в раздел «Активы», где содержатся все функции управления активами и инвентаризацией. Активы добавляются в систему четырьмя способами: сканирование подсетей, импортирование из CSV-файла либо из внешних сетей при помощи коннекторов, внесение пользователем в ручном режиме.

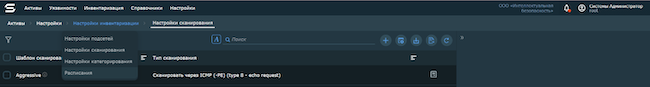

Для автоматического поиска необходимо провести настройку подсетей, сканирования и категорирования, назначить расписания для автоматического процесса.

Рисунок 16. «Настройки сканирования» в Security Vision VM

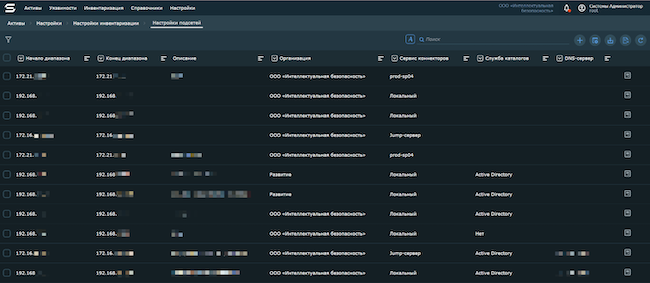

Нажав на кнопку «+» в верхнем поле рабочего окна, добавляем новую сеть или выбираем существующую, после чего вносим необходимые параметры.

Рисунок 17. «Настройки подсетей» в Security Vision VM

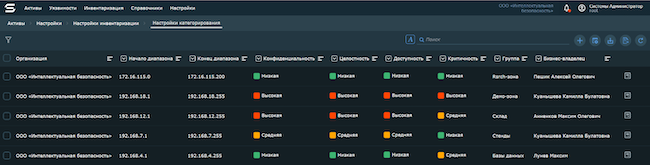

При помощи настроек категорирования автоматически назначаются новые значения для параметров активов.

Рисунок 18. «Настройки категорирования» в Security Vision VM

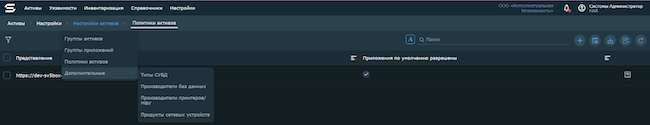

В настройках также можно переопределить группы активов и приложений, равно как и политики.

Рисунок 19. «Политики для активов» в Security Vision VM

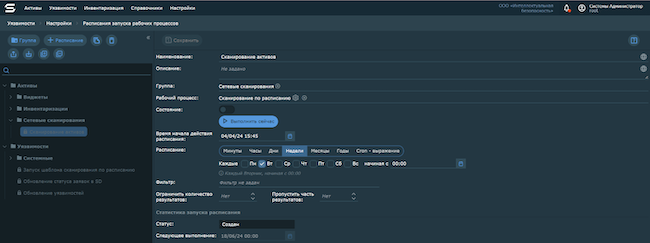

В меню «Настройки» → «Расписание запуска рабочих процессов» настраиваются временные интервалы для автоматического запуска сканирования.

Рисунок 20. «Расписание запуска рабочих процессов» в Security Vision VM

На случай необходимости выполнить сканирование незамедлительно разработчики предусмотрели кнопку «Выполнить сейчас».

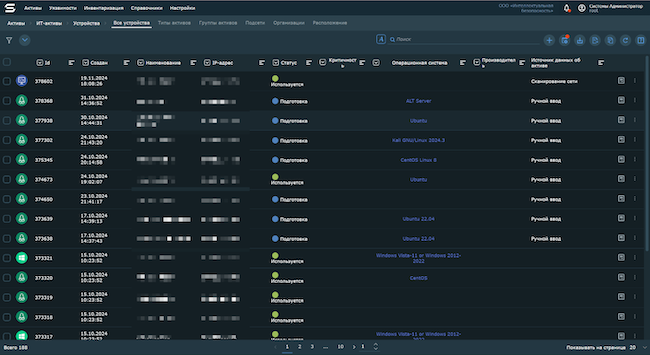

На вкладках «Активы» → «ИТ-активы», «Активы» → «Бизнес-активы» и «Информационные системы» в табличном виде представляются результаты сканирования по категориям (все устройства, типы активов, группы, подсети и другие).

Рисунок 21. «Активы» → «Все устройства» и «Каталоги» в Security Vision VM

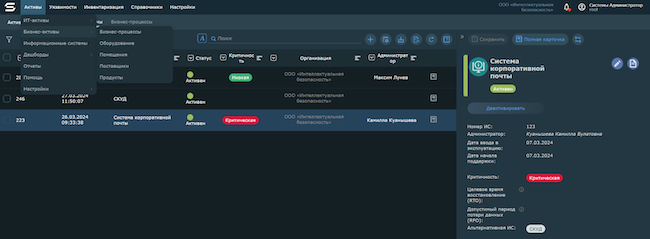

В выпадающем меню «Активы» также можно отобразить соответствующие данные по «Бизнес-активам».

Рисунок 22. «Активы» → «Бизнес-активы» в Security Vision VM

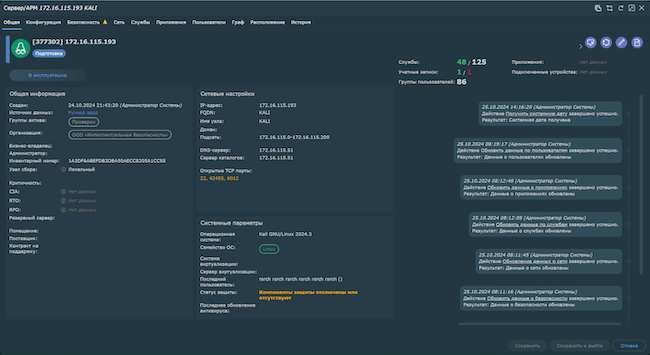

Каждый актив представляет собой карточку с агрегированной информацией, включая гиперссылки для интерактивной аналитики, виджеты для отображения параметров (например, загрузки ЦП и ОЗУ).

Также в карточке реализованы чат для коммуникации и сбор результатов работы коннекторов. Вкладка «История» — для логирования и аудита всех изменений.

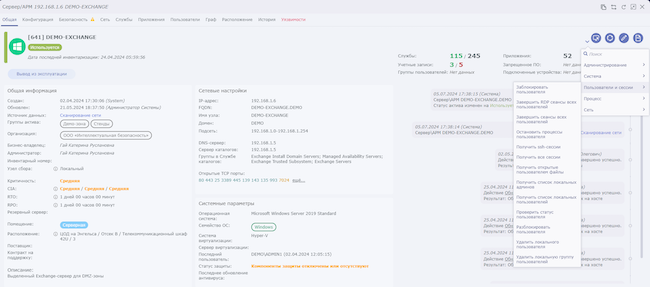

Рисунок 23. Сводная карточка актива в Security Vision VM

Теперь просканируем найденные инфраструктурные активы на предмет известных уязвимостей.

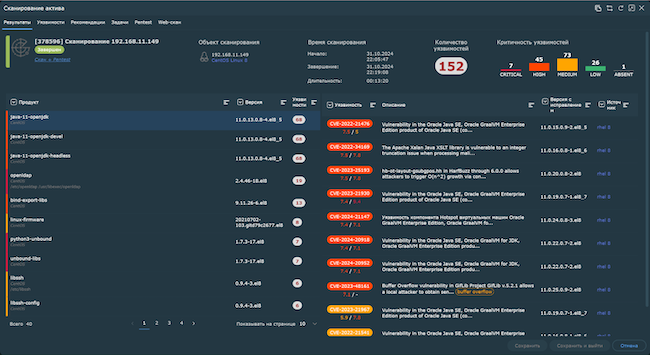

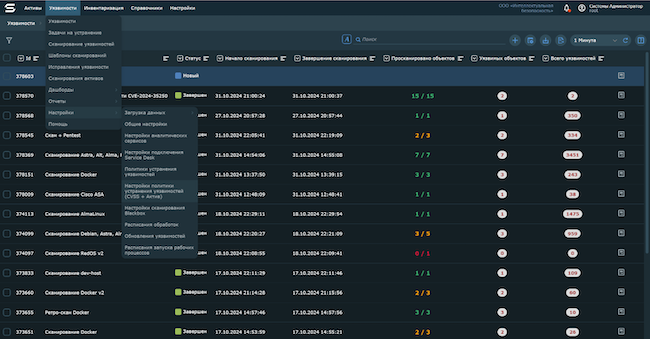

Поиск уязвимостей

Security Vision VM поддерживает внешние сканеры и парсинг файлов отчётов из них. Также есть собственный неагентский механизм для обнаружения уязвимостей.

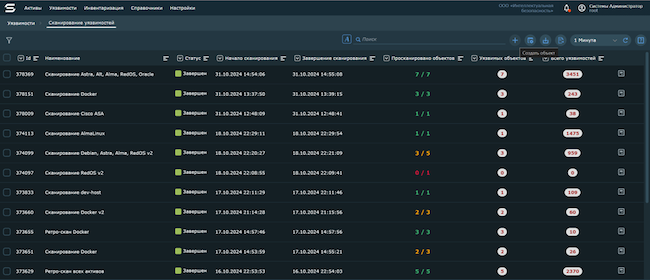

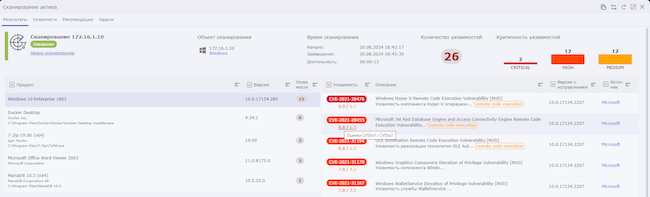

Переходим в раздел «Уязвимости» → «Сканирование уязвимостей» → «Создать объект» и в выпадающем меню выбираем необходимый сканер.

Рисунок 24. «Сканирование уязвимостей» в Security Vision VM

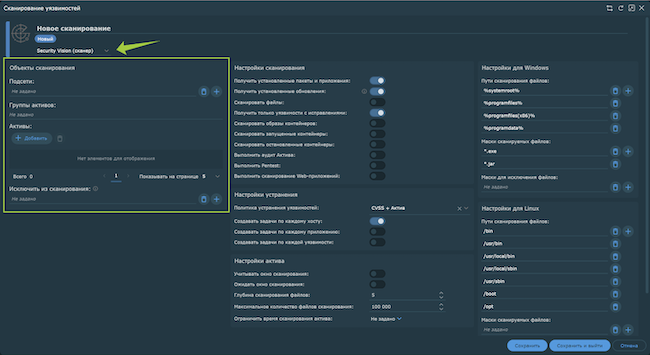

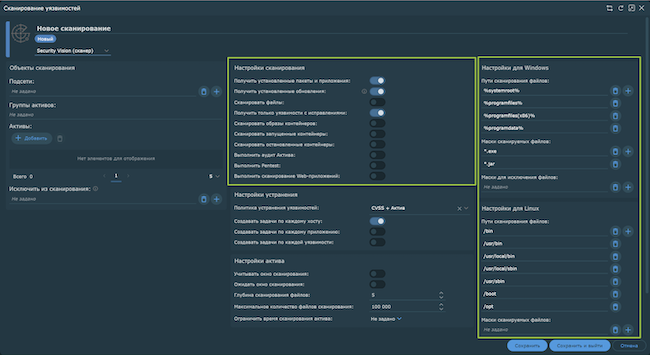

Для проведения сканирования на уязвимости необходимо задать объекты: подсеть в формате бесклассовой адресации (Classless Inter-Domain Routing, CIDR), группы сканирования или конкретные активы, а также исключения и настройки: какую информацию получать от активов при сканировании.

В качестве основного режима сканирования предлагается получение информации о ПО и ОС на активах, а также об установленных там обновлениях.

Рисунок 25. Выбор сканера в Security Vision VM

Аналогично можно провести аудит актива (сканирование в режиме «белый ящик»): проверить настройки и конфигурации, провести анализ контейнеров и файлов методом более глубокого сканирования.

Рисунок 26. Настройки сканирования на уязвимости в Security Vision VM

Выполним сканирование веб-приложений в режиме «чёрного ящика».

В ходе сканирования происходят обнаружение и проверка уязвимостей, определяются риски применения наиболее критических эксплойтов, анализируется устойчивость паролей к перебору. Также происходит проверка на устаревшие и уязвимые алгоритмы шифрования, XSS- и CSRF-уязвимости, SQL-инъекции, CORS, раскрытие внутренней информации сайтов и многое другое.

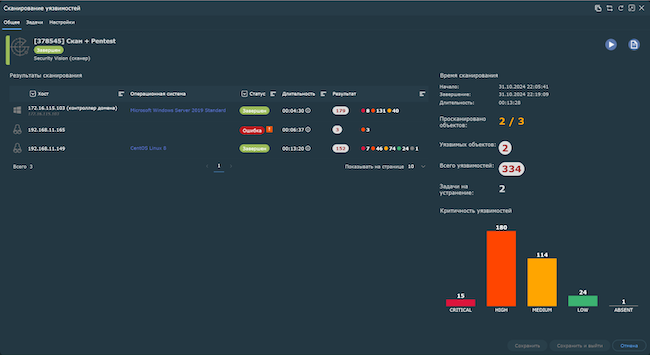

Рисунок 27. Сводный отчёт об уязвимых хостах в Security Vision VM

Результаты собираются и связываются с карточками активов: ссылка в таблице результатов ведёт к открытию соответствующей карточки.

Рисунок 28. Отчёт об уязвимостях на хосте в Security Vision VM

Произведём настройки политик и задач для повышения эффективности управления уязвимостями в компании.

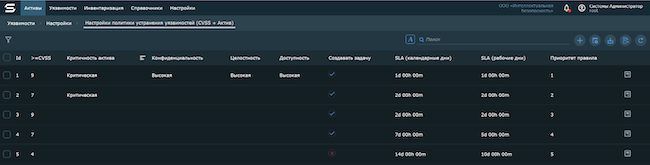

Анализ и администрирование политик и задач

Для управления политиками есть разные режимы и механизмы в блоке «Настройки».

Рисунок 29. Меню «Уязвимости» → «Настройки» в Security Vision VM

Политика «CVSS + Актив» позволяет быстро настроить требуемый уровень контроля за устранением уязвимостей. При выборе данной политики система отслеживает CVSS-уязвимости, уровень критической значимости и параметры конфиденциальности / целостности / доступности актива.

Рисунок 30. «Настройки политики устранения уязвимостей» в Security Vision VM

Здесь же задаются требуемые значения SLA.

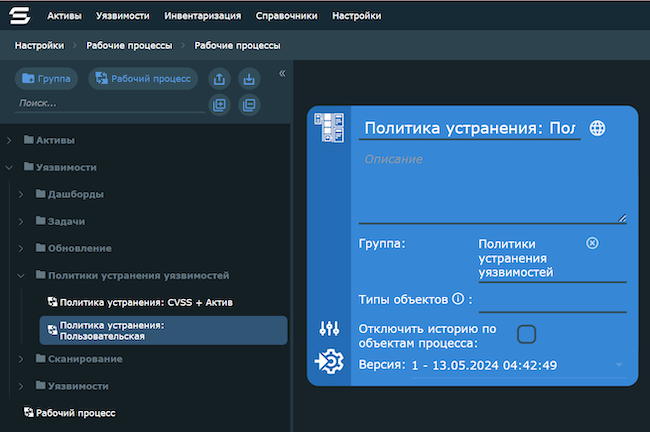

Процесс автоматического создания и назначения задач можно также отредактировать через «Дерево решений».

Пользовательская политика устранения уязвимостей задаётся в разделе «Настройки» → «Рабочие процессы» → «Политики устранения уязвимостей» → «Политика устранения: Пользовательская».

Рисунок 31. «Политика устранения: Пользовательская» в Security Vision VM

Выберем политику устранения.

Рисунок 32. Визуализация политики устранения уязвимостей в Security Vision VM

В результате настройки политик система может создавать задачи по каждому хосту, по каждому приложению и / или по каждой уязвимости.

Рисунок 33. Тонкие настройки политик в Security Vision VM

После определения степени грануляции в рамках данного сканирования создаются задачи, которые можно обзорно посмотреть в разделе «Уязвимости» → «Задачи на устранение».

Рисунок 34. «Задачи на устранение» в Security Vision VM

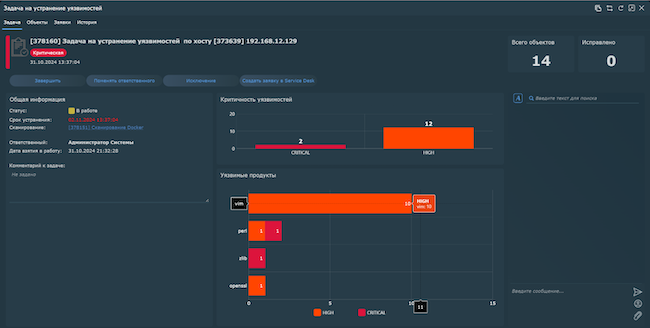

Каждая задача имеет собственную карточку, ответственного исполнителя и детали, полученные по результатам оценки уязвимостей, а также параметры, заданные политиками.

Рисунок 35. Задача по устранению уязвимости на хосте в Security Vision VM

Администратор может создать заявку в Service Desk на одноимённой вкладке, чтобы отправить задачу на отслеживание во внешнюю ITSM- / SD-систему. Настройки интеграций проводятся в разделе «Настройки» → «Коннекторы».

Рисунок 36. «Коннекторы» (интеграции) в Security Vision VM

Помимо собственного механизма сканирования предусмотрено взаимодействие с другими сканерами. Доступны MP8, MP VM, RedCheck, Nessus, Tenable, Qualys и OpenVAS. Здесь же администратор может модифицировать существующие коннекторы, а также создать новую интеграцию, нажав «+ Коннектор» в поле меню на верхней панели слева.

Мы разобрали несколько популярных кейсов, рассмотрим дополнительно некоторые разделы, которые представляют интерес.

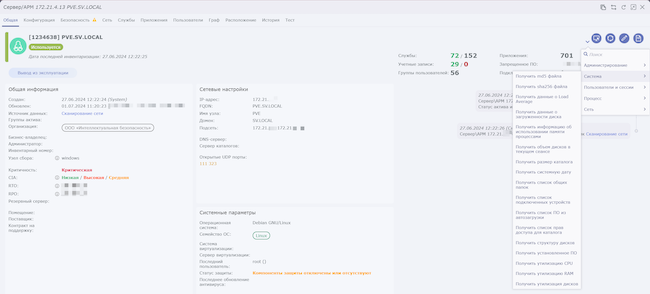

Прочие сценарии и возможности

Карточка на вкладке «Общая» предоставляет исчерпывающую информацию об объекте: общие данные, сетевые настройки, системные параметры.

Рисунок 37. Карточка объекта → «Общие» в Security Vision VM

Выпадающее меню справа в верхнем углу позволяет администратору системы вносить дополнительную информацию, осуществлять контроль актива и управление им по множеству функций.

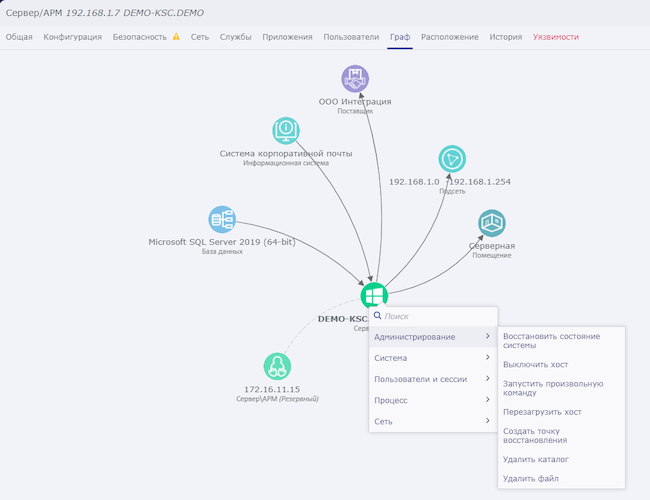

По каждому активу формируется граф взаимосвязей с другими объектами инфраструктуры.

Рисунок 38. Карточка объекта → «Граф» в Security Vision VM

Администратору также предоставляется удобное меню управления активом по аналогии со вкладкой «Общая».

Переходим в результаты сканирования активов на уязвимости.

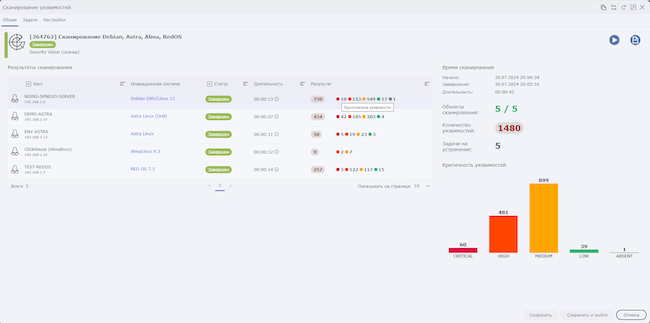

Рисунок 39. Результаты сканирования на уязвимости в Security Vision VM

На вкладке «Общие» в табличном формате представлены данные об активах, где обнаружены уязвимости. Справа в нижнем углу — интерактивная диаграмма с количеством уязвимостей, сгруппированных по критической значимости.

Рассмотрим карточку уязвимостей актива.

Рисунок 40. Карточка уязвимостей актива в Security Vision VM

Представлены подробные данные по каждой уязвимости на хосте.

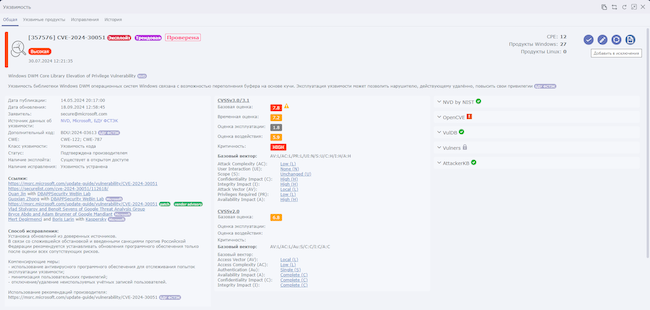

Рассмотрим карточку конкретной уязвимости.

Рисунок 41. Карточка уязвимости на хосте в Security Vision VM

Каждая уязвимость имеет полное описание, сформированное по данным из разных источников, и сопровождается рекомендациями по устранению для специалистов.

Выводы

Security Vision 5 VM — российская платформа для автоматизации широкого спектра задач в рамках процесса обеспечения ИБ. Платформа развивается в трёх направлениях (технологии, процессы и аналитика) и позволяет роботизировать более 90 % программно-технических функций. Модуль управления уязвимостями и встроенный сканер поддерживают безопасность ИТ-инфраструктуры в актуальном состоянии согласно имеющимся данным об известных уязвимостях.

Security Vision 5 VM является полностью российской разработкой, включена в единый реестр российского ПО и соответствует требованиям регуляторов, национальным и международным стандартам.

Индивидуализация внешнего вида и логики работы продукта помогает оптимизировать выявление атак и инцидентов на конкретном ИТ-ландшафте организации на ранних стадиях.

Автоматизация рутинных ИТ- и ИБ-процессов в Security Vision VM позволяет структурировать и консолидировать данные об уязвимостях в настоящем времени, что сокращает время расследования инцидентов и последующего принятия управленческих решений по оптимизации сценариев реагирования.

Система имеет гибкую архитектуру, легко масштабируется и может быть развёрнута в отказоустойчивом кластере. Security Vision VM рекомендуется компаниям и организациям любого размера как элемент единого ситуационного центра кибербезопасности.

Российский рынок систем класса VM продолжает формироваться и развиваться, интерес к данному виду СЗИ со стороны бизнеса набирает обороты. Вендор постоянно развивает продукт с момента первого коммерческого релиза в 2015 году, прислушивается к требованиям заказчиков и внедряет новые возможности и функции.

Security Vision VM не только усиливает безопасность инфраструктуры, но и снимает нагрузку со специалистов отдела ИБ, что помогает направить ресурсы компании на укрепление комплексной безопасности в ответ на постоянно меняющиеся современные киберугрозы.

Достоинства:

- Автоматизация множества рутинных действий.

- Безагентское и / или агентское сканирование инфраструктуры.

- Режимы «белого ящика» (аудит, анализ файлов, портов, пользователей и пр.) и «чёрного ящика» (пентест, перебор паролей и алгоритмов шифрования).

- Режимы сканирования веб-приложений и контейнеров разного вида.

- Высокая производительность: аудит хоста — 3–10 секунд, ретроградное сканирование хоста — 1–2 секунды.

- Широкие возможности индивидуализации и персонализации.

- Автоматические процедуры патчинга и подтверждения устранения (при повторном сканировании).

- Масштабируемость, отказоустойчивая конфигурация и поддержка мультиарендности.

- Взаимодействие с большим количеством СЗИ разных классов и конструктор интеграций.

- Наличие полноценного API.

Недостатки:

- Узкий выбор встроенных ML-моделей для анализа ложноположительных срабатываний и рекомендаций.

- Взаимодействие «из коробки» только с двумя внешними ИИ-моделями: ChatGPT и YandexGPT.