Каждый год злоумышленники превращают DDoS-атаки в настоящие цифровые ураганы. Телеком, финансы, промышленность и даже госструктуры ощущают это на себе. Как компании выстраивают эшелонированную защиту от DDoS? Что лучше — on-premise, облако или гибрид? Разобрали на свежем эфире AM Live!

- Введение

- Часть I: эшелонированная защита от DDoS

- Часть II: сравнение облачных сервисов защиты от DDoS

- Выводы

Введение

В современном цифровом мире DDoS-атаки остаются одной из самых распространенных и разрушительных угроз для бизнеса и государственных организаций. Цель таких атак — перегрузить ресурсы целевой системы, сделав её недоступной для легитимных пользователей. С ростом сложности и масштабов DDoS-атак традиционные методы защиты становятся недостаточными.

Именно поэтому все больше организаций переходят к использованию эшелонированной защиты — многоуровневого подхода, который позволяет эффективно противостоять атакам любого типа и масштаба. Это подразумевает создание нескольких линий обороны, каждая из которых отвечает за определенный аспект безопасности. Такой подход не только повышает устойчивость системы к атакам, но и минимизирует вероятность успешного проникновения злоумышленников.

Кроме того, растёт популярность облачных услуг такого рода, каждая из которых имеет свои особенности и преимущества. Для успешного противодействия DDoS важно разбираться в нюансах и делать осознанный выбор.

В этом эфире, состоявшем из двух частей, эксперты со всех сторон постарались осветить вопросы, связанные с защитой от современных DDoS-атак.

Часть I: эшелонированная защита от DDoS

В первой части участники поговорили о том, как изменились масштаб и сложность атак за последнее время, как выстроить защиту и из каких компонентов она должна состоять, что нужно сделать для повышения её эффективности.

Рисунок 1. Эксперты первой части эфира

Участники первой части эфира:

- Дмитрий Никонов, руководитель направления защиты на уровне веб-приложений, DDoS-GUARD.

- Глеб Хохлов, директор по продуктам, MITIGATOR.

- Александр Осипов, директор по продуктовому портфелю, Red Security.

- Владимир Зайцев, заместитель технического директора NGENIX.

- Вадим Солдатенков, руководитель направления продуктов «Гарда Anti-DDoS», группа компаний «Гарда».

- Михаил Хлебунов, директор по продуктам Servicepipe.

- Никита Захматов, руководитель службы доверия и надежности, «Яндекс» (по видеосвязи).

Ведущий и модератор — Сергей Петренко, директор по работе с государственными структурами, UserGate.

Как менялись масштаб и сложность DDoS-атак за последний год?

Дмитрий Никонов отметил большой рост атак на провайдеров, которые сопровождались долгими простоями. Также пострадали финансовый сектор и промышленность, наблюдались атаки на бизнес-логику, микросервисы, API клиентов на уровнях L3, L4, L7. Однако интенсивность не сильно выросла по сравнению с 2023 годом.

Михаил Хлебунов упомянул волну атак на финансовые организации, начавшуюся с середины 2024 года: страховые компании, банки. В 2025 году наблюдается рост атак на телеком-операторов, мощность увеличилась более чем на 30%. Каждая вторая атака — ковровая, часто многовекторная. Это требует выстраивания эшелонированной защиты для противодействия новым атакам.

Александр Осипов добавил, что атаки на L3 и L4 стали гораздо более разрушительными. Ковровым атакам противодействовать всё сложнее, далеко не все провайдеры могут выдержать их. Всё чаще используется обход геоблокировок, стали видны атаки на сетевое оборудование.

Александр Осипов, директор по продуктовому портфелю, Red Security

Вадим Солдатенков отметил, что бороться с ковровыми атаками внутри сети бесполезно — их необходимо останавливать на границе. Ещё одна разновидность — импульсные, например, атаки пустыми сессиями, в которых не передаются данные.

Владимир Зайцев:

«Атаки становятся все более целенаправленными, основная сложность в защите от атак — седьмой уровень, где злоумышленник может создать много проблем».

Глеб Хохлов дополнил, что при проведении ковровых атак теперь применяется спуфинг российских IP-адресов. Эксперт подчеркнул важность детального понимания своей инфраструктуры. Бороться на границе сети бывает сложно, это может привести к нарушению работы сервисов, которые не смогут подключиться наружу.

Никита Захматов отметил, что стало больше целевых атак на седьмом уровне модели OSI, где легче провести атаку и нанести существенный ущерб.

Никита Захматов, руководитель службы доверия и надежности, «Яндекс»

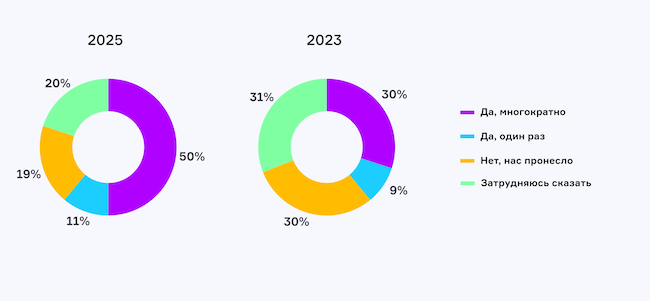

В рамках первого опроса в эфире AM Live зрители ответили, подвергалась ли их компания DDoS-атакам за прошедшие 12 месяцев. Результаты распределились следующим образом: многократно — 50%, нет — 19%, один раз — 11%. При этом 20% проголосовавших затруднились ответить.

Рисунок 2. Подвергалась ли ваша организация DDoS-атакам за прошедшие 12 месяцев?

Сергей Петренко прокомментировал результаты опроса, которые подтвердили высокую актуальность проблемы. Существенно выросла доля компаний, которые подверглись атакам за последний год. Этой темой необходимо активно заниматься: хакеры продолжают наращивать свою деятельность и в рамках хактивизма, и для получения финансовой выгоды, и для отвлечения внимания в процессе более тонких и целенаправленных атак.

Сергей Петренко, директор по работе с государственными структурами, UserGate

Как построить эшелонированную защиту от DDoS-атак?

Александр Осипов советует сначала определить, что именно требуется защищать. Необходимо провести инвентаризацию периметра с помощью внешних сканеров или провайдеров аналогичного сервиса, чтобы увидеть и защитить уязвимые места от ковровых атак, затем определить порядок действий на случай DDoS-атаки. Компании нужно быть готовой к взаимодействию с провайдером, который её защищает. Если есть возможность сегментировать инфраструктуру, нужно это сделать. Для крупных и средних компаний необходимо качественное сетевое оборудование.

Вадим Солдатенков уверен, что должно работать локальное Anti-DDoS решение, которое закрывает все каналы, по которым может проходить трафик.

Вадим Солдатенков, руководитель направления продуктов «Гарда Anti-DDoS», группа компаний «Гарда»

Михаил Хлебунов отметил, что важно соблюдать баланс между резервированием каналов, построением эшелонов защиты и операционной эффективностью бизнеса. В первую очередь нужно признать, что вероятность атаки существует, и расставить приоритеты. Иногда важно помогать клиенту видеть общую картину его инфраструктуры и не забывать о защите всех её элементов.

Дмитрий Никонов добавил, что оценка рисков в случае простоя проходит несколько этапов. Сначала оценивается критическая инфраструктура, затем ресурсы средней значимости и менее чувствительные, которыми можно пожертвовать. Это полезная практика: чем больше компания знает свои ресурсы, тем проще провайдерам понять, что нужно применять для защиты. Часто клиенты защищают, например, веб-сайт, но не знают своей инфраструктуры.

Дмитрий Никонов, руководитель направления защиты на уровне веб-приложений, DDoS-GUARD

Компоненты эшелонированной защиты

Владимир Зайцев объяснил, что для построения эшелонированной защиты нет единого подхода, но можно выделить основные принципы:

- Нужно чётко разделить приложения, трафик (сегрегировать).

- Инфраструктуру DNS можно держать в отдельной сети, где делается большой упор на защиту от атаки на канал.

- Если не смешивать почтовые сервисы, веб и прочее, то можно чётко описать, от какого нелегитимного трафика нужно защищаться.

- На L7 атаки более сложные, чем на L3 и L4, нужен комплекс мер — поведенческий анализ трафика, возможность загружать сигнатуры, создавать правила, интеграция с различными системами, возможность управления чёрными и белыми списками, правилами блокировки.

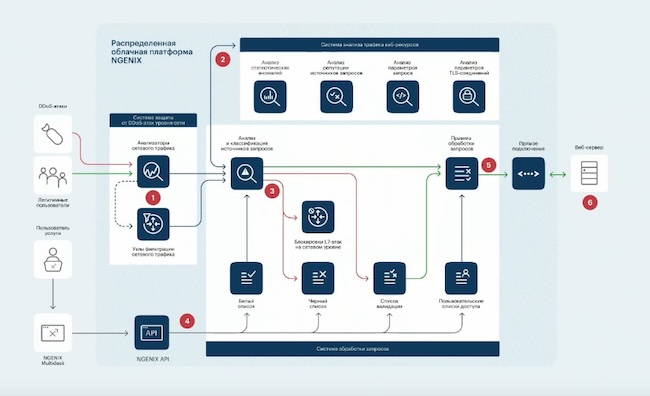

Рисунок 3. Схема эшелонированной Anti-DDoS защиты от NGENIX

Для компаний, которые собираются строить защиту, нужно чётко определить: строить свою инфраструктуру или отдать приложения в облако — подходы будут разные с точки зрения настройки, оборудования и практики. В первую очередь нужна экспертиза и взаимодействие со специалистами, которые помогут понять, какое решение и на каком этапе нужно.

Владимир Зайцев, заместитель технического директора NGENIX

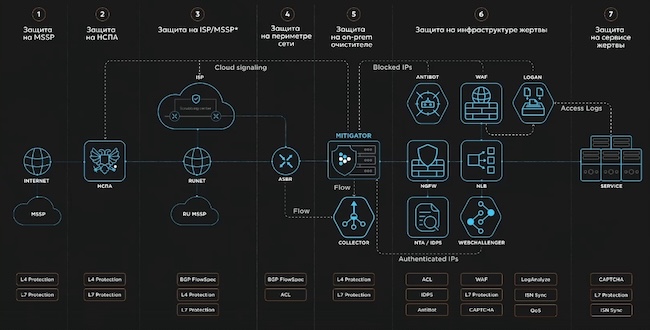

Глеб Хохлов представил альтернативный взгляд вендора, выступающего за on-premise подход к эшелонированной защите. Основа её находится на самом сервере защищаемого приложения, здесь можно достроить набор эффективных инструментов.

Рисунок 4. Схема эшелонированной Anti-DDoS защиты от MITIGATOR

На уровне самой инфраструктуры тоже доступен целый комплекс дополнительных средств защиты, которые можно применять в разных сочетаниях. On-premise эшелон специализирован для противодействия DDoS-атакам, он может дать достаточно статистики для анализа. На границе сети основная задача — уменьшить площадь атаки, нужно избавиться от ненужных протоколов, сетей.

Эксперт напомнил, что в России есть дополнительный эшелон в виде Национальной системы противодействия DDoS-атакам (НСПА). Суммарное количество уровней защиты может варьироваться в зависимости от бюджета и задач.

Глеб Хохлов, директор по продуктам, MITIGATOR

Дмитрий Никонов добавил, что существуют разные подходы, и при их выборе стоит учитывать много факторов: специфику бизнеса, трафик (локальный или международный), какое количество точек присутствия есть в тех местах, где это важно, как построено взаимодействие с оператором связи у провайдера защиты, по каким каналам обеспечивается защита, какова ёмкость этих каналов — вот вопросы, на которые нужно отвечать при построении эшелонированной защиты. Сейчас заказчики больше склоняются к модульному эшелонированию, когда какая-то часть инструментария берётся у провайдера и используется в своих целях. Можно построить защиту так, что это будет выгодно и эффективно.

Во втором опросе зрители AM Live ответили, какова по их мнению главная ошибка в защите от DDoS-атак. Голоса распределились следующим образом: недооценка угрозы — 33%, отсутствие плана реагирования — 22%, ошибки настройки сетей — 16%, недостаточное масштабирование защиты — 12%, недостатки мониторинга — 8%.

Рисунок 5. Какова главная ошибка в защите от DDoS-атак?

Блиц: ошибки при внедрении эшелонированной защиты

В течение одной минуты каждый из экспертов должен был назвать самые значимые ошибки, опираясь на свой профессиональный опыт.

Дмитрий Никонов:

«Отсутствие компетенции в понимании того, какая угроза пришла на инфраструктуру».

Глеб Хохлов:

«Отсутствие проверки работы системы защиты».

Александр Осипов:

«Непонимание, какие сервисы стоят за IP-адресами. Отсутствие взаимодействия с провайдером для профилирования».

Владимир Зайцев:

«Держать на своей сети сервисы, которые можно отдать в облако — почта, DNS. Отсутствие отдельного канала для взаимодействия с облаком защиты, недостаточно качественная, глубокая интеграция».

Вадим Солдатенков:

«Все проблемы — это следствие недооценивания угроз. Их решение — в составлении модели угроз».

Михаил Хлебунов:

«Недооценка рисков приводит к тому, что атаку трудно отбить в моменте. Также мало систем мониторинга, которые позволяют в кратчайшее время выявить причину проблемы, не хватает интеллектуального мониторинга».

Никита Захматов:

«Эмпирический подход, когда владелец сервиса выбирает защиту случайным образом, при этом отсутствуют ответственные за эту систему, которые занимаются мониторингом, и не выделены ресурсы».

On-premise или аутсорсинг — что выбрать?

Михаил Хлебунов считает, что нужно исходить из стадии зрелости: есть ли нормативные акты по обеспечению информационной безопасности, штат сотрудников, опыт эксплуатации решений. Только тогда можно ставить on-premise решения, для этого потребуется штат на эксплуатацию и затраты на вычислительные ресурсы. Если выбирать сервис от провайдера, нужно понимать инфраструктуру компании, архитектуру сервиса.

Также стоит учитывать гибридный вариант, когда есть система аналитики, которая обменивается потоками данных (фидами) между эшелонами on-premise и провайдера. Система должна быть построена с учётом экономики проекта. Если решения и в облаке, и в on-premise работают одинаково хорошо, обмен данными будет быстрым и качественным.

Михаил Хлебунов, директор по продуктам Servicepipe

Александр Осипов добавил, что если всё в порядке с точки зрения информационной безопасности, то можно заниматься on-premise центрами очистки на границе сети в дополнение к операторскому или провайдерскому Anti-DDoS. Однако on-premise не может решить все задачи, лучший вариант — гибрид.

Третий опрос в эфире AM Live показал, как часто компании проводят тестирование своей системы защиты от DDoS-атак: ежеквартально — 21%, ежемесячно — 18%, после инцидента — 14%, ежегодно — 11%, по настроению — 11%. Не проводят тестирование 25% ответивших.

Рисунок 6. Как часто вы проводите тестирование вашей системы защиты от DDoS-атак?

Советы экспертов: что сделать сейчас, чтобы снизить угрозу DDoS в будущем

Дмитрий Никонов:

«Инвентаризация и аудит своего бизнеса, систем. Оценка рисков в случае недоступности ресурса. Важно учитывать набор инструментов и качество услуг провайдера».

Глеб Хохлов:

«Разделить IP-адреса для сервисов и для публикации».

Александр Осипов:

«Нужно осознать реальную угрозу, принять для себя решение, допустим ли простой бизнеса, и идти в сторону защиты от DDoS».

Владимир Зайцев:

«Можно снизить риски, убрать лишние приложения из своей сети и сэкономить бюджет с помощью использования облачных решений».

Вадим Солдатенков:

«Сервис-провайдеры и производители Anti-DDoS следят за актуальными трендами. Со стороны заказчика важно заранее позаботиться о защите — построить локальную систему или гибрид. Бизнес-процессы зависят от доступности сервисов».

Михаил Хлебунов:

«Проблема есть и не нужно её отрицать. Эшелонированную защиту лучше выстраивать с использованием решений разных вендоров».

Никита Захматов:

«Если компания уже использует защиту от DDoS, то нужно подумать о следующем этапе, спланировать переход на него».

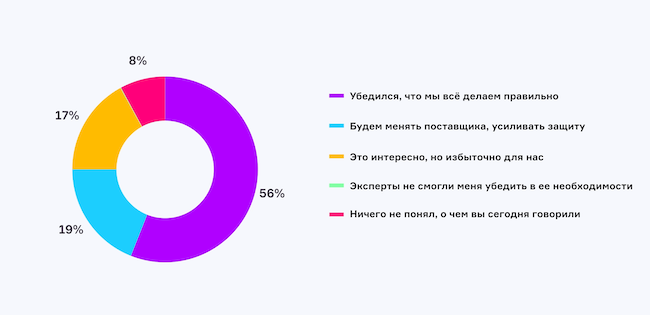

Четвёртый опрос показал, как изменилось мнение зрителей о защите от DDoS-атак после эфира. Убедились, что всё делают правильно — 56%, решили менять поставщика и усиливать защиту — 19%, считают пока избыточным для себя — 17%.

Рисунок 7. Каково ваше мнение о защите от DDoS-атак после эфира?

Часть II: сравнение облачных сервисов защиты от DDoS

Вторая часть эфира была посвящена сравнению лучших российских сервисов защиты от DDoS-атак. Ведущие эксперты отрасли обсудили, на что смотреть при их выборе и как найти лучший вариант по соотношению цены, качества и удобства.

Рисунок 8. Эксперты второй части эфира AM Live

Участники второй части эфира, справа налево:

- Дмитрий Белянин, руководитель направления Pre-sale, Stormwall.

- Глеб Хохлов, директор по продуктам, MITIGATOR.

- Александр Осипов, директор по продуктовому портфелю, Red Security.

- Артём Избаенков, директор продукта Solar Space, ГК «Солар».

- Вячеслав Кириллов, менеджер по продукту, «Лаборатория Касперского».

- Эдгар Микаелян, руководитель департамента технического пресейла, CURATOR.

Ведущий и модератор — Илья Шабанов, генеральный директор «AM Медиа».

К кому обращаться для построения Anti-DDoS защиты?

Эдгар Микаелян считает, что классический вариант — начинать с оператора, который имеет решение стороннего вендора и ставит его для защиты своей инфраструктуры. Но операторы не могут противостоять современным угрозам, с этим справляются облачные решения. Главная задача оператора с точки зрения бизнеса — продажа доступа в интернет и сопутствующих продуктов, а защита от DDoS — косвенная услуга, включающая стороннюю экспертизу. Специализированные операторы строят на этом бизнес, разрабатывая свои решения, ПО, сеть, которые нацелены на обеспечение непрерывной доступности защищаемых ресурсов.

Эдгар Микаелян, руководитель департамента технического пресейла, CURATOR

Артём Избаенков считает, что начинать нужно с магистральной защиты, если она нужна и применима для конкретного клиента, и обращаться за этим к основным крупным поставщикам магистральных каналов, на которых уже установлено оборудование и настроена грубая фильтрация.

Александр Осипов предупредил, к кому не нужно идти — к хостинг-провайдерам, у них нет своей сети, они перепродают чужие услуги. Облачные провайдеры также перепродают канальную защиту или ставят on-premise решения, которые ограничены по ёмкости. Также нельзя обращаться к вообще любому оператору — не все вкладываются в Anti-DDoS защиту.

Дмитрий Белянин объяснил, что бизнес оператора связи больше направлен на доступность, а не на безопасность. Здесь защита от DDoS — это часть общего пакета услуг «из коробки», без возможности тонких настроек. Эти услуги часто ограничены и зоной покрытия, которая может не подойти для какого-то конкретного сервиса. Нужно выбирать специализированные сервисы, которые имеют больше охвата и возможностей.

Дмитрий Белянин, руководитель направления Pre-sale, Stormwall

Глеб Хохлов добавил, что есть хостинг-провайдеры, которые в своей инфраструктуре сделали дополнительный эшелон защиты от DDoS-атак и сами справляются, у многих есть свои компетенции.

Для чего нужны региональные центры очистки? Вячеслав Кириллов объяснил, что это важно для компаний, у которых есть собственные крупные публичные ресурсы с клиентами в разных частях света. Облачная инфраструктура устроена так, что множество региональных центров очистки расположены по всему миру. С помощью технологии Anycast клиенты могут выбрать оптимальный маршрут, что приводит к сокращению задержки доступа к ресурсу. Также множество региональных центров очистки позволяют лучше и проще митигировать DDoS-атаку, трафик атаки распределяется между узлами фильтрации.

Опрос на тему «У кого удобнее всего покупать защиту от DDoS?» показал следующие результаты: у независимого специализированного провайдера — 35%, у телеком провайдера — 26%, у провайдера хостинга или облачной инфраструктуры — 13%, не принципиально — 13%, затрудняюсь ответить — 13%.

Рисунок 9. У кого вам удобнее всего покупать защиту от DDoS?

Компоненты защиты при выборе провайдера

Дмитрий Белянин рассказал, на какие компоненты стоит обращать внимание: масштабируемость, тип защиты, возможность фильтрации атак на уровне приложения, антибот, защита от атак на базе DNS, нативная фильтрация. Есть неочевидные моменты — важно иметь личный кабинет с большим набором инструментов, где можно получить аналитику. Нужны возможности обучения использованию личного кабинета, документация, экспертная техническая поддержка, лицензии согласно требованиям регулятора.

Артём Избаенков добавил, что клиенту важно, чтобы сервис работал, поэтому нужно смотреть на SLA, выплаты, качество обслуживания, гарантии, но самое главное — это техническая поддержка.

Артём Избаенков, директор продукта Solar Space, ГК «Солар»

Эдгар Микаелян дополнил, что SLA должен подразумевать доступность защищаемого ресурса. Сейчас у всех на слуху веб-центричность, однако, инфраструктура не состоит из одного веба. Нужно смотреть на неё целиком.

Вячеслав Кириллов согласен, что нужны средства защиты не только для веба, но и для специализированных ресурсов. Облачные провайдеры в первую очередь выделяются на российском рынке богатой технической поддержкой. Есть выделенный сотрудник, который поможет подключить услугу, сориентировать по дальнейшим действиям. Есть экспертная группа поддержки, которая не просто отвечает на вопросы, но и умеет работать с системой фильтрации, корректирует настройки в случае появления вопросов или проблем у заказчика. Дополнительно есть группа экспертов — поддержка второго уровня, которая решает более сложные задачи.

Подключение к Anti-DDoS

Илья Шабанов напомнил, что нужно подключаться заранее. Однако бывают случаи, когда заказчики подключаются под атакой, что не рекомендуется. Какие есть варианты и режимы подключения? Можно ли при этом не давать провайдеру свои сертификаты TLS и SSL?

Илья Шабанов, генеральный директор «AM Медиа»

Александр Осипов объяснил, что есть две модели — On-demand и Always On. Как правило оператор предлагает решение On-demand, при котором ведётся мониторинг сетей клиента и в случае атаки трафик переводится на очиститель. Это даёт возможность мониторить большое количество подсетей с меньшими затратами, так как очиститель утилизируется только в момент атаки. При ковровых атаках это помогает быстрее начать противодействие. Always On, в свою очередь, позволяет лучше профилировать сам трафик клиента и контрмеры, политики защиты под конкретного клиента, но его использование дороже, так как система работает постоянно. Многие операторы могут предложить клиенту обе модели.

Также варианты подключения можно рассматривать с точки зрения технологий: для веба использовать DNS, для других типов трафика — BGP, для возврата очищенного трафика в сторону клиента — прокси, BGP, GRE. Компании не всегда готовы предоставлять свои SSL-сертификаты, поэтому провайдеру необходимо уметь выявлять атаки и применять контрмеры без расшифровки трафика.

Вячеслав Кириллов рекомендует использовать модель Always On, чтобы эффективно противостоять современным мощным атакам. Если клиент хочет выстроить гибридную защиту, он на своей стороне ставит сенсор (специальное ПО, которое способно анализировать трафик), на который можно настроить передачу логов доступа, чтобы иметь возможность работать с шифрованным трафиком. Важно соблюдать требования регуляторов и использовать сертифицированное ПО.

Вячеслав Кириллов, менеджер по продукту, «Лаборатория Касперского»

Дмитрий Белянин добавил, что важно понимать особенности механизма фильтрации. При их переключении пакетный очиститель инспектирует всё с начала установки TCP-сессии. Нужно ставить на постоянную фильтрацию, то есть выбирать Always On там, где критически значим разрыв соединений. Некоторые сервисы невозможно использовать правильно в режиме On-demand, так как пользователь будет испытывать больше проблем.

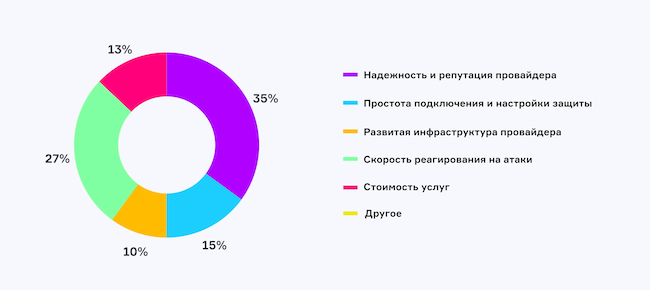

В результате опроса о критериях выбора облачного сервиса защиты от DDoS выяснилось, что для большинства важнее всего надежность и репутация провайдера — 35%. Скорость реагирования на атаки наиболее важны для 27%, простоту подключения и настройки защиты выбрали 15% респондентов, стоимость услуг — 13%, развитую инфраструктуру провайдера — 10%.

Рисунок 10. Какой критерий наиболее важен при выборе облачного сервиса защиты от DDoS?

Из чего складывается стоимость Anti-DDoS защиты

Вячеслав Кириллов рассказал, что тарифная политика простая: заказчик покупает определённый набор лицензий в зависимости от того, что он хочет защищать. Учитывается объём легитимного трафика, именно он подлежит тарификации. Стоимость также складывается из дополнительных услуг, например, WAF. Чем крупнее заказчик, тем комплекснее подход. Набор услуг всегда закупается в совокупности. Дмитрий Белянин добавил, что при определении стоимости также учитываются SLA и скорость реакции технической поддержки.

Вадим Шелест, руководитель группы анализа защищённости Wildberries, прокомментировал, какие средства защиты от DDoS должны быть в арсенале зрелого провайдера. Anti-DDoS призван обеспечить защиту от нарушения доступности. Зрелый провайдер должен иметь защиту на всех уровнях модели OSI. С таким подходом бизнес будет всегда в безопасности.

Вадим Шелест, руководитель группы анализа защищённости Wildberries

Обязательства по SLA

Эксперты рассказали, какие гарантии получают их заказчики в рамках соглашения о предоставлении услуг. Эдгар Микаелян заверил, что при недоступности сервиса, невыполнении условий SLA клиенту возвращается полная стоимость за расчётный период (за месяц). При этом заказчики часто ожидают более существенных компенсаций в виде возмещения ущерба. Уровень ложноположительных срабатываний включается в формулу расчёта доступности — допускается до 5%. Для вычисления берётся количество заблокированных запросов или IP-адресов.

Вячеслав Кириллов отметил, что SLA — важный документ, регламентирующий отношения между клиентом и поставщиком, но в первую очередь нужно следить за качеством сервиса. Внутри SLA всегда можно найти ограничения.

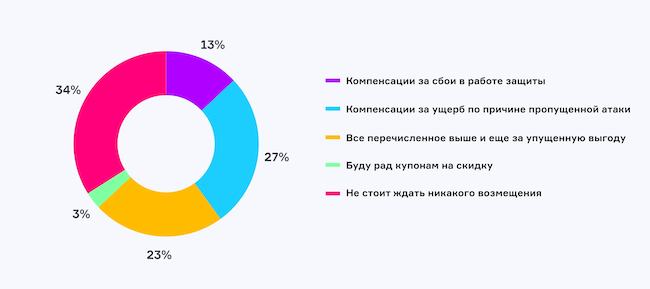

Зрители AM Live ответили, какой ответственности и возмещения какого ущерба по SLA они ожидают от провайдера защиты от DDoS: компенсации за ущерб по причине пропущенной атаки — 27%, компенсации за сбои в работе защиты — 13%, всё перечисленное и ещё за упущенную выгоду — 23%. При этом 34% респондентов считают, что не стоит ждать никакого возмещения.

Рисунок 11. Какой ответственности по SLA вы ждёте от провайдера защиты от DDoS?

Прогнозы экспертов: будущее защиты от DDoS

Дмитрий Белянин:

«Будет расширяться спектр средств защиты, появятся новые дополнительные техники, более активно будут внедряться инструменты, основанные на ИИ, которые позволят прогнозировать и проактивно готовить контрмеры фильтрации. Атаки с использованием ИИ будут выполняться с полной эмуляцией не только браузера, но и пользователя. Будет рост атак с участием ботов».

Глеб Хохлов:

«Дальнейшее развитие специализированных облачных сервисов — они будут ближе к заказчику, с выделенным каналом. Операторы связи начнут делать более комплексный набор услуг. НСПА будет развиваться и вносить существенный вклад в защиту инфраструктуры, помогать поставщикам средств защиты».

Александр Осипов:

«Операторы движутся к комплексной защите внешнего периметра. Есть тенденция к развитию собственных отечественных решений, это большой прорыв. Все облачные провайдеры и операторы, делая экосистемные сервисы, идут не только в сторону защиты периметра, но и предоставления других типов услуг (консалтинг, стресс-тестинг)».

Артём Избаенков:

«Алгоритмы машинного обучения развиваются, злоумышленники их используют для нанесения DDoS-атак. Нужно идти на шаг впереди, разрабатывать системы на базе ML, чтобы противостоять таким атакам, но в то же время нельзя исключать человеческий фактор. Нужно идти в сторону комплексной архитектуры кибербезопасности, смотреть на провайдеров, которые создают свои решения, где в едином окне можно получит набор услуг».

Вячеслав Кириллов:

«ML будет вносить изменения в области классификации событий. Будет увеличиваться мощность атак вслед за развитием компаний, увеличением легитимного трафика и расширением каналов. Влияние хактивизма находится сейчас на пике, но с последующими изменениями в будущем оно не будет так высоко в отношении доступности защищаемых ресурсов».

Эдгар Микаелян:

«У российских сервис-провайдеров будут появляться новые услуги, по качеству они догонят и перегонят зарубежных — эта тенденция уже намечается, в том числе это касается возможности фильтровать без раскрытия трафика. Уже есть интересные решения WAF, предлагающие дополнительные функции, которых нет у зарубежных аналогов».

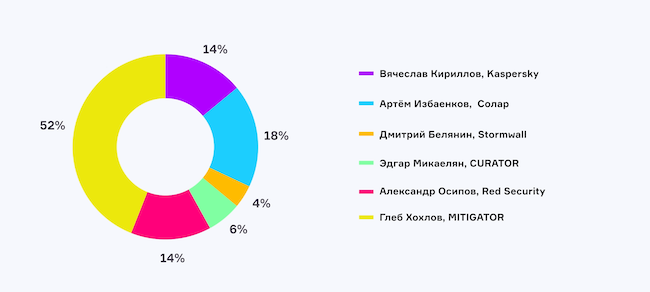

Ведущий Илья Шабанов провёл среди зрителей AM Live опрос, кто из экспертов был наиболее убедительным на этой встрече. В батле победил Глеб Хохлов с 52% голосов, на втором месте оказался Артём Избаенков — 18%.

Рисунок 12. Кто был наиболее убедительным и победил в сегодняшнем батле?

Выводы

Эшелонированная защита от DDoS-атак представляет собой комплексный подход, который позволяет эффективно противостоять современным киберугрозам. В условиях растущей сложности и масштабов DDoS-атак использование одного метода защиты становится недостаточным. Эшелонированная защита обеспечивает устойчивость за счёт комбинации различных уровней обороны. Она позволяет адаптироваться к новым типам атак, используя как локальные, так и облачные решения, что делает ее универсальным инструментом для организаций любого масштаба.

Облачные сервисы по защите от DDoS, предлагаемые отечественными компаниями, различаются по функциональности и охвату. Эксперты рекомендуют выбирать тех провайдеров, кто специализируется на борьбе с DDoS, и уделять больше внимания гибридным сценариям внедрения, где используется локальное решение в сочетании с облачным сервисом.

Успешная защита от DDoS-атак требует не только технических решений, но и регулярного мониторинга, анализа угроз, а также обучения сотрудников. Это непрерывный процесс, который должен быть интегрирован в общую стратегию кибербезопасности.

С развитием технологий и увеличением числа подключенных устройств угрозы будут только расти. Эшелонированная защита становится необходимым элементом стратегии безопасности, позволяющим организациям оставаться устойчивыми в долгосрочной перспективе.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!