Сокращение разрыва между ландшафтом угроз, функциональностью средств защиты информации (СЗИ) и компетенцией специалистов по ИБ становится главным фактором в реализации концепции непрерывной безопасности. Увидим на примере продуктов «Лаборатории Касперского» и практики команды iTPROTECT, как изменения в угрозах подталкивают рынок к развитию.

- Введение

- Классификация угроз — старая, реакция — новая

- Использование нейросетей

- Компетенции злоумышленника — низкие, средства защиты — передовые

- Как же решить проблему защиты от атак средней сложности?

- Меняются угрозы, меняются инструменты

- Выводы

Введение

Информационная безопасность (ИБ), как и любая конкурентная сфера, — это соревнование щита и меча, в котором есть атака и есть оборона, притом что последняя всегда имеет догоняющий характер. Особенно остро отставание ощущается, когда злоумышленники без серьёзного опыта и квалификации инициируют атаки выходящие за рамки их компетенций, а средства защиты от подобных угроз несоразмерно растут в стоимости — как самого инструмента, так и людей, которые этим инструментом управляют.

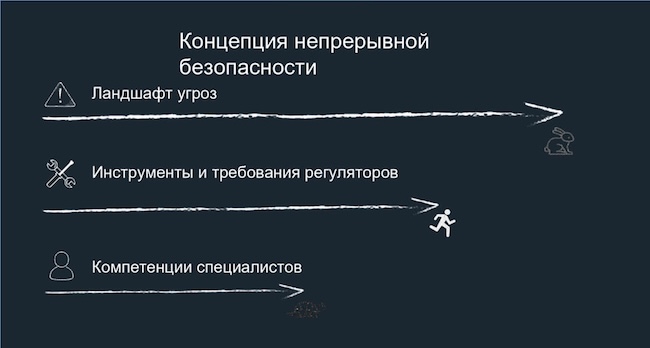

Концепция непрерывной безопасности — это подход к построению комплексной системы защиты, который учитывает развитие сферы ИБ по трём основным векторам: прогресс угроз, обновление инструментов и требований регуляторов, наращивание компетенций. В концепции можно выделить чёткую последовательность: за возникновением нового типа угроз следует реакция в виде развития инструментов безопасности, где администраторы ИБ квалифицированно используют эти инструменты.

Начальный вектор — злоумышленники регулярно совершенствуют техники атак и вредоносных воздействий. Следующий за ним вектор — это развитие инструментов безопасности, он всегда немного позади: инструменты развиваются и пытаются поспевать за угрозами. Последний вектор — сами люди, обеспечивающие безопасность в компаниях, и их компетенции. При этом скорость развития компетенций носит догоняющий характер по отношению не только к угрозам, но и к развитию средств защиты. В таком случае основная задача концепции непрерывной безопасности — сделать разрыв между всеми тремя векторами минимальным.

Рисунок 1. Драйверы развития рынка

Классификация угроз — старая, реакция — новая

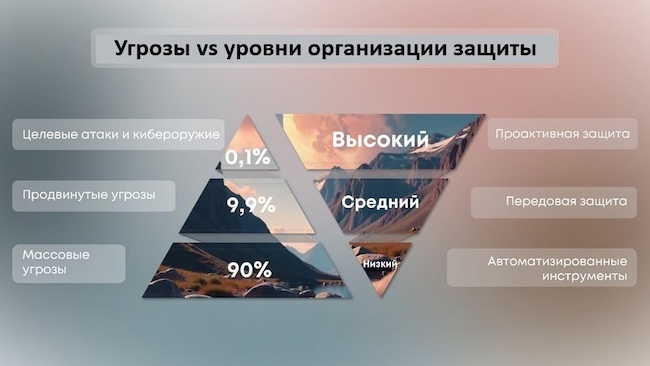

Давайте посмотрим, как ситуация изменилась за прошедший год. Для наглядности воспользуемся одной из популярных моделей классификации угроз. Все угрозы традиционно делятся на массовые, усовершенствованные и целевые атаки.

Рисунок 2. Разбивка уровней угроз

Задача обеспечить практическую защиту от целевых атак стоит только перед небольшим количеством крупных и технически развитых компаний. Это не значит, что более мелкие организации не могут стать целью подобного воздействия, однако бюджет подобных атак зачастую очень велик и целью являются такие организации, взлом которых может принести большую выгоду злоумышленникам.

К атакам подобного уровня приковано внимание СМИ, исследователей безопасности и вендоров инструментов защиты. Такие атаки изучаются весьма детально. Существует широкий набор инструментов для выявления подобных угроз, но главное — у компаний почти всегда есть для этого соответствующие бюджеты, так как на этом уровне бизнес уже понимает риски.

На уровне массовых угроз тоже всё вполне прозрачно. Инструменты ИБ, которые создавались против них, развивались десятилетиями. Из-за очень высокой конкуренции на рынке такие СЗИ не обладают высокой стоимостью, а главное — работают в автоматическом режиме.

При этом стоит отметить, что уровень ИБ сейчас достиг такого положения, когда небольшие компании, не обладая большим бюджетом или штатом, вполне могут успешно противодействовать массовым угрозам.

Более сложная обстановка — в части усовершенствованных угроз, и именно здесь мы видим основную проблему. Дело в том, что на этом уровне наблюдается явное несоответствие между компетенциями злоумышленника и совокупными затратами на обеспечение защиты. Давайте детально рассмотрим обе составляющие, начав с портрета злоумышленника среднего уровня.

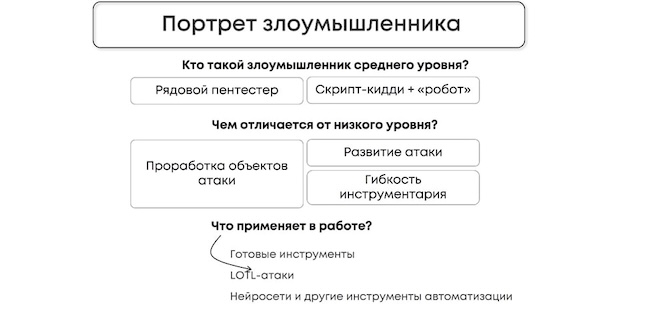

Обычно это — специалист с компетенциями рядового пентестера или скрипт-кидди, который использует наработки «старших товарищей» — инструкции или существующие инструменты хакерских группировок. Для примера возьмём стандартную атаку через заражённое фишинговое письмо. На низком уровне это — массовая рассылка (возможно, на сотни тысяч адресов), причём почтовый сервер злоумышленника наверняка попадёт в чёрный список и базу TI (Threat intelligence). Как следствие, злоумышленник на таком уровне будет довольствоваться минимальным количеством успешных заражений.

Рисунок 3. Портрет злоумышленника среднего уровня

На среднем уровне атака видоизменяется и вполне уже может быть направленной. Например, злоумышленник осуществляет вредоносную рассылку на единственную компанию и до атаки не будет находиться в антиспам-списках. Этот подход часто применяется в пентестах, где злоумышленник вполне может адаптировать фишинг под конкретных адресатов.

Напомню, речь по-прежнему не идёт о сложной направленной атаке высокого уровня, так как компетенции злоумышленника по-прежнему остаются базовыми, не используются уязвимости «нулевого дня», а применяются подходы почерпнутые в интернете.

К примеру, в рамках коммерческого пентеста команда iTPROTECT проводила фишинговую атаку на сотрудников энергетической компании с «чистого» хостинга, производилась попытка преодолеть антиспам-систему. Через некоторое время мы попали в чёрные списки антиспама. Как решение, наш специалист направил в сторону зарубежного антиспам-сервиса письмо с просьбой убрать фишинговый сервер из cпам-листов, представившись сотрудником атакуемой компании. К удивлению, просьба была удовлетворена без лишних вопросов. В этом и кроется основное отличие угроз среднего уровня. Злоумышленник в таких ситуациях делает дополнительные действия, меняет тактику при неудаче, а не довольствуется результатами массовой рассылки, при этом высоких компетенций здесь по-прежнему не требуется.

Выделим также нарастающую популярность атак без использования вредоносных программ. В частности, это атаки класса LotL (Living off the Land), ведомые подручными средствами. Дело в том, что существующих библиотек и инструментов на обычном хосте иногда достаточно для проведения атак без каких-либо вредоносных инструментов. Например, вендоры безопасности фиксируют атаки шифровальщиков, при этом никакого специального ПО для шифрования не используется, ведь его может обнаружить антивирус.

В данном случае в качестве инструмента применяется скрипт от Microsoft, с помощью которого можно управлять встроенным в операционную систему Windows модулем BitLocker. Как мы видим, в некоторых случаях на наших хостах есть уже все инструменты для проведения атак и не нужно загружать ничего лишнего, тем самым обнаруживая себя.

Использование нейросетей

Злоумышленники одними из первых научились творчески использовать нейросети для усложнения и масштабирования своих атак — например, для создания фишингового контента письма, наполнения или даже вёрстки сайта. Также современные нейросети по запросу способны генерировать вредоносный код для тех злоумышленников, которые не являются профильными программистами. В качестве эксперимента берём первый запрос в Google по слову «keylogger», скачиваем учебный пример с GitHub и запускаем его из макроса в Word-документе.

Встроенный антивирус Windows блокирует вредоносный макрос, однако процесс кейлогера по-прежнему исполняется в оперативной памяти и собирает данные о нажатиях клавиш. Такое ПО в учебном примере собирает данные в файл и не высылает их «злоумышленнику». Однако при небольшой доработке или при использовании созданного нейросетью кода даже человек с самыми базовыми навыками может модифицировать данную атаку и получить результат ввода пароля, например, себе в мессенджер.

Компетенции злоумышленника — низкие, средства защиты — передовые

Как мы видим, условно простые средства защиты, такие как антифишинг или антивирус, не всегда могут справиться с угрозами среднего уровня. В таких случаях почти всегда нужны более совершенные инструменты и подходы.

Идеальным решением для распознавания LotL-атак является EDR-система. Она не столько фиксирует запуск вредоносного кода, сколько наблюдает за активностью в системе. К сожалению, использование EDR несёт в себе сложности для организаций, так как этот инструмент не является полностью автоматическим средством защиты, для его использования всегда нужен человек, который будет внимательно следить за срабатываниями и принимать меры в зависимости от ситуации.

Разумеется, это сказывается и на стоимости решения, так как человеческий ресурс — наиболее дорогой актив. Параллельным подходом является отправка телеметрии в SOC вендора; этот подход решает много проблем, но также является дорогостоящим. Тут и проявляется главная проблема защиты от атак среднего уровня. При небольших компетенциях злоумышленника стоимость защиты относительно низкого уровня может вырасти в несколько раз.

Полезным средством защиты на этом этапе является песочница. Однако современные песочницы являются комплексными СЗИ и помимо серьёзной стоимости обладают высокими требованиями к аппаратным средствам. Не каждая организация среднего уровня может позволить себе покупку такой системы и аппаратных средств для неё, а также фонд оплаты труда для выделенного человека, который будет следить за её работой.

Как же решить проблему защиты от атак средней сложности?

Мы видим несколько способов решения этой проблемы, но ни один из них не является исчерпывающим, их нужно использовать все вместе. Первый подход — укрепление (харденинг) инфраструктуры и ИТ-процессов. Он заключается в наведении порядка в процессах (учёт ИТ-активов, сетевые взаимодействия, доступ к ресурсам) и запрете всего нецелевого, что значительно усложняет процесс атаки. Такой подход требует высокой степени организованности в командах ИТ и ИБ.

Ещё один способ решения проблемы — использование MSSP (Managed Security Service Providers). В этом подходе некоторые аспекты безопасности делегируются внешним профессиональным командам, которые на постоянной основе занимаются практическим поддержанием защищённости в их выделенной зоне ответственности.

Последний (не по важности) способ — это постепенное развитие продуктов для обеспечения безопасности и освоение новых инструментов, которые учитывают новые реалии.

К счастью, вендоры не стоят на месте и помогают не только в защите от сложных целевых атак, но и на уровнях ниже. Давайте рассмотрим несколько примеров адаптации продуктов Kaspersky к изменениям ландшафта угроз за последнее время.

Меняются угрозы, меняются инструменты

От корпоративных сотрудников по-прежнему во многом зависит то, успешно ли злоумышленники смогут реализовать передовые угрозы. Повышение компетенций в области ИБ и уровня осведомлённости работников о новых угрозах — задачи, которые становятся всё более важными для бизнеса.

Начнём обзор изменений с онлайн-платформы для обучения — Kaspersky ASAP (Automated Security Awareness Platform). Не так давно на ней появились новые курсы для рядовых сотрудников, посвящённые проблемам нейросетей и контента, который они генерируют, так как в распознавании фишинга нельзя полностью полагаться на автоматические средства защиты. Сотрудник тоже должен быть готов к новым типам угроз, ориентироваться в них и понимать риски. Среди ярких трендов можно выделить переход на Linux — на примере таких продуктов, как KSMG (Kaspersky Secure Mail Gateway) или KSMM (Kaspersky Secure Mobility Management).

Рисунок 4. Список курсов ASAP

Другим важным трендом является импортозамещение платформ информационной безопасности. После ухода зарубежных производителей российские вендоры сосредоточились на быстром импортозамещении функций, но за последний год мы уже заметили тренд на развитие удобства этих инструментов.

Рисунок 5. Линейка продуктов Kaspersky для защиты почты

В продукты также вносятся изменения по части удобства и прозрачности управления. Они позволяют администраторам ИБ концентрироваться на работе с этими инструментами, а не на решении интеграционных проблем.

Например, в MDM-системе от Kaspersky (KSMM) серьёзно нарастили функциональность: добавили возможность создания контейнеров, упростили процесс централизованной установки приложений и позволили настраивать любые конфигурации политик безопасности на устройствах, видоизменили интерфейс для отрисовки геозон на картах и добавили поддержку российских мобильных ОС (в частности, «Авроры»). Это существенно упрощает и процесс администрирования, и реализацию необходимых бизнесу сценариев управления мобильными устройствами.

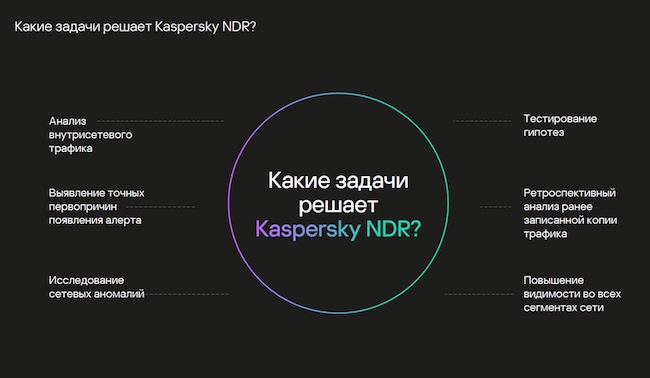

Если посмотреть на платформу «Лаборатории Касперского» класса Anti-APT — Kaspersky Anti Targeted Attack (KATA), — то мы увидим, что добавился очень важный модуль реагирования на сетевые угрозы: NDR (Network Detection and Response). Новый модуль отвечает за определение и разбор протоколов, таблицу сетевых сессий, карту сети, хранение «сырого» трафика и проактивный поиск угроз по нему, определение рисков и внутрисетевых аномалий, настраиваемое сетевое реагирование и так далее.

NDR стал завершающим звеном в цепи выстраивания комплексной системы борьбы с APT и значительно расширил возможности анализа сетевого трафика, при этом гибко встроившись в экосистему вендора. На данный момент платформа KATA от «Лаборатории Касперского» стала напоминать гибкий конструктор, который каждая организация может собрать под свои нужды из хорошо взаимодействующих между собой модулей.

Рисунок 6. Основные функции Kaspersky NDR

Выводы

Мы рассмотрели концепцию непрерывной безопасности, а также возможности и способы сокращения разрыва между тремя векторами в ИБ, особенно между навыками злоумышленников и функциональностью средств защиты.

Два года назад российские вендоры попали в ситуацию, когда рынок стремительно изменился, из-за чего пришлось направить все силы на восполнение недостающей функциональности в отечественных продуктах. Сейчас по большей части этот вопрос закрыт и производители приступили к развитию платформ безопасности, реагируя на новые пожелания заказчиков, требования регуляторов и развивающиеся угрозы.

Что касается бизнеса, здесь важно учитывать потребности самой компании, но при этом действовать системно. Внедрение новых дорогостоящих решений может быть неоптимальным без выстраивания синергии инструментов и учёта сразу нескольких аспектов — и регуляторных требований, и возможностей ИБ-продуктов, и нынешнего уровня развития угроз, и квалификации собственных специалистов.

Для того чтобы нашим заказчикам было проще определиться в выборе инструментов защиты, iTPROTECT совместно с «Лабораторией Касперского» подготовил бесплатный экспресс-тест на определение уровня киберзрелости и устойчивости бизнеса к кибератакам. На выходе — подробное описание уровня киберзрелости вашей организации, рекомендации по конкретным ИБ-решениям, которые повысят уровень киберзащиты, и полезное руководство по тому, на что обращать внимание при выстраивании экосистемы безопасности с эффективным распределением затрат.