Как внедрить эффективный процесс управления уязвимостями (Vulnerability Management) в российской компании? В студии телепроекта AM Live — практические кейсы, работающие методики, мнения экспертов и главные вызовы VM в 2025 году. Обсуждаем зрелость процессов, выбор решений, роль ИТ и ИБ, автоматизацию и патч-менеджмент.

- Введение

- Часть I. Как выстроить процесс управления уязвимостями: кейсы и практика российских компаний

- 2.1. Методологии, регуляторы и стандарты: на что опираться

- 2.2. Как оценить необходимость внедрения VM в компании?

- 2.3. С чего начать построение процесса управления уязвимостями?

- 2.4. Как фиксировать нарушения и избегать ошибок?

- 2.5. Какие возможности дают VM-решения?

- 2.6. Как VM-системы учитывают процессный подход?

- 2.7. Прогнозы экспертов по процессам управления уязвимостями

- Часть II. Лучшие практики Vulnerability Management

- Выводы

Введение

Управление уязвимостями (Vulnerability Management, VM) — непрерывный процесс выявления, оценки, устранения и мониторинга уязвимостей в ИТ-инфраструктуре. Уязвимости в программном обеспечении, неудачные конфигурации сетевых устройств или человеческий фактор могут быть использованы злоумышленниками для несанкционированного доступа, кражи данных или нарушения работы критически важных систем. Эффективное управление уязвимостями позволяет организациям минимизировать риски, соответствовать требованиям регуляторов и обеспечивать устойчивость бизнеса.

9 апреля на AM Live был день управления уязвимостями. Состоялись два эфира, первый из которых был посвящён построению процессов, а второй — реальной практике Vulnerability Management с учётом условий, в которых работают сейчас российские компании.

Часть I. Как выстроить процесс управления уязвимостями: кейсы и практика российских компаний

В первой части эфира участники обсудили нормативную базу, построение процессов и риски, связанные с управлением уязвимостями.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Павел Попов, руководитель группы инфраструктурной безопасности, Positive Technologies.

- Александр Падурин, руководитель группы пресейл-менеджеров, Security Vision.

- Илья Маркелов, руководитель направления развития единой корпоративной платформы, «Лаборатория Касперского».

- Владимир Михайлов, руководитель направления Vulns.iо VM, «Фродекс».

- Андрей Селиванов, продукт-менеджер, R-Vision.

- Дмитрий Черняков, директор по развитию продуктов, RedCheck.

- Максим Ильин, руководитель направления по управлению уязвимостями, SolidLab VMS (группа компаний SolidLab).

Ведущий и модератор эфира — Иван Шубин, независимый эксперт.

Методологии, регуляторы и стандарты: на что опираться

Разговор начался с регуляторики. Дмитрий Черняков считает, что нужно смотреть, чему учит или обязывает регулятор. За последние три года кардинально новых значительных рекомендаций не выходило. Существует хорошая нормативная база: ГОСТы по уязвимостям, методика оценки уязвимостей от ФСТЭК России 2022 г., рекомендации по тестированию и установке обновлений. Эти документы стоит прочесть и понять, с чего можно начать определение важности систем, где нужно заниматься устранением брешей. Это реальная практика и опыт, которые используют всё больше зрелых компаний.

Дмитрий Черняков, директор по развитию продуктов, RedCheck

Илья Маркелов добавил, что одна из главных проблем — понять, что к компании применимо, что она обязана делать и что для неё рекомендуется. Есть ресурс «Лаборатории Касперского» — «Регуляторный хаб», его можно найти в интернете. Задав свой «портрет», вы получите список требований. Те требования, которые обязательны, достаточно широко сформулированы, их относительно несложно выполнить. Есть множество методических рекомендаций, они не всегда обязательны, но помогают делать правильно и более эффективно для повышения безопасности. Общая рекомендация — смотреть не только на минимальный набор предписаний.

Как оценить необходимость внедрения VM в компании?

Андрей Селиванов объяснил, что можно выделить организационную готовность и техническую. Подразделения ИБ и ИТ должны понимать, что процесс необходим: уязвимости — это не только проблема службы ИБ. Важно понимание руководства компании, что неустранение уязвимостей может грозить развалом бизнес-процессов и уничтожением критических систем.

В компании должны быть выделены на это определённые ресурсы. Если есть критические бизнес-процессы, за них должны быть назначены ответственные, вовлечённые в процесс. Если есть средства по учёту активов (например, CMDB, т. е. база данных по управлению конфигурациями) — это первая стадия технической готовности. Также нужны сканеры уязвимости и системы Service Desk, в которых можно выстраивать процесс взаимодействия между ИБ и ИТ.

Андрей Селиванов, продукт-менеджер, R-Vision

Максим Ильин подтвердил, что заказчики должны к этому стремиться, но на практике есть примеры, когда процессы VM не работают по разным причинам. Александр Падурин уверен, что процессы не работают, когда не выстроен корректно процесс управления активами (Asset Management), поскольку не каждый заказчик может объективно понять и приоритизировать свою инфраструктуру, из-за этого возникает непонимание. Также проблема возникает из-за невозможности купить лицензию на софт, если используется иностранное ПО.

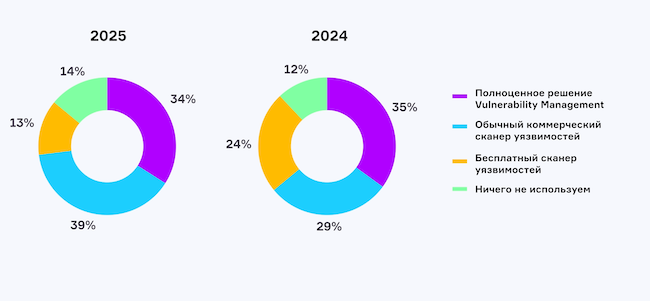

В первом опросе зрители прямого эфира AM Live ответили, что используется в их организации для управления уязвимостями: обычный коммерческий сканер — 39%, полноценное решение Vulnerability Management — 34%, бесплатный сканер уязвимостей — 13%. Ничего не используют 14% ответивших.

Рисунок 2. Что используется в вашей организации для управления уязвимостями?

С чего начать построение процесса управления уязвимостями?

Дмитрий Черняков объяснил, что большинство относится к сканеру как к средству обнаружения и выявления, хотя более зрелый подход — использовать его как средство контроля. Важно, чтобы служба ИБ понимала, какие у неё есть инструменты и что они могут делать.

Максим Ильин уверен: первое, с чего нужно начать — понимание того, что уязвимостями нужно заниматься. Далее — Asset Management: нужно понимать, какие ресурсы мы защищаем, что на них находится. Затем можно обращаться к требованиям регулятора.

Максим Ильин, руководитель направления по управлению уязвимостями, SolidLab VMS (группа компаний SolidLab)

Павел Попов поддержал тезис, что компания должна знать свою инфраструктуру. Необходимо проводить инвентаризацию, а уже потом приступать к построению процесса. Без этого ничего не получится.

Владимир Михайлов уверен, что система VM должна проводить инвентаризацию, сканировать активы, заносить их в базу и с нею работать. Это главное отличие такой системы от простого сканера.

Как фиксировать нарушения и избегать ошибок?

Павел Попов объяснил, что учиться лучше на чужих ошибках, но если они случаются, нужно их признавать и митигировать в будущем. Если произошел инцидент, то нужно принять его и реализовать все меры, чтобы этого не повторилось. Если нет инвентаризации, её нужно сделать. Также нужно проверить документы, если в них чего-то не хватает — разработать.

Илья Маркелов отметил: главное, чтобы вся система работы с внутренними инцидентами и рисками была нацелена не на наказание виновного, а на недопущение происшествий.

Илья Маркелов, руководитель направления развития единой корпоративной платформы, «Лаборатория Касперского»

Максим Ильин дополнил, что часто регуляторы публикуют инциденты с достаточно подробным разбором. Был случай, когда крупный банк взломали через открытый сетевой порт. По словам спикера, в течение двух лет злоумышленники изучали инфраструктуру и в один день обанкротили банк. Эти кейсы подсвечивает регулятор, но ни один вендор не пойдёт на разглашение такой информации.

Владимир Михайлов считает, что внутри компании должны чётко понимать причины инцидента и как он был устранён, чтобы новые сотрудники или другие службы могли лучше выстраивать все процессы инфраструктуры.

Владимир Михайлов, руководитель направления Vulns.iо VM, «Фродекс»

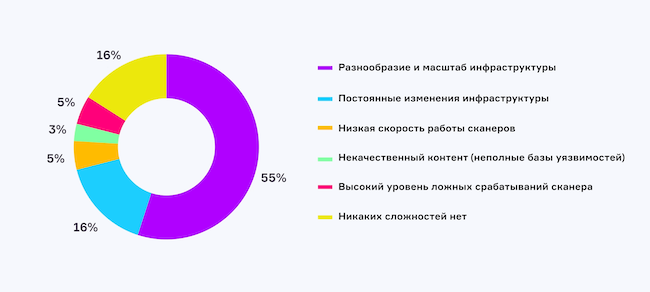

Во втором опросе выяснилось, какова, по мнению зрителей, главная сложность проверки инфраструктуры на наличие уязвимостей. Разнообразие и масштаб назвали приоритетной проблемой 55% респондентов, постоянные изменения инфраструктуры — 16%, низкую скорость работы сканеров — 5%, высокий уровень ложных срабатываний сканера — 5%, некачественный контент (неполные базы уязвимостей) — 3%. Никаких сложностей не испытывают 16% респондентов.

Рисунок 3. Какова главная сложность проверки инфраструктуры на наличие уязвимостей?

Какие возможности дают VM-решения?

Павел Попов объяснил, что основная их функция — находить уязвимости. В остальном функциональность может быть разной: стоит смотреть, что именно нужно клиенту. Если требуется только находить уязвимости, то можно начать с опенсорса. Что же касается коммерческих решений, то клиенты чаще всего просят патч-менеджмент, отчётность, интеграцию по API с различными системами, Asset Management, по возможности — обогащение информации об уязвимостях от вендора.

Павел Попов, руководитель группы инфраструктурной безопасности, Positive Technologies

Андрей Селиванов считает, что всё зависит от клиента: если у него есть запрос на построение полноценного процесса управления уязвимостями и высокий уровень зрелости, то нужна внутренняя автоматизация. Если можно приоритизировать уязвимости по уровню критической значимости, ранжировать бреши встроенным механизмом VM-системы, то это большой плюс. Также важна автоматизация создания задач и интеграция с внешними системами.

Как VM-системы учитывают процессный подход?

Александр Падурин объяснил, что у заказчика может быть своя методология по управлению уязвимостями, в которой подробно описан процесс: кто валидирует, кто согласует устранение уязвимостей. Если в платформе можно реализовать этот регламент в виде конкретных рекомендаций и кнопок в интерфейсе, процесс управления уязвимостями упростится. Требуется корректное формирование задач: в зависимости от договорённостей с коллегами из ИТ нужно решить, относительно чего будет ставиться задача — по хосту, по уязвимости, на конкретный софт.

Александр Падурин, руководитель группы пресейл-менеджеров, Security Vision

Владимир Михайлов:

«У нас есть цикл управления уязвимостями. VM-система должна реализовывать все этапы этого цикла. Если решение даёт инструмент для выполнения этапов, ведёт администратора по этому циклу, это и есть тот процесс, который нужно предоставить заказчику».

Иван Шубин добавил, что компании могут брать информацию об уязвимостях из банка данных уязвимостей (БДУ) ФСТЭК России, запустить Bug Bounty. Можно также брать сведения у вендоров — у них есть свои базы, описания, и они предоставляют эти данные. Открытость вендора и взаимодействие с исследователями в рамках Bug Bounty повышает уровень осведомлённости, количество найденных багов, уровень доверия.

Иван Шубин, независимый эксперт

В рамках третьего опроса зрители AM Live ответили, что наиболее важно для них при выборе системы управления уязвимостями. Результаты были следующими: качество базы знаний об уязвимостях — 35%, широта покрытия, поддержка разных типов активов — 22%, автоматизация и интеграция с другими системами — 20%, приоритизация и скоринг уязвимостей — 9%, стоимость — 8%.

Рисунок 4. Что наиболее важно для вас при выборе системы управления уязвимостями?

Прогнозы экспертов по процессам управления уязвимостями

Дмитрий Черняков:

«Зрелость компаний растёт. Регуляторные требования будут расширяться».

Павел Попов:

«По VM-решениям есть три основных тренда — машинное обучение, внимание к качеству экспертизы, регуляторные требования по управлению уязвимостями».

Андрей Селиванов:

«С 2026 года для значимых объектов КИИ вводятся обязательные требования по устранению уязвимостей. Это неизбежно. Зрелость клиентов растёт — у многих процессы управления уязвимостями уже выстроены. Появится новая функциональность с акцентом на отечественное ПО, ОС, сетевое оборудование».

Александр Падурин:

«Сейчас у заказчиков есть наработанная экспертиза, понимание процесса, вендорам приходится подстраиваться под их запросы. С течением времени этот процесс будет лучше формализован в VM-решениях и будет проще предлагать заказчику готовое решение в коробке».

Владимир Михайлов:

«Заказчики ожидают больше автоматизации, проверки обновлений вендорами».

Максим Ильин:

«Подготовка кадров важна, сейчас её качество растёт: они получают практический опыт, проходят стажировку. Есть тенденция на улучшение подготовки молодых специалистов».

Илья Маркелов:

«Движение будет в сторону усиления контроля проверок конфигурации. Есть тенденция к усложнению средств безопасности, но нужно делать безопасность доступной для широкого круга пользователей. Будет движение к демократизации и снижению порога входа».

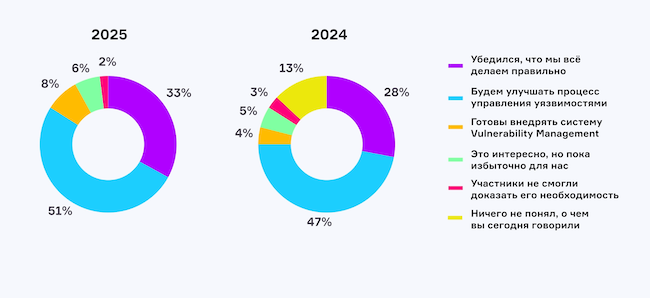

В рамках четвёртого опроса выяснилось, как изменилось мнение зрителей после эфира. Будут улучшать процесс управления уязвимостями более 50% респондентов, ещё 33% убедились, что всё делают правильно. Готовы внедрять систему Vulnerability Management — 8%, считают пока избыточным для своей компании — 6%. В сравнении с прошлым годом картина почти не изменилась.

Рисунок 5. Каково ваше мнение об управлении уязвимостями после эфира?

Иван Шубин подытожил первую часть эфира: процесс управления уязвимостями — сложная ресурсоёмкая работа. С точки зрения выбора конкретного решения, кроме сканера, для всего процесса придётся учитывать механизмы управления рисками в компании, потребуется качественная и количественная оценка рисков, интеграция и взаимодействие с GRC-системой и со службой управления рисками. Сюда же стоит отнести взаимодействие со службой ИТ, наличие или построение CMDB-системы, так как трудно сканировать и управлять ресурсами, которые не инвентаризированы.

Что касается выбора системы управления уязвимостями, нужно смотреть на функциональность, количество ошибок, которые может генерировать сама система, приоритизацию уязвимостей в данной системе и взаимодействие с окружением — другими системами, которые есть в компании.

Часть II. Лучшие практики Vulnerability Management

Во второй части эфира эксперты в студии AM Live более детально разобрали процесс управления уязвимостями, поговорили о проблемах, технических особенностях и реальных практических кейсах.

Рисунок 6. Участники второй части эфира

В дискуссии участвовали:

- Максим Ежов, владелец продукта Angara ASM, Angara Security.

- Мария Погребняк, руководитель направления VM, «Инфосистемы Джет».

- Алексей Томилов, технический директор RebrandyCo.

- Пётр Куценко, руководитель BI.ZONE EDR, BI.ZONЕ.

- Владимир Иванов, основатель ScanFactory.

- Александр Леонов, независимый эксперт.

Ведущий и модератор — Лев Палей, директор по информационной безопасности «Вебмониторэкс».

Что изменилось в процессах управления уязвимостями?

Максим Ежов рассказал, что заказчики стали больше внимания уделять защите внешнего периметра и инвентаризации активов на внешнем периметре. Этот вопрос стоит остро не только у крупных компаний. В этом есть влияние импортозамещения, появилось много отечественных решений на рынке VM, в том числе сервисных. Asset Management теперь на первом месте.

Мария Погребняк привела в пример историю с американским решением Tenable, которым закрывались многие задачи заказчиков. Когда оно ушло с рынка, интегратору пришлось вместе с заказчиками искать решения по организации процесса управления уязвимостями. На базе отечественных разработок сделать это оказалось непросто. Помимо сканера потребовалось, например, добавить систему по сканированию веба, так как там много уязвимостей. Все осознали, как важно контролировать конфигурации, на рынке появились отдельные решения для этого.

Мария Погребняк, руководитель направления VM, «Инфосистемы Джет»

Александр Леонов отметил, что VM-решения реагируют на изменения в ИТ- инфраструктурах, подстраиваются под них. Появляются новые методики, такие как руководство по управлению процессом Vulnerability Management от ФСТЭК России. Приоритет VM повышается, это видно и по количеству вендоров.

Алексей Томилов добавил, что понятие активов меняется — это не только то, что находится на периметре заказчика, но и тестовые контуры, которые есть у разработчиков. Это становится более понятным для заказчиков.

Алексей Томилов, технический директор RebrandyCo

Владимир Иванов указал, что за последние три года на рынке появилось порядка 20 российских вендоров. Было много утечек — за этим нужно следить, мониторить. ИИ меняет и будет продолжать менять сферу ИБ, в том числе системы управления уязвимостями. Все классические направления по развитию баз данных каждого отдельного сканера, расширению возможностей — это то, что двигает индустрию естественным образом.

Лев Палей уверен, что углубление методологии — это всегда признак зрелости. Появилась потребность, чтобы это направление было регламентировано и стало более ясным, визуализированным.

Лев Палей, директор по информационной безопасности «Вебмониторэкс»

Блиц: кто главный в процессе управления уязвимостями?

Максим Ежов:

«Главные — служба ИТ, те, кто отвечает за отсутствие уязвимостей. ИБ помогает закрыть уязвимость, в идеале даёт конкретную инструкцию».

Пётр Куценко:

«Главный тот, кого назначат. Это может быть как ИТ так и ИБ. Проще защититься, когда есть сканер — тогда любой может быть ответственным. Важна синергия, хотелось бы не разделять процессы. Когда есть общий фокус, цели достигаются легче».

Александр Леонов:

«VM-специалисты считают, что они главные, но если в организации нет культуры обновления независимо от наличия уязвимостей, то пользы не будет».

Мария Погребняк:

«Без выделения бюджета невозможно обеспечить даже базовую безопасность. Во главе стоит бизнес, а ИБ должна убедить его в необходимости защиты для недопущения убытков».

Алексей Томилов:

«Всё зависит от бизнеса, который оплачивает процессы. Многое зависит и от того, как устроена организация. Необходимо понимать, что за система, насколько она критически важна для бизнеса».

Владимир Иванов: «Главный — директор по ИБ (CISO), так как он ответственен за риски и безопасность компании. Как бюджетодержатель, он принимает решение, какое средство защиты использовать, как распределить роли для поддержки СЗИ. Далее — VM-специалист, он смотрит на этот процесс, передает тикет в ИТ».

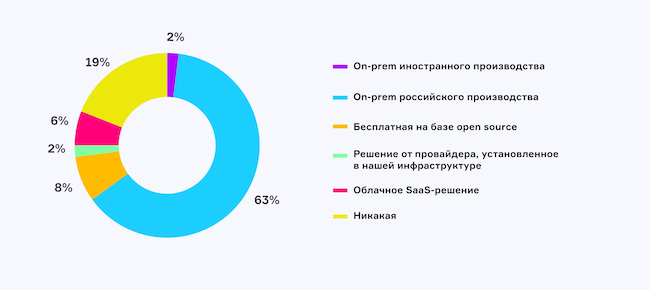

В опросе «Какая система управления уязвимостями используется в вашей компании?» голоса распределились следующим образом: локальная российского производства — 63%, бесплатная на базе open source — 8%, облачное SaaS-решение — 6%, локальная иностранного производства — 2%, решение от провайдера, установленное в инфраструктуре — 2%. Ничего не используют 19% респондентов.

Рисунок 7. Какая система управления уязвимостями используется в вашей компании?

Как изменилась практика проведения сканирований?

Максим Ежов рассказал, что изменения видны по запросам заказчиков: раньше они просили сканировать на уязвимости раз в месяц или раз в неделю. При этом инвентаризация активов требовалась ежедневно, а в случае нахождения актива он сразу проверялся на уязвимость. В этом году появляются запросы на сканирования каждые несколько минут. Стал использоваться термин «высокочастотное сканирование». Проверяется определённый пул активов по критической значимости или пул уязвимых портов.

Максим Ежов, владелец продукта Angara ASM, Angara Security

С чем интегрируется VM-система? Мария Погребняк уверена, что после инвентаризации активов нужно опираться на регламент компании, в котором говорится, как должны появляться активы — это не должно происходить незаметно. Есть люди, которые с этим работают и отслеживают, есть инструмент, не обязательно VM. В управлении уязвимостями может помочь сканер, а также по умолчанию должна быть надстройка — система, управляющая сканерами.

Александр Леонов считает, что важно контролировать процесс публикации новых сервисов. Все сервисы, которые появляются на периметре, должны проходить аудит ИБ. Это позволит понимать, что это за сервисы и для чего они нужны.

Александр Леонов, независимый эксперт

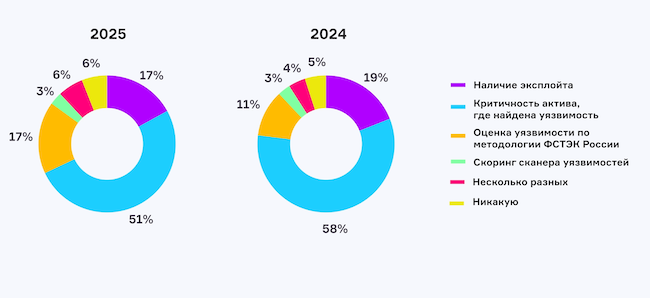

Опрос на тему «Какой для вас главный критерий в приоритизации уязвимостей?» показал следующие результаты: критическая значимость актива, где найдена уязвимость — 51%, наличие эксплойта — 17%, оценка уязвимости по методологии ФСТЭК России — 17%, собственный скоринг уязвимостей — 6%, трендовость и широта упоминания уязвимости в СМИ — 6%, скоринг сканера уязвимостей — 3%. Примерно такой же расклад был и в прошлом году.

Рисунок 8. Какую метрику вы используете для приоритизации уязвимостей?

Приоритизация уязвимостей

Владимир Иванов уверен, что приоритизация результатов сканирования очень важна. Нужно выделять не только критические для бизнеса активы, но и уязвимости, которые нужно патчить. Можно использовать систему класса Breach and Attack Simulation, которая построит карту возможной атаки. Нужно понимать, какие уязвимости на этом пути следует патчить. В этом также помогает ИИ — приоритизирует, убирает ложные срабатывания, обогащает данные об уязвимостях, дополняет данными из интернета, переводит их, пытается написать более конкретные рекомендации.

Хорошая практика — показывать различные рейтинги вендоров, что они считают трендовой или приоритизированной уязвимостью. У каждого вендора VM есть свой фундамент для ранжирования — каталог CISA KEV, громкость упоминания в СМИ, модель EPSS. У каждого агрегатора данных также есть своя оценка уязвимостей. Каждая деталь процесса управления уязвимостями должна быть автоматизирована, в том числе приоритизация. Использование ИИ помогает в обработке большого количества параметров и поставщиков информации.

Владимир Иванов, основатель ScanFactory

Что нужно учитывать при приоритизации? Мария Погребняк считает, что всё идёт от управления активами — из всех активов определить критически важные и патчить уязвимости сначала на них.

Пётр Куценко дополнил, что в приоритете более легкодоступные бреши, которые находятся на поверхности атаки или вне охвата мониторинга. Александр Леонов считает приоритетными трендовые уязвимости, которые эксплуатируются в настоящий момент и будут — в ближайшем будущем.

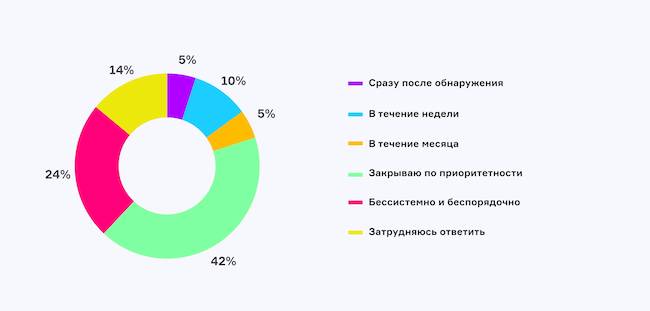

В следующем опросе зрители AM Live поделились, как быстро они закрывают уязвимости: по приоритетности — 42%, бессистемно и беспорядочно — 24%, в течение недели — 10%, в течение месяца — 5%, сразу после обнаружения — 5%.

Рисунок 9. Как быстро вы закрываете уязвимости?

Хотя компаниям явно есть к чему стремиться, эксперты заметили, что «беспорядочный патчинг лучше, чем отсутствие патчинга».

Как устранять уязвимости?

Пётр Куценко объяснил, что когда у ИБ-специалиста есть возможность согласовать с ИТ применение каких-то активных действий (изменять параметры в конфигурации, ключей реестра), это может быть безопасно, так как откатить до нормального состояния просто, когда есть доступ к агентским решениям. То же касается ПО с точки зрения обновления или перезапуска, это более ответственный процесс, и чаще всего он передаётся в ИТ.

Пётр Куценко, руководитель BI.ZONE EDR, BI.ZONE

Как документируется процесс? Мария Погребняк считает, что важно различать, для кого формируется отчёт — для бизнеса или ИТ, это разные форматы документов. Первый отчёт — на устранение уязвимости в ИТ, он должен содержать самую суть без лишнего текста, нужно его максимально упростить. Отчёт для бизнеса должен содержать информацию относительно финансовых рисков. Максим Ежов добавил, что отчёт для ИБ должен содержать список уязвимостей, для ИТ — подробные рекомендации со ссылками на патчи.

Прогнозы экспертов о лучших практиках Vulnerability Management

Владимир Иванов:

«Автоматизация естественным образом влияет на ИТ, она будет продолжаться и в VM. Основное направление, куда идёт человечество — использование ИИ. Сейчас в каждой части процесса присутствует человек. Из-за нехватки кадров это звено желательно устранить для большей автоматизации процесса».

Алексей Томилов:

«Изменение процессов планирования бюджета: история про теневые активы корректируется. Безопасность заказчика напрямую зависит от безопасности подрядчика. Перераспределение ответственности за уязвимости юридически и технически даст изменения в плане рынка, продуктов, формата работы, взаимодействия с заказчиками».

Мария Погребняк:

«Мы запустили лабораторию сканеров. Она отличается сравнением подхода не по документированию того, что сканеры умеют, а по тому, соответствуют ли решения по итогам проведённого теста нашим критериям. Этим сравнением мы хотим показать, что должно быть в VM-решениях».

Александр Леонов:

«В патч-менеджмент придётся идти, есть прецеденты на рынке. Это будет не автопатчинг, а управление патчами. ИИ будет везде для упрощения интерфейсов, детектирования трендовых уязвимостей».

Пётр Куценко:

«Заказчики становятся более требовательными за счёт повышения осведомлённости, появления большого количества российских вендоров».

Максим Ежов:

«Будет расти зрелость заказчиков. Если раньше вопросами ИБ больше занимался энтерпрайз, то теперь это будет средний и малый бизнес. Появится универсальный сканер, который будет адаптирован под нужды клиентов различного масштаба».

В заключительном опросе зрители выразили своё мнение о Vulnerability Management после эфира: будут улучшать процесс управления уязвимостями — 42%, убедились, что всё делают правильно — 34%, будут внедрять систему Vulnerability Management — 12%, считают пока избыточным для своей компании — 8%.

Рисунок 10. Каково ваше мнение о практике управления уязвимостями после эфира?

Выводы

Управление уязвимостями — это не просто техническая задача, а стратегический процесс, напрямую влияющий на устойчивость бизнеса. В условиях роста числа кибератак и усложнения ИТ-инфраструктур организации должны внедрять системный подход к выявлению, оценке, устранению и мониторингу уязвимостей. Важна проактивность и непрерывность: эффективное управление уязвимостями требует не разовых проверок, а постоянного цикла управления (идентификация, оценка, устранение, мониторинг).

Необходима приоритизация рисков, так как не все уязвимости одинаково опасны. Методики и модели оценки, такие как CVSS, EPSS и анализ контекста, помогают сосредоточиться на наиболее значимых угрозах.

Стоит учитывать человеческий фактор — даже самые совершенные технологии не заменят квалифицированных специалистов. Обучение сотрудников и развитие SOC-команд повышают эффективность VM. Нельзя забывать про соответствие стандартам — соблюдение требований регулятора не только минимизирует риски, но и укрепляет доверие клиентов и партнеров.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!