О концепции Zero Trust и сетях с доступом по принципу «нулевого доверия» стали широко говорить после начала пандемии. Всеобщая изоляция закончилась, но прекратился ли интерес к ZT в России?

- Введение

- Концепция ZT и её противоречия

- Zero Trust в России

- Zero Trust и будущее ИТ-экосистем

- Zero Trust в мире

- Когда внедрять ZTNA необходимо

- Куда ведёт дорога дальше

- Выводы

Введение

Обсуждение концепции Zero Trust (ZT) ведётся давно, хотя на российском рынке ИБ о ней как следует заговорили только с приходом пандемии. Более того, эту концепцию уже широко внедряют в мире, но в России об этом почему-то не очень любят говорить.

Многие считают, что ZT — простое отражение эволюционного развития технологий программной безопасности, давно существующих и широко используемых отечественными компаниями в России. Дескать, они, может быть, просто лишены некоторых доработок, но это не так существенно.

Бытует мнение, что достаточно «привести в порядок» уже имеющиеся средства, если применяемый в компании ИБ-инструментарий всё ещё находится в разрозненном виде, и Zero Trust заработает. Перечень необходимых изменений сводят, например, к простому сбору контекста по пользователям и устройствам в момент получения от них запроса к какому-либо сетевому ресурсу.

Однако стоит отметить, что концепция Zero Trust не только не нова, но и уже в определённой степени является устаревшей. В настоящее время чаще говорят о её более позднем обогащении до версии ZTX (Zero Trust Extended). Но обычно самое интересное начинается, когда речь заходит о практической её реализации в виде сетевых технологий, таких как ZTNA (Zero Trust Network Access).

Концепция Zero Trust, в том числе её принципиальная схема реализации, уже была изложена нами полтора года назад. За прошедшее время набралось немало новых вопросов, появились новости, которые нужно учитывать при оценке популярности и широты внедрения Zero Trust в российских компаниях.

В этой статье мы постараемся раскрыть обновлённую новостную повестку и проявить важные детали, касающиеся развития технологий ZT. Мы также расскажем о том, что думают российские эксперты ИБ о концепции Zero Trust, опираясь на дискуссию во время эфира AM Live 25 октября 2023 года, и коснёмся темы направлений дальнейшего развития.

Рисунок 1. Участники дискуссии о технологии ZT на AM Live (25.10.2023)

Концепция ZT и её противоречия

Суть концепции ZT очень проста: доверие к любому сетевому соединению (внутреннему или внешнему, с пользователем или устройством) должно всегда рассматриваться как ограниченное и требующее регулярного пересмотра с учётом самого разнообразного контекста, как собранного из окружения, так и связанного с особенностями бизнеса.

В простейшем случае речь может идти о повторной двухфакторной аутентификации в процессе работы с ранее установленными сетевыми соединениями. В то же время ИБ-интеграторы считают, что критерии проверки невозможно описать как универсальные. Они всегда индивидуальны для каждого конкретного заказчика, зависят от его прикладных задач, особенностей сетевой конфигурации и окружения, нормативной документации.

Однако внедрение «нулевого доверия» — это не только изменение режима проверки соединений. Оно требует также реорганизации сети с применением микросегментации, внедрения оверлейных сетевых сегментов, наращивания средств идентификации, широкого внедрения средств контроля доступа на основе политик.

В чём заключается главное отличие ZT по сравнению с традиционной организацией контроля доступа? Конечно, лучше всего сравнивать с локальными сетевыми конфигурациями (on-premise), которые очень популярны в России. Они широко используют централизованный федеративный подход к управлению доступом в сетях, выстроенный на принятой системе политик и применении ролевого принципа.

ZT требует регулярных проверок соблюдения требований по ИБ на узлах, выполняемых локально. Прежние компромиссы, обходные пути и локальные исключения, на которые в конечном итоге идут большинство компаний при практической реализации своих сетей ради достижения «бесшовной работы» федеративной модели, в конечном счёте становятся пагубными для реализации ZT. Требуется огромный объём работ по полному пересмотру всех правил, установленных в сети. Поскольку их установка — исторический процесс, восстановить смысл того или иного правила часто очень трудно. Поэтому при внедрении ZT всегда возникает неявное сопротивление со стороны ИТ-служб компаний.

Отметим также, что в определённой степени ZT противоречит привычной логике сетевого взаимодействия, который строится на тех же принципах, которые приняты в людских сообществах. Человеческое общение предполагает начальный этап установки доверия. Отвлекаться после него на проверки — это мешать работе. В случае выявления признаков компрометации такая выстроенная система доверия подлежит либо полной деструкции, либо отключению «сбойного элемента». После этого весь процесс проверки и установки правил доступа проводится заново.

ZT вводит правило регулярной проверки. И в этом — её «вызов» для существующей модели. Если делать проверки для сетей регулярно, то такая сеть перестаёт быть связной, а связность сети — это неукоснительное требование. Поэтому практическая реализация концепции ZT не настолько проста, как может показаться на первый взгляд.

Zero Trust в России

Концепция сетей с «нулевым доверием» (ZTNA) приобрела актуальность в России, как мы уже отмечали, во время пандемии. Тогда сотрудники перешли на удалённый формат работы и защищаемые периметры предприятий существенно расширились. После пандемии формат гибридной работы сохранился и стал постепенно интегрироваться в корпоративные инфраструктуры.

Противовесом запущенной трансформации и развитию ZTNA в России послужили доводы участников рынка, которые заявили, что реализация ZT становится причиной избыточности в контроле доступа внутри компаний. Это делает её внедрение трудоёмким, вызывает существенный рост требований к производительности оборудования, приводит к необходимости устанавливать дополнительные аппаратные и программные средства ИБ. Серьёзного же прироста защищённости в итоге не происходит.

После этого мнения участников рынка разделились. Одни стали говорить о значительном повышении уровня контроля и безопасности инфраструктуры за счёт ввода ограничений на «презумпцию доверия». Другие ссылались на необходимость выстраивать более детализированные политики безопасности, которые должны распространяться на все элементы сетевой инфраструктуры — что влечёт за собой существенное повышение затрат на подготовку и сопровождение.

«Для крупных компаний поддержание матрицы разрешённого доступа является сильной головной болью. Если такого инструмента не было у компании до сих пор, то ZT поставит перед таким заказчиком большие проблемы», — отметил во время недавнего эфира AM Live Павел Коростелёв, руководитель отдела продвижения продуктов компании «Код Безопасности».

«ZT ломает прежние подходы, где ИБ строилась на доверии с проверкой в случае возникновения инцидентов. В ZT всё происходит наоборот: по умолчанию доверие отсутствует, поэтому постоянно выполняется проверка, в результате которой выделяется определённый квант доверия. Новизна ZT состоит в том, что этот подход сильно затрудняет жизнь злоумышленникам», — отметил Виталий Моргунов, руководитель отдела детектирования сложных угроз в «Лаборатории Касперского».

По мнению Александра Баринова, директора портфеля продуктов сетевой безопасности ГК «Солар», в России в итоге сформировались два подхода к реализации концепции ZTNA: мультивендорный (интеграционный) и моновендорный. На зарубежном рынке значительно чаще применяется последний, а в РФ пока преобладает первый.

При мультивендорном подходе нет чётких правил по наличию в системе того или иного продукта, поэтому нет и заранее определённых приоритетов, каким образом реализовывается концепция ZT в компании. Продукты также не всегда бесшовно взаимодействуют друг с другом, поэтому часто приходится проводить дополнительные тестирования перед их интеграцией.

«Вместе с тем, — отметил Александр Баринов, — в последнее время на отечественном рынке сетевой безопасности появился ряд крупных игроков, продуктовая линейка которых позволяет предложить клиентам моновендорный подход. В его рамках опорным продуктом становится шлюз кибербезопасности NGFW, вокруг которого создаётся комплексная экосистема продуктов.

В классическом варианте экосистема ZTNA состоит из продуктов классов IdM, PAM, EDR и DLP. При таком подходе NGFW является центральным шлюзом для принятия решений о предоставлении доступа; IdM отвечает за сквозную аутентификацию и авторизацию, PAM — за аутентификацию и авторизацию привилегированных пользователей; EDR обнаруживает и изучает вредоносную активность на подключённых к сети рабочих станциях и серверах, а также защищает от неё; DLP контролирует, какую информацию или доступ получили удалённые пользователи в системе. Это позволяет добиться комплексного контроля инфраструктуры — устройств на уровне сети и пользователей на уровне доступа».

Zero Trust и будущее ИТ-экосистем

Сравнение разных подходов к ZT было приведено ранее неслучайно. Оно отражает принципиально разные подходы к развитию ИТ-экосистем: в России больше тяготеют к развитию ИТ в «очагах их прикладного применения», т. е. локально, а на Западе явно чувствуется уклон в сторону массированного развития облачных экосистем.

Облачный подход стартовал давно. Формально его продвигали как способ оптимизации корпоративных ресурсов и уменьшения затрат, а также унификации применяемого оборудования. Это его главное отличие, но поскольку мы обсуждаем технологии, коснёмся именно этой стороны.

Ранее именно облако стимулировало развитие технологии программно определяемых сетей (Software-Defined Networking, SDN). Появление и развитие ZT тоже обусловлено облачным трендом. Для облака необходимо использовать другую модель безопасности. Она, конечно, развивается на базе прошлого опыта, но новый подход — это попытка объединить безопасность на уровне совместной работы гибридных облаков и локальных ИТ-систем.

«Западный подход к ZT подразумевает большую ориентированность на использование облака, — подтверждает это мнение Виталий Моргунов (Kaspersky). — Поэтому решение вопросов ZT реализовывается там значительно проще, чем в России, где всё стараются делать короткими локальными путями (on-premise), что не подразумевает выхода во внешние ресурсы, в т. ч. обращений к брокеру безопасности, который решает вопросы связанные с предоставлением доступа в рамках подхода ZT».

С этим мнением согласен Виталий Даровских, менеджер по развитию продукта компании UserGate: «Западные вендоры пришли к ZT эволюционным путём, обнаружив, что эту концепцию можно реализовать совместным использованием группы продуктов. Российские вендоры имеют в своём портфеле более короткий список выпущенных продуктов, но зато у них изначально уже есть понимание цели, к которой надо стремиться прийти».

Эти оценки позволяют объяснить, почему настолько велика разница в популярности концепции ZT в России и на Западе. Очевидно, что эта логика технологического развития не будет ограничена только появлением расширенной концепции ZTX и сетевых технологий ZTNA. Должно последовать нечто большее. Что именно?

Zero Trust в мире

Коротко остановимся на том, о чём писали полтора года назад. 12 мая 2021 года, ещё до обострения отношений в мире, Белый дом США выступил с официальным заявлением. В нём сообщалось, что, «столкнувшись на практике с нарастанием количества “умных” кибератак против общественных и частных организаций, федеральное правительство собирается серьёзно увеличить объём инвестиций и обеспечить качественный рост безопасности своих систем».

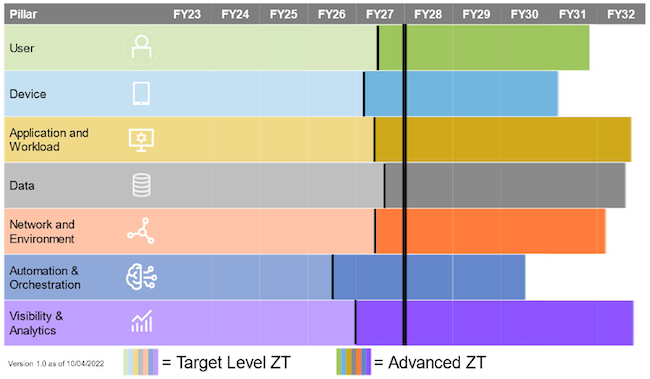

26 января 2022 года в адрес руководителей всех государственных департаментов и правительственных агентств США поступило распоряжение Белого дома о внедрении новых стандартов кибербезопасности в рамках перехода на архитектуру ZT. Тем самым «нулевое доверие» объявляется обязательной практикой для федеральных учреждений. В частности, переход всех структур Министерства обороны США на архитектуру ZT должен быть завершён до конца 2027 года.

Рисунок 2. Этапы и направления внедрения ZT в МО США

Американский вариант «импортозамещения» ИБ для КИИ является всего лишь частным примером, но он наглядно показывает, что к реализации концепции ZT в мире относятся более чем серьёзно.

Когда внедрять ZTNA необходимо

«Драйвером внедрения ZT является широкое использование в сетевой инфраструктуре VPN-клиентов, BYOD-устройств, внутренних инфраструктурных элементов с повышенными требованиями по ИБ, мобильных девайсов», — считает Виталий Моргунов (Kaspersky).

По мнению Павла Коростелёва («Код Безопасности»), необходимость внедрения ZT возникает, когда в компании «широко используются удалённый доступ сотрудников и межоблачное взаимодействие между ИТ-компонентами; поддерживается доступ для подрядчиков; существует ИТ-взаимодействие двух организаций (например, партнёров) между собой; применяется локальный доступ через ИБ-брокер, через который происходят обращения как локальных, так и удалённых пользователей».

«Трудности в реализации ZT начинаются с появления облачной поддержки и внешней доставки приложений, — добавляет Павел Коростелёв. — Здесь приходится значительно усовершенствовать принципы, применяемые для расчёта индекса доверия к пользователю».

Павел Коростелёв выделяет четыре варианта реализации ZT:

- Агент аутентификации ставится на каждом узле.

- Есть доверенная зона, перед которой устанавливается брокер. Он проверяет входящие данные, аутентифицирует пользователя, раскрывает трафик и передаёт его нужному адресату.

- «Ресурсный портал», когда нет агентов на стороне пользователя и сервера. В этом случае брокер устанавливается посередине, он аутентифицирует пользователя и пропускает через себя его трафик в случае подтверждения.

- «Песочница». В этом случае на целевой машине трафик передаётся через среду виртуализации, а система ИБ осуществляет в ней проверку всех участников взаимодействия.

Куда ведёт дорога дальше

Среди экспертов по ИБ нередко можно услышать мнение, что технологии ZT — это отголосок подхода, который был предложен ещё 20 лет назад, но так и остался нереализованным в силу разных причин прикладного характера, в т. ч. доступного уровня производительности с учётом оценки необходимого масштабирования для крупных компаний.

Что же всё-таки появилось нового с приходом ZT?

Прежде всего — новые технологии Secure Access Service Edge (SASE), используемые для доставки облачного контента и средств управления безопасностью не к традиционному центру обработки данных, а напрямую к источнику подключения. С развитием облачных и периферийных вычислений, а также удалённой работы традиционные подходы к обеспечению безопасности на периметре стали недостаточными.

Прежние подходы слишком усложняют настройку сети и реализацию политик безопасности, что заставляет вендоров изобретать новые технологии: новую структуру сети и безопасного доступа, которая учитывает идентификационные данные и контекст, обеспечивает подключение пользователей, устройств и отдельных сетевых сегментов к общим корпоративным цифровым ресурсам в рамках концепции ZT.

SASE сочетает в себе программно определяемые сетевые возможности с различными функциями сетевой безопасности в рамках единой облачной платформы. Такой подход обеспечивает безопасную аутентификацию и подключение, возможности организации SD-WAN, а также поддержку облачных служб безопасности, включая SWG (Secure Web Gateway), CASB (Cloud Access Security Broker) и ZTNA.

Рисунок 3. Составные части технологии SASE

Выводы

«Концепция ZTNA, безусловно, продолжит активно приземляться на российский рынок и в дальнейшем трансформируется в максимально бесшовную интеграционную модель, ядром которой останется NGFW, дополненный совокупностью объединённых модулей и компонентов», — считает Александр Баринов (ГК «Солар»).

Внедрение ZTNA отражает зрелость развития ИБ в компании. Это не панацея от всех бед, а подход, который помогает структурировать ранее внедрённые средства ИБ, чтобы обеспечить более высокий уровень безопасности, чем при их индивидуальном использовании.