В текущем году централизованные криптовалютные биржи (CEX) столкнулись со значительным ростом числа удачных кибератак. В процентном соотношении сумма потерь уже на текущий момент на 84 % превышает размер краж за весь 2023 год. Потери от таких инцидентов составляют сотни миллионов долларов.

- Введение

- Почему централизованные криптовалютные биржи попали в зону риска?

- Как криптопреступники осуществляют взломы?

- Самые нашумевшие удачные попытки взлома CEX

- Самые нашумевшие удачные попытки взлома DEX и DeFi

- 5.1. Orbit Chain

- 5.2. WOOFi Swap

- 5.3. Dolomite Exchange

- 5.4. Fixed Float

- 5.5. Hedgey Finance

- 5.6. UwU Lend

- Способы защиты от криптоатак — 2024

- Выводы

Введение

Взлому и хакерским атакам всё чаще подвергаются не только NFT-платформы и финансовые протоколы, но и считающиеся сверхнадёжными централизованные криптовалютные биржи. По оценкам аналитиков QuillAudits, ущерб в этой сфере только за первое полугодие 2024 года превысил 1,4 млрд долларов. Это на 15 % выше аналогичного показателя за прошлый период.

Всего на текущий момент зафиксировано 10 крупных взломов, причём три из них вошли в топ-10 краж за весь период существования криптовалютных бирж. По прогнозам экспертов, количество и качество атак криптопреступников продолжит расти. Всё это существенно подрывает доверие к платформам блокчейна. Далее мы разберём, почему CEX тоже оказались под ударом, а также пройдёмся по самым нашумевшим криптоатакам 2024 года.

Почему централизованные криптовалютные биржи попали в зону риска?

CEX являются центрами сосредоточения огромных объёмов цифровых активов. Хотя разработчики утверждают, что их платформы полностью безопасны, практика показывает, что злоумышленникам удаётся найти бреши в обороне. При этом киберпреступники в 2024 году всё чаще применяют ИИ и квантовые технологии, которые значительно упрощают взлом.

В существующей иерархии криптобезопасности биржа ― самый слабый элемент. Финансовые протоколы крайне трудно взломать, а криптокошельки пользователей неравноценны и сильно разбросаны в пространстве. Биржи, однако, подвержены тем же угрозам, что и стандартные приложения с сайтами.

Цитата Митчела Амадора ― основателя платформы Immunefi: «Инфраструктурные взломы CeFi являются самыми разрушительными в мире криптовалют. Например, утечка закрытого ключа приведёт к краже всех контролируемых им средств».

Типовые уязвимости CEX в 2024 году по-прежнему связаны с клиентской и серверной частями.

- Межсайтовый скриптинг (XSS). Злоумышленники внедряют вредоносный скрипт в HTML-код страницы уязвимого сервера. Он позволяет подменять адрес кошелька и выводить средства так, что пользователь этого не видит и не может предотвратить.

- Уязвимости кода. Аналитики Synopsys ― разработчика анализатора кодов Coverity Scan — утверждают, что на каждые 10 тысяч символов кода биржи приходятся в среднем три бага, которые становятся «дырами» в безопасности. При этом для проведения успешной атаки ошибки не обязательно должны содержаться в кодах страниц самой биржи. Это может быть сторонний софт, обеспечивающий обмен сообщениями между пользователями, соединение с платёжным шлюзом и пр.

- Ненадлежащие процедуры противодействия отмыванию денег (AML) и идентификации клиента (KYC). Многие CEX считают их обременительными и излишними, т. к. те создают препятствия для регистрации новых участников и увеличивают затраты самих бирж.

- Неадекватное шифрование данных. Одна из ключевых уязвимостей CEX ― необходимость хранить большие массивы конфиденциальных данных, таких как пароли пользователей или зашифрованные ключи. Если хакерам удаётся взломать код, они получают доступ ко всем активам.

- Уязвимость API. Слабая защита API даёт возможность криптопреступникам получать доступ к учётным записям пользователей и выводить средства с их кошельков.

- Слабое управление паролями и уязвимости смарт-контрактов криптокошелька. К ним можно отнести неэффективную проверку входных данных, рекурсивный вызов (атака на повторный вход), небезопасные внешние запросы и др.

- Инсайдерские угрозы и социальная инженерия. В этом случае злоумышленники получают доступ к учётным записям работников бирж, благодаря чему получают закрытые ключи. Чтобы выйти на администратора CeFi, криптопреступники используют различные приёмы: маскировка под сотрудника, перехват СМС-сообщений, прослушивание звонков, клонирование сим-карт, атаки на протокол SS7 и др.

В большей или меньшей степени перечисленные уязвимости характерны для всех криптовалютных бирж. Их наличие ежегодно приводит к кратному росту количества попыток взлома. При этом CEX далеко не всегда уведомляют своих клиентов о незначительных инцидентах.

Как криптопреступники осуществляют взломы?

Атаки на биржи предполагают разные алгоритмы действий. Они могут быть направлены на кошельки пользователей, мосты (взлом происходит в момент перевода криптовалюты в другой блокчейн) или сами биржи.

Рисунок 1. Статистика атак криптопреступников за первое полугодие 2024 г. (по данным из отчёта QuillAudits)

Аналитики «Лаборатории Касперского» выделяют следующие способы криптовзломов:

- кража ключа доступа;

- вредоносное кодирование незащищённых участков криптоиндустрии;

- фишинг.

Для проведения успешных атак в 2024 году криптопреступники применяют сложные алгоритмы, объединяя несколько приёмов реализации взлома. Поэтому даже использование аппаратных кошельков, составление адресных белых списков и прочие меры уже не дают нужного эффекта.

Самые нашумевшие удачные попытки взлома CEX

На протяжении нескольких лет хакерские атаки на централизованные криптовалютные биржи приводят ко многомиллионным убыткам. В 2024 году произошло несколько инцидентов, которые можно внести в топ-10 самых крупных краж за всю историю существования криптовалютного рынка. Далее мы рассмотрим самые нашумевшие удачные попытки взлома CEX, произошедшие в 2024 году.

DMM Bitcoin

31 мая 2024 года атаке подверглась крупная японская криптовалютная биржа DMM Bitcoin. Инцидент на текущий момент является вторым крупнейшим ограблением криптовалютной биржи среди тех, что произошли в Японии. Злоумышленникам удалось вывести более 4500 BTC, что эквивалентно примерно 304 млн долларов. В атаке подозревается северокорейская хакерская группировка Lazarus.

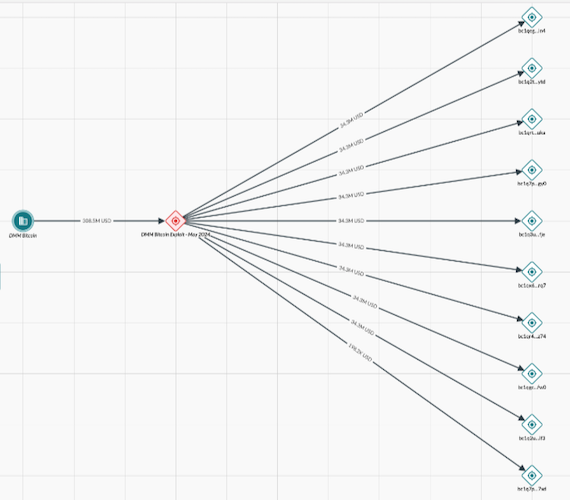

Деталей хищения представители CEX не раскрывают. Известно лишь, что хакер напрямую перевёл активы в собственный кошелёк. Для выполнения операции ему требовался секретный ключ, который успешно удалось сымитировать. Выведенные средства с разбивкой по 500 BTC злоумышленник перенаправил на 10 биткоин-кошельков, которые вскоре заблокировал, тем самым усложнив расследование.

Рисунок 2. Схема взлома DMM Bitcoin

На время проверок были ограничены некоторые функции платформы — например, оказались недоступными такие опции, как вывод криптомонет, регистрация новых пользователей, спотовая покупка и др. После взлома CEX руководству биржи пришлось привлекать 320 млн долларов для того, чтобы компенсировать пострадавшим их потери.

WazirX

Индийская CEX WazirX в начале июля 2024 г. была успешно подвергнута взлому. На долю данного инцидента пришлось около 86 % всех мировых криптопотерь, зафиксированных в этом месяце. Предположительно, за преступлением тоже стоит группировка Lazarus.

Рисунок 3. Пользовательский интерфейс в WazirX

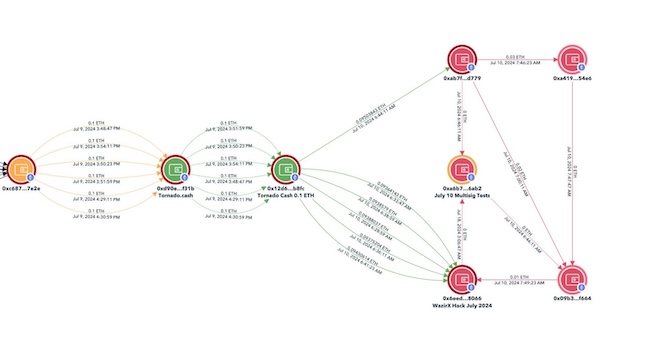

Первоначальной целью атаки был мультисигнальный кошелёк в Ethereum. Хакерам удалось путём манипулирования смарт-контрактом обойти белый список и мультиподпись, обманом заставив четырёх подписантов подтвердить несанкционированную транзакцию.

Рисунок 4. Схема взлома WazirX

Общая сумма потерь составила 230 млн долларов. Криптопреступникам удалось вывести с биржи монеты SHIB на сумму свыше 100 млн долларов, токены MATIC на 11 млн долларов, токены PEPE на 7,5 млн долларов, токены GALA на 3,5 млн долларов, 5,7 млн USDT и пр.

После инцидента руководство WazirX заморозило вывод средств и отменило все сделки, проведённые после 18 июля 2024 года. Также была запущена программа возврата украденных активов. В её рамках было подано обращение в другие биржи с просьбой блокировки связанных со взломом адресов. Для расследования привлечены группа экспертов, полиция, подразделение финансовой разведки и индийская CERT.

Ripple

В результате кибератаки, произошедшей 30 января 2024 года, биржа Ripple лишилась токенов XRP на сумму в 112,5 млн долларов. Все средства были украдены с одного кошелька, принадлежащего учредителю Ripple Крису Ларсену.

Рисунок 5. Пользовательский интерфейс Ripple

К краже привело небрежное управление частными ключами. Криптопреступникам удалось выяснить сид-фразу (набор слов для генерации закрытых ключей) владельца кошелька и по ней сделать восемь переводов за 12 часов.

Рисунок 6. Схема кражи XRP из Ripple

Затем через цепочки различных транзитных адресов хакеры распределили XRP по различным CEX. Злоумышленники не озадачились сильным запутыванием следов, поэтому получилось выяснить, на каких биржах были размещены украденные активы. Ими оказались Binance, HTX, MXC, Kraken, OKX, Gate, HitBTC и др.

Btc Turk

22 июня от действий криптопреступников пострадала турецкая CEX Btc Turk. В результате инцидента были похищены монеты на сумму эквивалентную 55 млн долларов. Целью атаки были токены AVAX в «горячих» кошельках биржи. Именно компрометация последних и привела к возможности несанкционированного вывода токенов и их обмена на BTC.

Рисунок 7. Пользовательский интерфейс в Btc Turk

Таким образом, из-за атаки пострадали лишь те активы, которые находились в «горячих» кошельках самой биржи. Средства пользователей остались в безопасности. Руководство Btc Turk уверило своих клиентов, что потери никак не затронут их интересы.

После обнаружения атаки Btc Turk временно наложила запрет на снятие средств и заморозила депозиты. К расследованию инцидента подключилась Binance, куда ушла большая часть украденных токенов. Там заморозили более 5,3 млн долларов, что составляет около 10 % похищенных активов.

Lykke

Швейцарская централизованная криптовалютная биржа Lykke была взломана 4 июня 2024 года. После атаки платформа лишилась цифровых активов на 22 млн долларов. Почти половина этой суммы ― биткоины.

Рисунок 8. Скриншот главной страницы Lykke

Примечательно, что хотя инцидент произошёл 4 июня, его удалось обнаружить только через два дня, притом что многие пользователи жаловались на обнуление счетов. Поддержка Lykke до последнего всё списывала на ошибки визуализации. Клиентам сообщили о краже лишь 10 июня, хотя уже 6-го биржа перестала работать.

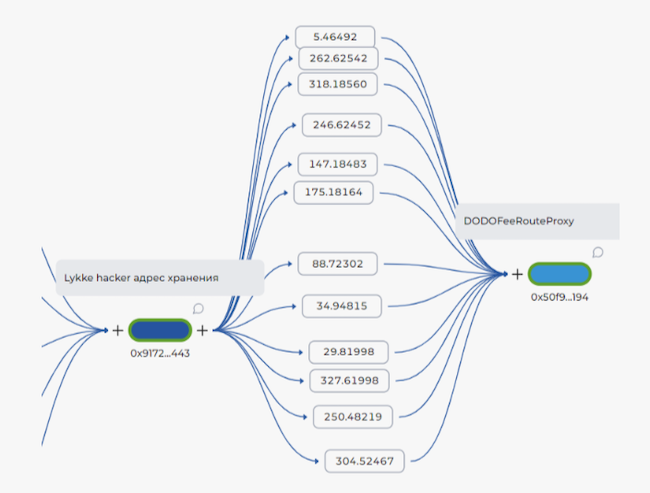

Рисунок 9. Схема взлома биржи Lykke

Взлом биржи стал возможным из-за того, что злоумышленникам удалось получить доступ к закрытым ключам платформы. Каким способом они смогли завладеть этими данными, остаётся загадкой. Руководство Lykke утверждает, что IP-адреса причастных ко взлому уже установлены. Однако полностью отследить цепочку действий хакеров пока не удалось.

Kraken

В 2024 году с хищением активов столкнулась и американская централизованная криптовалютная биржа Kraken. Используя ошибку в системе безопасности, злоумышленники смогли вывести из казначейства биржи 3 млн долларов.

Рисунок 10. Пользовательский интерфейс в Kraken

Инцидент произошёл в июне 2024 года. Девятого числа в службу безопасности поступило письмо от багхантера, который выявил ошибку, позволяющую совершать операции со счётом сверх суммы числящихся там активов, тем самым искусственно увеличивая баланс на платформе.

Критическая уязвимость появилась после обновления пользовательского интерфейса. Он позволял сразу же использовать депозиты до их идентификации клиринговой палатой. Это и давало возможность выводить несуществующие средства.

После получения письма ошибка была устранена менее чем через час. Однако последующие проверки выявили, что за неделю сразу три аккаунта пытались вывести деньги, используя данную уязвимость. Один из них принадлежал исследователю, сообщившему об ошибке.

Представители Kraken вычислили лиц, которым удалось вывести средства, и связались с ними для возврата перевода и получения эксплойта. Однако те потребовали заплатить им за это. Представители биржи расценили такое поведение как вымогательство.

Самые нашумевшие удачные попытки взлома DEX и DeFi

Не только CEX в 2024-м пострадали от взломов. Децентрализованные криптоинституты (DEX и DeFi) также остаются в зоне риска. Самые крупные кражи за первое полугодие были зафиксированы на WOOFi, Dolomite Exchange, Fixed Float, Hedgey Finance, UwU Lend и Orbit Chain.

Orbit Chain

Южнокорейская платформа Orbit Chain в январе пострадала от эксплойта, который привёл к потере более чем 81 млн долларов. Атака была направлена на блокчейн-мост.

Взлом стал следствием того, что 7 из 10 используемых Orbit Chain приватных ключей оказались скомпрометированы. Хакеры использовали их для одобрения транзакций и обхода мультиподписи. Таким способом криптопреступникам удалось вывести 30 млн долларов в USDT, 10 млн долларов в USDC, ещё 10 млн долларов в DAI, а также 231 WBTC и 9500 ETH.

Украденные средства были конвертированы и переведены во многочисленные кошельки. По оценкам экспертов, там осело 26741,6 ETH вкупе с монетами DAI стоимостью около 18 млн долларов. Заявляется, что в атаке есть следы группировки Lazarus.

WOOFi Swap

5 марта сеть Arbitrum биржи WOOFi Swap была подвергнута воздействию эксплойта, которое привело к краже почти 8,75 млн долларов. Целью атаки стал алгоритм sPMM, имитирующий портфель заказов и цены платформы. Путём манипулирования им хакеру удалось с помощью флеш-кредитов наводнить рынок цифровыми активами WOO, тем самым обрушив их стоимость. Злоумышленник выкупил их по мизерной цене.

Эксплойт быстро обнаружили и приняли меры по устранению уязвимости. Также WOOFi пытается добиться возврата средств, предлагая хакеру вознаграждение в виде 10 % от суммы выведенных активов.

Dolomite Exchange

Уязвимость в смарт-контрактах стала причиной кражи 1,8 млн долларов с платформы Dolomite Exchange. Злоумышленник воспользовался устаревшим, но ещё работающим протоколом. Механизм атаки был основан на одной из его функций; благодаря встроенному в неё модификатору и механизму отдельного контракта SoloMargin удалось обойти ограничения безопасности. В итоге хакер перевёл активы в Tornado Cash.

Fixed Float

18 февраля хакерская атака, нацеленная на DEX Fixed Float, привела к потере почти 26 млн долларов. Всего злоумышленникам удалось вывести 409 биткоинов (21,17 млн в долларовом эквиваленте) и 1728 монет эфириума (равняются примерно 4,85 млн долларов). Большую часть украденных ETH перевели на HitBTC и eXch.

Та же хакерская группа 1 апреля совершила повторную атаку. Сумма потерь составила 2,8 млн долларов. В этом случае инфраструктура самой биржи не пострадала. Криптопреступники воспользовались уязвимостью третьей стороны ― провайдера услуг.

Hedgey Finance

В 2024 г. платформа Hedgey Finance столкнулась сразу с двумя крупными взломами. В общей сложности сумма потерь от них составила 44,7 млн долларов.

Первый инцидент произошёл в начале апреля. Криптопреступники взломали протокол в сети Ethereum и извлекли активы на сумму в 1,9 млн долларов. Средства были конвертированы в стейблкоин DAI. По предварительным данным, с атакой может быть связан обменник ChangeNOW_io.

Сообщение о втором взломе появилось 19 апреля. Злоумышленнику удалось перевести токены ARB на биржу ByBit. Размер кражи в долларовом эквиваленте составил 42,8 млн.

UwU Lend

10 июня DeFi UwU Lend подверглась хакерской атаке, в результате которой платформа лишилась цифровых активов на сумму почти в 20 млн долларов. Причиной уязвимости стала утечка секретных ключей. Хакеру в течение шести минут удалось вывести активы из пула UwU Lend и конвертировать их в Ethereum.

Злоумышленники использовали брешь в безопасности «ценового оракула», где при помощи спотовых цен стало возможным манипулировать стоимостью sUSDE. Для получения прибыли оператор занимал крупные суммы, когда актив находился в минимальных ценовых диапазонах, и погашал заём на максимумах, повторно обеспечивая залог.

Способы защиты от криптоатак — 2024

Традиционные защитные барьеры, которые применяются в централизованных криптовалютных биржах, постепенно теряют эффективность. Как следствие, появляются новые способы противодействия атакам. Своё ноу-хау в июле 2024 г. предложило сообщество Ethereum: четырёхнедельный хакатон по аудиту безопасности кода блокчейна с призовым фондом в 2 млн долларов.

Задачей участников исследовательской группы было найти уязвимости протокола, следуя правилам конкурса. После завершения тестирования формировался единый сводный отчёт. Участники, которые продемонстрировали лучшие результаты, получили вознаграждение.

Подобные хакатоны планируется проводить и в будущем. Ethereum уже наметил ещё два подобных мероприятия в 2024–2025 годах. Организовывают нечто подобное и другие биржи. Главная цель ― мотивировать хакеров демонстрировать свои эксплойты, чтобы в будущем биржа могла защищаться.

Наряду с регулярными аудитами безопасности централизованные криптовалютные биржи используют и другие инструменты:

- Страховка.

- Децентрализованное хранение данных.

- Биометрическая аутентификация пользователей.

- Внедрение токенов безопасности, удостоверяющих право собственности на физический актив.

- Определение закономерностей и аномалий в блокчейнах.

Перечисленные меры защиты существенно затрудняют взлом. Однако и они неспособны гарантировать полную сохранность средств, поскольку атаки криптопреступников из года в год становятся всё изощрённее.

Выводы

Для того чтобы обезопасить активы держателей криптомонет и других цифровых активов, платформы постоянно совершенствуют средства защиты от хакерских атак. Но не теряют актуальности и стандартные приёмы: рациональное использование паролей, применение мнемонических фраз, многофакторной аутентификации, VPN и «холодных» кошельков. Они многократно усложняют задачи криптопреступников и дают достаточно времени, чтобы успеть вовремя отреагировать на угрозу.