Эксплойты дают злоумышленникам возможность эффективно использовать уязвимости в коде. К наиболее популярным на теневом рынке наборам эксплойтов можно отнести BlackHole, Nuclear, Rig. С их помощью сторонние лица могут получить доступ к личным данным пользователя или нарушить работу системы. Во многих случаях эксплуатация брешей дополняется другими вредоносными действиями — например, фишингом.

- Введение

- Анализ рынка эксплойт-китов

- Действия по повышению эффективности эксплойт-китов

- 3.1. Фишинг и спам

- 3.2. Теневая инфраструктура

- 3.3. VPN-сервисы

- Выводы

Введение

Разработчики защитных решений часто упоминают эксплойты в качестве одной из самых больших угроз безопасности программ и данных.

Эксплойт (англ. exploit) представляет собой фрагмент программного кода, предназначенный для злоупотребления уязвимостями в информационных системах с целью получения контроля над ними. Распространяются эксплойты в виде исходного кода или исполняемых модулей. Сам код может быть написан на любом языке, но чаще всего применяются Python, C / C++, PHP, JavaScript.

В целом, эксплойты делятся на два типа: локальные и удалённые, в зависимости от того, откуда их запускают. Есть также деление по типу цели, с которой они будут взаимодействовать: для операционных систем, прикладного ПО, сайтов, веб-приложений, браузеров и др.

Эксплойты часто используются для проведения массовых атак, потому что обнаруженные уязвимости могут существовать одновременно во множестве устройств или программ. Помимо этого они нередко применяются для установки вредоносного кода, сбора конфиденциальной информации пользователей, а также выполнения иных действий, которые потенциально могут быть опасны.

Разумеется, ИТ-вендоры активно борются с эксплуатацией уязвимостей. Хороший пример — компания Microsoft, которая регулярно устраняет системные бреши. Некоторые производители готовы вознаграждать людей, которые пытаются найти изъяны в разных системах: например, компания Crowdfense предлагает деньги за информацию об уязвимостях. Тем не менее проблема сохраняется.

Как происходит заражение

Как правило, заражение происходит, когда пользователь попадает на сайт, где содержится вредоносный код, или запускает опасный файл.

С помощью эксплойтов производятся атаки против конкретных версий ПО, содержащих определённые уязвимости. После получения доступа к системе производящие атаку лица часто подгружают в неё со своих серверов дополнительные части кода. Так они получают возможность, например, красть персональные данные пользователей или использовать ПК для DDoS-атак либо рассылки спама.

Заметим: инструменты для эксплуатации уязвимостей в софте могут представлять опасность даже для тех, кто регулярно обновляет ПО на своём компьютере. Причина заключается в том, что между открытием уязвимости и выходом патча, который её закроет, может проходить много времени.

Анализ рынка эксплойт-китов

Любые сведения, которые касаются каких-либо уязвимостей в софте, высоко ценятся на теневом рынке. В целом, статистика направленности работы эксплойтов выглядит так:

- около 38 % из них пользуются уязвимостями в ОС Windows и приложениях для неё;

- порядка 19 % эксплуатируют уязвимости в кросс-платформенных решениях, то есть применяются для атак против ОС семейств Windows, macOS, Linux, Android;

- остальные 43 % «работают» с прочими системами и программами.

Наиболее ценными принято считать эксплойты «нулевого дня»: для них производитель ПО ещё не создал обновления, закрывающего уязвимость в системе. «Нулевой» эксплойт эффективен ещё и потому, что пользователи далеко не всегда устанавливают свежие обновления сразу. Назначение такого эксплойта может быть разным: к примеру, он может применяться для получения прав администратора.

При этом важно, что эксплойты используются не поодиночке, а в наборе (связке). Такой набор («пак» или «кит») представляет собой пакет инструментов для эксплуатации уязвимостей сразу в нескольких программах.

В большинстве случаев эксплойт-киты применяются для атак против браузеров или плагинов к ним. Бывают пакеты локальных эксплойтов; их функция заключается в поднятии уровня привилегий в системе, которая была атакована. Так злоумышленники существенно увеличивают набор доступных им действий внутри системы.

Проведём анализ рынка эксплойт-китов и выделим наиболее популярные из них.

BlackHole

Впервые набор эксплойтов BlackHole появился на российском хакерском форуме в 2010 году. В дальнейшем он постоянно развивался, став одним из самых популярных. Большинство заражений с его применением происходили посредством массовых рассылок спама.

Набор эксплойтов включает в себя механизмы отслеживания местонахождения жертвы, получения сведений об ОС, браузере и используемом ПО. Все эти данные доступны в пользовательском интерфейсе. Проводя анализ работы BlackHole, следует отметить следующий порядок использования его злоумышленниками:

- Клиент оформляет подписку на BlackHole, после чего настраивает параметры его работы, выбирая, какое действие в целевой системе он намерен выполнить.

- Пользователь ПК открывает определённую веб-страницу или переходит по вредоносной ссылке, полученной по электронной почте или в социальной сети.

- BlackHole определяет, что находится на компьютере жертвы, загружая все эксплойты, к которым его ПК уязвим.

Внедрившись в систему, эксплойт начинает действовать в соответствии с заданными ранее параметрами работы.

Angler

Этот эксплойт-кит также весьма популярен. На сегодняшний день он содержит «ключи» к двадцати уязвимостям.

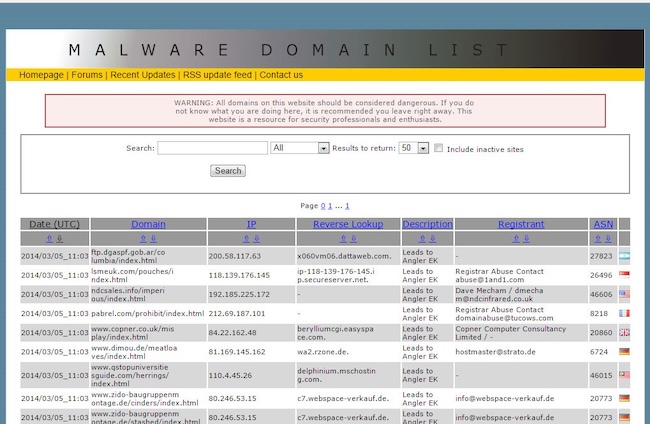

Рисунок 1. Список доменов вредоносных программ

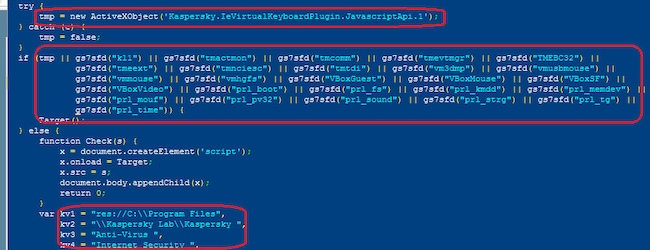

Перед атакой на систему Angler проверяет, не находится ли она в виртуальной среде. Также он определяет, какие средства защиты установлены в системе. Дополнительно производится проверка наличия веб-дебаггера Fiddler.

Рисунок 2. Проверка наличия систем, способных распознать набор эксплойтов

Создатели данного набора эксплойтов регулярно обновляют его по мере развития антивирусных программ. Именно поэтому Angler со временем становится всё более опасным.

Nuclear

Первая сборка этого эксплойт-кита датируется 2009 годом. Сейчас он является одним из самых передовых и эффективных, содержит эксплойты к 12 различным уязвимостям.

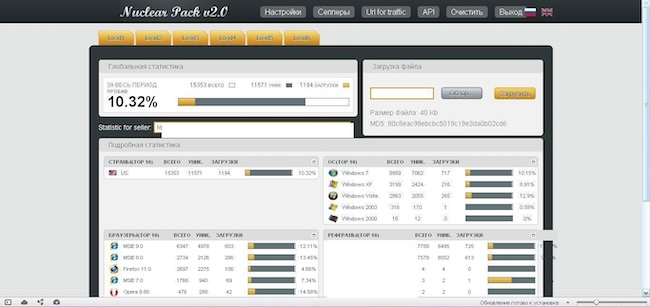

Рисунок 3. Статистические данные по Nuclear Exploit Kit

В большинстве случаев для атаки применяется перенаправление (редирект): сначала — специальная страница, в которую внедрён элемент «iframe», потом — прямая ссылка на эксплойт-кит.

В коде содержатся переменные и функции, которые сейчас не используются. Впрочем, это не мешает набору эксплойтов эффективно выполнять свои задачи.

Neutrino

Этот эксплойт-кит был создан в 2013 году и к сегодняшнему моменту претерпел множество изменений, что повысило эффективность его работы. Его основная задача — установить троян-вымогатель, который полностью блокирует работу ПК. Разработчики рекламируют следующие его особенности:

- интуитивно понятная панель управления;

- удобное управление доменом и IP-адресами;

- статус антивирусного ПО контролируется на постоянной основе;

- непрерывная фильтрация трафика;

- шифрование похищенных данных.

Создатели Neutrino предлагают его покупателям брать в аренду собственные серверы, на которых можно хранить похищенную информацию. Далее её можно скачивать на сторонние накопители, чтобы было удобно формировать базы данных с личной информацией пользователей.

Rig

Эксплойт-кит Rig также является одним из наиболее популярных и эффективных. Его создатели стараются как можно чаще расширять функциональные возможности и создавать всё более совершенные механизмы, позволяющие ему уклоняться от обнаружения. Следует отметить, что этот эксплойт-кит функционирует по сервисной модели (MaaS).

В общем виде принцип работы Rig таков:

- Рядовые пользователи ПК заходят на скомпрометированный сайт, не зная, что он взломан.

- Посредством вредоносного JavaScript-кода их перенаправляют на прокси-сервер злоумышленников.

- Сервер, в свою очередь, подбирает эксплойты для конкретной версии браузера пользователя.

Таким образом злоумышленникам удаётся выполнять вредоносные операции практически без контакта с конечным пользователем. Поэтому люди не видят никаких признаков того, что их компьютер подвергся атаке.

Magnitude

Этот пакет был создан в 2013 году и с тех пор не раз модернизировался разработчиками. Он способен быстро выполнять проверку доменов, а также понимать, есть ли у конкретной системы какая-либо защита.

Следует отметить, что злоумышленники прибегают к динамической генерации и регулярной смене доменов в ходе своей деятельности. По этой причине Magnitude трудно обнаружить.

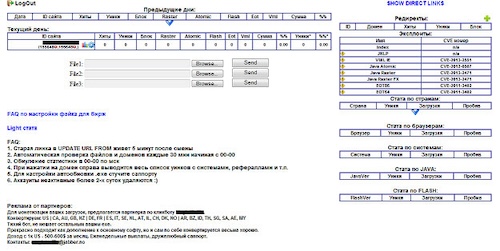

Рисунок 4. Статистические данные по Magnitude Exploit Kit

Действия по повышению эффективности эксплойт-китов

В последнее время бурное развитие получили не только эксплойты, но и сопутствующие вредоносные операции, помогающие им достигать своих целей. Назовём наиболее действенные из них.

Фишинг и спам

Для расширения охвата потенциальных жертв злоумышленники нередко прибегают к массовым почтовым рассылкам. На специализированных площадках всего за один доллар США письмо с нужным файлом будет разослано на 1000 электронных адресов.

Есть и сервисы, которые предлагают различного рода целевой спам, ориентированный на определённые категории пользователей. Здесь при рассылке писем с вредоносным содержимым учитываются конкретные особенности людей. Соответствующих баз данных у злоумышленников весьма много, так что сделать это им нетрудно.

Теневая инфраструктура

В сети есть множество легальных и нелегальных коммерческих провайдеров, услугами которых злоумышленники могут воспользоваться за относительно небольшие деньги. Для этого они проходят регистрацию по чужим паспортным данным.

Для более эффективного использования эксплойт-китов нередко арендуются площадки на сторонних хостингах. Доменное имя можно получить за 5–10 долларов. Хотя регистраторы и проводят проверку паспортных данных, для злоумышленников это не является проблемой, поскольку такую информацию они могут приобрести на теневом рынке. В отдельных сервисах оплата домена вообще производится в криптовалюте, что позволяет действовать анонимно.

VPN-сервисы

При распространении фишинговых ссылок и файлов с вредоносным кодом часто используются VPN-сервисы (легальные и нелегальные). Делается это для обеспечения анонимности. Основной критерий злонамеренного выбора VPN-сервиса — отсутствие системы учёта клиентов, т. е. важно, чтобы невозможно было связать конкретного пользователя с IP-адресом. Тогда привлечь к ответственности кого-либо не получится.

Выводы

Сегодня существует масса наборов эксплойтов для Windows, macOS, Linux, Android. Все они предназначены для того, чтобы использовать бреши в защите, позволяя владельцу получать доступ к личным данным пользователей или захватывать управление целевой системой. Часто такие эксплойт-киты применяются в связке со спамом, фишингом, DDoS-атаками и пр., что повышает их эффективность.