The Wall Street Journal опубликовала материал о взломе ряда ведущих американских телеком-провайдеров китайской группировкой Salt Typhoon. Что известно об этом инциденте сейчас?

- Введение

- Снова виновата компания Cisco

- Расследование проводила Microsoft

- Кто в списке взломанных телеком-провайдеров?

- Сколько времени длилась кибератака?

- Что за группировка — Salt Typhoon?

- Данные утекли или нет?

- Промежуточные итоги

- В Китае посчитали иначе…

- Marble Framework

- Выводы

Введение

В начале октября издание The Wall Street Journal, близкое к правительственным кругам США, опубликовало материал о масштабном взломе ряда ведущих американских телеком-провайдеров. Среди пострадавших назывались Verizon и AT&T. Взлом приписали китайской группировке Salt Typhoon. Сообщалось, что кибератака состояла из множества инцидентов, которые были реализованы в сентябре.

Цели взлома не раскрываются, судьба украденных данных и даже их состав неизвестны. Однако сообщалось, что злоумышленники получили доступ к записям телефонных разговоров и телекоммуникаций граждан. Эти данные собираются провайдерами согласно действующему федеральному закону США, принятому 30 лет назад.

Дополнительную пикантность событию придают два обстоятельства: упоминание китайской APT-группировки Salt Typhoon и близость президентских выборов в США. Нет ли здесь связи? Хакеры ведь не оставляют отметок типа «здесь был Зорро». Обычно от ИБ-компаний очень трудно добиться ответа на вопрос, кто стоит за той или иной кибератакой, потому что в большинстве случаев дать его можно только по косвенным признакам. При этом всегда возникает риск ошибочного вердикта. А здесь американское издание WSJ сразу, по горячим следам, уже «знает», кто совершил преступление.

Итак, что известно об инциденте сейчас?

Снова виновата компания Cisco

Главными техническими виновниками утечки сразу назвали маршрутизаторы компании Cisco Systems. Они сертифицированы и широко используются на практике у телеком-операторов США, поэтому история выглядит убедительно. Но в то же время WSJ не называет конкретные модели взломанных маршрутизаторов. Почему? Неужели речь идёт об уязвимости (видимо, «нулевого дня») в ПО Cisco?

Пресс-секретарь Cisco уже дал комментарий. Было отмечено, что компания разбирается в деталях произошедшего инцидента, но у неё нет подтверждений, что причиной утечки данных могли быть именно её маршрутизаторы.

Отметим этот факт: «единственный» подозреваемый сразу заявляет, что он не может признать свою вину.

Расследование проводила Microsoft

На причастность Microsoft к расследованию инцидента сразу указывает наименование группировки — Salt Typhoon. Подобные названия принято давать именно в редмондской корпорации, согласно её внутренним правилам присвоения имён субъектам киберугроз. В названия тех кибергруппировок, которые имеют отношение к Китаю, в Microsoft принято добавлять слово «Typhoon». Среди примеров — Flax Typhoon, Volt Typhoon.

Участие Microsoft подтверждает и отчёт WSJ. Там сообщается, что корпорация участвовала в поиске источника утечки данных, кража которых была якобы выявлена.

Поскольку Microsoft, скорее всего, не занималась разработкой специализированного ПО для телеком-провайдеров, её участие, вероятно, обусловлено использованием операционной среды Windows. Логично думать, что в Microsoft есть методики, позволяющие косвенно отследить место постоянного хранения данных и понять, откуда их могли получить злоумышленники.

Кто в списке взломанных телеком-провайдеров?

Публикация WSJ гласит, что в результате кибератаки были украдены данные телеком-провайдеров Verizon Communications, AT&T и Lumen Technologies.

Отметим, что это — абсолютно разные компании, с разной культурой, спецификой развития и пр. Например, AT&T — это традиционный провайдер с очень широкой абонентской базой по всей стране, своего рода «Ростелеком». Verizon Communications — это, скорее, инновационная компания, ориентированная на быстрое развитие передовых технологий. Именно она, например, — пионер внедрения сетей 5G в США. Компания Lumen Technologies – это ещё один традиционный телеком-оператор, который занимает третье место по популярности в Штатах.

Можно предположить, что перечень пострадавших компаний — это просто список трёх крупнейших телеком-операторов США. Отметим сразу, что ни одна из названных компаний не дала WSJ комментариев по этой теме.

Как следствие, есть вероятность, что взлом затронул не столько инфраструктуры телеком-операторов, сколько магистральные каналы получения данных от них — другими словами, произошёл на стороне правительственной системы слежки и сбора сведений.

Косвенно это подтверждает и привлечение Microsoft к расследованию. Сообщается, что для расследования были взяты сведения о передаче данных, собранные с облачной инфраструктуры Microsoft по всему миру. Используя эту информацию, исследователи смогли разобраться в ситуации и выявить различные источники утечек.

Пока всё сходится.

Сколько времени длилась кибератака?

В материале WSJ указано «for months or longer» (в течение нескольких месяцев и более). Упоминается, что хакеры могли иметь доступ в том числе и к запросам со стороны правительственных органов, для подачи которых необходимы решения суда. Получается, что взломщики потенциально могли отслеживать официальные судебные расследования в США и даже получать сведения о закрытых расследованиях, проводимых спецслужбами. При этом они не просто взломали доступ к базам данных, а напрямую осуществляли снифинг трафика системы сбора данных о телефонных переговорах и интернет-коммуникациях граждан.

Что за группировка — Salt Typhoon?

Исполнителем кибератаки WSJ вполне недвусмысленно называет китайскую группировку Salt Typhoon. За ней закреплено определение «проправительственная». Сообщается, что её деятельность отслеживалась специалистами Microsoft, а первые атаки были зарегистрированы ещё в 2020 году. По данным редмондской корпорации, деятельность группировки Salt Typhoon была направлена в основном против компаний в Северной Америке и странах Юго-Восточной Азии, а занимались её члены главным образом кражами данных и кибершпионажем.

Другие ИБ-исследователи обозначали данную группировку именами FamousSparrow и GhostEmperor. В частности, ESET упоминает её в связи с кибератаками против сети отелей и правительственных организаций по всему миру.

Известный ИБ-эксперт Крис Кребс из компании SentinelOne высказал предположение, что группировка Salt Typhoon может быть связана с министерством госбезопасности Китая, в частности — с группировкой APT40, которая специализируется на сборе разведданных.

В ответ на публикацию в WSJ пресс-секретарь посольства Китая в Вашингтоне Лю Пэньюй (Liu Pengyu) заявил следующее: «China firmly opposes and combats cyberattacks and cyber theft in all forms» («Китай решительно выступает против кибератак и киберкраж в любых формах и активно борется с ними).

Данные утекли или нет?

На самом деле, чётких доказательств кражи данных так и не было предоставлено. Впрочем, это и понятно: кто их предъявит? Хакеры? ФБР?

Есть, однако, заявление Брэндона Уэйлса (Brandon Wales), бывшего исполнительного директора правительственного агентства по кибербезопасности и защите инфраструктуры (Cybersecurity and Infrastructure Security Agency, CISA): «Потребуется время, чтобы понять, насколько велика проблема. Но пока этот инцидент можно назвать самым значительным в длинной череде тревожных сигналов, указывающих на усиление киберактивности со стороны Китая. Если <американские> компании и правительства не относились к этому всерьёз раньше, то им определённо нужно пересмотреть свои позиции».

Промежуточные итоги

Мы привели здесь ту информацию по данному инциденту, которая уже была опубликована. Попробуем сделать некоторые обобщения.

Во-первых, вызывает удивление то, что в связи с расследованием не упоминаются никакие известные ИБ-компании. Несмотря на обилие публикаций, единственным ньюсмейкером, по сути, выступает проправительственное издание The Wall Street Journal. Доказательную базу формирует только компания Microsoft, у которой есть глобальная облачная инфраструктура, позволяющая ей отслеживать передачу данных в глобальной сети.

Во-вторых, сильно удивляет отсылка к китайской группировке Salt Typhoon при критическом характере инцидента (взлом секретной федеральной системы сбора интернет-данных). Высокая критическая значимость инцидента предполагает быстрое реагирование, а не выявление названия группировки. Этим можно заняться и позднее, уже в ходе судебного расследования. Очень похоже на дань американской ментальности, где у любого события должен быть понятный участник.

В-третьих, не надо забывать о приближающихся выборах в США, где большую роль играет противостояние с Китаем, в т. ч. демонстративное. Иными словами, это может быть частью предвыборной кампании.

В Китае посчитали иначе…

Историю можно было бы считать исчерпанной, но осадок по части вины Китая, пусть и недоказанной, остался. И в Поднебесной решили дать ответ на обвинения в свой адрес. Он был опубликован в виде доклада под говорящим названием «Lie to me» («Обмани меня»).

Там сообщается, что ряд ведомств США (Агентство кибербезопасности и защиты инфраструктуры (CISA), Агентство национальной безопасности (NSA), Федеральное бюро расследований (FBI)) и разведывательный альянс Five Eyes в последнее время стали слишком часто сообщать о кибератаках, проводимых против критической инфраструктуры США. Китайская сторона связывает это с проводимой в последние годы масштабной операцией, получившей название «Volt Typhoon». Она нацелена на дезинформацию общественного мнения, в т. ч. внутри США (Конгресс и избиратели).

Звучит складно. Ведь этим можно объяснить привлечение к расследованию «шокирующих» инцидентов компании Microsoft, которая не является экспертом в области ИБ. По мнению китайской стороны, Microsoft была дезинформирована относительно источника провёденных кибератак.

Как это было сделано?

Marble Framework

По оценкам экспертов государственного центра Китая по реагированию на чрезвычайные ситуации с компьютерными вирусами (China’s National Computer Virus Emergency Response Center, CVERC), в атаках использовался модернизированный код, одна из первых версий которого была обнаружена в архивах Э. Сноудена.

Восемь лет назад на сайте WikiLeaks была опубликована третья часть этого архива, получившая название «Vault 7». Это, пожалуй, — наиболее интересная составляющая. В коллекции обнаружили небольшой ZIP-архив размером 0,5 МБ. Он содержал 676 файлов исходного кода, которые раскрывали работу инструмента под названием Marble Framework. Тот предназначался для сокрытия источника вредоносного кода и позволял создавать впечатление, будто кибератака исходит из третьих стран, отличных от США.

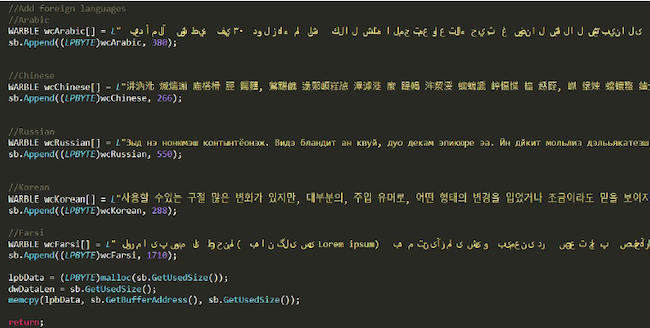

Несмотря на ничтожный размер архива, с помощью этого инструмента можно эффективно создавать впечатление, будто разработкой вредоносного кода (вирусы, трояны) и организацией хакерских атак занимаются группировки из третьих стран. Например, один из «грязных» приёмов — это подмена текста комментариев в коде на язык потенциального противника. Среди вариантов выбора: китайский, русский, корейский, арабский и фарси. Этот и другие приёмы позволяли эффективно вводить в заблуждение исследователей при анализе кода и возлагать вину за вредоносные атаки на другие страны.

Рисунок 1. Функциональность подмены строк в Marble

Как сообщают китайские исследователи, код Marble внедряли через бэкдор в сетевое оборудование Cisco, уже приобретённое организациями по всему миру. Это позволяло ИБ-специалистам получать в ходе расследований уже адаптированный вредоносный код и делать ложные выводы о его происхождении или источнике атаки.

Как отмечают китайские исследователи, инструмент Marble Framework был разработан в США в рамках реализации в киберпространстве стратегии «Forward Defense» («Опережающая оборона»). Целью было развёртывание вокруг стран-противников инструментов ведения кибервойны. Те предназначались для проведения ближней разведки и проникновения в компьютерные сети противника. Именно в этом состоял смысл операции, которая получила публичное название «Volt Typhoon» и которую Microsoft ошибочно связала с китайскими хакерами.

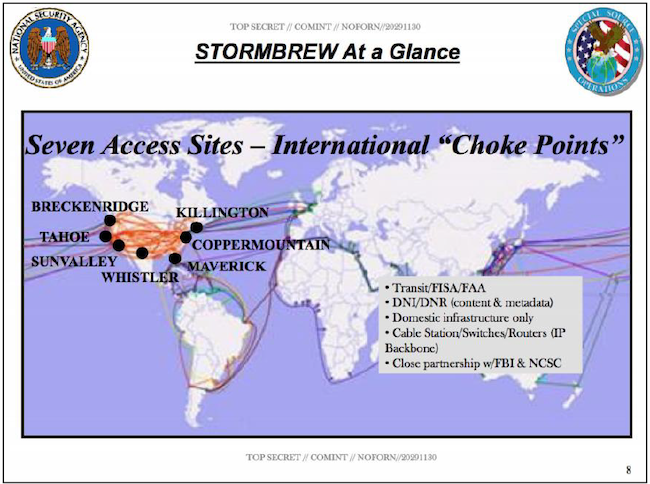

Рисунок 2. Точки перехвата трафика

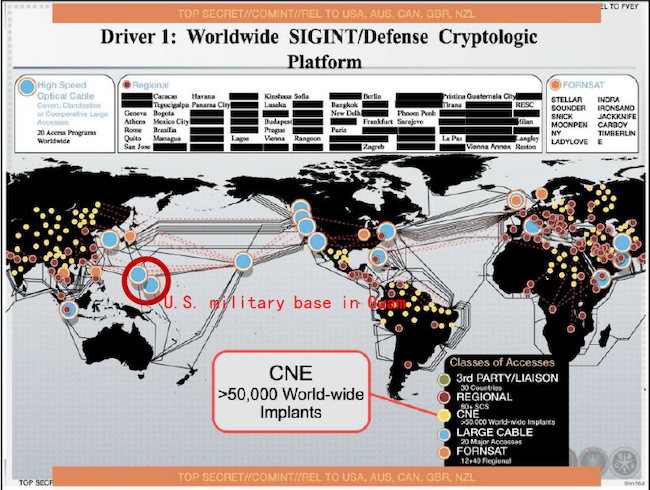

Китайская сторона также опубликовала карту расположения центров контроля глобального трафика. Там отслеживается оперативная обстановка в глобальной сети и перехватываются данные, генерируемые с помощью инструментов кибервойны, в т. ч. Marble, для передачи в оборонные и разведывательные организации США. Есть у китайцев и карта базовых точек внедрения вредоносного кода для проведения спецопераций ЦРУ.

Рисунок 3. Карта опорных точек проникновения в зарубежные сети

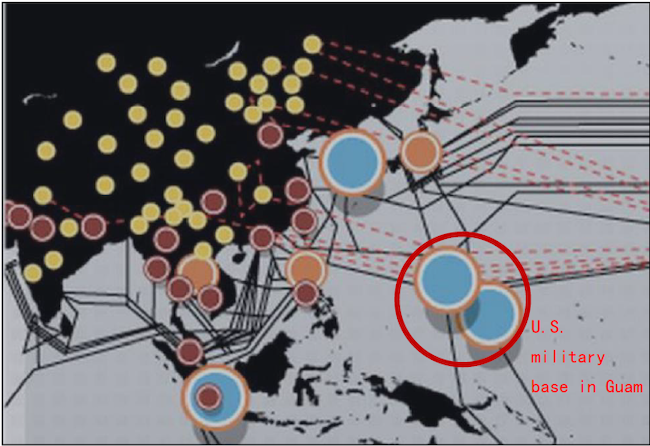

Авторов доклада, конечно, в первую очередь интересовали точки проникновения на территории Китая и рядом.

Рисунок 4. Карта опорных точек проникновения в Китае

До сих пор об утечке «Vault 7» говорили, как правило, насмешливо. Многие эксперты заявляли, что большинство обнаруженных в ней эксплойтов относятся к очень старым версиям ПО, которые настолько устарели, что не представляют никакого интереса, а бреши давно исправлены и поэтому их эксплуатация лишена смысла.

Чем же тогда была вызвана новая волна кибератак против телеком-операторов США? И кто стоял за ней в действительности?

Выводы

Как ни относись к данной новости — «вброс» это или реальный инцидент, — событие уже произошло и имеет признаки крайне высокой критической значимости, а значит, может повлиять на дальнейшее развитие событий. В конце концов, в нашем мире часто бывает важно не само происшествие, а то, как и для чего им могут воспользоваться заинтересованные стороны.