Сертификат AM Test Lab

Номер сертификата: 244

Дата выдачи: 05.02.2019

Срок действия: 05.02.2024

- Введение

- Специфика современных DDoS-атак

- Архитектура и функциональные особенности Kaspersky DDoS Prevention

- Уникальные технологии в Kaspersky DDoS Prevention

- Способы подключения Kaspersky DDoS Prevention

- Сервисная поддержка Kaspersky DDoS Prevention

- Подключение защиты Kaspersky DDoS Prevention

- Работа с клиентским порталом Kaspersky DDоS Prevention

- Процесс отражения реальной DDоS-атаки под защитой Kaspersky DDoS Prevention

- Особенности лицензирования и сертификаты Kaspersky DDoS Prevention

- Выводы

Введение

Темы, связанные с информационной безопасностью, не покидают новостные ленты на протяжении всех последних лет, и мы к этому уже привыкли. И если раньше рассуждения про кибератаки с высоких трибун часто вызывали удивление, то сегодня они имплементированы уже в конкретные проекты национального масштаба. При этом одним из ключевых трендов всегда были и остаются DDoS-атаки, так как онлайн-технологии и связь сегодня интегрированы в большую часть бизнес-процессов компаний и нашу с вами повседневную жизнь. Несмотря на уверения некоторых аналитиков, атак такого рода если и становится меньше количественно, то никак не меньше качественно, и реальный ущерб от них будет только расти. Достаточно вспомнить о самых свежих инцидентах 2018 года. Согласно отчету Сбербанка, им было отражено 90 DDoS-атак в 2018 году, 25 из которых были высокой мощности. По данным различных источников, в среднем в день в 2018 году по всему миру осуществлялось более 250 DDoS-атак, что на 20% больше показателей 2017 года и на 40% — 2016-го. «Лаборатория Касперского», напротив, рапортует о снижении DDoS-активности примерно на 13% в 2018 по сравнению с предыдущим годом. Однако уменьшение количества компенсируется «качеством»: растет средняя продолжительность, мощность, разрушительность, а также степень серьезности подготовки продуманных целенаправленных атак злоумышленниками.

Рисунок 1. Поквартальное сравнение количества DDoS-атак, отраженных службой Kaspersky DDoS Protection в 2017–2018 гг (за 100% принято количество атак в 2017 г.)

Про сам продукт мы уже рассказывали в одной из наших прошлых статей, сегодня же мы поделимся реальным опытом использования решения в боевых условиях на примере защиты одного из наших ресурсов. Чтобы максимально детально разобраться в работе продукта на практике, мы осуществили полный цикл заказа решения: от подачи заявки на защиту нашего сайта virusinfo.info до организации тестовой атаки и оценки действий команды реагирования «Лаборатории Касперского». Справился ли один из лидеров мирового рынка кибербезопасности с настоящей DDoS-атакой — читайте далее.

Специфика современных DDoS-атак

По данным «Лаборатории Касперского», на первом месте по типу остаются SYN-флуд-атаки, нацеленные на исчерпание системных ресурсов, причем их доля непрерывно растет, нападения с применением UDP-трафика на втором месте, далее идут HTTP, TCP и ICMP.

Мощность же самих DDoS-атак продолжает расти: так, в марте текущего года установлен новый мировой рекорд — DDoS-атака на провайдера мощностью 1,7 Тб/сек. Указанные «достижения» обязаны использованию в том числе Memcached-серверов, что позволяет усилить атаку в десятки тысяч раз. Примечательно, что для амплификации атак уже задействуются серверы таких крупных хостинг-провайдеров, как Digital Ocean, OVH, Sakura. Аналитики специализированного поисковика Shodan в марте 2018 подготовили отчет, согласно которому Memcached-серверов в онлайне было более 100 000. Несмотря на то, что после череды громких инцидентов количество такого рода «дыр» в интернете снижается, на сегодняшний день их все равно остаются десятки тысяч.

Рисунок 2. Отчет Shodan о количестве доступных публичных Memcached-серверов, март 2018

Еще один тренд связан с популярной историей майнинга. В марте 2018 появилась информация о новом ботнете из маршрутизаторов MikroTik, который, по мнению экспертов, создавался именно для добычи криптовалют. Однако организация такой масштабной бот-сети, названной Hajime, потенциально может означать подготовку к атакам, еще более разрушительным, нежели от знаменитого Mirai.

Вместе с тем, стоимость DDoS-атак в последнее время несколько упала, даже несмотря на очевидные проблемы у организаторов, связанные с блокировкой соответствующих теневых сервисов и арестами организаторов в США, Великобритании и других странах (например, громкая история с закрытием Webstresser.org).

В качестве предсказаний будущих трендов аналитики прогнозируют появление DDoS-атак с использованием протокола HTTP/2, а также широкое использование уязвимостей протокола BGP для перехватов и изменения маршрутов трафика. По заявлениям экспертов «Лаборатории Касперского», SYN Flood и прочие короткопакетные атаки так и будут оставаться популярными.

Чтобы эффективно противостоять постоянно меняющимся современным атакам, решение Kaspersky DDoS Prevention (далее — KDP) развивается и эволюционирует вместе с ландшафтом угроз, об актуальной архитектуре и новинках продукта мы расскажем далее.

Архитектура и функциональные особенности Kaspersky DDoS Prevention

О технологиях Kaspersky DDoS Prevention мы уже рассказывали в наших прошлых публикациях «Технологии отражения атак в Kaspersky DDoS Prevention» и «Обзор Kaspersky DDoS Prevention». Поэтому в данном материале кратко напомним основные принципы работы решения, а также опишем наиболее интересные новшества.

Kaspersky DDoS Prevention позволяет обнаруживать аномалии и детектировать атаки различных типов (в том числе amplification, direct flood, TCP short-packet, TCP connect, L7 (HTTP) и TLS (HTTPS) и другие) на ресурсы клиентов. И если раньше была возможность контролировать исключительно единичные адреса, то в обновленной версии продукта доступны к постановке на защиту и целые подсети. Митигация атак осуществляется путем перенаправления пользовательского трафика на Центры очистки «Лаборатории Касперского», где паразитный трафик блокируется. В результате нормализуется нагрузка на целевой ресурс или подсеть. Мониторинг всей сетевой активности, а также информация об инцидентах доступна на специальном портале https://kdp.kaspersky.com. Принцип работы системы представлен на рисунке ниже.

Рисунок 3. Схема работы Kaspersky DDoS Prevention

KDP состоит из четырех модулей: Коллектор, Центр очистки, Сенсор, Клиентский портал.

Коллектор представляет собой программно-аппаратный комплекс сбора и обработки данных о трафике от клиентов, а также аккумулирует логику критериев обнаружения аномалий и атак, правил фильтрации. Также Коллектор обеспечивает контроль работоспособности других компонентов KDP и управляет их работой.

Центр очистки является ключевым компонентом KDP, который непосредственно осуществляет анализ и фильтрацию проходящего через него клиентского трафика. Центры очистки (на самом деле их много, и они физически распределены по всему миру) располагаются на площадках «Лаборатории Касперского» в ЦОДах и образуют единую распределенную систему. Эта система обрабатывает перенаправленный в сторону клиента трафик и доставляет его очищенным до целевых защищаемых ресурсов. В текущих реалиях важно отметить, что трафик российских клиентов не покидает территорию страны и фильтруется на отечественных площадках. Добавим, что, проанализировав опыт эксплуатации KDP, с целью обеспечения повышенной отказоустойчивости «Лаборатория Касперского» пришла к выводу о необходимости увеличения количества и емкости upstream-каналов в своих дата-центрах, а также объединения всей инфраструктуры оптическим кольцом.

Сенсор (программно-аппаратный комплекс, обеспечивающий сбор статистики по трафику для целей обнаружения атак) ранее обязательно устанавливался на площадке заказчика. Такая схема организации мониторинга предполагала, что трафик защищаемых ресурсов переключается на KDP только в случае атаки. Одним из ключевых нововведений KDP стала возможность не устанавливать Сенсор на территории клиента благодаря новому способу подключения Always ON — постоянному прохождению трафика через KDP. Данный режим работы стал доступен благодаря упомянутой выше глобальной модернизации инфраструктуры.

Клиентский портал предоставляет каждому клиенту личный кабинет на ресурсе https://kdp.kaspersky.com, через который пользователи взаимодействуют с KDP. Возможности портала нагляднее всего продемонстрируем в ходе непосредственного тестирования решения в следующих разделах обзора.

Уникальные технологии в Kaspersky DDoS Prevention

В процессе разработки Kaspersky DDoS Prevention команда «Лаборатории Касперского» серьезно и местами научно подходит к развитию решения. Так, за последний год было официально зарегистрировано три патента на внедренные технологии в продукте, в том числе связанные с применением машинного обучения.

Одна из них — система классификации посетителей защищаемого сайта, основанная на автоматическом проставлении оценок «благонадежности» для них. Благодаря ей существенно расширяются возможности по блокировкам и разблокировкам доступа к различным ресурсам, теперь этот процесс перестает быть бинарным (как при использовании black/white-листов) и становится более гибким.

Вторая запатентованная технология позволяет существенно повысить качество обнаружения HTTP-атак при использовании протоколов шифрования за счет применения поведенческого анализа. Система изучает access-log web-сервера и, без необходимости расшифровки трафика (или доступа к расшифрованному трафику), выносит вердикт о вредоносности такого трафика.

Стоит сказать и о появлении в KDP технологии доставки трафика методом проксирования (с использованием протоколов HTTP/HTTPS, TCP, UDP). При таком способе подключения и в случае необходимости терминирования HTTPS-сессии на серверах KDP «Лаборатория Касперского» самостоятельно и бесплатно выпускает для клиентов дублирующий сертификат.

Способы подключения Kaspersky DDoS Prevention

«Лаборатория Касперского» теперь предлагает не два, а три варианта подключения к системе Kaspersky DDoS Prevention, которые подбираются исходя из задач и текущей организации сетевой инфраструктуры. Первый подходит для защиты отдельных сайтов или порталов компании, второй и третий — для обеспечения большого количества ресурсов в подсети клиента (или подсети целиком).

Первый — KDP Connect. Заключается в перенаправлении трафика с помощью изменения DNS А-записи защищаемого ресурса на адрес KDP в режиме Always On (постоянно), доставка очищенного трафика может осуществляется через прокси-сервер, GRE-туннели или через выделенный канал.

Второй — KDP Connect +. Трафик перенаправляется средствами протокола BGP в режиме Always On (постоянно), доставка очищенного трафика осуществляется через GRE-туннели или выделенный канал.

Третий — KDP Control. Трафик также перенаправляется средствами протокола BGP, но уже в режиме On Demand (только под атакой), доставка очищенного трафика осуществляется через GRE-туннели или выделенный канал.

Отдельно отметим, что KDP имеет API для интеграции с защитными решениями в инфраструктуре клиента, например, с целью обмена информацией с SIEM или поставки данных в SOC.

Сервисная поддержка Kaspersky DDoS Prevention

Использование любого корпоративного продукта «Лаборатории Касперского» всегда дополняется предоставлением сервиса высокого класса. Kaspersky DDoS Prevention здесь, естественно, не исключение, ведь чтобы эффективно противостоять современным DDoS-атакам в максимально короткие сроки, требуется вовлечение аналитиков-экспертов в предметной области. Специально выделенная группа Emergency Response Team в режиме 24/7 отслеживает аномалии в трафике каждого заказчика, что позволяет как можно раньше обнаружить начинающуюся атаку и необходимым образом сконфигурировать режимы фильтрации. Постоянный мониторинг оперативной обстановки позволяет быстро реагировать на опасные изменения в характеристиках происходящей атаки.

По статистике «Лаборатории Касперского», большинство клиентов KDP пользуются программой расширенной поддержки, которая обеспечивает гарантированное время ответа (согласно SLA), приоритетное обслуживание в режиме 24x7x365 и тонкую настройку системы фильтрации.

Отдельно отметим уникальность самого факта существования SLA KDP для такой неоднозначной с точки зрения исполнения гарантированных обязательств услуге, качество которой зависит не только от вендора решения защиты от DDoS-атак. По нашим данным, на сегодняшний день ни у одного другого поставщика подобной услуги в открытом доступе нет сравнимого по обязательствам SLA.

Добавим, что информация об актуальных DDoS-атаках и техниках нападений аккумулируются в базе знаний KDP Intelligence, которая тесно интегрируется с другими источниками данных, например с сервисом подписки на списки ботнетов Kaspersky Anti-Botnet Feeds, что повышает эффективность каждой из услуг.

Подключение защиты Kaspersky DDoS Prevention

Для тестирования возможностей Kaspersky DDoS Prevention и организации тестовой атаки для наших экспериментов был выбран сайт virusinfo.info. Определившись с «подопытным», мы обратились в «Лабораторию Касперского» за предоставлением сервиса KDP. Для организации услуги потребовалось заполнить небольшую анкету и решить дополнительные нюансы со службой поддержки (например, нам сходу были предложены несколько простых, но дельных советов, например, по закрытию неиспользуемых портов). Для развертывания системы мы решили использовать подключение путем перенаправления трафика по DNS и обратной доставки трафика путем проксирования.

Далее мы сменили IP-адреса в DNS ресурса на предоставленные вендором, время перенаправления трафика действительно не превысило обещанных 60 секунд (значение текущего TTL в настройках хостинга). Для более тонкой фильтрации при атаке на HTTPS-трафик было решено передать сотрудникам KDP дублирующий TLS-сертификат и ключ нашего защищаемого ресурса, чтобы протестировать и эту технологию.

После урегулирования всех формальностей трафик успешно начал маршрутизироваться через Центры очистки KDP, нам выделили учетную запись для входа в личный кабинет https://kdp.kaspersky.com. Итого с учетом всех коммуникаций процесс подключения уложился в пару-тройку дней.

Рисунок 4. Доступ к порталу Kaspersky DDoS Prevention

Для максимально эффективной фильтрации особенно сложных распределенных DDoS-атак начал собираться профиль статистики по защищаемому ресурсу, на это мы отвели две недели. Сайт функционировал в обычном режиме, каких-то отклонений замечено не было, трафик при этом проходил через Центры очистки KDP. Однако в случае обращения в KDP во время атаки возможно немедленное начало фильтрации (с немного более высокими рисками блокировки легитимных пользователей).

Работа с клиентским порталом Kaspersky DDоS Prevention

За две недели мы успели детально ознакомиться с интерфейсом, он оказался лаконичным, но в то же время все необходимые для функционирования сервиса защиты от DDоS-атак инструменты — под рукой. На главном экране доступна информация по поставленным под защиту ресурсам, а также исторические данные о зафиксированных аномалиях с всевозможными фильтрами.

Рисунок 5. Информация об аномалиях в Kaspersky DDoS Prevention

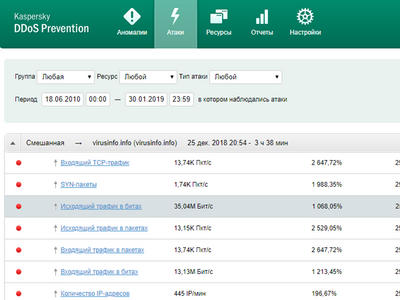

В разделе «Атаки» отображаются уже факты подтвержденного вредоносного воздействия на ресурсы, в отдельном мини-превью отображается график поступления трафика.

Рисунок 6. Данные о реальных атаках в Kaspersky DDoS Prevention

Получить полную информацию по конкретной атаке возможно перейдя по соответствующей ссылке. Помимо стандартных характеристик и более чем десятка различных временных и количественных графиков, порадовала возможность получить дополнительные полезные данные, например сведения по разбросу протоколов и географической активности.

Рисунок 7. Дополнительные данные детализированной атаки в Kaspersky DDoS Prevention

Сервис KDP позволяет в реальном времени отслеживать состояние защищаемых ресурсов с целью самостоятельно анализа параметров циркулирующего трафика. Все отображаемые сведения настраиваемые, а графики — интерактивные, что позволяет гибко подстроить систему под себя.

Рисунок 8. Настройка визуализации обращений к ресурсам в Kaspersky DDoS Prevention

Для получения сводки по спискам white/black-листов или атакам необходимо заказать соответствующий отчет в одноименном разделе. Принцип получения такого рода информации схож с заказом детализации звонков у операторов связи: после отправки заявки отчет автоматически формируется в течение нескольких минут и приходит на электронную почту в формате xls (для списков) и doc (для атак).

Рисунок 9. Заказ отчетов в Kaspersky DDoS Prevention

И если отчет по спискам адресов лаконичен и не представляет особого интереса, то на отчете по конкретной атаке (кстати, его также можно заказать прямо с детализированной странички об атаке) стоит остановиться отдельно.

Рисунок 10. Детализированный отчет об атаке от Kaspersky DDoS Prevention

Помимо сухих графиков и общей информации, отчет содержит детальное описание хода атаки, применяемых технологиях и типах вредоносного воздействия. Документ разбит на разделы, в каждом из которых даны необходимые текстовые пояснения. Пожалуй, такой отчет — настоящая мечта офицера ИБ, с ним смело можно идти на доклад к начальству.

В последнем разделе «Настройки» отметим удобную систему оповещений. Кроме задания основных каналов (email и SMS), для оповещений по номеру телефона можно настроить расписание, например, «уведомлять только в рабочие часы». Напомним, что для KDP «Лаборатория Касперского» предоставляет клиентам API для возможности в том числе отправки данных об аномалиях и атаках в SIEM или SOC заказчика.

Рисунок 11. Настройка оповещений в Kaspersky DDoS Prevention

Процесс отражения реальной DDоS-атаки под защитой Kaspersky DDoS Prevention

Согласитесь, процесс тестирования Kaspersky DDoS Prevention был бы неполным без проверки решения в боевых условиях. Мы основательно подготовились и сумели организовать распределенную тестовую атаку с применением различных методов. В первые же минуты после старта экспериментального вредоносного воздействия на портале сервиса начали фиксироваться аномалии. С небольшой задержкой они были детектированы как атаки и начали фильтроваться системой.

Рисунок 12. Детект аномалии, выраженной в превышении количества IP/мин, в Kaspersky DDoS Prevention

У нас уже стали появляться поводы для беспокойства, но еще через пару минут на почту пришло ожидаемое письмо.

Рисунок 13. Письмо о детекции и митигации атаки от Kaspersky DDoS Prevention

Надо отдать должное сервису KDP: начавшая было пропадать доступность нашего ресурса через несколько минут после успешного выявления атаки снова восстановилась, как и было обещано, без каких-либо действий с нашей стороны. Проверка доступности сайта под атакой не выявила отклонений от штатного режима работы ресурса, он открывается в браузере без задержек.

Рисунок 14. Проверка доступности защищаемого ресурса при тестировании Kaspersky DDoS Prevention

Вскоре после завершения нами тестовых «злодеяний» KDP оповестил по электронной почте о завершении DDoS-атаки и выслал подробный отчет о происходившем.

Рисунок 15. Оповещение об окончании атаки и предоставлении отчета от Kaspersky DDoS Prevention

Отчет действительно оказался весьма подробным, в нем отражена хронология и все типы примененных тестовых вредоносных воздействий.

Рисунок 16. Ход тестовой атаки в отчете от Kaspersky DDoS Prevention

В личном кабинете мы также подробно изучили и проанализировали собранные KDP данные о тестовой атаке.

Рисунок 17. Подробная информация о тестовой атаке на портале Kaspersky DDoS Prevention

Особенности лицензирования и сертификаты Kaspersky DDoS Prevention

Kaspersky DDoS Prevention лицензируется as a service (по подписке или как услуга) в соответствии с выбранным тарифным планом, который зависит от выбранной зафиксированной полосы пропускания трафика, перенаправляемого от защищаемых ресурсов на центры очистки «Лаборатории Касперского». На стоимость также влияет выбранный уровень технической поддержки, расширенные версии которой приобретаются отдельно.

Kaspersky DDoS Prevention сертифицирован ФСТЭК России на соответствие РД НДВ по уровню 4 и ТУ. На текущий момент KDP — единственное решение класса защиты от DDoS-атак в реестре средств защиты информации ФСТЭК.

Kaspersky DDoS Prevention присутствует в реестре отечественного ПО Минкомсвязи под регистрационным номером 186.

Выводы

В ходе тестирования Kaspersky DDoS Prevention справился со своей ключевой задачей — успешно детектировал и подавил реальную DDoS-атаку, позволив пользоваться защищаемым ресурсом в нормальном режиме. Процесс подключения сервиса не вызывает затруднений и укладывается в приемлемые сроки. Техническая поддержка оперативно реагирует на запросы, но у нас таковых, признаемся, практически не было, поскольку в комплекте с KDP поставляется вся необходимая документация, включая легко читаемые короткие памятки и FAQ.

Базовая функциональность самого продукта с момента предыдущего с ним знакомства не сильно поменялась, однако «под капотом» KDP появилось немало современных технологий для более качественного детектирования DDоS-атак с применением в том числе машинного обучения. Также отметим расширение различных способов подключения и хороший SLA.

Внимательный читатель отметит, что данный обзор вопреки ожиданиям не был усеян красивыми линейными графиками с демонстрацией пиков огромных объемов трафика. Эксперты «Лаборатории Касперского» в ходе нашего общения поделились несколькими интересными историями, в которых DDoS-атаки емкостью всего лишь 20 Гбит/с и меньше с легкостью «роняли» критичные ресурсы компаний. В этой связи основными векторами развития Kaspersky DDoS Prevention являются применение и совершенствование современных технологий внутри продукта, расширение возможностей интеграции с различными сервисами Threat Intelligence и наращивание уникальных экспертных компетенций. Выбор указанных приоритетных направлений позволит, насколько это возможно, не отставать от злоумышленников, которые постоянно совершенствуют свои техники нападения, используя как векторы также новые хайповые технологии, в том числе майнинг криптовалюты и блокчейн.

Преимущества

- Наличие большого числа методов анализа и подавления атак, в том числе основанных на запатентованных технологиях.

- Понятный, не перегруженный интерфейс.

- Доступность различных способов подключения сервиса.

- Публичный и хорошо проработанный SLA.

- Доступность специалистов службы технической поддержки 24x7.

- Сертификат ФСТЭК России, единственный для решений данного класса.

- Присутствует в реестре отечественного ПО.

Недостатки

- Отсутствие каких-либо иных собственных или партнерских дополнительных сервисов (например, WAF, CDN или защита сайта).

- Нулевое число ручных тонких настроек сервиса, приводящее к полному ощущению black box.

- Нет возможности самостоятельно включить принудительную фильтрацию, однако рекомендуемый двухнедельный режим обучения довольно точно строит профиль нормального поведения трафика.

- Для возможности инспектировать шифрованный трафик необходимо предоставлять закрытый ключ.

Автор благодарит за помощь в подготовке обзора специалистов «Лаборатории Касперского»:

Александра Гутникова — системного аналитика Kaspersky DDoS Prevention

Екатерину Бадовскую — сервис-менеджера Kaspersky DDoS Prevention