Сертификат AM Test Lab

Номер сертификата: 509

Дата выдачи: 24.02.2025

Срок действия: 24.02.2030

- Введение

- Функциональные возможности Kaspersky EDR Expert 7.0

- 2.1. Детектирование признаков кибератак

- 2.1.1. Поиск угроз

- 2.1.2. Интеграция с антивирусным движком

- 2.1.3. Интеграция с сервисами Kaspersky

- 2.2. Работа администратора

- 2.2.1. Расследование и реагирование

- 2.2.2. Работа с активами

- 2.2.3. Поддержка отечественных систем виртуализации

- 2.2.4. Масштабирование

- 2.2.5. Новые возможности рядовых пользователей

- 2.2.6. Использование eBPF

- 2.3. Развитие Kaspersky EDR Expert в рамках версии 7.0

- 2.1. Детектирование признаков кибератак

- Архитектура Kaspersky EDR Expert 7.0

- Системные требования и лицензирование Kaspersky EDR Expert 7.0

- Сценарии использования Kaspersky EDR Expert 7.0

- 5.1. Выявление инцидентов

- 5.1.1. Внедрение кода в процессы

- 5.1.2. Использование .NET

- 5.1.3. Выявление атак по LDAP

- 5.1.4. Обращения к памяти

- 5.1.5. Использование WMI

- 5.1.6. Чтение данных из файла

- 5.1.7. События реестра Windows

- 5.2. Администрирование системы

- 5.2.1. Аудит действий пользователей

- 5.3. Анализ событий

- 5.3.1. Работа с активами

- 5.3.2. Работа с телеметрией

- 5.3.3. Поиск угроз

- 5.1. Выявление инцидентов

- Выводы

Введение

Возможность своевременно выявлять угрозы информационной безопасности внутри инфраструктуры и реагировать на них является одним из базовых элементов при построении эшелонированной защиты организации от киберугроз.

Для выполнения этой задачи используются системы класса «детектирование и реагирование на конечных точках» (Endpoint Detection and Response, EDR). Они работают по принципу сбора телеметрии с конечных точек. В качестве собираемых данных выступают журналы событий на хостах, информация о файлах, расположенных на них, запущенные процессы и их «родители», сведения о сетевых соединениях и другие данные.

Коррелируя эту информацию, EDR выявляет потенциально вредоносные процессы и обеспечивает возможность реагирования на них. Последнее может быть выражено в действиях по разным сценариям, таких как сетевая изоляция, удаление файлов или помещение их на карантин, дополнительная проверка в системах типа «песочница» и другие.

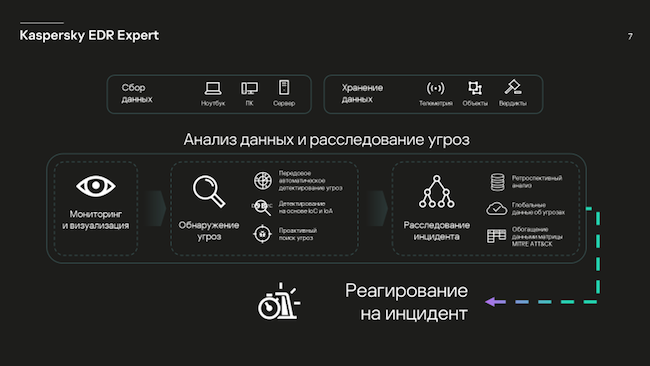

Рисунок 1. Принцип работы Kaspersky EDR Expert

При выборе EDR необходимо обращать внимание на такие параметры, как сценарии реагирования, возможности детектирования тактик, техник и процедур в соответствии с матрицей MITRE и нагрузка на хост, создаваемая агентом системы.

Немаловажным фактором является возможность работы этих систем защиты информации на хостах с ОС Linux. Системы на базе Linux внедряются в рамках импортозамещения, активно используются в разработке и привлекают внимание хакеров.

Таким образом, увеличивается потребность в использовании систем, позволяющих выявлять продвинутые атаки и действие вредоносных программ на конечных хостах, в том числе работающих на базе ОС Linux. На отечественном рынке к таким системам принадлежит Kaspersky EDR Expert, её версия 7.0 получила новые функциональные возможности по работе с АРМ и серверами с ОС Linux.

Kaspersky EDR Expert позиционируется как экспертное решение для защиты инфраструктуры, которое дополняет платформу для защиты рабочих мест Kaspersky Security для бизнеса, может входить в состав платформы Kaspersky Anti Targeted Attack, обеспечивающей комплексную защиту от целевых кибератак.

По сравнению с предыдущей версией значительно увеличены возможности по сбору телеметрии: расширен диапазон собираемых ранее данных, обеспечен сбор новых событий, что позволяет улучшить качество детектирования атак на инфраструктуру. Расширены возможности для реагирования на хостах под управлением ОС Linux.

Функциональные возможности Kaspersky EDR Expert 7.0

Функциональные возможности Kaspersky EDR Expert 7.0 изменены в части как пользовательского взаимодействия с системой, так и детектирования угроз на хостах.

Детектирование признаков кибератак

Повышенный фоновый уровень агрессии по отношению к российским организациям стимулирует вендора непрерывно улучшать механизмы выявления атак. Для этого в Kaspersky EDR Expert 7.0 собрано более 1600 индикаторов атак (IoA), выявляющих аномалии по событиям различных типов, примеры приведены ниже.

Рисунок 2. Использование индикаторов атак в Kaspersky EDR Expert

Продукт способен обнаруживать более 460 техник в соответствии с матрицей MITRE ATT&CK. Он надёжно обеспечивает выявление действий группировок APT и хактивистов, часто атакующих Рунет: Head Mare, BlackJack, Awaken Likho, Twelve, Cloud Atlas, Crypt Ghouls и других.

В новом релизе увеличен охват детектирования, благодаря чему можно выявлять большее количество подозрительных событий и инцидентов ИБ. Так, для агентов на хостах, функционирующих под ОС Windows, появились новые типы событий: DNS, LDAP, WMI, Named Pipe, Code Injection, Process Access. Предусмотрена возможность собирать новые подтипы событий для Windows: File Read, Hard Link Created, Symbolic Link Created, Registry Key Queried, Registry Key Saved.

Для хостов на ОС Linux учитываются новые типы событий: Network Connection, Port Listened, DNS, Module Loaded, Code Injection и нового подтипа событий File Read.

Также событие Module Loaded обогащено дополнительными атрибутами с информацией о библиотеках .NET. В событие Connection для Linux- и Windows-агентов добавлены дополнительные данные о TLS-соединении.

Рисунок 3. Пример новых событий в Kaspersky EDR Expert

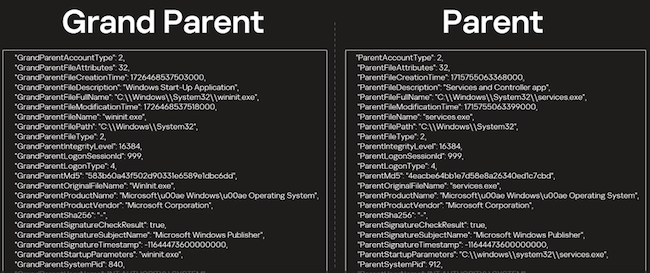

Во все существующие события добавлена информация о «родителях» и «прародителях» процесса. Это необходимо для выявления всей цепочки событий, приведшей к инциденту, получения информации о командах, запущенных в командной строке, в разрезе исследуемого процесса и иных данных, необходимых аналитикам. Информация о «родителях» и «прародителях» процесса позволяет более точно писать собственные IoA-правила и добавлять конкретные исключения.

Рисунок 4. Информация о «родителях» и «прародителях» процесса в Kaspersky EDR Expert

Существует возможность создавать собственные поисковые запросы в базу данных телеметрии через веб-интерфейс системы для поиска угроз и написания собственных правил обнаружения инцидентов, без использования решений класса SIEM от производителя.

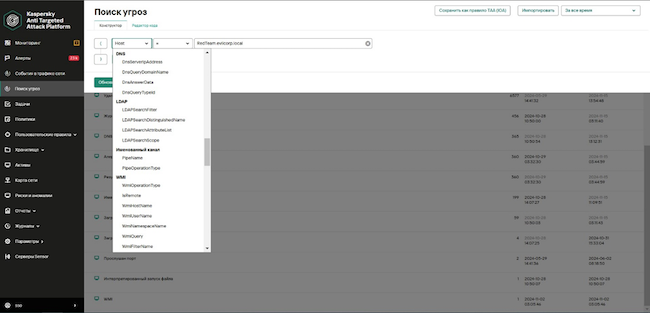

Поиск угроз

Для поиска угроз в инфраструктуре Kaspersky EDR Expert производит сбор ряда новых событий и обеспечивает поддержку Sigma-правил (в YML-формате), осуществляющих поиск по событиям, собранным с конечных устройств, а также сохраняет Sigma-правило в виде IoA-правил для обнаружения индикаторов атак в потоке событий с защищаемых хостов.

Интеграция с антивирусным движком

Благодаря интеграции с антивирусным движком одного производителя Kaspersky EDR Expert обеспечивает автоматический анализ подозрительных событий, собираемых с конечных узлов пользователей, и создаёт собственные правила детектирования угроз среди событий, получаемых с антивирусного движка, развёрнутого на защищаемой рабочей станции.

Один и тот же агент антивирусной системы и EDR на защищаемых хостах позволяет быстро развернуть Kaspersky EDR Expert для для сбора событий ОС и ПО.

Интеграция с сервисами Kaspersky

Для проверки репутации файлов и URL-адресов в реальном времени используется глобальная репутационная база вендора KSN.

Для получения расширенного контекста по обнаруженному IoC аналитик направляет запрос в онлайн-базу знаний об угрозах Kaspersky Threat Lookup.

Следует также отметить доступ к порталу киберразведки Kaspersky Threat Intelligence.

Работа администратора

В новой версии Kaspersky EDR Expert уделено большое внимание хостам с операционными системами на базе Linux. Вендор идёт по пути выравнивания функциональных возможностей подобных активов и хостов на базе Windows, в связи с чем в новом релизе появилось немало возможностей, ранее доступных в активах под управлением ОС Windows.

EDR-мониторинг на Linux-устройствах с использованием событий сетевого подключения, DNS, загрузки модулей и других предоставляет широкие возможности для своевременного обнаружения и предотвращения атак. Эти события содержат информацию о процессах и сетевой активности. Таким образом обеспечивается непрерывная защита и предотвращаются угрозы на каждом этапе жизненного цикла процесса. Упрощённое выявление аномалий и подозрительной активности делает мониторинг событий EDR важным элементом кибербезопасности для обеспечения безопасности Linux-систем.

Расследование и реагирование

В обновленной версии системы для агентов, функционирующих на хостах с ОС Linux, добавлены важные задачи реагирования: помещение файла на карантин и восстановление из него, блокировка запуска файла по хеш-сумме и автоблокировка файла на конечном устройстве в случае вердикта «песочницы» о вредоносности файла.

Рисунок 5. Реагирование в Kaspersky EDR Expert

Кроме того, в системе предусмотрено реагирование посредством выполнения стандартных задач: определённой программы или скрипта, управления службами на хосте.

Для проведения углублённой аналитики можно выгрузить с хоста дамп памяти процесса, получить ключ реестра, метафайлы NTFS, список процессов, список элементов автозапуска и список файлов на хосте.

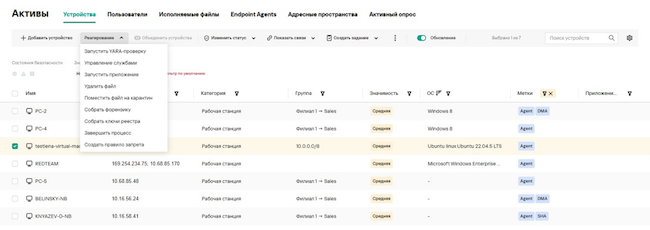

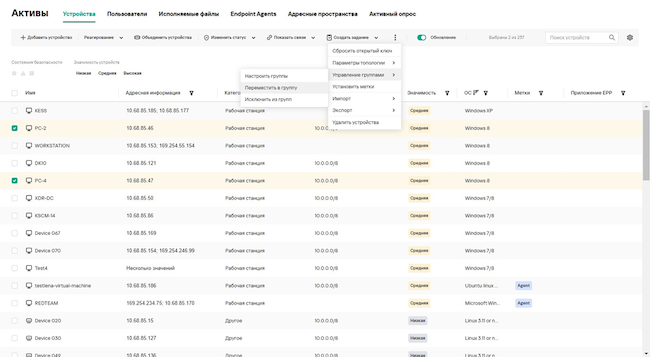

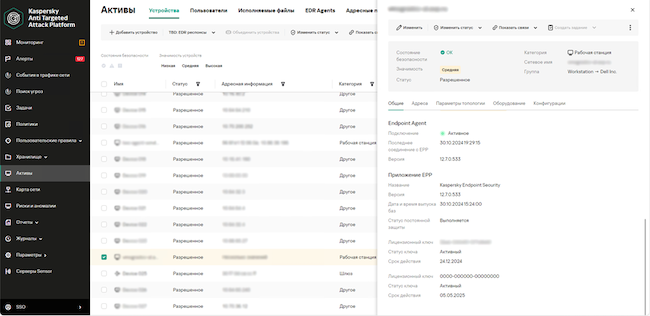

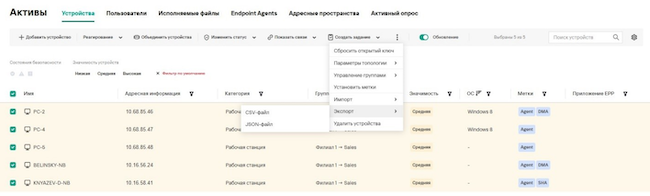

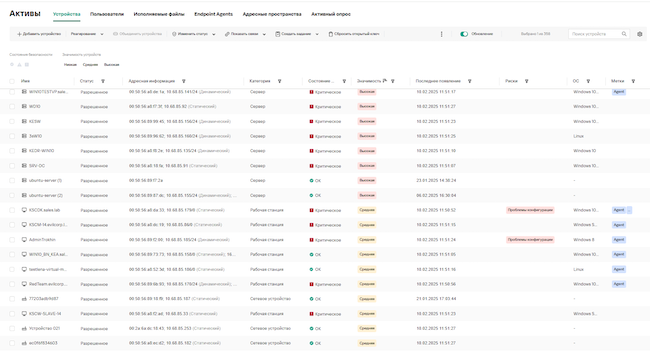

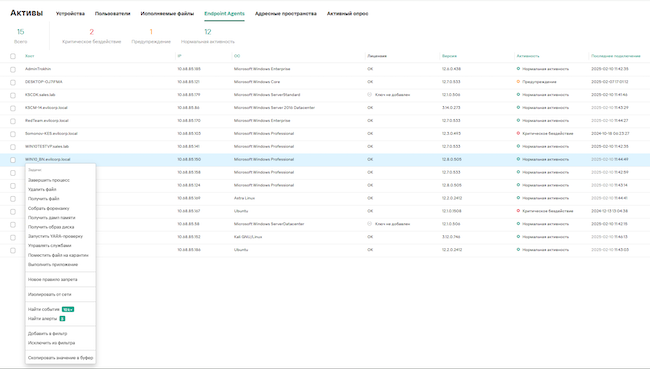

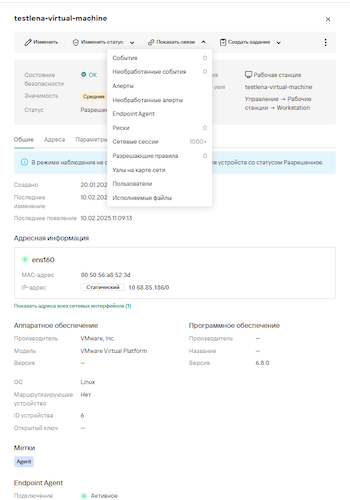

Работа с активами

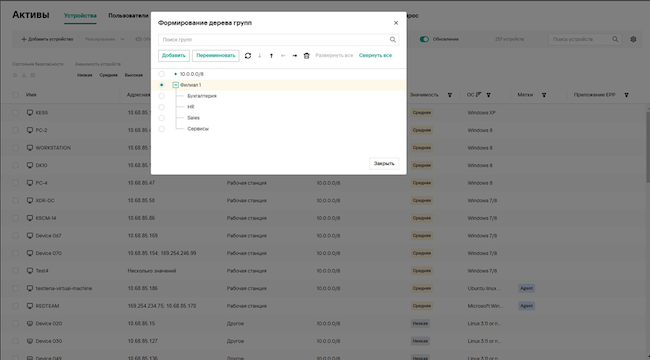

В новой версии продукта усовершенствована возможность группировки агентов на конечных хостах (Endpoint Agents). Если раньше список агентов публиковался в виде плоского списка, то в новой версии Kaspersky EDR Expert управление устройствами оптимизировано и вынесено в отдельную вкладку «Активы». Там появилась возможность создать логические группы с поддержкой вложенности (до шести уровней вложенности), добавление хостов в группу, сортировка активов по критичности и их фильтрация по заданным параметрам.

Рисунок 6. Работа с активами в Kaspersky EDR Expert

Рисунок 7. Карточка актива в Kaspersky EDR Expert

Рисунок 8. Формирование дерева групп в Kaspersky EDR Expert

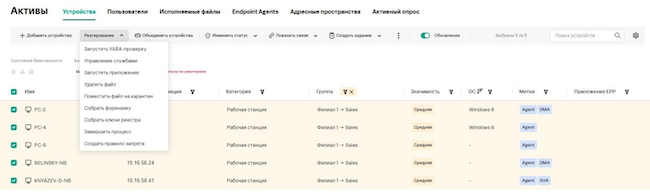

В обновлённой версии Kaspersky EDR Expert доступно назначение команд реагирования на конкретную группу активов.

Рисунок 9. Задача реагирования по группе активов в Kaspersky EDR Expert

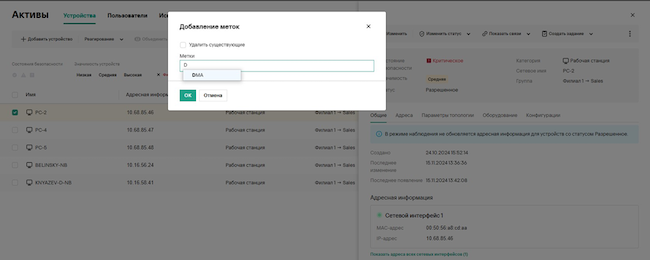

Можно присваивать метки устройствам и совершать необходимые действия на основании не только групп, но и меток.

Рисунок 10. Добавление метки на хосте в Kaspersky EDR Expert

В случае необходимости система поддерживает функцию экспорта активов в форматах CSV и JSON.

Рисунок 11. Экспорт активов в Kaspersky EDR Expert

Поддержка отечественных систем виртуализации

В новом релизе поддерживается установка серверных компонентов продукта на виртуальные машины под управлением гипервизора «Брест», zVirt, «РЕД Виртуализация».

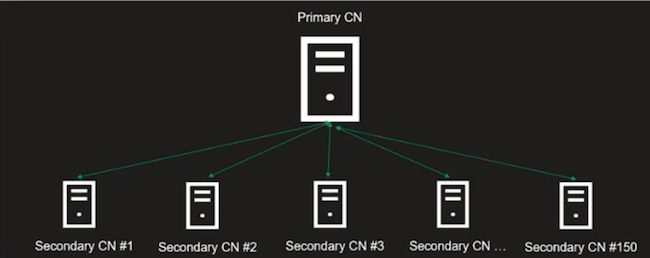

Масштабирование

В Kaspersky EDR Expert 7.0 улучшены возможности масштабирования. Это актуально для предприятий, которым необходимо разворачивать подчинённые серверы в каждом филиале распределённой сети или в регионе. По сравнению с предыдущей версией количество возможных подчинённых серверов выросло в пять раз, до 150 штук.

Рисунок 12. Возможности масштабирования в Kaspersky EDR Expert

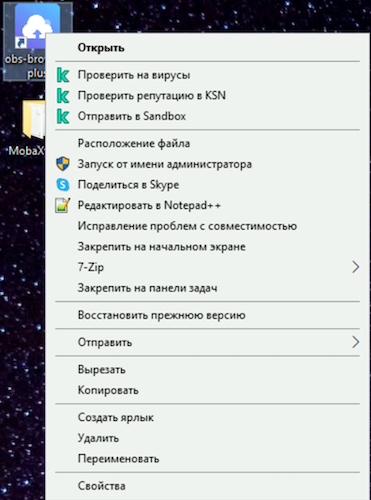

Новые возможности рядовых пользователей

Для проактивной защиты хостов от вредоносных программ пользователям предоставлена возможность самостоятельно отправлять подозрительные объекты с конечных устройств с установленной Kaspersky Endpoint Security, работающих на ОС Windows и Linux, на проверку в Sandbox.

Рисунок 13. Возможность отправки подозрительного файла в «песочницу» KATA Sandbox

Использование eBPF

В новых версиях дистрибутивов Linux с ядром v.5.3 и выше обновлён механизм сбора событий. В отличие от предыдущих версий, использующих Auditd, в Kaspersky EDR Expert 7.0 установлена технология eBPF.

Нововведение имеет несколько преимуществ. Во-первых, сбор телеметрии оказывает меньшее влияние на производительность конечного устройства. Во-вторых, исключены конфликты с другими потребителями событий аудита, в том числе с SIEM-системами: правила аудита, используемые для сбора телеметрии, генерируют очень много событий, которые в итоге получают все потребители, поэтому лишние события приходится фильтровать на стороне приёмника.

Как следствие, снижается нагрузка на сеть. Потребители аудита получают события только в заказанном ими объёме. Им не передают события, которые были заказаны для Kaspersky EDR Expert. Использование eBPF даёт более широкие возможности фильтрации собираемых событий на стороне хоста.

Развитие Kaspersky EDR Expert в рамках версии 7.0

На основании собираемой подробной телеметрии команда экспертов планирует увеличить количество покрываемых техник, соответствующих матрице MITRE. Кроме того, в существующей версии разработчики планируют дополнить имеющиеся тактики и техники для выявления актуальных киберугроз.

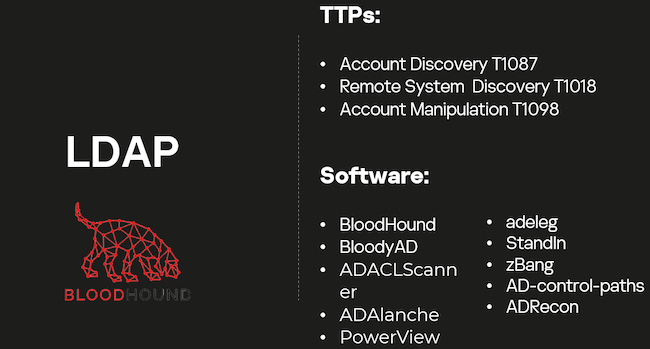

Так, в части LDAP планируется дополнение трёх тактик техниками, используемыми для их достижения, и инструментами для повышения привилегий в домене.

Рисунок 14. Дорожная карта работы с событиями LDAP в Kaspersky EDR Expert

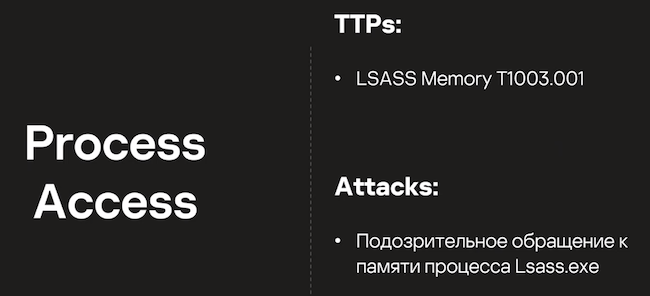

В части обращения к области памяти процессов можно будет проследить источник, права и предшествовавшие обращению операции.

Рисунок 15. Дорожная карта работы с событиями Process Access в Kaspersky EDR Expert

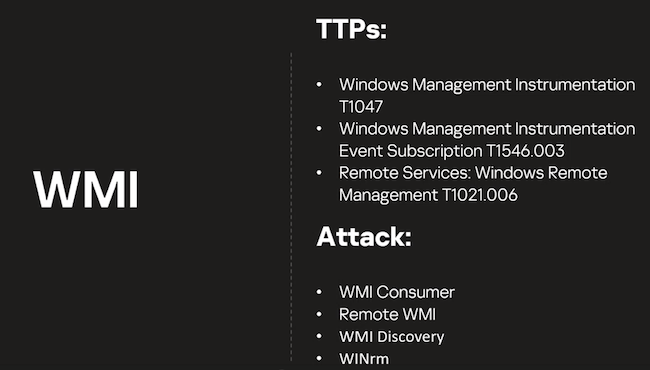

WMI долгое время был достаточно сложным для аналитиков, в связи с чем вендор увеличил объём получаемой информации. Запланированы изменения, которые позволят выявлять атаки, связанные с использованием WinRM, WMI Discovery, WMI Consumer, Remote WMI.

Рисунок 16. Дорожная карта работы с событиями WMI в Kaspersky EDR Expert

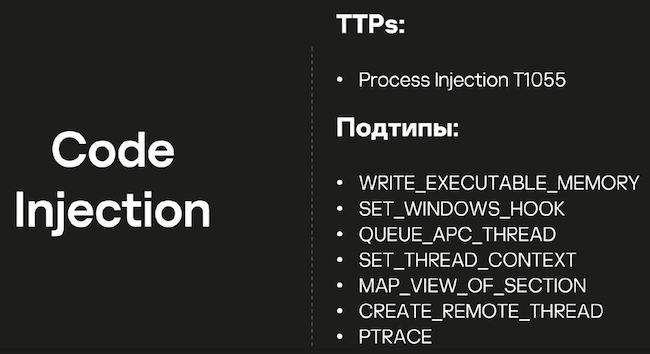

Для того чтобы обнаруживать внедрение кода, в дорожной карте предусмотрено выявление техники Process Injection (T1055), в которую входят 15 подтехник.

Рисунок 17. Дорожная карта работы с событиями Code Injection в Kaspersky EDR Expert

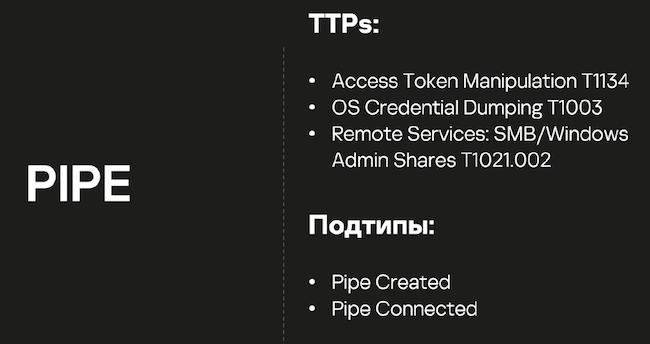

С PIPE связано множество вредоносных событий, на основании которых можно детектировать взлом. Например, они имеют отношение к удалённым сессиям, манипуляциям с токенами доступа и тому подобному.

Рисунок 18. Дорожная карта работы с событиями PIPE в Kaspersky EDR Expert

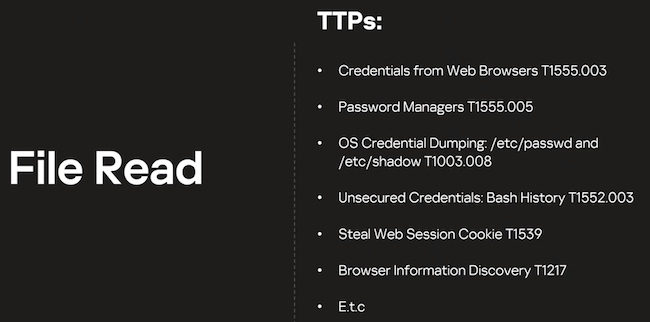

Обращения к файлам содержат много информации, на основании которой можно выявить наличие злоумышленников в сети. Сложность работы с событиями этого типа состоит в том, что необходима тонкая настройка инструментов логирования для дальнейшей работы с событиями. Вендор планирует предоставить возможность выбора критичных файлов, которые необходимо отслеживать, и таким образом облегчить жизнь командам SOC.

Рисунок 19. Дорожная карта работы с событиями File Read в Kaspersky EDR Expert

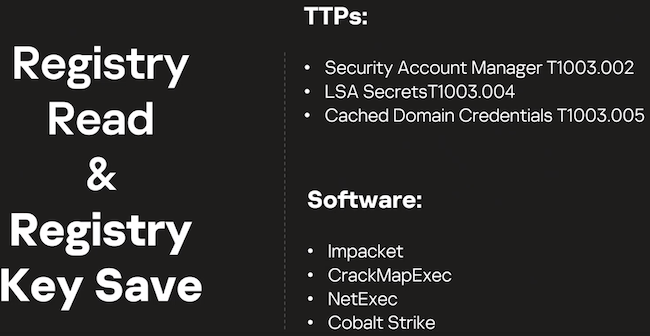

В дальнейшем получит развитие аудит обращений к реестру и сохранений критичных веток реестра.

Рисунок 20. Дорожная карта работы с событиями, связанными с реестром, в Kaspersky EDR Expert

Архитектура Kaspersky EDR Expert 7.0

Central Node — главный компонент системы, отвечающий за получение данных от сенсоров и агентов, глубокий анализ, обнаружение аномальной активности на узлах, хранение и публикацию результатов в веб-интерфейсе программы.

Endpoint-агент — модуль продукта Kaspersky Endpoint Security. Модуль устанавливают на рабочие станции и серверы, работающие под управлением ОС Microsoft Windows, Linux и macOS. Программа собирает данные об активности процессов, операциях с файлами и реестром, а также об устанавливаемых соединениях. Собранные данные отправляются на центральный узел для дальнейшего анализа.

По команде с центрального узла агенты выполняют действия с целью сдержать опасную активность. Для предотвращения возможности пользователя отключить и оказать деструктивное воздействие можно настроить механизмы защиты агента.

Sandbox-сервер запускает виртуальные образы операционных систем и отслеживает поведение файлов в них с целью обнаружить вредоносную активность и признаки целевых атак на IT-инфраструктуру организации.

Сенсор в составе Kaspersky EDR Expert выступает в роли прокси-сервера для передачи телеметрии от Endpoint-агентов на Central Node. Такая функция может быть полезна, например, для оптимизации трафика телеметрии из регионального офиса в штаб-квартиру организации.

Рисунок 21. Схема работы Kaspersky EDR Expert

Для обеспечения отказоустойчивости функционирования системы предусмотрена централизованная настройка и управление кластером посредством веб-интерфейса.

Системные требования и лицензирование Kaspersky EDR Expert 7.0

Таблица 1. Аппаратные требования к серверу Central Node при включённой проверке цепочек событий и использовании функциональности Kaspersky EDR Expert

Показатель | Макс. кол-во хостов с агентами | ||||

1000 | 3000 | 5000 | 10 000 | 15 000 | |

Мин. объём ОЗУ, ГБ | 96 | 96 | 112 | 160 | 224 |

Мин. кол-во лог. ядер, шт., с частотой 3 ГГц | 12 | 16 | 20 | 34 | 48 |

Первая дисковая подсистема (RAID 1 или RAID 10) | |||||

ROPS (чтение), оп/с | 100 | 100 | 100 | 100 | 100 |

WOPS (запись), оп/с | 250 | 500 | 500 | 500 | 750 |

Объём дискового массива, ТБ | 1 | 1 | 1 | 1 | 1 |

Количество дисков в массиве | 4 | 4 | 4 | 4 | 4 |

Вторая дисковая подсистема (RAID 10) | |||||

ROPS (чтение), оп/с | 300 | 700 | 1000 | 15 000 | 15 000 |

WOPS (запись), оп/с | 300 | 750 | 900 | 1200 | 1600 |

Объём дискового массива, ТБ | Не более 12 | ||||

Полные системные требования доступны на сайте поддержки «Лаборатории Касперского».

Лицензирование Kaspersky EDR Expert 7.0

Система лицензируется по количеству узлов, на которые устанавливается EDR. Доступно два основных типа лицензирования: срочные лицензии для заказчиков и подписочные лицензии для сервис-провайдеров.

Сценарии использования Kaspersky EDR Expert 7.0

Рассмотрим работу с Kaspersky EDR Expert с точки зрения администратора системы и аналитика.

Выявление инцидентов

Далее приведены примеры, как новые события, собираемые Kaspersky EDR Expert, позволяют обнаруживать тактики и техники злоумышленников.

Внедрение кода в процессы

Событие Code Injection (TTP Process Injection T1055) позволит обнаружить вмешательство в легитимный процесс (выполнение произвольного кода в адресном пространстве другого запущенного процесса). Существует много различных подтехник встраивания кода в легитимный процесс (DLL Injection, PE Injection, Process Hollowing и другие), в результате чего легитимный процесс позволяет злоумышленникам маскировать свою вредоносную активность от детектирования.

Обнаружение такого рода атак чрезвычайно важно для построения полноценной защиты. Кроме того, при расследовании инцидентов событие позволит специалистам ИБ определять последовательность запуска вредоносных процессов в системе и находить исходные вредоносные исполняемые файлы, которые инициировали выполнение произвольного кода другим процессом.

Использование .NET

Кроссплатформенная технология .NET выступает альтернативой платформе Javа. Она поставляется вместе с ОС Windows и имеет в своём составе модули для взаимодействия с популярными технологиями последней. Это используют злоумышленники для написания инструментов SharpHound, Rubeus и Certify, которые задействуются для сбора информации об Active Directory, обхода механизмов Kerberos и выявления неверных конфигураций в службах сертификации в Active Directory (AD CS).

Модули .NET доступны для импорта в сценариях PowerShell, что позволяет злоумышленникам переносить инструменты с .NET на PowerShell, который, в свою очередь, разрешает легко вносить изменения для обхода сигнатурного анализа. С точки зрения защиты данное обогащение события Module Loaded позволит выявлять запуск таких инструментов по наборам специфичных модулей .NET, которые они загружают, даже если код таких инструментов был сильно изменён и смог обойти сигнатурный анализ.

Выявление атак по LDAP

Событие LDAP позволит выявлять атаки, реализуемые по протоколу LDAP, с помощью таких утилит и фреймворков, как BloodHound, BloodyAD, AD ACL Scanner, Adalanche, PowerView, ADeleg, Standln, ADRecon, AD-control-paths и другие. Это атаки, имеющие отношение к сбору, анализу и использованию информации из ACL и Active Directory.

Злоумышленники могут переписать эти инструменты, чтобы скрыть их от сигнатурного анализа. Тогда можно детектировать атаки, связанные с использованием протокола LDAP, с помощью отдельного события. Согласно матрице MITRE ATT&CK, новые LDAP-события позволяют покрыть такие техники, как Account Discovery (T1087), Remote System Discovery (T1018), Account Manipulation (T1098) и многие другие.

Обращения к памяти

Событие Process Access позволит обнаружить непосредственное обращение к памяти какого-либо процесса, что само по себе является нетривиальным действием и требует внимания специалиста ИБ. В памяти процессов могут содержаться конфиденциальные данные, доступ к которым в обычных условиях другие процессы не могут получить.

Пожалуй, самым известным примером атаки такого типа является обращение к процессу lsass.exe (процесс, отвечающий за проверку подлинности в ОС Windows), откуда можно получить данные для успешной авторизации и аутентификации (OS Credential Dumping: LSASS Memory (T1003.001), согласно MITRE).

Использование WMI

Событие WMI охватывает большой пласт атак, связанных с взаимодействием с механизмом Windows Management Instrumentation. Популярный инструмент позволяет злоумышленникам создавать WMI-подписки, с помощью которых они могут закрепляться на машине жертвы, запускать различные процессы на удалённых хостах, проводить разведку в инфраструктуре и многое другое.

С точки зрения защиты данное событие позволит обнаруживать наиболее популярные тактики, техники и процедуры, связанные с WMI: Windows Management Instrumentation (T1047), Windows Management Instrumentation Event Subscription (T1546.003), Remote Services: Windows Remote Management (T1021.006).

Чтение данных из файла

Новый подтип события File Read позволит определять доступ к файлу в режиме чтения данных. На контроллерах домена есть файлы, которые содержат авторизационные данные ко всем системам в рамках домена. К некоторым таким файлам в системе доступ ограничен, однако злоумышленники могут повысить свои привилегии и прочитать такой файл.

Анализ таких событий позволит выявлять факт чтения из файла, что при использовании в совокупности с определёнными параметрами обнаружит такие техники и подтехники, как, например, получение данных для аутентификации: Credentials from Web Browsers (T1555.003), Password Managers (T1555.005), OS Credential Dumping: /etc/passwd and /etc/shadow (T1003.008), Unsecured Credentials: Bash History (T1552.003), Steal Web Session Cookie (T1539), Browser Information Discovery (T1217) и другие.

События реестра Windows

Подтип события Registry Queried регистрирует обращение к чтению ветвей реестра Windows. В некоторых ветках реестра хранятся авторизационные данные в системе. Получив доступ к таким веткам реестра, злоумышленники могут воспользоваться авторизационными данными и тем самым закрепиться в системе (OS Credential Dumping: Security Account Manager (T1003.002) / LSA Secrets (T1003.004) / Cached Domain Credentials (T1003.005)).

В реестре также существуют другие ветки, обращение к которым может означать потенциальную атаку и использование других техник.

Подтип события Registry Saved позволит определить полный путь до файла, куда была экспортирована любая ветка реестра. Это может упростить расследование инцидентов, связанных с техникой OS Credential Dumping: Security Account Manager (T1003.002).

В отличие от системного события Windows 4663 (доступ к объекту), события Registry Queried и File Read имеют больший набор полей с информацией о процессе (а также о его «родителе» и «прародителе»), получившем доступ к реестру или файлу. Также существенным минусом события 4663 является сложность настройки аудита в домене. Последняя требует глубокого понимания работы SACL и DACL, что повышает порог входа для специалистов ИБ, которые настраивают данный аудит.

Как итог, события Registry Queried и File Read Kaspersky EDR Expert являются более удобными и гибкими для использования в инфраструктуре. Они позволяют строить детектирующие правила и фильтровать легитимную активность, что, в свою очередь, повышает качество выявления атак.

Администрирование системы

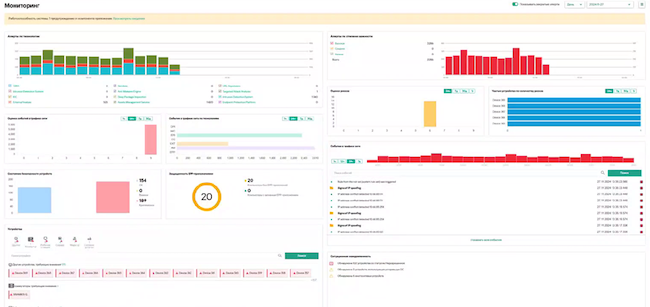

Стартовая страница представляет собой набор дашбордов, характеризующих выявление событий безопасности, состояние системы и другие важные показатели.

Рисунок 22. Дашборд технического состояния Kaspersky EDR Expert

Одним из преимуществ новой версии продукта является возможность её масштабирования и подключения большого количества подчинённых серверов. В системе доступны два режима работы: автономное и подчинённое управление. В последнем администратор выбирает режим работы сервера — primary или secondary.

Рисунок 23. Настройка режима работы в Kaspersky EDR Expert

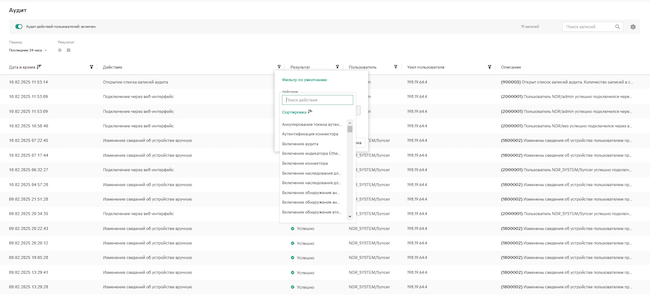

Аудит действий пользователей

В разделе «Журналы» расположен подраздел, посвящённый аудиту. Благодаря веб-консоли можно увидеть, какие действия совершались в системе.

Рисунок 24. Аудит действий пользователей в Kaspersky EDR Expert

С точки зрения управления продуктом, ценна простота конфигурации системы. Установив программный комплекс, администратор подключает сенсоры, «песочницы», интеграции и другие компоненты из веб-консоли.

Анализ событий

Для аналитиков в системе предусмотрены дашборды, отображающие состояние агентов на хостах, статистику выявленных событий ИБ и другие важные показатели.

Рисунок 25. Дашборд аналитика в Kaspersky EDR Expert

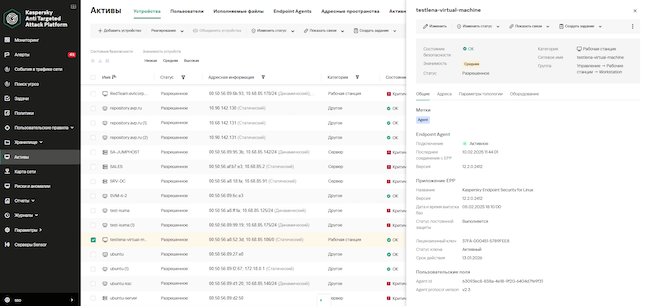

Работа с активами

В соответствующем разделе пользователю предоставляется возможность просматривать информацию по активам, запускать реагирование при возникновении инцидента ИБ.

Рисунок 26. Раздел активов в Kaspersky EDR Expert

Рисунок 27. Реагирование в Kaspersky EDR Expert

Для удобства работы можно посмотреть информацию об активе, собранную агентом. Аналитику предоставляются сведения о сетевых интерфейсах, конфигурации оборудования, настройках системы и другая полезная информация. Если Kaspersky EDR Expert взаимодействует с другими элементами экосистемы Kaspersky, например Kaspersky Endpoint Security или Kaspersky NDR, информация, получаемая от них, также попадает в карточку актива.

Рисунок 28. Информация об устройстве в Kaspersky EDR Expert

Находясь в карточке, можно выполнить функцию реагирования в случае возникновения инцидента информационной безопасности.

Рисунок 29. Реагирование в Kaspersky EDR Expert

В случае необходимости пользователь может самостоятельно отредактировать карточку актива.

Устройства в разделе активов можно группировать в соответствии с заданным признаком, например структурным подразделением, использующим актив. В системе возможен запуск массового реагирования на выбранных хостах.

Как упоминалось выше, пользователь может самостоятельно отправлять подозрительные файлы на проверку в «песочницу» через контекстное меню. Таким образом, пользователю предоставлен инструмент для первичной диагностики поступающих объектов без привлечения функции ИБ при необходимости. Сотрудники службы ИБ получили способ автоматической блокировки вредоносных файлов на основании проведённого исследования.

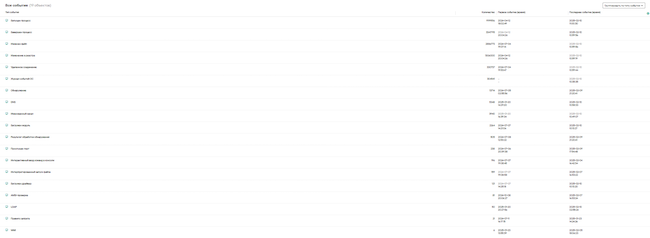

Работа с телеметрией

Рассмотрим вариант работы с событиями, поступающими из Kaspersky EDR Expert. Для этого перейдём в соответствующий раздел и сгруппируем события по типам.

Рисунок 30. Работа с событиями в Kaspersky EDR Expert

Перейдя в группу, посвящённую WMI, мы видим запрос, поступивший на хост, время запроса, инициатора события и визуализацию графа событий.

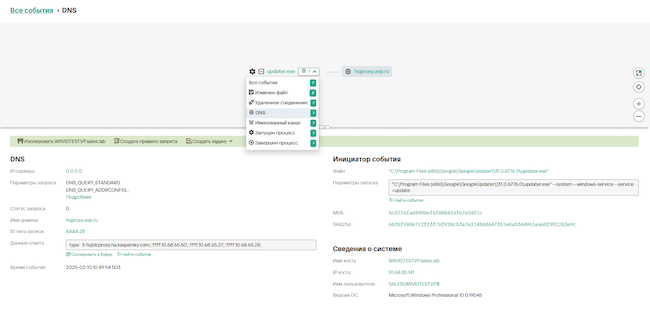

Рассмотрим события DNS, которые являются новыми как для хостов на ОС Windows, так и хостов на ОС Linux.

Рисунок 31. Детализация событий в Kaspersky EDR Expert

В событии видно время, адреса источников и назначения запроса, содержание запроса, передаваемого на DNS-сервер.

Поиск угроз

При поиске угроз и запросе данных из журналов событий в контекстном меню пользователь может просматривать все типы записей, а не только агрегированные, как было в предыдущих версиях. На основе этого можно разрабатывать более гибкие правила для выявления необходимых событий.

Рисунок 32. Поиск угроз в Kaspersky EDR Expert

Выводы

Kaspersky EDR Expert 7.0 получил новые функциональные возможности с точки зрения как администрирования, так и выявления угроз при обработке событий, поступающих с хостов. Большие организации с распределённой сетью филиалов получили возможность организовать до 150 подчинённых серверов Kaspersky EDR Expert, что позволит упростить администрирование подобных инфраструктур. Вендор идёт по пути унификации функциональных возможностей хостов, работающих на ОС Windows и Linux.

Достоинства:

- Новые функциональные возможности для хостов на Linux.

- Возможность организации до 150 подчинённых серверов.

- Возможность для пользователя самостоятельно отправлять подозрительные файлы на проверку в «песочницу».

- Более 1600 индикаторов атак.

- Расширение возможностей при поиске угроз.

- Соответствие требованиям к средствам обнаружения вторжений (уровня узла), средствам антивирусной защиты, средствам контроля съёмных машинных носителей информации (профили четвёртого класса защиты).

Недостатки:

- Функциональные возможности сбора данных для форензики в Linux отстают от возможностей, реализованных для хостов на базе ОС Windows.

- Отсутствует описание ошибок, возникающих в системе.