Сертификат AM Test Lab

Номер сертификата: 327

Дата выдачи: 25.01.2021

Срок действия: 25.01.2026

- Введение

- Функциональные возможности Kaspersky Threat Intelligence Portal

- Поддерживаемые модули Kaspersky Threat Intelligence Portal

- 3.1. Веб-интерфейс

- 3.2. Плагин

- 3.3. API

- Системные требования Kaspersky Threat Intelligence Portal

- Сценарии использования Kaspersky Threat Intelligence Portal

- 5.1. Главная страница

- 5.2. APT Reporting

- 5.3. Financial Reporting / ICS Reporting

- 5.4. Threat Lookup

- 5.5. Cloud Sandbox

- 5.6. Digital Footprint

- 5.7. Data Feeds

- Выводы

Введение

Согласно недавнему исследованию, проведённому компанией Gartner (подробнее см. в отчёте «How to Respond to the 2020 Threat Landscape»), расширяющийся фронт угроз был признан главным фактором, который будет влиять на организацию информационной безопасности в течение следующих 3–5 лет.

Таким образом, популярным направлением для развития многих компаний будет являться определение и анализ возможных угроз ИБ.

Для реализации этих функций «Лаборатория Касперского» предлагает решение Kaspersky Threat Intelligence Portal. Сервис предоставляет актуальную информацию об угрозах (данные о хешах, URL, IP-адресах, запросах HTTP / HTTPS / DNS, профили злоумышленников и т. п.), что позволяет ИБ-специалистам производить приоритизацию событий по степени значимости, получать необходимую информацию для эффективного управления инцидентами, изучать поведение злоумышленника для определения контрмер.

Функциональные возможности Kaspersky Threat Intelligence Portal

В функциональность портала входят следующие сервисы:

- отчёты об APT (Advanced Persistent Threat — постоянная угроза повышенной сложности);

- отчёты об угрозах для финансовых организаций и для промышленных предприятий;

- Threat Lookup (архив данных и аналитика);

- Cloud Sandbox (облачная песочница);

- Digital Footprint (индивидуальные данные по рискам и уязвимостям для конкретной организации-клиента);

- Threat Data Feeds (потоки данных об угрозах).

Отчёты об APT

В качестве сервиса «Лаборатория Касперского» предоставляет доступ к аналитическим отчётам с результатами последних расследований и данными о новейших методах и инструментах, используемых злоумышленниками в ходе APT-атак.

Каждый отчёт содержит предназначенный для высшего руководства компании раздел с краткой информацией, где описывается APT. За этим разделом следует подробное техническое описание.

В отчёте предоставляются следующие данные:

- Описание способов, которые используют злоумышленники для реализации атаки.

- Анализ профилей киберпреступников и сведения об используемых ими тактиках, методах и процедурах (Tactics, Techniques and Procedures, TTP).

- Сопоставление TTP с MITRE ATT&CK — базой данных о методах киберпреступников, опирающейся на реальные наблюдения.

- Выявление информационных активов, находящихся под угрозой, оценка потенциального ущерба от реализации угроз и определение уровня их значимости.

- Индикаторы компрометации и YARA-правила.

Отчёты об угрозах для финансовых организаций

В рамках сервиса отчётов об угрозах для финансовых организаций можно получить следующие сведения:

- Данные об атаках на специфичные инфраструктуры, такие как банкоматы и платёжные терминалы.

- Описания методов тех злоумышленников, которые атакуют организации финансового сектора.

- Информация об инструментах, используемых киберпреступниками для проведения атак на финансовые сети.

- Индикаторы компрометации и YARA-правила.

Отчёты об угрозах для промышленных предприятий

В отчётах об угрозах для промышленных предприятий «Лаборатория Касперского» предоставляет пользователям подробные аналитические данные о вредоносных кампаниях, нацеленных на промышленные организации, и об уязвимостях, обнаруженных в наиболее популярных АСУ ТП и их технологиях.

Пользователи Kaspersky Threat Intelligence Portal имеют возможность получить следующие материалы:

- Отчёты о новых целевых атаках и масштабных кампаниях против промышленных организаций, обновляемые данные об актуальных угрозах.

- Сводки о значительных изменениях во фронте угроз для АСУ ТП и о новых критических факторах, которые влияют на уровень безопасности и уязвимости таких систем, с разбиением по регионам, странам и отраслям.

- Отчёты об уязвимостях, обнаруженных «Лабораторией Касперского» в наиболее популярных продуктах для АСУ ТП, промышленном интернете вещей и IT-инфраструктуре различных отраслей.

- Обоснованные практические советы по выявлению и минимизации уязвимостей в IT-инфраструктуре предприятия.

Threat Lookup

Threat Lookup — это сервис Kaspersky Threat Intelligence Portal, предоставляющий доступ к накопленной «Лабораторией Касперского» за 20 лет информации о киберугрозах. В подготовке аналитических материалов участвуют тысячи экспертов по безопасности, специалисты центра глобальных исследований и анализа угроз. Платформа собирает подробные данные: URL, IP-адреса, домены, хеши файлов, наименования угроз, сведения WHOIS / DNS, атрибуты файлов и т. п.

В качестве преимуществ сервиса отмечаются:

- Автоматический сбор и обновление информации о киберугрозах в режиме реального времени.

- Привлечение для подготовки аналитических данных экспертов в области информационной безопасности со всего мира.

- Мониторинг и обратный поиск по базе WHOIS.

Рисунок 1. Принцип работы Kaspersky Threat Lookup

Cloud Sandbox

Часто атаки готовят с учётом подробной информации о жертве. К тому же в статистических данных часто не хватает сведений о недавно изменённых вредоносных программах. Исправить этот недостаток позволяет технология песочницы. Песочница исследует исходные образцы файлов, находит индикаторы компрометации на основании поведенческого анализа и эмуляции запуска файла в изолированной среде, обнаруживает вредоносные объекты, которые не встречались ранее. Выявить и исследовать их поможет одновременный анализ поведения файла и памяти процессов, сетевой активности и т. д.

С помощью облачной песочницы «Лаборатории Касперского» (Cloud Sandbox) возможно определить происхождение файла, выявить неизвестные до этого момента вредоносные программы и произвести детектирование эксплойтов. Благодаря сети KSN и другим проприетарным системам происходит сбор статистических данных об угрозах. В изолированной среде проводится поведенческий анализ и используются надёжные методы блокировки обхода защиты.

Также песочница применяет технологии моделирования поведения человека, такие как автокликер (механизм имитации щелчков мышью), прокрутка документов, нажатие кнопок и ряд других.

Рисунок 2. Схема функциональности Kaspersky Cloud Sandbox

Digital Footprint

При предоставлении сервиса Digital Footprint Intelligence анализируется текущая ситуация в области угроз информационной безопасности, выявляются уязвимости защиты и обнаруживаются признаки прошедших, осуществляемых и планируемых атак.

Отчёты охватывают следующие вопросы:

- Определение векторов угроз. Анализ состояния доступных извне критических компонентов сети организации, включая банкоматы, системы видеонаблюдения и другие системы, использующие мобильные технологии, а также профили сотрудников в социальных сетях и личные учётные записи электронной почты, которые являются потенциальными целями для атаки.

- Анализ вредоносных программ и выявление кибератак. Выявление, мониторинг и анализ любых активных или неактивных образцов вредоносных программ, нацеленных на организацию, любой прошлой или нынешней деятельности ботнетов и подозрительной сетевой активности.

- Атаки на третьи стороны. Свидетельства наличия угроз и активности бот-сетей, нацеленных на клиентов, партнёров и подписчиков, чьи заражённые системы могут быть использованы для атаки на организацию.

- Утечка информации. Благодаря скрытому мониторингу подпольных онлайн-форумов и сообществ эксперты «Лаборатории Касперского» выясняют, обсуждают ли хакеры планы атак на организацию или, например, торгует ли информацией недобросовестный сотрудник.

Рисунок 3. Принцип действия Kaspersky Digital Footprint

Data Feeds

Интеграция потоков оперативных данных об угрозах с существующими средствами управления защитой, такими как SIEM-системы или межсетевые экраны, позволяет автоматизировать процесс первоначальной приоритизации оповещений об угрозах.

Предоставляются следующие потоки данных:

- URL-адреса, используемые для размещения фишинговых страниц, вредоносных программ, эксплойтов и другого опасного содержимого.

- Хеши вредоносных объектов (в т. ч. для АСУ ТП и мобильных устройств).

- Потоки данных об уязвимостях (хеши уязвимых приложений / эксплойтов, метки времени, уязвимости CVE, исправления и т. д.).

- Индикаторы компрометации по APT (вредоносные домены, хосты, файлы, используемые злоумышленниками для осуществления APT-атак).

- Данные белых списков.

- Наборы трансформаций для пользователей Maltego (сверка URL-адресов, хешей и IP-адресов с данными потоков).

- Командные центры ботнетов (в т. ч. для мобильных устройств), шифровальщики и IOT.

- Данные о репутации IP-адресов — список IP-адресов с контекстной информацией, сообщающий о подозрительных и вредоносных узлах.

Информация собирается из разнообразных источников (таких как Kaspersky Security Network, поисковые роботы, сервис мониторинга ботнет-угроз, ловушки для спама, данные исследовательских групп и партнёров) и фильтруется при помощи методов предварительной обработки: статистических моделей, песочниц, эвристического анализа, мультисканеров, профилирования моделей поведения.

Рисунок 4. Источники аналитических данных для Kaspersky Threat Intelligence Portal

Поддерживаемые модули Kaspersky Threat Intelligence Portal

Работа с Kaspersky Threat Intelligence Portal возможна одним из следующих способов.

Веб-интерфейс

Kaspersky Threat Intelligence Portal позволяет взаимодействовать с ним онлайн через любой из поддерживаемых браузеров. После входа в систему можно запускать запросы, искать информацию по доменам и IP-адресам в Kaspersky Threat Lookup, а также проверять файлы в Kaspersky Cloud Sandbox. Все результаты расследования доступны для экспорта. Возможно искать и загружать сводки APT Intelligence и финансовые отчёты об угрозах. Также доступны функции ICS Threat Intelligence Reporting и Digital Footprint Intelligence.

Плагин

Плагин Kaspersky Threat Intelligence Portal разработан для корпоративных пользователей, подписанных на коммерческую версию портала, и позволяет искать веб- и IP-адреса, хеши (MD5, SHA-1 и SHA-256) и домены непосредственно из просмотренных веб-страниц с помощью функции поиска. Плагин также даёт подписчикам возможность получать обширный контекст угроз вокруг индикаторов компрометации (IoC), что позволяет быстрее принимать решения по расстановке приоритетов. Цель плагина — оперативно предоставить командам безопасности как можно больше данных об IoC с любой веб-страницы, что позволяет ускорить расследование угроз. IoC выделяются автоматически.

API

С помощью инструмента Kaspersky Threat Intelligence Portal API возможно создавать запросы на поиск и отчёты, а также проверять файлы в Kaspersky Cloud Sandbox. Результаты расследования предоставляются в формате JSON. Также доступны методы APT C&C Tracking, ICS Threat Intelligence Reporting и Digital Footprint Intelligence API.

Системные требования Kaspersky Threat Intelligence Portal

Минимальные системные требования:

- 2 ГБ свободного места на жёстком диске;

- интернет-соединение для работы с Kaspersky Threat Intelligence Portal онлайн;

- открытые порты: 443 (HTTPS) и 80 (HTTP);

- монитор, поддерживающий разрешение экрана 1366x768.

Минимальные аппаратные требования:

- Intel Pentium 1 ГГц (или совместимый эквивалент) для 32-битной или 64-битной операционной системы;

- 1 ГБ свободной оперативной памяти.

Поддерживаемые браузеры (последние версии):

- Microsoft Internet Explorer;

- Mozilla Firefox;

- Google Chrome;

- Microsoft Edge;

- Safari.

Требование к программному обеспечению для работы Kaspersky Threat Intelligence Portal API:

- Python 3.5.3.

Сценарии использования Kaspersky Threat Intelligence Portal

Выберем способ взаимодействия с Kaspersky Threat Intelligence Portal через веб-интерфейс. В адресной строке веб-браузера необходимо ввести URL https://tip.kaspersky.com, после чего открывается окно входа в систему.

Рисунок 5. Окно входа в систему в Kaspersky Threat Intelligence Portal

После ввода учётных данных появляется главная страница портала.

Главная страница

На главной странице Kaspersky Threat Intelligence Portal отображается кибер-карта мира, рейтинги угроз (топ-10) и другая статистика по угрозам информационной безопасности.

Киберкарта (раздел «Worldwide» на главной странице) показывает угрозы, распространяющиеся по всему миру. При наведении указателя мыши на конкретную страну отображаются рейтинг этой страны и доля находящихся там пользователей, чьи продукты Kaspersky заблокировали какую-либо угрозу.

Справа от киберкарты (раздел «TOP 10 Threats») представлена информация о десяти самых распространённых угрозах выбранного типа. Рейтинг составлен из угроз, наиболее часто блокируемых продуктами Kaspersky. Каждый элемент в списке является интерактивным: можно щёлкнуть по нему, чтобы просмотреть его описание на веб-сайте «Лаборатории Касперского». Нажимая на переключатели группы «Period» над кибер-картой мира, можно фильтровать отображаемую информацию за определённый период (день, неделю, месяц, год). Что касается переключателей группы «Type» рядом с ними, то они позволяют просмотреть сведения следующих типов:

- OAS (On-Access Scan) — поток обнаружения вредоносных программ во время сканирования при доступе, т. е. когда к объектам осуществляется доступ во время операций открытия, копирования, запуска или сохранения.

- WAV (Web Anti-Virus) — поток обнаружения вредоносных программ во время сканирования веб-антивирусом при открытии веб-сайта или загрузке файла. Проверяет порты, указанные в настройках веб-антивируса.

- MAV (Mail Anti-Virus) — поток обнаружения вредоносных программ во время проверки почтовым антивирусом при появлении новых объектов в почтовом клиенте. MAV сканирует входящие сообщения и вызывает OAS при сохранении вложений на диск.

- ODS (On-Demand Scan) — поток обнаружения вредоносных программ во время проверки по требованию, когда пользователь вручную выбирает параметр «Сканировать на вирусы» в контекстном меню.

- IDS (Intrusion Detection System) — поток обнаружения сетевых атак.

- KAS (Kaspersky) — вредоносный и другой почтовый трафик, обнаруженный с помощью технологии фильтрации Kaspersky.

- VUL (Vulnerability) — поток обнаружения уязвимостей.

Динамика угроз (блок «Threats dynamics») представляет собой график изменения общего количества инцидентов, зафиксированных «Лабораторией Касперского» для различных типов угроз. Если навести указатель мыши на определённую точку на графике, отображается количество происшествий за эту дату.

Рисунок 6. Главная страница. Кибер-карта мира в Kaspersky Threat Intelligence Portal

В списке событий («Events list») отображаются последние известия, в том числе инциденты, зарегистрированные для различных типов угроз, информация о новых отчётах и сообщения Kaspersky Threat Intelligence Portal (например, об истечении срока действия лицензии). Можно сортировать события по дате; по умолчанию сначала отображаются самые новые из них.

Кроме того, в разделе «Tags» возможно отфильтровать отображаемые события по отрасли, географическому положению, злоумышленнику, источнику угрозы, категории событий.

Рисунок 7. Главная страница. Список событий в Kaspersky Threat Intelligence Portal

APT Reporting

В разделе «APT Reporting» в Kaspersky Threat Intelligence Portal содержатся отчёты об APT и профили злоумышленников.

Чтобы ознакомиться с отчётом об APT, нужно сделать следующее.

1. На странице «Reports» портала («APT Reporting» → «Reports») в поле «Search» указать какие-либо критерии поиска:

- Ввести одно или несколько слов, которые нужно искать в отчётах. Kaspersky Threat Intelligence Portal выполняет полнотекстовый поиск введённых слов в именах, сводках и содержании отчётов. В пробной версии сервиса полнотекстовый поиск доступен только по названиям и описаниям отчётов.

- Определить интервал времени создания или последнего обновления отчётов, используя предустановленные фильтры («Месяц», «Год», «Все»).

- Задать теги одним из следующих способов:

- В поле поиска ввести их с помощью знака «#» (например, «#IT Companies»).

- Под полем «Search» щёлкнуть на «Industry», «Geo» или «Actor», чтобы открыть соответствующее окно, после чего выбрать один или несколько тегов для добавления в поле поиска. Количество выбранных тегов в каждой категории будет отображаться по соответствующей ссылке.

2. Нажать на кнопку «Search». На портале Kaspersky Threat Intelligence Portal будут отображены результаты поиска отчётов.

3. Загрузить отчёты в любом из доступных форматов, используя ссылки под названиями материалов. Доступные форматы зависят от разрешений, установленных администратором для загрузки отчётов: сводка в формате YARA-правил; OpenIOC-файл, включающий в себя описание индикаторов компрометации для таких типов объектов, как хеши MD5, домены, веб-адреса и IP- адреса; отчёт в формате PDF.

4. Также есть возможность загрузить отчёты следующих форматов (если есть соответствующие разрешения): Master Yara (сводка, включающая в себя все доступные отчёты APT Intelligence на портале Kaspersky Threat Intelligence Portal в формате YARA-правил), Master IOC (отчёт, содержащий описание индикаторов взлома для следующих типов объектов: хеши MD5, домены и IP-адреса в формате файла CSV).

Рисунок 8. Отчёты об APT в Kaspersky Threat Intelligence Portal

Kaspersky Threat Intelligence Portal также предоставляет информацию о злоумышленниках (профили). Злоумышленник — это лицо или группа (организация), причастные к APT-атакам и упомянутые в отчётах APT Intelligence.

На странице профилей злоумышленников («APT Reporting» → «Actor Profiles») отображается следующая информация:

- наименование злоумышленника;

- набор тегов злоумышленника;

- отрасли, вовлечённые в APT-атаки или упомянутые в отчёте;

- статистическая информация (отрасли, страны, TTP и отчёты о злоумышленнике).

Рисунок 9. Профили злоумышленника в Kaspersky Threat Intelligence Portal

Щёлкнув на панели профиля злоумышленника, можно перейти к его подробному описанию, которое включает в себя следующие элементы:

- Общие сведения о злоумышленнике.

- Индустрия. Отображаются отраслевые теги, связанные со злоумышленником.

- Описание. Общее описание, предполагаемая страна происхождения, основные используемые семейства вредоносных программ.

- География. На кибер-карте мира страны, упомянутые в отчётах APT Intelligence для злоумышленника, отмечены цветом. Если навести указатель мыши на конкретную страну, появится количество сводок для последней. Слева от киберкарты размещается перечень стран с численными показателями по отчётам.

- TTPs & MITRE. В разделе «TTPs & MITRE» профиля злоумышленника представлены известные TTP и их сопоставление с классификацией MITRE ATT&CK. На всех элементах в матрицах и в таблице можно щёлкнуть мышью, чтобы перейти к описаниям TTP на веб-сайте MITRE.

- Отчёты. Список отчётов APT Intelligence, в которых упоминается злоумышленник.

Рисунок 10. Общие сведения о злоумышленнике в Kaspersky Threat Intelligence Portal

Рисунок 11. География злоумышленника в Kaspersky Threat Intelligence Portal

Рисунок 12. Раздел «TTPs & MITRE» в Kaspersky Threat Intelligence Portal

Financial Reporting / ICS Reporting

В разделах «Financial Reporting» и «ICS Reporting» в Kaspersky Threat Intelligence Portal содержатся отчёты об угрозах для финансовых организаций и для промышленных предприятий соответственно.

Чтобы ознакомиться с отчётами, нужно сделать те же шаги, которые мы описывали выше для раздела об APT. Напомним их вкратце.

1. На странице «Financial Reporting» или «ICS Reporting» в поле «Search» указать критерии поиска одним из следующих способов:

- Ввести одно или несколько слов, которые нужно искать в отчётах.

- Определить интервал времени создания или последнего обновления отчётов, используя предустановленные фильтры («Месяц», «Год», «Все»).

- Задать теги.

2. Нажать на кнопку «Search». В Kaspersky Threat Intelligence Portal будут отображены результаты поиска отчётов.

3. Загрузить отчёты в любом из доступных форматов, используя ссылки под названиями материалов.

Рисунок 13. Отчёты об угрозах для финансовых организаций в Kaspersky Threat Intelligence Portal

Рисунок 14. Отчёты об угрозах для промышленных предприятий в Kaspersky Threat Intelligence Portal

Threat Lookup

Чтобы запустить запрос в Threat Lookup, необходимо на одноимённой странице портала Kaspersky Threat Intelligence ввести запрос (хеш, домен, IP-адрес) и нажать кнопку «Look up».

Рисунок 15. Сервис Threat Lookup в Kaspersky Threat Intelligence Portal

Далее Kaspersky Threat Intelligence Portal распознает тип запрошенного объекта и отобразит результаты расследования в отдельных полях.

Общая информация об исследуемом объекте отображается вверху страницы. Панель с полем поиска окрашивается в один из следующих цветов:

- Красный — исследуемый объект может быть классифицирован как вредоносный.

- Серый — по исследуемому объекту данные отсутствуют.

- Зелёный — исследуемый объект не может быть классифицирован как вредоносный.

- Жёлтый — исследуемый объект содержит рекламу или другие нежелательные материалы, например порнографию.

- Оранжевый — исследуемый объект имеет статус «Недоверенный» (только для IP-адресов с рейтингом угрозы от 50 до 74).

Также для IP-адресов отображается флаг страны, которой те принадлежат.

Ниже в отчёте содержится более подробная информация об исследуемых объектах.

Для хешей выводятся количество обращений к ним (популярность), дата и время первого обнаружения экспертными системами «Лаборатории Касперского», формат и размер исследуемого объекта, сведения об организации, подписавшей хеш файла, название упаковщика (если есть), MD5 / SHA-1 / SHA-256, категории и отчёты.

Для IP-адреса можно увидеть его популярность (количество обращений к нему), дату и время его первого появления в статистике Kaspersky Expert Systems, оценку угрозы (вероятность того, что анализируемый IP-адрес окажется опасным, от 0 до 100; IP-адрес классифицируется экспертными системами «Лаборатории Касперского» как опасный, если его оценка угрозы превышает 74), имя и идентификатор владельца, даты регистрации и последнего обновления информации об этом IP-адресе, а также категории и отчёты.

Для домена отображаются количество относящихся к нему IPv4-адресов, известных файлов и URL (как вредоносных, так и обычных), даты создания и истечения срока действия, а также название регистрирующей организации и имя регистратора доменного имени.

Рисунок 16. Результаты работы Threat Lookup для хеша в Kaspersky Threat Intelligence Portal

Также сервис Threat Lookup реализует следующие виды функциональности:

- WHOIS Lookup для доменов и IP-адресов. Пользователь получает регистрационные данные об их владельцах.

- WHOIS Hunting. Пользователь может создавать правила для отслеживания данных о доменах и IP-адресах.

Рисунок 17. Сервис WHOIS в Kaspersky Threat Intelligence Portal

Cloud Sandbox

С помощью песочницы от «Лаборатории Касперского» возможно запускать файлы и имитировать открытие веб-адресов в безопасной среде Kaspersky Cloud Sandbox, изолированной от корпоративной сети.

После загрузки / скачивания файла или запуска анализа веб-адреса Kaspersky Threat Intelligence Portal отображает различные результаты, включая графическое представление. Итоги выполнения (все или из определённых разделов) можно загрузить в виде архивов для дальнейшего анализа.

Кроме того, во время исполнения файла при каждом изменении среды делаются снимки экрана. Можно просмотреть скриншоты онлайн или скачать их все в виде архива.

Рисунок 18. Сервис Cloud Sandbox в Kaspersky Threat Intelligence Portal

Для проверки файла в песочнице можно загрузить его с компьютера либо указать URL-адрес, по которому он расположен, чтобы песочница скачала его сама. Далее понадобится выбрать в раскрывающемся списке «File execution environment» операционную систему, которая будет использоваться в качестве среды выполнения, указать в поле «File execution time» время выполнения объекта в секундах (от 30 до 500) с помощью ползунка и нажать кнопку «Start the execution», чтобы запустить процесс исполнения файла.

При необходимости в разделе «Advanced options» указываются дополнительные параметры:

- Расширение файла.

- Выполнение разархивирования файла.

- Регион, к которому относится сетевой канал, используемый файлом для доступа в интернет. Доступные значения:

- «Любой канал» — интернет-канал принадлежит любому региону и не направляет трафик через TOR-сеть.

- «Любой канал (TOR)» — интернет-канал принадлежит любому региону и направляет трафик через TOR-сеть.

- «Tarpit» — файл запускается без допуска к интернету.

- Расшифровка HTTPS-трафика, генерируемого объектом во время выполнения.

В итоге Kaspersky Threat Intelligence Portal отобразит результаты выполнения объекта.

Рисунок 19. Настройка параметров Cloud Sandbox для загрузки файла в Kaspersky Threat Intelligence Portal

Подробности исполнения и анализа файла можно увидеть на странице отчёта песочницы. Вердикт по объекту (вредоносная программа, рекламная программа и др.) отображается под его именем.

Раздел «Summary» показывает сведения о задаче и графики по обнаруженным элементам, подозрительным действиям, извлечённым файлам и сетевым взаимодействиям, обнаруженным во время выполнения объекта.

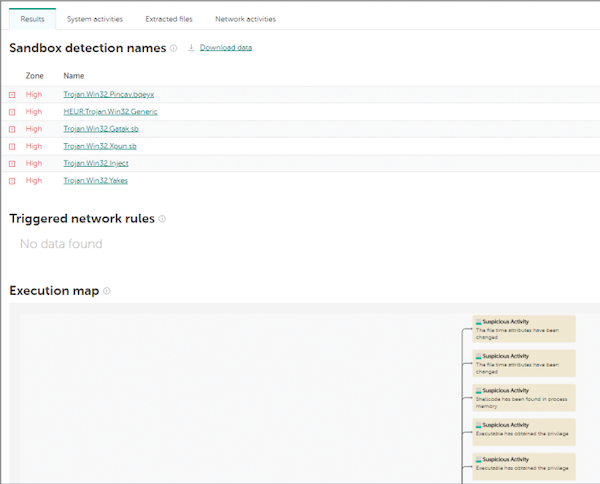

Вкладка «Results» отображает информацию об обнаруженных угрозах, сработавших сетевых правилах и подозрительных действиях. Также выводятся карта выполнения файла и набор снимков экрана. Для скачанных файлов доступна информация о веб-адресе и способе загрузки.

Вкладка «System activities» отображает сведения о загруженных образах PE и различных операциях, зарегистрированных во время выполнения файла.

Вкладка «Extracted files» выводит информацию о файлах, которые были загружены исполняемым объектом.

Вкладка «Network activities» показывает запросы HTTP, HTTPS и DNS, зарегистрированные во время выполнения файла.

Рисунок 20. Отчёт о выполнении файла в Cloud Sandbox, раздел «Summary»

Рисунок 21. Отчёт о выполнении файла в Cloud Sandbox, вкладка «Results»

Рисунок 22. Отчёт о выполнении файла в Cloud Sandbox, блоки «Suspicious activities» и «Screenshots»

Помимо анализа файлов Kaspersky Cloud Sandbox позволяет изучать веб-страницы. Для этого на вкладке «Browse URL» титульной страницы раздела необходимо ввести нужный адрес, а затем аналогично предыдущему сценарию назначить среду выполнения, время и дополнительные параметры.

Рисунок 23. Настройка параметров Cloud Sandbox для проверки URL-адреса в Kaspersky Threat Intelligence Portal

Результаты анализа также можно будет увидеть на странице отчёта песочницы. Непосредственно под веб-адресом отобразится название зоны, к которой он отнесён.

В разделе «Summary» появятся представленная графически (в виде значков) статистическая информация, сведения о задачах, о сертификате и о категориях запрошенного веб-адреса, а также ссылки на соответствующие ему отчёты APT Intelligence и Financial Threat Intelligence.

Блок «Sandbox detection names» покажет обнаруженные элементы, которые были зарегистрированы во время анализа веб-адреса. В секции «Triggered network rules» будут отображены правила SNORT и Suricata, сработавшие при анализе трафика веб-адресов. Панель «Connected hosts» отвечает за IP-адреса, к которым осуществлялся доступ во всех запросах HTTP(S).

Также в отчёте можно будет найти информацию WHOIS о домене для анализируемого веб-адреса, перечень зафиксированных запросов HTTP / HTTPS / DNS и набор скриншотов, которые были сделаны в ходе исследования.

Digital Footprint

Kaspersky Threat Intelligence Portal предоставляет уведомления об обнаруженных уязвимостях, которые могут снизить уровень защиты организации.

Уведомления об угрозах могут включать в себя сведения о скомпрометированных учётных данных, утечках информации, уязвимых службах на периметре сети, внутренних угрозах и многом другом.

Уведомления об угрозах отображаются на вкладке «Threats» страницы «Digital Footprint». Круговая диаграмма рисков угроз показывает общее количество обнаруженных уязвимостей и их уровень опасности (критический, высокий, средний, низкий, к сведению).

По каждому уведомлению отображаются следующие данные: дата и время обнаружения угрозы, уровень её опасности, категория (например, уязвимость, вредоносная программа, личность, утечка, даркнет), связанные с угрозой объекты (домен, IP-адрес, ключевое слово), её описание и рекомендации по снижению вызванных ею рисков, а также разнообразные ярлыки (например, название угрозы по классификации Kaspersky, идентификатор Common Vulnerabilities and Exposures (CVE) или ключевые слова).

Кнопка «Change organization information» позволяет пользователю добавить в рамки сервиса дополнительную информацию (о доменах, инфраструктуре и т. п.).

Рисунок 24. Общий вид раздела «Digital Footprint» в Kaspersky Threat Intelligence Portal

Kaspersky Threat Intelligence Portal уведомляет пользователей о новых уязвимостях и сообщениях от экспертов «Лаборатории Касперского» через веб-интерфейс и по электронной почте.

Чтобы найти конкретное уведомление или отчёт об угрозе, можно воспользоваться механизмом поиска: на вкладке «Threats» страницы «Digital Footprint» указать ключевые критерии (слова из текстового содержимого, уровни опасности и категории уведомлений об угрозах, интервал времени, теги) и нажать на кнопку «Search». Kaspersky Threat Intelligence Portal отобразит результаты поиска по уведомлениям и отчётам.

Data Feeds

В разделе «Data Feeds» Kaspersky Threat Intelligence Portal содержится информация о потоках данных, инструментах, коннекторах к SIEM-системам и дополнительных документах.

Здесь перечислены источники материалов и ссылки для загрузки потоков данных об угрозах — например, URL-адресов, используемых для размещения фишинговых страниц, вредоносных программ, эксплойтов, командных серверов бот-сетей и другого подобного содержимого. Потоки данных об угрозах обновляются по расписанию (столбец «Обновления»).

Рисунок 25. Потоки данных об угрозах в Kaspersky Threat Intelligence Portal

Раздел «Related Materials» на странице «Data Feeds» содержит список дополнительных документов, относящихся к потокам данных. Например, это могут быть руководства по внедрению или презентации.

Рисунок 26. Потоки данных об угрозах: дополнительные материалы

В выпадающем меню «Data Feeds» есть также ссылка на страницу «Tools», где перечислены инструменты, разработанные «Лабораторией Касперского» и другими компаниями в целях защиты компьютеров пользователей. В частности, список включает в себя руководство по реагированию на инциденты из области информационной безопасности.

Подраздел «Supplementary Tools» содержит список утилит для работы с загруженными потоками данных об угрозах.

Рисунок 27. Документы и инструменты на странице «Tools» в Kaspersky Threat Intelligence Portal

Подраздел «SIEM Connectors» выводит перечень коннекторов к SIEM-системам для работы с загруженными потоками данных об угрозах. Соответствующая документация есть в архиве каждого конкретного дистрибутива, доступного для скачивания.

Рисунок 28. Раздел «Tools»: коннекторы для подключения к SIEM-системам

Выводы

В рамках решения Kaspersky Threat Intelligence Portal «Лаборатория Касперского» предоставляет ряд ценных сервисов: потоки данных об угрозах, отчёты об APT и об угрозах для финансовых / промышленных предприятий, Digital Footprint Intelligence, Cloud Sandbox, Threat Lookup. В совокупности этот комплекс позволяет ускорить реагирование на инциденты в сфере информационной безопасности, предоставляя SOC или отделу ИБ значимые сведения об угрозах и глобальное понимание того, что стоит за целевыми атаками. С его помощью можно более эффективно диагностировать и анализировать инциденты на хостах и в сети, расставлять приоритеты сигналов от внутренних систем, чтобы минимизировать время реагирования.

Также Kaspersky Threat Intelligence Portal даёт возможность проводить глубокий поиск индикаторов компрометации, таких как IP-адреса, вредоносные URL или хеши файлов, определяя тем самым приоритетные мишени атак, повышая эффективность решений ИТ-персонала и распределения ресурсов, а также помогая сосредоточиться на устранении наиболее серьёзных угроз. Анализ широкого спектра материалов и образцов обеспечивает обнаружение вредоносного контента, размещённого в сетях и центрах обработки данных, а также противодействие целевым атакам.

Достоинства:

- Тщательная проверка и фильтрация данных.

- Высокая степень автоматизации. Информация автоматически собирается из множества разнообразных надёжных источников и фильтруется в режиме реального времени.

- Удобный и понятный интерфейс. Визуализация с использованием графиков и интерактивных карт.

- Множество разнообразных отчётов, содержащих подробные данные об угрозах.

- Высокая скорость работы портала.

- Портал доступен через веб-интерфейс, API и плагин. Предоставляются дополнительная документация, образцы, помощь персонального менеджера и службы технической поддержки «Лаборатории Касперского».

- Уведомления по электронной почте о новых или обновленных отчётах.

Недостатки:

- Отсутствие возможности отправлять файл на дополнительное исследование специалистам в «Лабораторию Касперского».

- Русскоязычные пользователи в качестве недостатка отмечают отсутствие выбора перевода сайта на русский (или иной) язык.