Сертификат AM Test Lab

Номер сертификата: 497

Дата выдачи: 12.12.2024

Срок действия: 12.12.2029

- Введение

- Функциональные возможности Kaspersky Anti Targeted Attack 7.0 с модулем NDR

- Архитектура Kaspersky Anti Targeted Attack 7.0 с модулем NDR

- Системные требования Kaspersky Anti Targeted Attack 7.0 с модулем NDR

- Сценарии использования KATA с модулем NDR

- Выводы

Введение

По мере роста количества APT-атак на предприятия требуется всё больше источников информации о том, что происходит в ИТ-инфраструктуре, начиная от серверов и заканчивая конечными точками. В нынешних реалиях уже недостаточно стандартных журналов событий, коррелируемых в SIEM. Необходимо собирать телеметрию, анализировать обмен трафиком как со внешними сетями, так и со внутренними сегментами, а также получать иную информацию, способствующую увеличению прозрачности происходящего в инфраструктуре.

Кроме достаточного объёма информации подразделениям ИБ требуется инструмент оперативного реагирования на инциденты. Пока сотрудник обслуживающего подразделения будет изолировать хост, собирать требуемые данные или формировать дамп памяти, злоумышленники могут успеть зашифровать всю инфраструктуру либо похитить данные.

В этих условиях незаменимы инструменты класса NDR (Network Detection and Response).

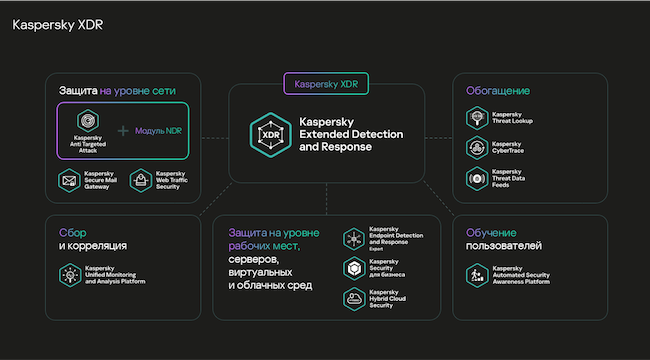

Стремясь повысить эффективность процесса выявления ИБ-инцидентов в корпоративных инфраструктурах, «Лаборатория Касперского» выпустила обновлённую версию своего продукта Kaspersky Anti Targeted Attack (KATA) 7.0, которая включает в себя модуль NDR и является вместе с ним частью комплекса Kaspersky XDR (Extended Detection and Response). Активация NDR требует наличия соответствующей лицензии.

Рисунок 1. Экосистема Kaspersky XDR

Рассмотрим систему Kaspersky Anti Targeted Attack 7.0 с модулем NDR и особенности её использования.

Функциональные возможности Kaspersky Anti Targeted Attack 7.0 с модулем NDR

Kaspersky Anti Targeted Attack появилась в 2016 году и была предназначена для анализа трафика с помощью системы обнаружения вторжений (IDS) и антивирусного ядра. Появление NDR в Kaspersky Anti Targeted Attack 7.0 позволяет усилить возможности системы в части сетевого обнаружения, а также реагирования на подозрительные события и инциденты.

Одним из основных преимуществ является использование антивируса Kaspersky Endpoint Security (кроме редакции «Стандарт») для сбора сведений и реагирования в системах EDR и NDR. Управление KATA, EDR и NDR производится из единой консоли, что упрощает администрирование этих систем информационной безопасности.

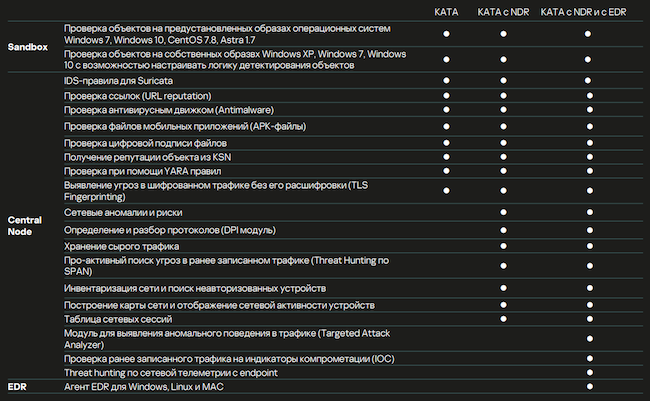

Рисунок 2. Сравнение возможностей KATA с технологиями NDR / EDR и без них

KATA с модулем NDR и EDR Expert охватывает более 460 приёмов, тактик и процедур (TTP) из матрицы MITRE ATT&CK.

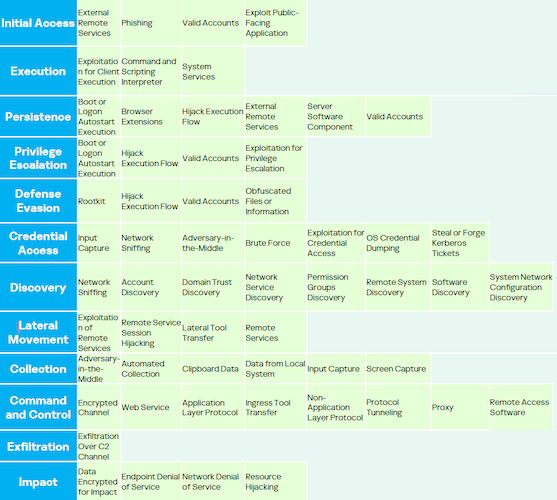

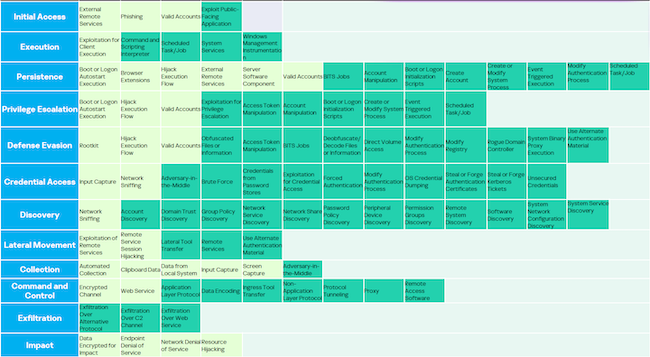

Рисунок 3. Выявление TTP хакеров с помощью KATA без модуля NDR

Рисунок 4. Выявление TTP хакеров с помощью KATA при наличии модуля NDR

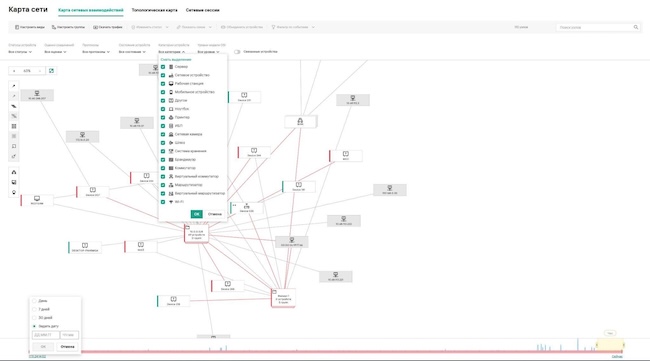

Построение карты сети

Карта сети может строиться как на основе анализа SPAN-трафика, так и на базе собираемой с хостов телеметрии и информации о сетевых соединениях. Эта функциональная возможность в первую очередь будет интересна тем предприятиям, в которых нет возможности сбора копии трафика в некоторых сегментах.

Передача сетевой телеметрии средствами Kaspersky Endpoint Security на KATA с NDR позволит понимать происходящие процессы, инициирующие сетевые соединения, без получения копии сетевого трафика.

Используя внутренние алгоритмы, KATA с модулем NDR умеет распознавать типы устройств, с которых в неё поступает трафик: роутеры, рабочие станции, мобильные устройства и другие. Для фильтров и работы с картой сети в системе предусмотрены гибкие настройки.

Рисунок 5. Карта сети в KATA

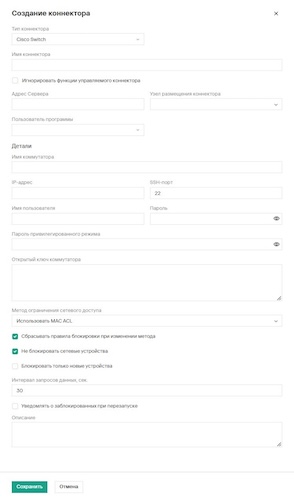

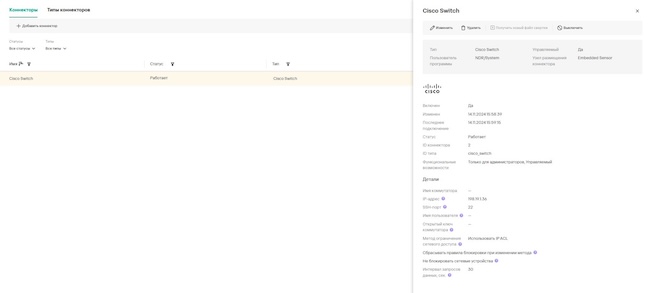

Коннекторы для реагирования

Для возможности реагирования на события, автоматически или вручную, KATA 7.0 имеет коннекторы для взаимодействия с почтовым шлюзом (KSMG), сетевым шлюзом (KWTS), NGFW (через ICAP).

Реагирование на сетевых устройствах и межсетевых экранах производится из модуля NDR за счёт использования интеграции по API.

Принцип работы реагирования — следующий: KATA предоставляют доступ к оборудованию, администратор системы разрабатывает скрипт, где настроены определённые переменные. Когда происходит выявление события, на которое необходимо реагировать, ИБ-сотрудник указывает необходимые данные (адрес атакуемого или атакующего хоста) и даёт команду на выполнение скрипта.

Рисунок 6. Настройка коннектора типа «Cisco Switch» в KATA с модулем NDR

Рисунок 7. Коннектор реагирования «Cisco Switch» в Kaspersky NDR

Единая консоль управления

Для управления KATA, EDR, NDR офицерам информационной безопасности предлагается использовать единую консоль. Таким образом решается проблема переключений между разными окнами интерфейса и минимизируется время реагирования.

Модули безопасности

Для выявления признаков инфекции используется ряд технологий: антивирусное ядро, песочница (Sandbox), проверка поступающих ссылок по базе KSN (репутация URL), YARA-правила, анализатор целевых атак (Targeted Attack Analyzer), проверка на наличие индикаторов компрометации (IoC), система обнаружения вторжений (IDS). Проверку проходят все файлы и ссылки, которые передавались в сетевом, ICAP-, SMTP-трафике. IDS построена на базе Suricata, использует экспертизу вендора и добавленные администратором правила.

В модуле NDR для анализа внутреннего трафика применяются дополнительные сигнатуры, подготовленные с учётом специализированного инструментария, используемого злоумышленниками для разведки инфраструктуры, атак на критически важные бизнес-приложения, реализации бокового перемещения и т. д.

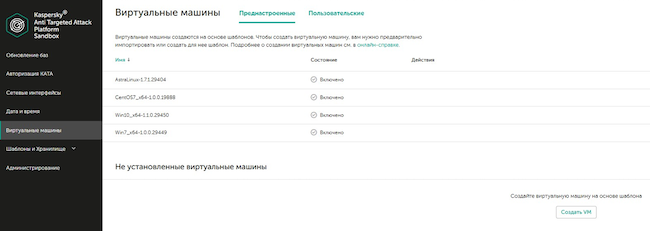

Работа с песочницей

Начиная с версии 5.1 в модуле Sandbox KATA можно настраивать образы виртуальных машин и загружать свои. Вендор поставляет с продуктом образы операционных систем, на которых будет происходить безопасный запуск («детонация») вредоносных программ: Windows 7 и 10, Astra Linux, CentOS. Заказчик при настройке песочницы может подгрузить как предоставленные производителем шаблоны, так и свои (на базе Windows 10).

Рисунок 8. Настройка виртуальных машин в Kaspersky NDR

Рисунок 9. Настройка шаблона ОС в Kaspersky NDR

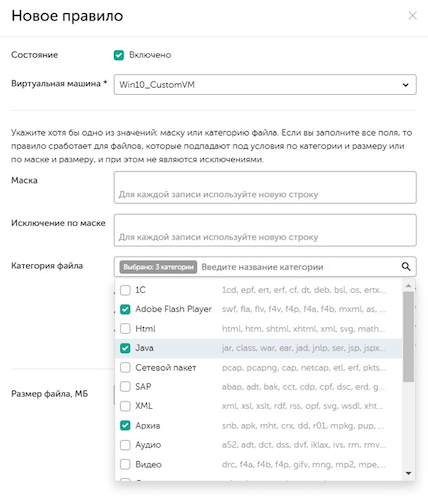

После включения виртуальной машины можно добавлять туда свои файлы и своё программное обеспечение. В продукте есть настройки по части того, какие типы файлов на какие образы виртуальных машин отправляются.

Рисунок 10. Настройка отправки файлов в песочницу

В версии 7.0 возможности настройки расширились: добавлены новые языки (русский, китайский). Появилась также функция просмотра скриншотов, сделанных при детонации подозрительных программ.

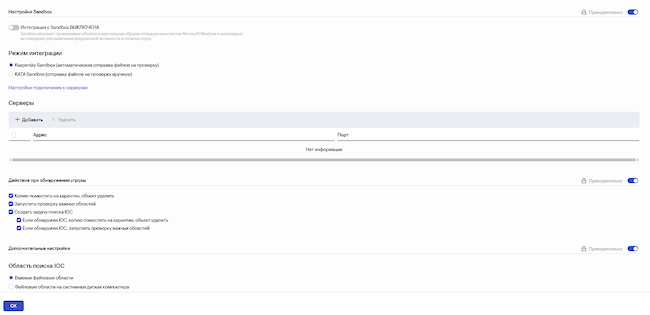

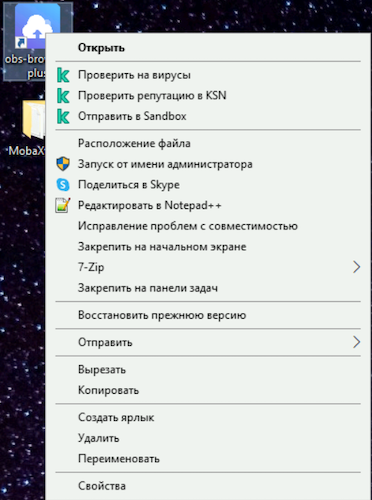

При использовании Kaspersky Endpoint Security обладатели лицензий «Расширенная» или «Total» могут самостоятельно отправлять файлы со своей рабочей станции в песочницу. При высоком уровне обученности пользователей такая возможность позволит им помогать выявлять и предотвращать инциденты в сфере ИБ.

Рисунок 11. Настройка отправки файлов в песочницу в Kaspersky NDR

Рисунок 12. Возможности отправки файлов в песочницу в Kaspersky NDR

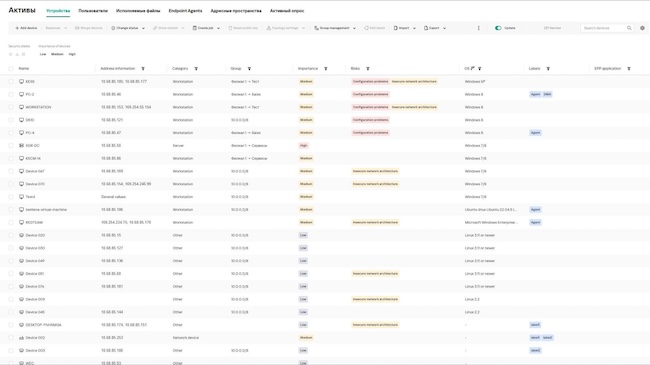

Работа с активами

Начиная с версии 7.0 система становится объектной. На каждый актив создаётся своеобразная карточка, в которой офицер безопасности может проследить все изменения.

Раздел активов используется при работе как с NDR, так и с EDR. Активы можно группировать по необходимым пользователю признакам. В этом же разделе можно присваивать активам уровни критической значимости и теги.

Рисунок 13. Раздел активов в Kaspersky NDR

В этом же разделе можно посмотреть информацию о рисках для актива и выявленных на нём аномалиях.

Рисунок 14. Категории рисков в Kaspersky NDR

Архитектура Kaspersky Anti Targeted Attack 7.0 с модулем NDR

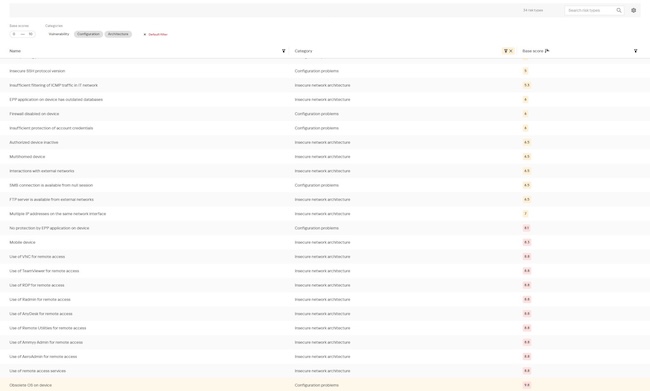

Система состоит из центральной ноды, песочниц и сенсоров. Центральная нода — основной серверный компонент платформы, который выполняет проверку и анализ данных, а также передаёт результаты исследования в веб-интерфейс программы. Песочница необходима для запуска виртуальных образов операционных систем и отслеживания поведения файлов в них с целью обнаружения вредоносной активности и признаков целевых атак на ИТ-инфраструктуру организации. Сенсоры выполняют приём данных из сетевого, почтового и веб-трафика, а также сведений с хостов под защитой Endpoint Agent или Kaspersky Endpoint Security для последующей передачи на сервер с центральной нодой.

Система устанавливается в ядро сети и анализирует весь трафик в ней. KATA анализирует внешний поток данных («North — South»), а модуль NDR — внутренний («East — West»).

Рисунок 15. Анализ трафика в Kaspersky Anti Targeted Attack с модулем NDR и без него

Консоль позволяет подключать до 150 центральных нод, благодаря чему можно разворачивать продукт в разветвлённых инфраструктурах и предоставлять аналитику единый интерфейс для работы с ними через веб-интерфейс как со стороны KATA, так и со стороны KEDR.

KATA с модулем NDR приобретается в разных вариантах: отдельно или вместе. Лицензирование системы производится по объёму обрабатываемого трафика и количеству пользователей. В случае приобретения модуля NDR без KATA учитывается только объём трафика.

Системные требования Kaspersky Anti Targeted Attack 7.0 с модулем NDR

Поддерживается возможность развёртывания системы на отечественных платформах виртуализации, таких как «Брест», РЕД ОС и Zvirt, а также на VMware. Для небольших инсталляций можно использовать OpenKVM.

Полные системные требования доступны на сайте поддержки «Лаборатории Касперского».

Сценарии использования KATA с модулем NDR

Рассмотрим практические аспекты использования KATA в процессе выявления сетевых атак и реагирования на них.

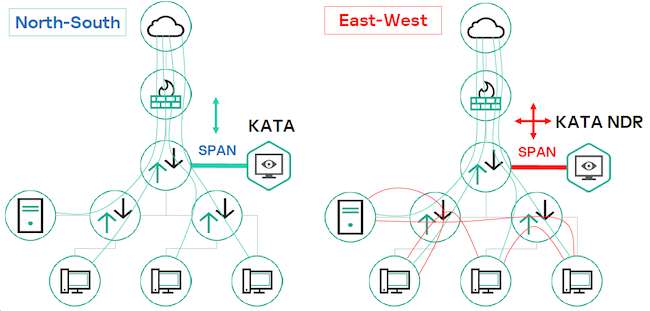

Модуль NDR можно включить в настройках Kaspersky Endpoint Security, доступных через Kaspersky Security Center.

Рисунок 16. Включение модуля NDR в KSC

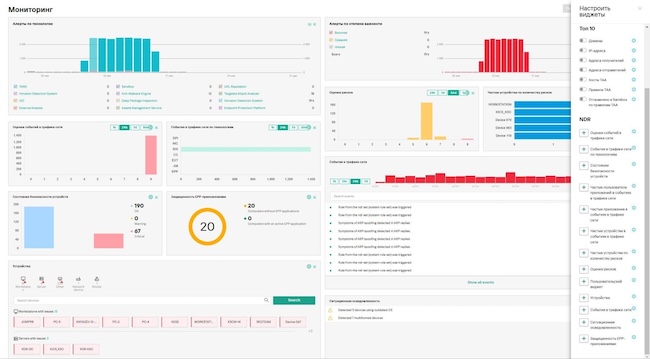

На стартовой странице расположены настраиваемые дашборды, где можно увидеть статистику по выявленным подозрительным объектам, рискам и т. д.

Рисунок 17. Дашборды KATA с модулем NDR

Работа с песочницей

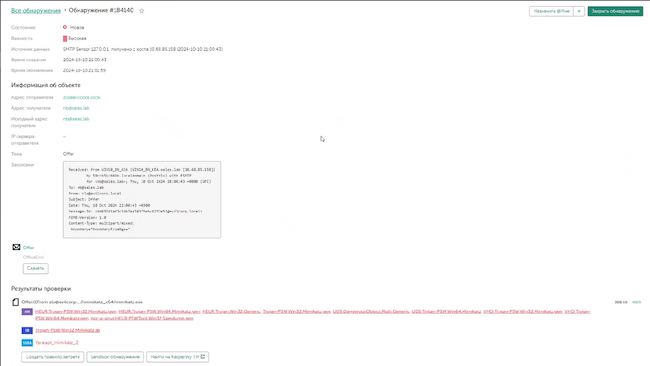

Предположим, что система обнаружила подозрительный объект в SMTP-трафике. В результате проверки антивирусное ядро, YARA-правила и песочница позволили выявить инструмент для повышения привилегий Mimikatz.

Рисунок 18. Обнаружение вредоносной программы

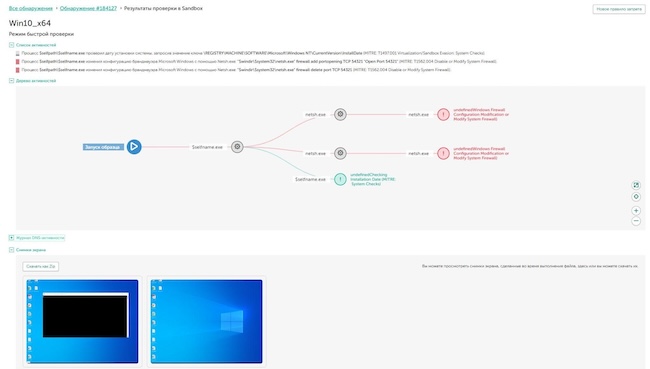

Если перейти в интерфейс песочницы и нажать кнопку «Снимки экрана», появится окошко скриншотов, где видно, как вредоносная программа проявляет себя в тестовой среде.

Рисунок 19. Результат проверки в песочнице KATA

Скриншоты можно развернуть из интерфейса песочницы либо скачать.

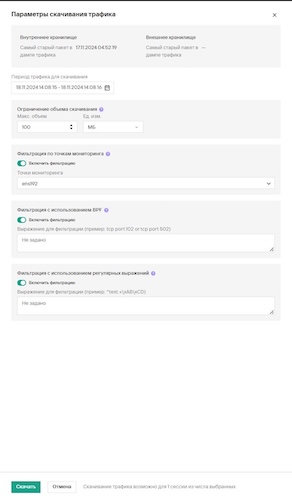

Хранение трафика

Для небольших инсталляций есть возможность использования центральной ноды KATA как сенсора с возможностью обработки трафика со скоростью до 1 Гбит/с. Для устанавливаемых отдельно сенсоров предельная допустимая скорость обработки трафика составляет 10 Гбит/с на одной ноде. Количество сенсоров в инфраструктуре не ограничено.

В системе настраивается интерфейс, на который будет подаваться анализируемый трафик, а также то, какой именно трафик и из каких сегментов сети требуется принимать либо записывать. Местом хранения трафика могут быть как диски сенсора, так и отдельное хранилище данных. Записанный трафик можно выгрузить в формате PCAP. В случае обнаружения подозрительного события оно автоматически сохраняется в формате PCAP и перемещается в отдельную базу.

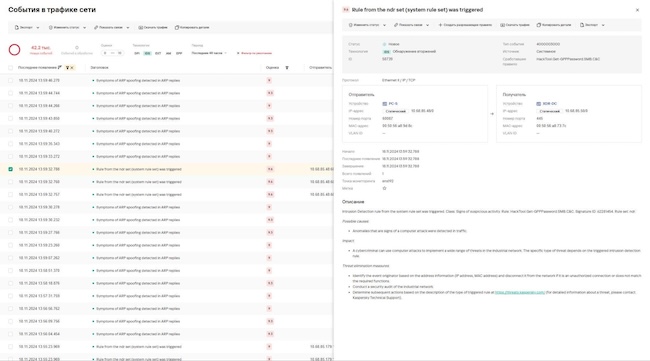

Работа с событиями из сетевого трафика

Применяя технологии DPI, IDS, AM и другие, система определяет используемые протоколы и предоставляет возможность поиска сессий по ним, приложениям и другим признакам. Используя эти данные, аналитик безопасности может выявлять запуск подозрительных приложений.

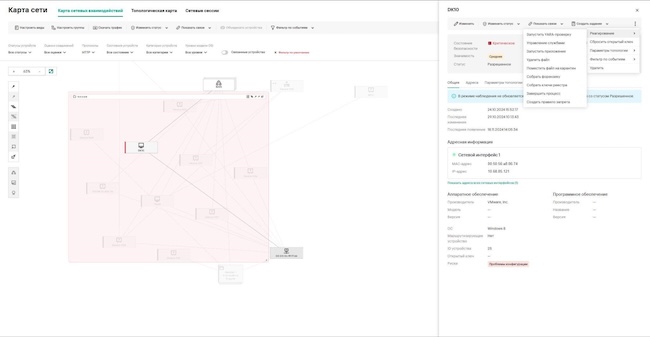

В карточке события можно посмотреть его описание и признаки, по которым оно было признано подозрительным. Из карточки доступна информация о сетевых сессиях, карте сети в рамках сессии, задействованных устройствах, а также рисках, связанных с хостом.

Рисунок 20. Карточка события в KATA с модулем NDR

Что касается рисков, то система умеет «подсвечивать» бреши в инфраструктуре: открытые протоколы, порты, которые хакеры используют в атаках, утилиты удалённого администрирования и т. д.

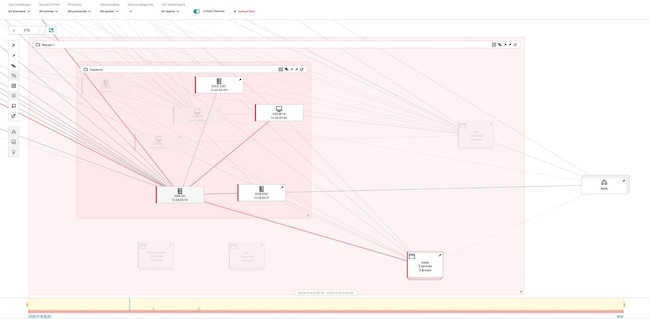

Работа с картой сети

Работая с картой сети, офицер безопасности может не только просматривать топологию, но и создавать фильтры для более удобной работы. KATA предоставляет возможность фильтрации соединений по используемым протоколам, типам взаимодействия в соответствии с моделью OSI, категориям устройств.

Рисунок 21. Выбор типа устройства при работе с картой сети в KATA с модулем NDR

Отметим, что Kaspersky NDR сохраняет историю изменения карты сети.

Объекты на карте интерактивны. Выбрав устройство, можно получить карточку актива и с помощью EDR осуществить реагирование на выявленный инцидент.

Пользователь может проставлять признак авторизации устройства и оперативно узнавать о появлении неавторизованных сущностей в сети.

Рисунок 22. Карточка актива и возможности реагирования в KATA с модулем NDR

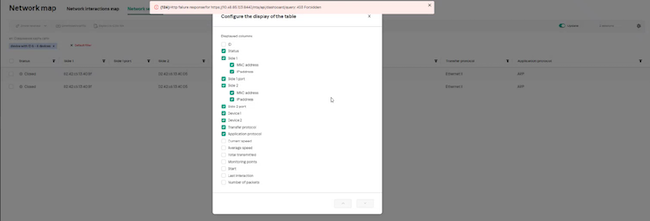

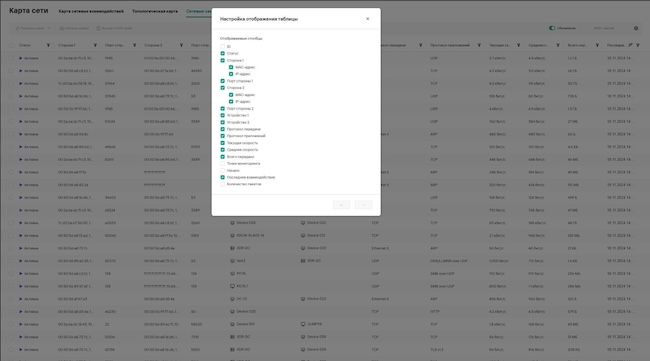

Выбрав соединение, можно получить больше информации о нём в режиме реального времени. Отображение информации настраивается и позволяет узнать не только используемые порты и протоколы, но и скорость соединения, количество переданных данных, пакетов и др.

Рисунок 23. Настройка отображаемой информации о сетевой сессии в KATA с модулем NDR

Отсюда же можно скачать сетевой трафик, захваченный KATA, в формате PCAP.

Рисунок 24. Выгрузка трафика в KATA с модулем NDR

Карта сети может быть также представлена в виде списка сетевых сессий.

Рисунок 25. Таблица сетевых сессий в KATA с модулем NDR

Выводы

Kaspersky Anti Targeted Attack (KATA) 7.0 c модулем NDR предоставляет значительные возможности как с точки зрения анализа событий в сети, так и по части реагирования на инциденты. Новая версия системы получила значительное расширение функциональных возможностей по хранению «сырого» трафика и его выгрузке для дополнительного анализа, обогащению информации по активам, построению карты сети без использования SPAN-трафика.

Достоинства:

- Автоматическое реагирование через KSMG, KWTS, NGFW, KEDR.

- Использование срабатываний на узлах для формирования комплексных инцидентов, включающих в себя сетевые и узловые оповещения (алерты).

- Использование Kaspersky Endpoint Security для сбора информации о сетевых соединениях и реагирования.

- Возможность построения карты сети без использования SPAN-трафика.

- Использование множества модулей для анализа событий.

Недостатки:

- На сайте вендора отсутствует калькулятор для расчёта аппаратных требований.

- Нет сертификата ФСТЭК России (производитель планирует сертифицировать версию 7.1).

- Отсутствие справочной информации в продукте.